2021年最重大的网络安全灾难莫过于当下肆虐全球的Apache Log4j日志库漏洞利用(又称Log4Shell,编号CVE-2021-44228)。

自上周公开披露以来,Log4Shell漏洞像癌症一样在互联网上迅猛扩散,导致全球的企业安全人员都失去了周末假期。

根据业界众多网络安全公司的观测,目前大多数Log4Shell漏洞利用主要是挖矿软件,但攻击者也在积极尝试在易受攻击的系统上安装更危险的恶意软件。据微软研究人员称,除了挖矿软件之外,他们还看到了Cobalt Strike的安装,攻击者可以用它来窃取密码,通过横向移动进一步潜入受感染的网络并窃取数据。

更为糟糕的是,该漏洞利用正在发生快速变异,绕过现有缓解措施,并吸引了越来越多的攻击者。Check Point的网络安全研究人员周一警告说,Log4Shell正在快速变异,已经产生60多个更强大的变种,所有变种都在不到一天的时间内产生。

研究人员指出:“自周五以来,我们目睹了一种类似病毒进化的迅猛势头,原始漏洞的新变种被迅速引入:在不到24小时内涌现超过60种。”

Log4Shell是个极度危险的漏洞,因为它非常容易被利用,且驻留在无处不在的Java日志库Apache Log4j中,漏洞利用可导致未经身份验证的远程代码执行(RCE)和服务器被完全接管。

突变可能使漏洞利用绕过缓解措施

周一,Check Point报告说,Log4Shell的新的恶性变种现在已经可以“通过HTTP或HTTPS”被利用。

Check Point表示,利用该漏洞的方法越多,攻击者就越容易绕过自周五以来安全厂商和企业疯狂推出的新保护措施。这意味着一层保护是不够的,只有多层安全态势才能提供弹性保护。

由于Log4Shell的攻击面巨大,一些安全专家称Log4Shell是今年最大的网络安全灾难,将其与2014年Shellshock系列安全漏洞相提并论,后者被受感染计算机的僵尸网络用于执行分布式拒绝服务(DDoS)攻击和漏洞扫描,在其最初披露后的数小时内就被野外利用。

攻击战术转变

除了可以绕过保护措施的变化之外,研究人员还看到了漏洞利用的新策略。

人工智能网络安全公司Vectra的威胁情报负责人Luke Richards周一透露,最初的漏洞利用尝试是基本的回调,最初的漏洞利用尝试来自TOR节点。他们主要指向“bingsearchlib[.]com”,利用被传递到用户代理或请求的统一资源标识符(URI)。

但自从第一波利用尝试浪潮以来,Vectra已经跟踪了利用该漏洞的威胁行为者在策略上的许多变化。值得注意的是,正在使用的命令发生了变化,因为威胁行为者已经开始混淆他们的请求。

Richards解释说:“这最初包括用base64字符串填充用户代理或URI,当易受攻击的系统解码时,会导致主机从攻击者基础设施下载恶意dropper。”在此之后,攻击者开始利用JDNI进程的其他转换功能来混淆Java命名和目录接口(JDNI)字符串本身。

他举了以下代码实例:

${jndi:${lower:l}${lower:d}a${lower:p}://world80

${${env:ENV_NAME:-j}n${env:ENV_NAME:-d}i${env:ENV_NAME:-:}${env:ENV_NAME:-l}d${env:ENV_NAME:-a}p${env:ENV_NAME:-:}//

${jndi:dns://

所有这些都实现了相同的目标:“下载恶意类文件并将其放到目标系统上,或者泄露基于云的系统的凭据,”Richards说道。

漏洞已被公开利用数周

至少从12月1日起,攻击者就一直在围绕Log4Shell漏洞进行讨论,事实证明,一旦CVE-2021-44228在上周晚些时候公开披露,就像打开了潘多拉盒子,蜜罐中涌入了大批攻击者。

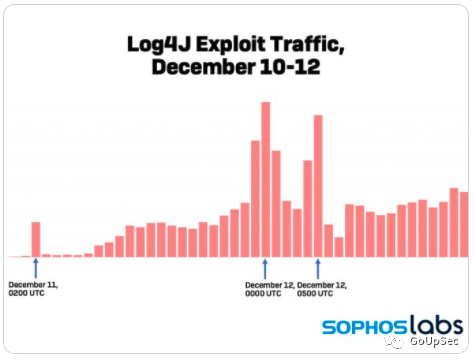

周日,Sophos研究人员表示,他们“自12月9日以来已经检测到数十万次利用此漏洞远程执行代码的尝试”(上图),并指出其他组织(包括Cloudflare)的日志搜索表明该漏洞可能已被公开利用数周。

Cloudflare首席执行官Matthew Prince周六在推特上说:“到目前为止,我们发现的#Log4J漏洞利用的最早证据是2021-12-01 04:36:50 UTC。”“这表明它至少在公开披露前9天就已经存在了。但是,在公开披露之前没有看到大规模漏洞利用的证据。”

上周日,思科Talos表示最早在12月2日就检测到攻击者利用CVE-2021-44228,建议企业将威胁扫描的起始日期大幅提前。

40%的企业网络已遭遇漏洞利用攻击

Check Point周一表示,它挫败了超过845000次漏洞利用尝试,其中超过46%的尝试是由已知的恶意组织发起的。Check Point警告说,每分钟有超过100次尝试利用该漏洞。

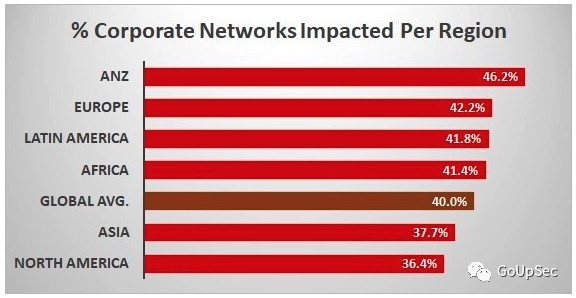

截至美国东部时间周一上午9点,其研究人员已经发现,全球超过40%的企业网络都遭遇了漏洞利用攻击。

下图说明了全球范围漏洞利用的地区分布:

受漏洞影响的知名企业名单(部分):

截至周一,互联网仍处于崩溃模式,根据GitHub上托管的一个漏洞影响企业名单,包括苹果、腾讯、Twitter、百度、滴滴、京东、网易、亚马逊、特斯拉、谷歌等大量知名互联网科技企业都受到Log4Shell的影响(名单还附上了证据链接):

完整名单链接:

https://github.com/YfryTchsGD/Log4jAttackSurface

声明:本文来自GoUpSec,版权归作者所有。文章内容仅代表作者独立观点,不代表安全内参立场,转载目的在于传递更多信息。如有侵权,请联系 anquanneican@163.com。