在网络威胁情报领域,高级持续性威胁(APT)常被定义为具备完整自主基础设施的威胁组织。但现实中的网络威胁往往更具机会主义特质,一次普通的恶意软件感染,竟能成为国家级APT的基础设施资源来源,串联起地方性虚假信息行动与跨国网络攻击。

近日,外网发布的一项调查,就揭示了这样一起典型案例:

一台位于也门的感染计算机,意外成为2019年也门虚假信息行动与朝鲜Lazarus集团(又称APT38)之间的“桥梁”。这起案例清晰呈现了“信息窃取者到APT管道”(Infostealer to APT Pipeline)的完整路径,为全球网络安全防护敲响了警钟。

故事的起点,是2019年ClearSky安全研究团队曝光的一起大规模影响力行动。该行动源头指向也门,行动者通过创建数十个伪装成合法阿拉伯语媒体的虚假新闻网站,系统性传播偏向胡塞武装的叙事内容,以此干预地区舆论、制造社会混乱。

这些虚假网站的运作极具迷惑性:

一方面,发布的内容多为煽动性极强的假新闻,例如编造名人虚假死亡报道等;

另一方面,核心域名(包括alnagm-press.com、azal-press.com、gulfnaw.com等)自2016年起便持续活跃,不仅积累了一定的域名权威性,还被主流分类系统标记为“新闻/媒体”类别,具备天然的流量伪装优势。

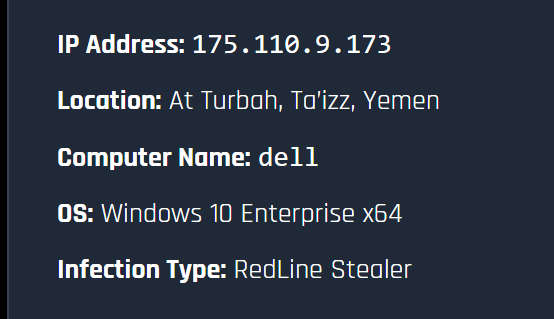

外网团队通过自身情报数据库分析发现,管理上述虚假新闻域名的核心计算机,在2020年感染了RedLine信息窃取恶意软件。此次感染直接导致大量关键信息泄露,彻底打破了信息战行动者的匿名性,相关设备上面的内容如下:

地理位置:精准定位至也门塔伊兹省At Turbah地区;

设备信息:IP地址为175.110.9.173,计算机名称为“dell”,操作系统为Windows 10 Enterprise x64;

软件痕迹:安装有SpyGlass等SEO工具(用于操纵搜索引擎排名,扩大虚假信息传播范围)及阿拉伯语版Microsoft Office;

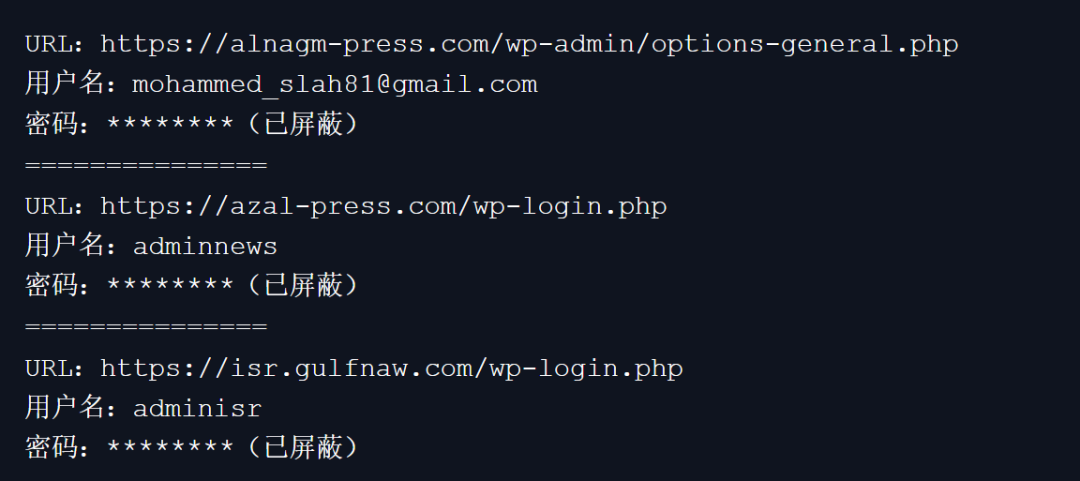

核心泄露:包含整个虚假信息网络管理员登录凭证的密码文件,涵盖WordPress后台、cPanel等关键权限——这些凭证直接掌控着虚假信息网络的核心控制权,将基础设施的支配权完全暴露。

随着这些关键权限凭证流入暗网,这起事件的性质从“地方性虚假信息行动”彻底转向国家级APT攻击,朝鲜知名国家级威胁行为者Lazarus组织(又称APT38)盯上了这一现成的基础设施资源。

在Lazarus组织获取了被盗的管理员凭证后,直接劫持了以alnagm-press.com为核心的域名网络,并将其改造为指挥与控制(C2)基础设施,用于分发恶意软件、托管针对韩国实体的钓鱼页面等针对性攻击活动。

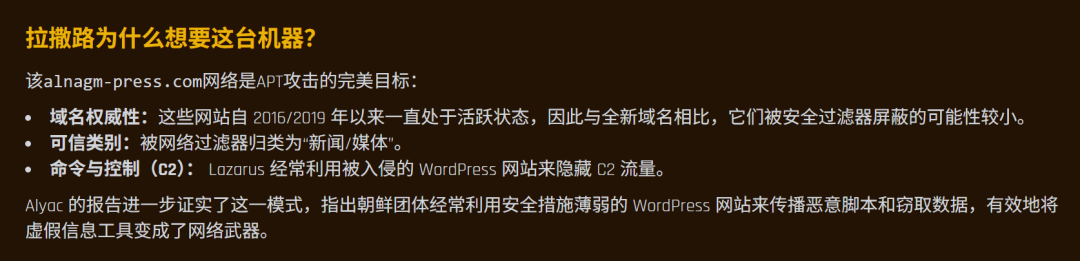

为何Lazarus组织会青睐这一网络基础设施?核心原因有三点:

域名使用时长与权威优势:该域名网络已活跃多年,具备一定的域名权威性,不易被常规安全过滤器标记为恶意;

类别信任属性:被归类为“新闻/媒体”类别,日常流量具备天然的合理性,伪装性极强,难以被精准识别;

C2适用性极高:基于WordPress搭建的站点,便于隐藏恶意流量,且常被Lazarus集团用于数据外泄、恶意脚本托管等核心攻击环节。

借助这一捡来的基础设施,Lazarus集团成功将原本用于传播虚假信息的工具,升级为开展金融攻击、间谍活动等恶性行动的网络武器。

这起案例的核心价值,普通窃密木马,窃取的账号密码,流入暗网后被APT组织利用于攻击的链路目前已不是孤例。

黑鸟建议重视对老旧域名的监测与管理,被APT组织劫持利用为攻击基础设施的可能性愈发增强,需增加针对过期威胁情报回扫机制。

声明:本文来自黑鸟,版权归作者所有。文章内容仅代表作者独立观点,不代表安全内参立场,转载目的在于传递更多信息。如有侵权,请联系 anquanneican@163.com。