关键词:威胁态势、勒索软件、TTPs、凭证窃取

这篇年度威胁报告是关于2021年网络威胁状况的简要描述,是Insikt Group威胁研究团队一年威胁情报工作的总结。该团队借鉴媒体的公开报道和其他安全机构的公开研究等开源数据,以及来自地下市场的闭源数据,对2021年的全球网络安全趋势、恶意软件趋势和最热门的战术、技术和过程(TTP)等进行了分析。

1摘要

在经历了整个2021年的重大的破坏性攻击和持续的工具开发之后,与勒索软件相关的威胁已经成为安全团队优先考虑的问题。勒索软件在全球范围内占主导地位,成为几个行业垂直领域的主要网络威胁。在2019年底和整个2020年,勒索软件作为大型组织的主要网络威胁出现,这些组织被当作是“狩猎大型猎物”的目标。然而,在整个2020年和2021年,这演变成了一个商品化的市场,导致出现了更多的勒索软件团伙和更广泛的攻击范围。攻击者雇用技术高手来开发勒索软件的功能,将勒索软件出租给附属机构,并从最初的破坏者那里获得进入受害者组织的网络的方法。在2021年,勒索软件继续成为网络犯罪界的一项成功业务,其中Conti和LockBit作为最多产的勒索软件业务处于领先地位。

在整个2020年,勒索软件团伙依靠“双重勒索”,即通过锁定对受害者系统的访问和威胁不支付赎金就泄露或出售被盗数据,来给受害者施加额外压力,迫使其支付赎金。在2021年,攻击者改变了策略,实施了“三重勒索”技术。这包括招募内部人员入侵企业网络、联系受害者的客户要求支付赎金、用分布式拒绝服务(DDoS)攻击威胁勒索软件受害者,并针对供应链和管理服务提供者放大攻击的影响。此外,一些勒索软件团体开始以Linux系统为目标,并在其武器库中增加了快速漏洞利用和零日漏洞。

2021年,暗网的凭证盗窃市场非常成功,这也促进了勒索软件的攻击,因为勒索软件团伙在攻击中经常使用被盗凭证进行初始访问。被盗凭证经常被用信息窃取软件盗取,并在暗网商店上进行宣传。当企业凭证被包含到被攻击的日志中,或者当员工在个人和工作账户中重复使用密码时,这些暴露的密码使网络处于危险之中。

除了勒索软件,恶意软件和恶意工具(如Cobalt Strike)也在不断发展,变得更加难以检测,安装后更加危险。原作者观察到恶意软件攻击中快速利用漏洞的持续趋势,特别是随着2021年底对被广泛地认为是有史以来最严重的安全漏洞之一的Log4Shell的披露。

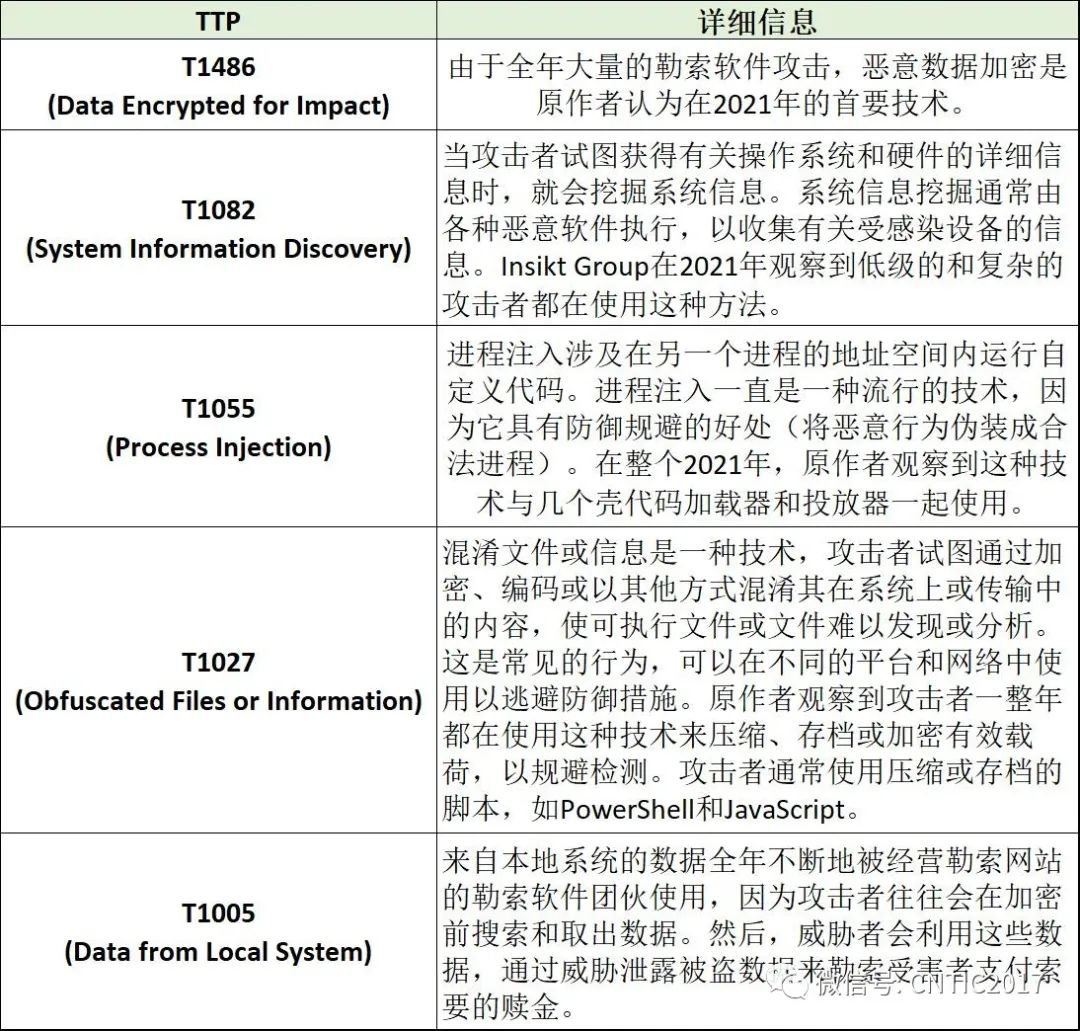

最后,在对整个2021年最常见的MITRE ATT&CK TTPs的调查中,Insikt Group确定了前5项技术:T1486(恶意数据加密),T1082(系统信息挖掘),T1055(进程注入),T1027(混淆的文件或信息),T1005(本地系统的数据)。

2 2021年勒索软件态势概述

2021年,勒索软件团伙开展了大规模的攻击,对包括美国食品加工公司JBS和IT管理公司Kaseya在内的知名企业造成了影响。然而,这一年最引人注目的是针对美国天然气公司Colonial Pipeline的攻击,他们的运营中断严重影响了美国东海岸的天然气分配和定价。这次攻击显示了勒索软件可能造成的巨大后果,是美国政府和国际执法机构打击勒索软件的一个转折点。

随着网络犯罪分子注意到针对高价值目标的行动所带来的巨大利润,新的勒索软件团伙在不断出现。新的攻击者几乎都采用数据泄露的双重敲诈模式,这为受害者支付赎金施加了额外的压力。

原作者看到威胁者转变了策略,将Linux系统作为攻击目标,这增加了企业的风险。因为Linux系统通常运行虚拟机和容器,这两种系统经常包含关键和潜在的敏感信息。此外,正如ProxyShell和Log4Shell漏洞所显示的那样,一些团体已经展示了对漏洞的快速利用能力,他们在对Kaseya的REvil勒索软件攻击中甚至利用了零日漏洞。新策略还包括涉及招募内部人员入侵公司网络、与受害者的客户联系来要求支付赎金、以DDoS攻击威胁勒索软件受害者,并以供应链和管理服务提供商为目标,扩大攻击的影响。

政府和私营部门的持续干预和压力已经成功地破坏了一些勒索软件团伙。几个主要的勒索软件团伙已经关闭了业务,包括Avaddon、REvil、DarkSide和BlackMatter;然而,在业务被关闭后,原作者经常看到与这些集团有关联的分支机构转向Conti和LockBit,这促使它们成为今年最活跃的勒索软件即服务(ransomware-as-a-service, RaaS)平台。

事实证明,在整个2021年,勒索软件给企业带来的不仅仅是金钱的损失。根据对斯普林希尔医疗中心遭受勒索软件攻击提起的诉讼,这次勒索软件攻击最终导致了一名婴儿的死亡。诉讼称,对斯普林希尔的网络攻击造成的干扰意味着医生无法获得有关婴儿心率升高的关键数据,而这些信息本可以使剖腹产的速度加快。虽然医院否认有不当行为,但这一案件代表了美国第一例与勒索软件攻击有关的死亡报告,它说明了勒索软件造成的中断可能带来更严重的法律问题和更多的人力成本。

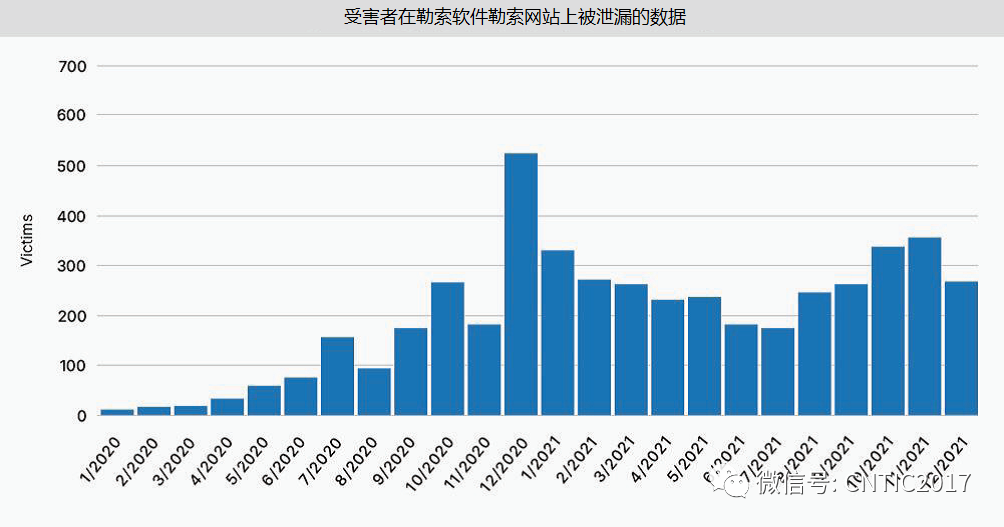

图1:2020年至2021年期间,勒索网站上发布的受害者数量

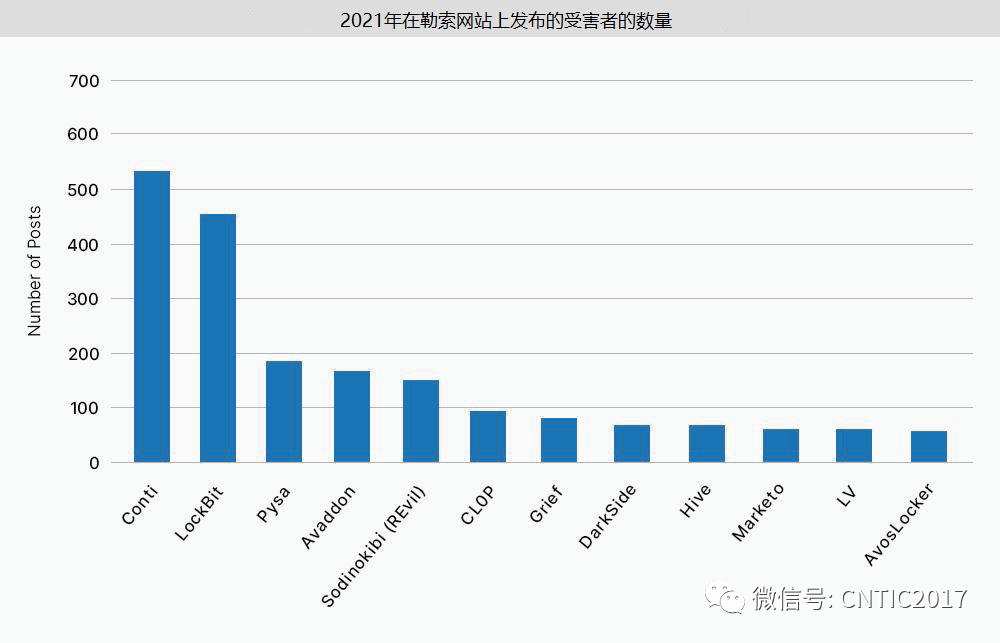

图2:2021年张贴在每个勒索软件团伙的勒索网站上的受害者数量

3 2021年的勒索软件一瞥

Insikt Group追踪了58个不同的勒索软件家族,他们在整个过程中在其勒索网站发布了来自141个不同国家的2865名受害者。

与2020年和2021年之间勒索网站上列出的受害者数量相比,2021年的总体数量增长了106%。

根据公开数据,在整个2021年,Conti勒索软件在其勒索网站上公布的受害者最多,有530名受害者,其次是LockBit,有467名受害者。Pysa、Avaddon和REvil紧随Conti和LockBit之后,都有超过150名受害者。

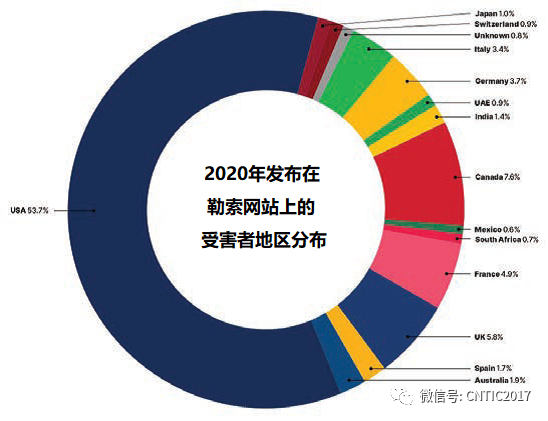

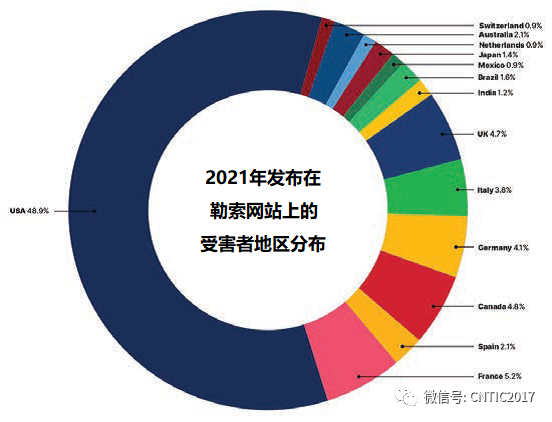

图3:2020年和2021年向敲诈勒索网站发布的受害者地区

在分析人员确定的2020年的受害者中: • 53.7%位于美国 • 7.6%位于加拿大 • 5.8%位于英国 • 4.9%位于法国 • 3.7%位于德国 • 3.4%位于意大利 | 在分析人员确定的2021年的受害者中: • 49%位于美国 • 5.2%位于法国 • 4.8%位于加拿大 • 4.7%位于英国 • 4.1%位于德国 • 3.8%位于意大利 |

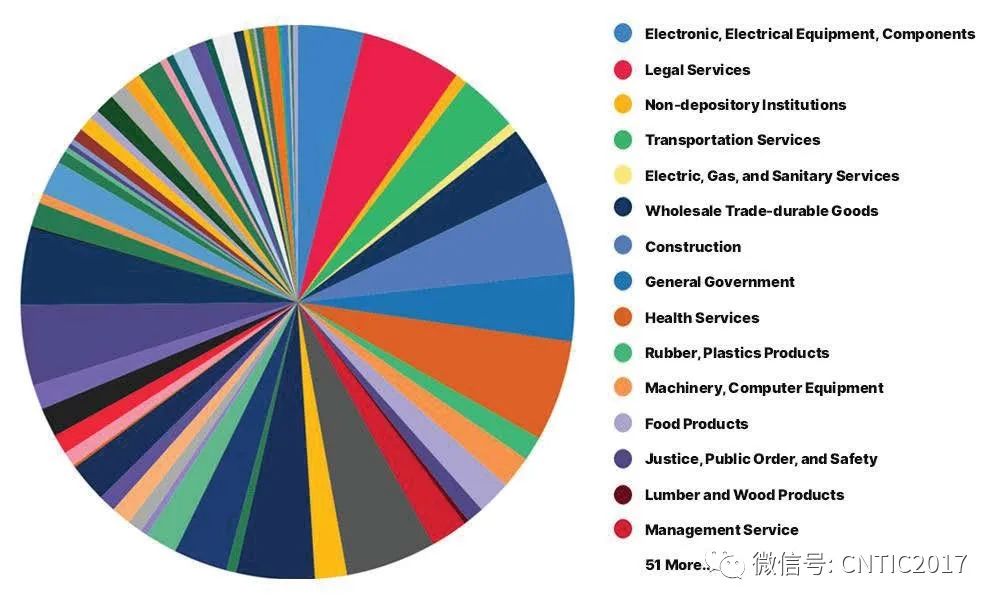

图4:2021年勒索软件团伙的目标行业

在整个2021年,勒索软件因为针对关键基础设施而获得主流媒体的关注,特别是针对Colonial Pipeline和JBS的攻击。然而,在对2021年跟踪勒索软件攻击的数据进行审查时,分析师认为,勒索软件团伙及其附属机构在本质上是机会主义。他们对攻击目标的选择,通常与行业或地理区域无关,而与目标网络的可及性、攻击成功的机会、可被访问和泄露的数据类型、以及受害者支付大额赎金的能力(根据公司收入判断)等因素有关。受勒索软件影响的行业范围之广,可以通过上面图4中每个受影响行业的颜色列表来说明。

4 赎金要求和支付

勒索软件的赎金要求和付款难以追踪,因为它们往往在私人渠道上交易。来自Prodraft的报告显示,截至2021年11月中旬,Conti勒索软件在5个月内通过发起攻击和随后的收取赎金,赚取了至少2550万美元。然而,根据Insikt Group从各种来源进行的内部分析,自2017年成立以来Conti已收到超过2亿美元的资金。

考虑到由于勒索软件攻击而向行为者支付的巨额赎金,以及据报道在2021年期间朝鲜黑客窃取的价值4亿美元的大量加密货币,这是财富从企业组织向网络犯罪企业的大规模转移。这种财富转移可能会促进对基础设施的重新调整的投资,这些基础设施将在整个2022年被用于攻击。

根据公共组织提供的最大索要赎金的开源数据,2021年,勒索者索要的赎金占受害者年收入的比例,数字从0.02%到0.37%不等,平均值是0.16%。考虑到被勒索者的年收入是几百亿美元,所以索要的赎金是一大笔钱。虽然这个数字不一定能预测赎金要求可能是多少,因为其他因素可能影响这个数字,如受害者组织的声望或被泄露的数据类型,但它可以帮助组织估计假设的赎金要求可能是多少。值得注意的是,并不是在下表中列出的所有组织都支付了所要求的赎金。

5 暗网曝光:利用信息窃取恶意软件获得凭证

凭证窃取市场在2021年是成功的,并促进了勒索软件攻击。虽然勒索软件团伙发起初始入侵的方式有多种,但使用被泄露的凭证是经常被利用的方法。

被窃取的凭证经常在暗网商店(如Genesis Store、2 easy Shop、Russian Market和Amigos Market)进行售卖。2021年6月,Insikt Group证实Amigos Market和Russian Market有联系。因为它们发布了相同的列表,其中包含相同的时间戳、使用同一信息窃取软件的变体、受影响机器的相同的地理位置和ISP。

这些商店售卖的日志包含从感染信息窃取软件的受害者那里获取的被盗凭证,这些信息窃取软件可在地下犯罪分子那里获得。信息窃取恶意软件作为一种远程访问木马(RAT),能够窃取用户的系统信息以及账户登录凭证、浏览器cookies和自动填充信息。这些信息可以帮助攻击者绕过某些安全协议,包括多因素认证(MFA)。常用的信息窃取软件包括RedLine、Vidar、Taurus、AZORult、Raccoon Stealer和FickerStealer。

网络犯罪分子可以利用被盗的员工凭证获得对网络的未授权访问,进行勒索软件攻击,上传恶意软件,从受害者的主机中盗取数据,和进行权限提升。虽然绝大多数被入侵的账户可能是个人账户,但在某些情况下,企业凭证也包括在这些日志中,这可能会给一个组织的网络带来重大风险。此外,由于密码重复使用很普遍,威胁者可以使用个人账户凭证来攻击企业网络,特别是在没有部署MFA的情况下。最后,如果员工在工作中使用有信息窃取软件的个人电脑,他们的信息可能被泄露,并被用来非法访问和盗取企业数据。

这在2021年5月对Colonial Pipeline的DarkSide勒索软件攻击中很明显。这次攻击导致美国东海岸的燃料分配中断。根据2021年6月4日的一份报告,事件响应人员证实,攻击者能够使用一个不再活跃的VPN账户的泄露密码,远程访问Colonial Pipeline的网络。

据调查人员称,目前还不清楚DarkSide是如何获得该密码的,但他们确认,该密码被包括在暗网泄露的密码库中。原因有可能是一名员工在Colonial Pipeline网络外部的一个独立账户上使用了该密码,而该账户被泄露了。他们还证实,没有发现任何针对该员工的网络钓鱼攻击的证据。

6 恶意软件TTPs的趋势

Insikt Group在TTP案例记录中跟踪与恶意软件或网络攻击相关的TTP的发展。2021年,在这些记录中出现最多的恶意软件是Cobalt Strike,占记录的6%。这与原作者今年观察到的Cobalt Strike在C2基础设施日志中占主导地位的结果是一致的。安全研究人员和犯罪分子都发布了几个新版本的Cobalt Strike信标对象文件(BOFs),其新功能包括利用Active Directory对象、DNS流量屏蔽、生成随机C2配置文件、域名借用、直接在.NET环境下开发、Blowfish密码加密、对Mimikatz Kit工具包的访问、Windows防火墙操纵和受害系统DLL文件枚举。

总的来说,这些更新使Cobalt Strike Beacons更难以检测,功能的增加扩展了攻击者可以进行的恶意行为的广度。Recorded Future在2019年发表了关于如何检测流氓Cobalt Strike服务器的研究,该报告中的许多建议在今天仍然适用。Insikt Group还在2021年发表了关于攻击者使用Cobalt Strike的情况,以及随之而来的基于网络和主机的检测机会的研究。

其他类型的恶意软件在2021年也得到了更新。这些更新包括新的用户界面(例如365-stealer),支持利用新披露的漏洞(例如Mimikatz的PrintNightmare),以及规避检测的改进(例如Lilith Botnet和Qakbot)。

这些新的恶意软件变体的共同功能包括凭证窃取、加密货币挖掘、权限提升和伪装成正常的文件或进程。原作者观察到一些针对微软产品的更新或广告,主要用于作为初始访问载体或安全工具的规避技术。其中包括恶意Office文档的新TTP,以及绕过Windows用户账户控制(UAC)和反恶意软件扫描接口(AMSI)的方法。

7 TTPs的趋势

根据公开数据,2021年MITRE ATT&CK技术的五大趋势是:T1486(恶意数据加密)、T1082(系统信息挖掘)、T1055(进程注入)、T1027(混淆的文件或信息)和T1005(本地系统的数据)。这些技术跨越了攻击的五个阶段。发现、权限提升、防御规避、收集和影响,其中两项技术被归入防御规避。

与Insikt Group的2019年和2020年MITRE ATT&CK战术和技术调查结果类似,防御规避技术连续第三年占据上风。与2020年MITRE ATT&CK技术列表前6名相比,T1082(系统信息挖掘)、T1055(进程注入)和T1027(混淆文件或信息)仍然是恶意软件在这一年中使用的主要技术。

根据公开数据,虽然没有进入前5名,但在整个2021年,最主要的初始入侵攻击向量是T1190(利用面向公众的应用程序中的漏洞)和T1566.001(网络钓鱼附件)。

8 展望

恶意软件团伙(特别是勒索软件团伙)所使用的多样化和不断演变的TTP,造成对深入防御策略的迫切需求。这包括确保在整个组织的网络中配属日志功能以检测异常活动、建立一个强大而有效的漏洞管理规划以优先修补漏洞、实现包捕捉能力以捕获已知的恶意行为、以及将威胁情报整合到预先归纳的安全技术中以帮助分拣警报。此外,企业应实施结构化和详细的员工安全培训计划,因为员工往往是第一道防线,特别是在防止凭证窃取方面。

只要勒索软件市场继续被证明是有利可图的,勒索软件将全年持续的对公共和私营实体构成重大威胁。随着安全团队改进其补丁管理和减少攻击面,对攻击者来说可以利用的初始感染资源可能会减少,勒索软件团伙将继续严重依赖被泄露的密码、漏洞利用和恶意软件的部署来实现对网络的初始入侵。此外, Cobalt Strike预计将继续成为一个经常使用的C2通信工具,以促进攻击包括勒索软件的部署。

虽然勒索软件将继续针对世界各地的组织,但2021年对勒索软件团伙采取了前所未有的全球执法行动。由美国领导的、由30余个国家组成的勒索软件工作组似乎看到了成功的希望,几乎每周都有针对勒索软件团伙的公告。2021年10月,美国司法部副部长丽莎·摩纳哥宣布在司法部成立国家加密货币执法小组,以追捕那些针对加密货币市场和利用数字硬币洗钱的犯罪分子。最近,2022年1月14日,俄罗斯联邦安全局(FSB)宣布,它已经突击检查并停止了REvil勒索软件团伙的运作。

现在确定政府干预是否导致勒索软件攻击的减少还为时过早,但有一些早期迹象表明,逮捕、打击加密货币交易所和扣押加密货币的组合拳可能正在减缓一些行业和地理区域的勒索软件攻击数量。除了政府干预,可能还有其他因素导致了攻击的潜在下降,比如,网络保险公司已经开始要求投保人在续保前有更严格的网络安全保护措施。根据Gartner的数据,2021年企业在网络安全方面的支出将增加12%。有了这些防御策略,网络威胁团伙,特别是勒索软件团伙,可能将会继续在避免检测方面进行创新,以确保攻击能得以继续。

原文:

https://go.recordedfuture.com/hubfs/reports/cta-2022-0315.pdf

编辑 | 涂晨鹏

审校 | 何双泽、金矢

本文为CNTIC编译整理,不代表本公众号观点,转载请保留出处与链接。

声明:本文来自国家网络威胁情报共享开放平台,版权归作者所有。文章内容仅代表作者独立观点,不代表安全内参立场,转载目的在于传递更多信息。如有侵权,请联系 anquanneican@163.com。