前情回顾·2025网络安全回顾

安全内参1月4日消息,2025年是网络安全领域极为关键的一年,发生了多起重大网络攻击和数据泄露事件,威胁组织的活跃度和知名度达到新高度,同时,多个零日漏洞在现实攻击中被利用。

不过,其中一些事件对行业产生了更深远的影响,或受到了大众的格外关注。

以下是外媒评选的2025年最具影响力的网络安全话题,并给出了简要概述。以下事件不分先后顺序。

Salesforce数据盗窃攻击

2025年,Salesforce成为大规模数据盗窃和勒索行动的高频目标,威胁行为体日益将攻击重点放在该平台及其不断扩展的第三方服务上。

尽管Salesforce本身并未遭到入侵,但攻击者通过被攻陷的账号、OAuth令牌以及第三方服务,反复获取客户数据,引发了一系列备受关注的数据泄露事件。

这些攻击主要与ShinyHunters勒索团伙有关,受影响企业遍布多个行业,包括科技、航空、网络安全、保险、零售和奢侈品领域。

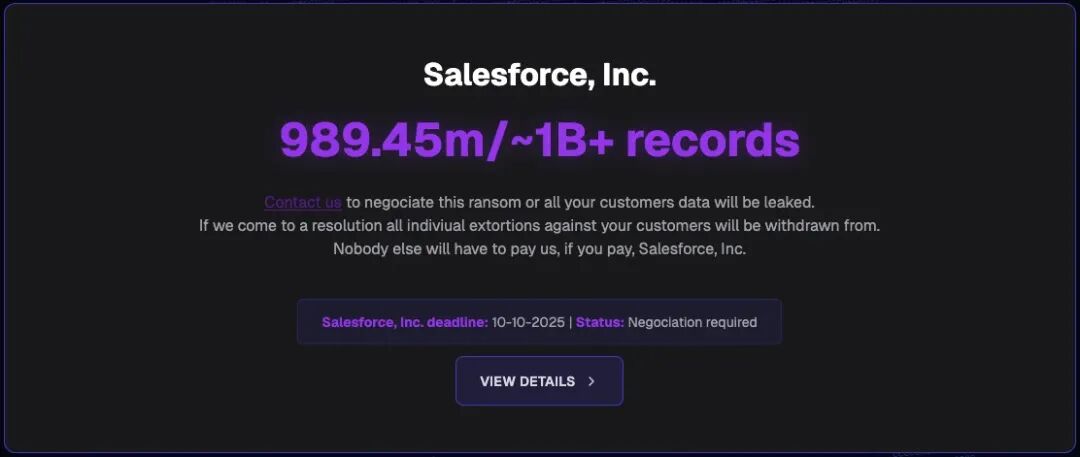

ShinyHunters勒索团伙最终建立了一个数据泄露网站,用于对受影响公司实施勒索。

图:ShinyHunters的Salesforce数据泄露网站

这些攻击的一个关键环节在于入侵与Salesforce直接集成的第三方软件即服务(SaaS)平台。

攻击者成功入侵了Salesloft、Drift等服务,窃取OAuth令牌和凭证,从而获得对关联Salesforce实例的访问权限。

此类供应链攻击影响了大量企业,包括谷歌、Cloudflare、Zscaler、Tenable、CyberArk、Elastic、BeyondTrust、Proofpoint、JFrog、Nutanix、Qualys、Rubrik、Cato Networks、派拓网络等。

Salesforce还对一起与Gainsight数据泄露相关的客户数据盗窃事件展开调查,该事件所使用的OAuth令牌正是来源于对Salesloft和Drift的攻击。

PornHub数据泄露事件

ShinyHunters勒索团伙在从第三方分析服务提供商Mixpanel窃取PornHub高级会员活动数据后,对PornHub实施了勒索。

攻击者声称共窃取约94GB数据,其中包含超过2亿名订阅用户的观看、搜索和下载活动记录,并威胁若不支付勒索金,将公开这些数据。

尽管此次泄露未涉及金融凭证,但一旦详细的成人内容活动记录被公开,仍可能对受影响用户造成严重的个人隐私和声誉损害。

Oracle数据盗窃攻击

Clop利用Oracle电子商务套件(E-Business Suite)中一个未打补丁的零日漏洞实施攻击。该漏洞编号为CVE-2025-61882,被用于入侵服务器并窃取数据。根据CrowdStrike和Mandiant的说法,漏洞利用最早可追溯至去年7月,数据窃取活动在8月达到高峰。

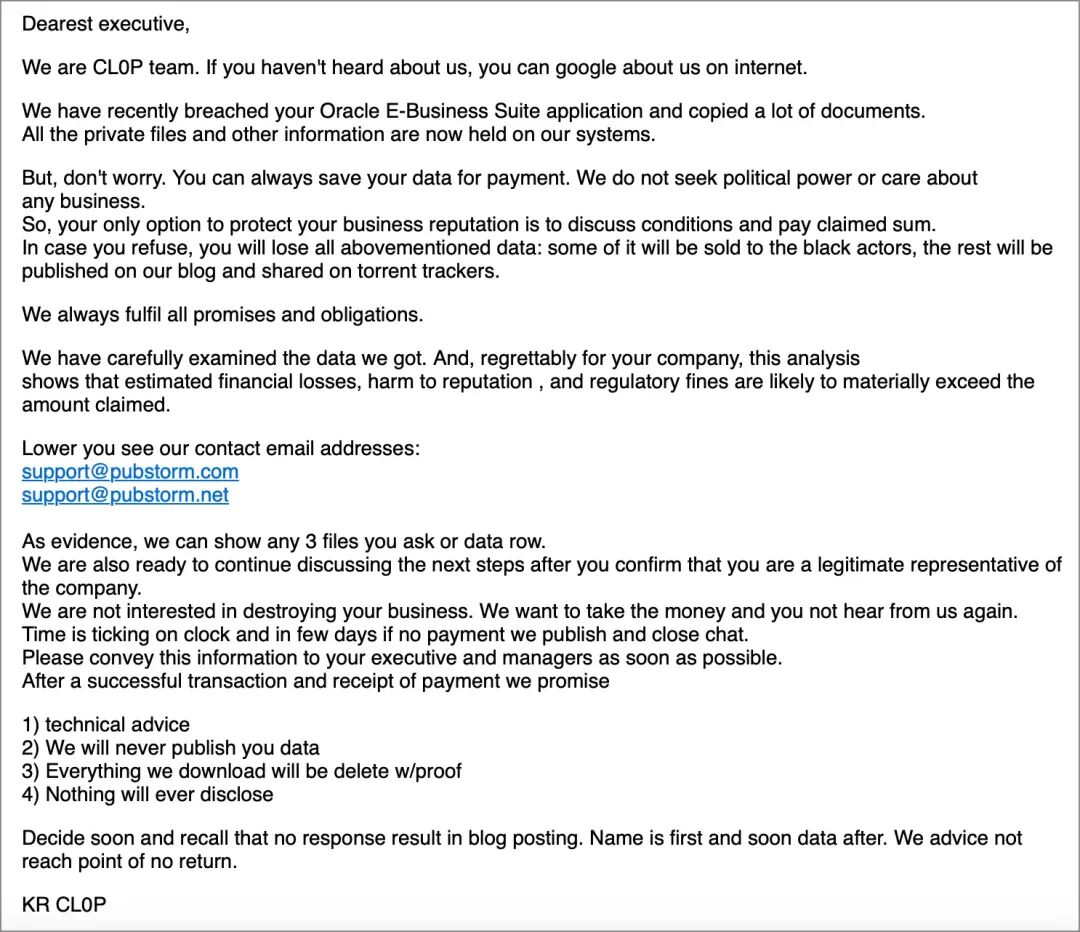

10月,Clop勒索团伙开始向受影响企业发送电子邮件,警告若不支付赎金,相关数据将被泄露。

图:发送给Oracle电子商务套件客户的Clop勒索邮件

在ShinyHunters勒索组织于Telegram上泄露了一个概念验证(PoC)漏洞利用代码后,第二个Oracle零日漏洞被披露,该漏洞编号为CVE-2025-61884。Oracle随后悄然修复了该漏洞,但尚不清楚ShinyHunters是否成功利用该漏洞实施了数据窃取。

15亿美元的ByBit加密货币盗窃案

这是有记录以来规模最大的加密货币盗窃事件之一。去年2月,攻击者从ByBit的冷钱包中窃取了约15亿美元的以太币。

攻击者利用其对开发者设备的访问权限,操纵交易批准流程,从而成功抽空冷钱包中的资产。

在另一场同样轰动一时的事件中,亲以色列黑客入侵了伊朗的Nobitex交易所,并销毁了约9000万美元的加密货币。

针对服务台的社会工程攻击

2025年,威胁行为体高度聚焦社会工程攻击,主要目标为业务流程外包(BPO)服务商和IT服务台,以此入侵企业网络。

攻击者不再依赖软件漏洞或恶意软件,而是通过欺骗服务台人员绕过安全控制,为自己获取员工账号的访问权限。

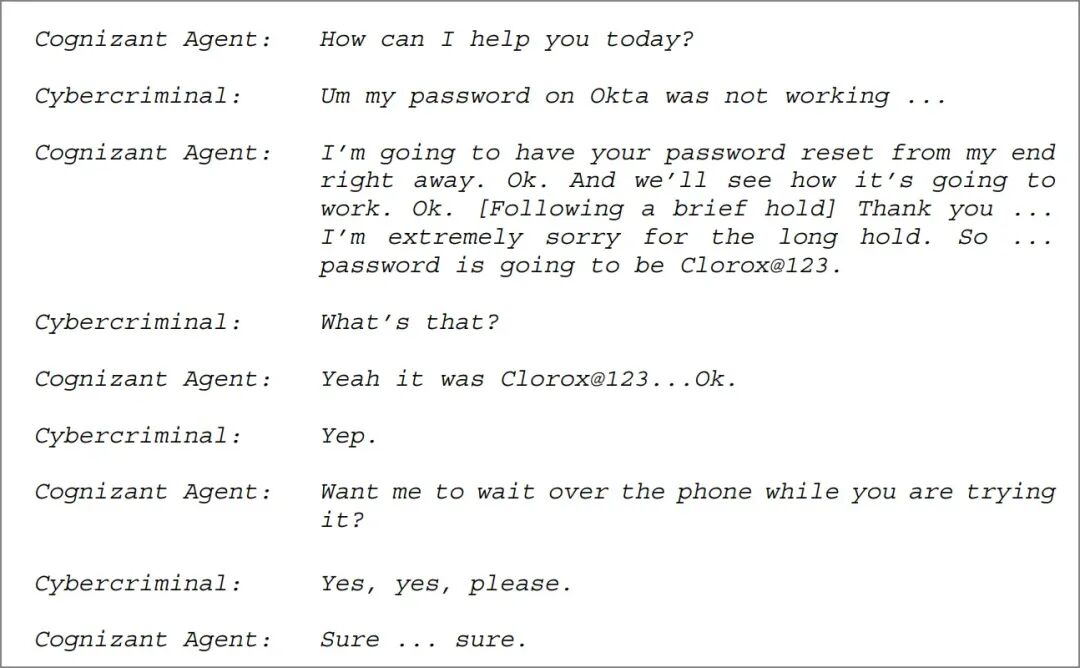

据报道,与Scattered Spider有关的黑客冒充员工身份,诱骗Cognizant服务台为其开通账号访问权限。这起社会工程攻击随后成为一宗针对Cognizant、金额高达3.8亿美元诉讼案的核心焦点。

图:Clorox针对Cognizant的起诉文件中,黑客与服务台之间的通话记录

其他威胁行为体也采用了类似手法。一个名为“Luna Moth”、又称Silent Ransom Group的组织冒充IT支持人员,成功入侵了多家美国公司。

谷歌报告称,Scattered Spider通过滥用外包支持服务台,获取了对美国保险公司内部系统的访问权限。

多家零售企业也承认,针对服务台的社会工程攻击直接促成了多起重大勒索软件事件和数据盗窃事故。

在马莎百货和英国合作社集团遭到攻击后,英国政府发布了针对服务台和BPO社会工程攻击的防范指南。

朝鲜IT工作人员

2025年,渗透西方公司的朝鲜IT工作人员成为组织面临的一项重大身份安全威胁。

美国政府表示,这些人员将所得收入输送给朝鲜政权,用于资助其武器项目及其他计划。

与依赖软件漏洞的攻击方式不同,朝鲜行为体越来越多地使用虚假身份、中间人以及合法雇佣关系来获取对西方公司的访问权限,而且往往能够长期潜伏而不被发现。

美国当局在至少16个州发现了所谓的“笔记本农场”行动:本地协助者代替朝鲜行为体接收公司配发的笔记本电脑,并协助其从朝鲜远程访问企业环境。

2025年还出现了更多“传染性面试”攻击活动,攻击者滥用招聘和面试流程作为恶意软件的投递手段,尽管这些活动与朝鲜IT工作人员计划并没有直接关联。

内部威胁

2025年,内部威胁造成了深远影响。多起重大事件表明,拥有受信任访问权限的员工或顾问,无论是蓄意滥用权限,还是在离职后权限未被及时撤销,都可能引发大规模破坏。

CrowdStrike披露,其发现一名内部人员向黑客提供信息,包括内部系统截图。据称,该人员从一个自称“Scattered Lapsus$ Hunters”的组织处收取了2.5万美元,该名称暗指与Scattered Spider、Lapsus$和ShinyHunters存在关联的重叠威胁行为体。

BleepingComputer了解到,在该内部人员能够提供对CrowdStrike网络访问权限之前,这一活动已被发现并制止。

多起事件还凸显了心怀不满的在职员工或前员工所带来的潜在风险。

此外,某勒索软件团伙甚至试图招募一名BBC记者,协助其入侵这家媒体机构。

DDoS攻击强度不断提升

2025年,针对全球组织的分布式拒绝服务(DDoS)攻击规模刷新历史纪录。

这一增长在很大程度上源于Aisuru僵尸网络的出现,该僵尸网络成为有史以来多起最大规模DDoS攻击的核心力量。

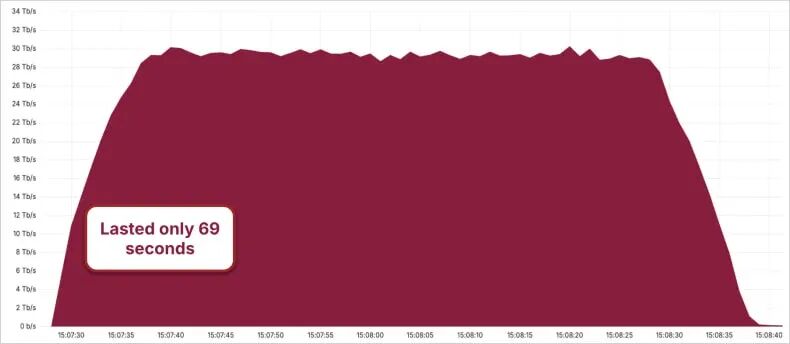

微软报告称,Aisuru在一次针对Azure的攻击中动用了超过50万个IP地址,攻击峰值高达15Tbps。随后,Cloudflare披露,该僵尸网络还发动了一次规模更大的29.7Tbps DDoS攻击。

图:Cloudflare公布创纪录的Aisuru攻击图表

过去几年间,DDoS攻击行动一直是全球执法机构的重点打击对象。2025年,各国当局协同取缔了多个DDoS按需服务平台,并逮捕了相关运营管理员。

欧盟刑警组织还宣布成功瓦解了亲俄罗斯的NoName057(16)黑客行动主义组织,该组织此前与多起DDoS攻击活动有关。

AI提示注入攻击

随着AI系统在2025年几乎全面嵌入各类生产力工具、浏览器和开发者环境,研究人员识别出一类被称为提示注入攻击的新型漏洞。

与传统软件漏洞不同,提示注入攻击利用的是AI模型对指令的理解机制。攻击者通过向模型提供精心构造或隐藏的输入,覆盖或绕过原有指引和防护措施,从而操纵AI的行为。

提示注入攻击会诱使AI系统将不可信内容误当作指令执行,导致模型泄露敏感数据、生成恶意输出,或在不利用代码漏洞的情况下执行非预期操作。

多起重大事件展示了这种新型攻击方式的实际危害:

研究人员发现,微软365 Copilot存在零点击数据泄露问题,特制电子邮件通过隐藏的提示注入即可在无需用户交互的情况下暴露敏感信息。

谷歌Gemini被证实可通过电子邮件摘要和日历邀请遭受提示注入攻击,从而实现钓鱼和数据外泄。

AI编程助手和集成开发环境(IDE)工具也可被注入提示加以操纵,执行或推荐有害代码。

一种名为“CometJacking”的攻击滥用了Perplexity的Comet AI浏览器中的提示注入漏洞,诱导系统访问电子邮件、日历等关联服务中的敏感数据。

此外,还有提示注入攻击将隐藏指令嵌入被缩放处理、人类难以察觉但AI系统能够识别的图像之中。

AI驱动的攻击

去年,AI已成为攻击者的重要工具,他们在入侵过程中以及在恶意软件的编写和部署阶段大量依赖大模型(LLM)。

安全研究人员和厂商指出,利用AI实现更快速漏洞利用、自适应恶意软件以及更大规模攻击的案例持续增加。

谷歌警告称,在现实环境中已观察到新型AI驱动恶意软件家族,其中部分样本能够根据受害者环境动态调整自身行为。

S1ngularity攻击影响了数千个GitHub账号,凸显了AI工具被滥用于自动化侦察和凭证盗窃的风险。

诸如PromptLock勒索软件等概念验证恶意软件,展示了AI大语言模型在加密、数据窃取和攻击活动中的辅助作用。

除恶意软件外,AI还被用于加速漏洞利用尝试。像HexStrike这样的工具能够快速分析并利用已知漏洞,显著降低N日漏洞利用所需的时间成本和技术门槛。

威胁行为体还发布了自有的大语言模型,例如WormGPT4和KawaiiGPT,使网络犯罪分子能够在几乎没有限制或安全防护的情况下开发AI驱动的恶意软件。

到2025年底,AI对攻击者而言已不再是实验性技术,而是成为加速开发、实现攻击自动化并降低实施门槛的又一项常规工具。

参考资料:https://www.bleepingcomputer.com/news/security/the-biggest-cybersecurity-and-cyberattack-stories-of-2025/

声明:本文来自安全内参,版权归作者所有。文章内容仅代表作者独立观点,不代表安全内参立场,转载目的在于传递更多信息。如有侵权,请联系 anquanneican@163.com。