支付卡行业数据安全标准 4.0 版

PCI 安全标准委员会在2022年3月31日发布了支付卡行业数据安全标准 4.0 版。委员会表示,最新版本的改进旨在应对不断发展的威胁和技术,新版本将采用创新方法来应对新威胁。

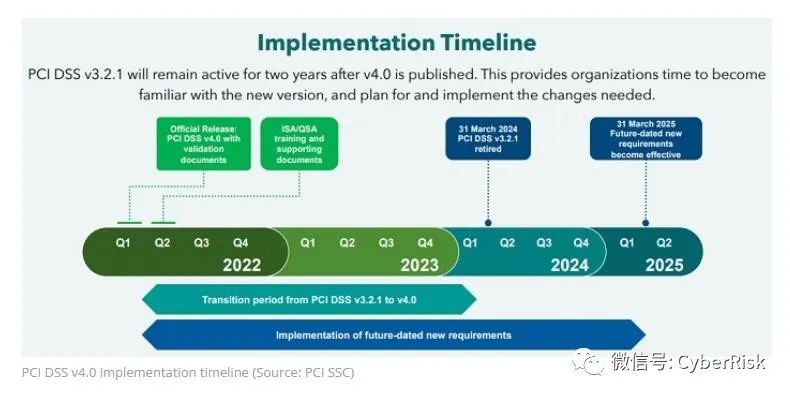

企业当前使用 PCI DSS 版本 3.2.1。理事会允许该行业在两年内(直到 2024 年 3 月 31 日)就 4.0 版中的更改和更新的实施进行培训和提供教育。虽然新标准将被视为最佳实践,但当前版本的 PCI DSS 将在此期间保持有效。2024 年 3 月 31 日后,次年停用,新要求将于 2025 年 3 月 31 日后生效。

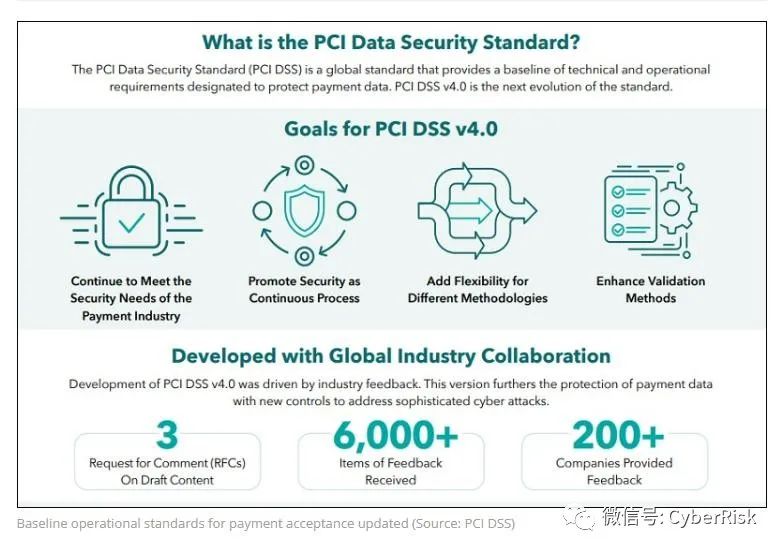

理事会表示,全球支付行业在三年内收到了有关最新变化的反馈,在此期间,200 多家企业提供了 6,000 多项建议,以确保该标准继续满足不断变化的支付安全格局。

“在过去两年中,PCI 安全标准委员会邀请支付行业利益相关者参与新 PCI DSS v4.0 的开发。包括参与机构和合格的安全评估员在内的许多人的协作努力使该标准能够提供在满足技术进步的需求方面具有新的灵活性,”摩根大通执行董事迈克尔约翰逊说。

PCI SSC 执行董事 Lance Johnson 说:“业界对 PCI DSS v4.0 的开发有了前所未有的了解和影响。我们的利益相关者提供了大量、有见地和多样化的意见,帮助理事会有效地推进了开发此版本的 PCI 数据安全标准。”

有哪些变化?

PCI SSC 高级副总裁兼标准官 Emma Sutcliffe 告诉 Information Security Media Group,“PCI DSS v4.0 比以前的版本更能响应支付的动态性质和威胁环境”。她说 4.0 版“继续强化核心安全原则,同时提供更大的灵活性以更好地实现各种技术实施”,并将“帮助企业现在和未来保护帐户数据。”

该委员会表示,4.0 版的主要重点是跟上“支付行业不断变化的安全需求,促进安全作为一个持续的过程,增加使用不同方法实现安全目标的企业灵活性,并增强验证方法和程序。” 理事会引用的其他变化包括:

将防火墙术语更新为网络安全控制,以支持更广泛的技术,以满足传统上由防火墙实现的安全目标;

扩展要求 8 以实现对持卡人数据环境的所有访问的多因素身份验证;

提高企业的灵活性,以展示他们如何使用不同的方法来实现安全目标;

添加有针对性的风险分析,使实体能够灵活地定义他们执行某些活动的频率,以最适合他们的业务需求和风险敞口。

尽快实施变更

Tripwire 战略副总裁 Tim Erlin 表示,新标准于 2025 年生效之前的过渡期为企业提供了适应新要求的时间,但也为更大的风险留下了空间。“为新的合规要求确定适当的实施时间框架是一种平衡行为。如果大多数企业在被要求之前转向最佳实践,那将是理想的,”他告诉媒体。

Erlin 说他很欣赏版本 3.2.1 中的积极因素,但表示它主要解决了安全配置问题,不幸的是,它专注于更改供应商提供的默认密码。“安全配置管理远远超出了供应商提供的密码,很高兴看到新版本的标准对需求采取了更广泛的方法,”他说。

零信任:一个可喜的变化

Erlin 表示,自 2018 年发布上一版本的 PCI DSS 以来,零信任架构的采用有所增加。2022年早些时候,美国管理和预算办公室发布了一项联邦战略,旨在推动美国政府走向成熟的零信任架构。

“新版本的标准为身份验证和授权的零信任方法留出了空间,并允许“动态分析”安全态势作为一种提供“实时资源访问”的机制,以替代轮换密码,”Erlin 说。“及时了解网络安全的最佳实践对于避免企业降低安全性以保持合规性非常重要。” 他说,零信任有助于维持这种平衡。

除了更新的标准外,PCI SSC 还在其文档库中发布了从 PCI DSS v3.2.1 到 v4.0 的变更摘要、v4.0 合规模板报告、ROC 合规证明和 ROC 常见问题。

该标准和变更摘要将很快被翻译成多种语言,以使该标准在全球范围内的采用更加容易。理事会表示,这些翻译将在接下来的几个月内出版,即 2022 年 4 月至 2022 年 6 月。

关于PCI DSS的其他

全称Payment Card Industry (PCI) Data Security Standard,第三方支付行业(支付卡行业PCI DSS)数据安全标准,是由PCI安全标准委员会的创始成员(visa、mastercard、American Express、Discover Financial Services、JCB等)制定,力在使国际上采用一致的数据安全措施,简称PCI DSS。

PCI DSS对于所有涉及信用卡信息机构的安全方面作出标准的要求,其中包括安全管理、策略、过程、网络体系结构、软件设计的要求的列表等,全面保障交易安全。PCI DSS适用于所有涉及支付卡处理的实体,包括商户、处理机构、购买者、发行商和服务提供商及储存、处理或传输持卡人资料的所有其他实体。PCI DSS包括一组保护持卡人信息的基本要求,并可能增加额外的管控措施,以进一步降低风险

当你决定以公司的形式来处理支付卡时,你就自动同意支付卡行业规定。如果您违反了这些规定,您可能需要负责进行某些评估。包括万事达卡,美国运通卡和visa在内的主要信用卡提供商将派出一个计算机法医取证小组来查明发生了什么事情,并收取费用,另外还有些额外费用。当公司遭受攻击并伴随信用卡泄露时,公司需要承担通知客户费、监管机构调查费、支付卡行业的罚金和罚款。

支付卡行业数据安全标准(PCI DSS)是目前全球最严格且级别最高的金融数据安全标准,已获得此认证的公司大多为银行或第三方支付公司。中国也有其他行业的一些公司咨询过PCI DSS认证,但均因难度太大没有继续推进最后不了了之。其实,这些难度主要来自于渗透测试和漏洞扫描两个方面。

支付卡行业的数据安全标准(PCI)第11.3条要求企业每年对内网和外网实施渗透测试评估。而且,这些测试必须每年至少进行一次,而且在持卡人数据环境作出任何重大变更之后必须重复测试。在渗透测试中每一个主机和所有的相关服务, 都会被仔细的逐个探测,以识别潜在的漏洞。作为一条准则, 所有的潜在漏洞都必须人工手动进行审查、研究、并进行漏洞利用。相反, 非人工手动方式可能会损害目标系统上的数据,或对目标造成拒绝服务攻击。在测试中发现任何可利用的漏洞,企业必须修复问题,然后重复测试。渗透测试周期要到漏洞被修复才完成,而且还需要提供系统已修复漏洞的证明书。这其中运用到三种测试手段:基于黑盒内部渗透测试、针对授权用户的内部渗透测试、优先授权内部测试。一系列高标准、严要求的测试手段,只有极少数企业才能顺利通过。

另外根据的要求,涉及认证范围内的系统还需要进行系统内部和外部(ASV)的漏洞扫描,并提交报告。实施服务商应具备PCI标准委员会授权认可的PCI ASV漏洞扫描服务商资质,且按照PCI要求安排具有ASV扫描资质的人员执行以季度为单位的PCI ASV漏洞扫描服务。这就意味着只有ASV资质的人员进行漏洞扫描才有效果,所有第三方的扫描都没有作用。支付卡行业第11.2条要求企业至少每季度、或者是网络重要变革之后,执行外部和内部网络扫描。每个季度扫描出来的文档企业都应该保存下来,检测到的高风险漏洞都必须尽快修复,并且应该进行后续扫描,直到所有问题得到顺利解决。

综上所述,虽然海外有很多企业遭受攻击并伴随信用卡泄露时,承担通知客户费、监管机构调查费、支付卡行业的罚金和罚款,但中国通过该标准的企业屈指可数,且目前没有被处罚的报道公之于众,因此网络安全保险中的PCI DSS可选保障从国外移植到国内时并没有考虑到与投保人的需求或市场环境匹配,所以推行和解释也比较难以让投保人理解。如需了解更多关于PCI DSS的信息可点击标题下方标签快速预览。

来源:databreachtoday.com,整理翻译并补充:KensonWu

声明:本文来自CyberRisk赛伯瑞斯克,版权归作者所有。文章内容仅代表作者独立观点,不代表安全内参立场,转载目的在于传递更多信息。如有侵权,请联系 anquanneican@163.com。