对此Claroty的研究部门Team82编写了《ICS风险及漏洞报告》,旨在定义和分析与跨领域使用的领先自动化产品和连接设备相关的漏洞状况。

2021年下半年,攻击数量有所减少,但这些事件只会推动决策者最终确定XIoT网络安全的优先级。Claroty关注的数据包括在关键基础设施和其他行业中运行的所有商业产品,如制造、医疗保健和物联网。去年下半年披露的物联网和医疗设备中的漏洞比例持续攀升,从上半年的29%上升至34%。

这表明组织将在融合安全管理下合并OT、IT和IoT,并且OT和ICS将不再各自独立。因此,资产所有者和运营商必须全面了解其环境,以便管理漏洞并减少风险。

在报告中,Team82全面分析了2021年下半年公开披露的工业控制系统漏洞,包括供应商、安全研究人员、以及其他组织的专家发现的漏洞。安全经理、资产所有者和运营商可关注这份报告,该报告不仅提供有关工业设备中普遍存在的漏洞数据,而且还提供评估各自环境中风险的必要环境。

一、ICS漏洞趋势

在2021年下半年,共计发布了797个ICS漏洞,影响了82家ICS供应商,其中有21家是新发现的供应商,大多数都在自动化、制造和医疗保健领域。该数字比2021年上半年发布的642个漏洞增加了24%。

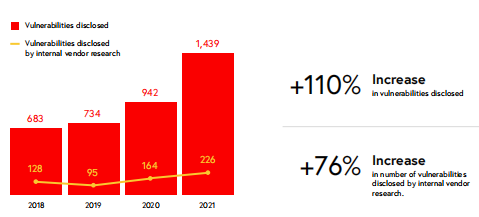

2021年全年共计披露了1439个ICS漏洞,比2020年的942个激增了53%。同时2021年全年披露的漏洞影响147家ICS供应商,比2020年的102家增加了44%。34%的披露漏洞会影响IoT、IoMT和IT资产,表明组织将在融合安全管理下合并OT、IT和IoT。因此资产所有者和运营商必须全面了解其环境,以便管理漏洞并减少风险。

数据显示,ICS漏洞披露数量及供应商内部研究披露的漏洞数量均有增加。进行内部研究的供应商数量增加了35%。由于西门子的ProductCERT进行了内部研究,西门之是报告漏洞最多的供应商,有251个,其次是施耐德电气(89)、研华(43)、台达电子(33)和三菱(24)。

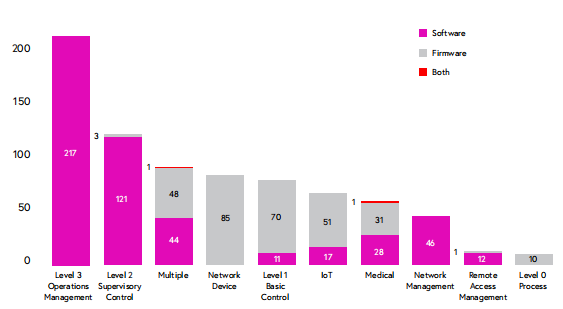

在下半年披露的漏洞中,有496个影响软件,299个影响固件,然而鉴于修补软件比修补固件相对容易,防御者在其环境中优先考虑修补软件漏洞。

这些漏洞主要的潜在影响是远程代码执行,普遍存在于53%的漏洞中,其次是拒绝服务(42%)、绕过保护机制(37%)、以及允许攻击者读取应用程序数据(33%)。

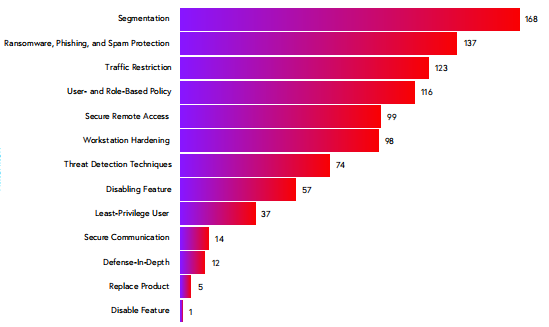

针对这些漏洞最重要的缓解措施是网络分段,建议在21%的漏洞中使用,其次是防护勒索软件、网络钓鱼和垃圾邮件(15%)和流量限制(13%)。

二、ICS漏洞威胁及风险

符合普渡模型3级运营管理的产品受公开漏洞的影响最大,有217个,占27%。此级别的软件组件包括处于生产工作流程核心的服务器和数据库。此级别的技术还将从现场设备收集的数据提供给更高级别的业务系统,或在云中运行的系统。

在1级基本控制和2级监督控制运行的产品受到在2021年下半年披露的25%漏洞的影响,共计有205个。在1级基本控制级,包括可编程逻辑控制器(PLC)、远程终端单元(RTU)和其他监控0级设备的控制器,如泵、执行器、传感器等。在2级监督控制级,包括人机界面(HMI)、SCADA软件和其他工具,用于监视和处理1级数据。防御者必须了解针对工业网络和IoT设备的攻击者最常利用的威胁向量。通过对漏洞所在位置的适当可见性,组织能够充分修补或缓解软件和固件中使网络和流程面临风险的问题。

87%的漏洞是低复杂性的,这意味着它们不需要特殊条件,攻击者每次都可以获得可重复的成功。70%的漏洞在成功利用漏洞之前不需要特殊权限,64%的漏洞不需要用户交互。

数据显示,所披露的漏洞中有63%可能通过网络攻击向量远程利用,该数字比2021年上半年稍微上升了2%。本地可利用漏洞在2021年下半年下降至31%。为了利用这些漏洞,攻击者需要一个单独的网络访问向量才能利用这些漏洞。其中一些需要用户交互,例如网络钓鱼和垃圾邮件,才能获得最初的网络立足点。

94%通过本地攻击向量进行的运营管理漏洞需要用户交互才能利用,这加强了持续教育的必要性,以防止网络钓鱼攻击,并阻止破坏性勒索软件攻击的浪潮。

三、修补及缓解措施

披露漏洞只是漏洞管理过程中的一个重要步骤。补丁和缓解措施对于资产所有者、运营商和安全经理来说至关重要。随着每天有越来越多的联网设备上线,越来越多的系统可以访问,并提高了及时修复的紧迫性。

然而更新ICS或SCADA软件通常具有挑战性,主要与正常运行时间和可用性要求有关。由于开发和实施更新涉及的复杂性,固件更新也很困难。这些周期可能比传统的IT补丁管理花费的时间要长得多,这通常使缓解措施成为防御者唯一的补救选项。供应商、内部安全分析师和管理人员还必须优先跟踪停产产品,以及更新可能具有挑战性或停机时间不可接受的产品中的漏洞。ICS产品的保质期很长,随着漏洞的累积,风险会显著放大,尤其是严重的远程代码执行或拒绝服务。

漏洞修复有三种形式,完全修复(69%)、部分修复(15%)、及没有修复(16%)。74%完全修复的漏洞是基于软件的。鉴于修补软件比固件更容易,防御者有能力在其环境中优先修补。62%的部分修复或未修复的漏洞在被利用时,可能导致远程代码执行或拒绝服务。大多数完全修复的漏洞位于普渡模型的三级运营管理级别的产品中,其次是监督控制和网络管理级别。固件的补救措施较少。当受影响的供应商提供时,网络设备的固件更新得到最频繁的解决,其次是基本控制级别的产品和IoT设备。

停产产品在工业环境中很普遍,大多数组织都不愿淘汰监督关键流程的遗留系统。数据显示,有29个漏洞影响了停产产品,且没有计划对其进行补救。在所有情况下,受影响的供应商都不再支持这些产品。停产产品中48%的漏洞影响基本控制设备(PLC、RTU)。如果被成功利用,这些漏洞中59%会导致代码执行或拒绝服务以及设备崩溃。

对此,Team82建议遵循以下安全措施:

网络分段。随着气隙工业设备成为过去,越来越多的设备连接到互联网并通过云进行管理,因此必须优先考虑网络分段等纵深防御措施,建议网络管理员:

- 虚拟分段网络,并以远程管理方式进行配置;

- 创建针对工程和其他面向过程的功能量身定制的区域特定策略;

- 保留检查流量和OT特定协议的能力,以便检测和防御异常行为。

防护勒索软件、网络钓鱼和垃圾邮件。远程工作增加了对电子邮件作为重要通信机制的依赖。因此也增加了员工成为网络钓鱼或垃圾邮件攻击目标的风险,从而增加勒索软件和其他恶意软件感染的风险。建议安全从业人员和所有人员执行以下操作:

- 不要从不受信任的来源打开电子邮件或下载软件;

- 不要点击来自未知发件人的电子邮件中的链接或附件;

- 不要通过电子邮件向任何人提供密码、个人或财务信息,敏感信息也用于双重勒索;

- 始终验证电子邮件发件人的电子邮件地址、姓名和域;

- 经常备份重要文件,与主系统分开存储;

- 使用防病毒、反垃圾邮件和反间谍软件保护设备;

- 立即向相应的安全或IT人员报告网络钓鱼电子邮件;

- 实施多因素身份验证。

保护远程访问连接。远程办公是新常态,组织必须安全的满足增加远程连接公司资源的需求。在OT环境和关键基础设施中尤为重要,因为操作员和工程师需要对工业资产进行安全的远程访问,以确保流程的可用性和安全性。建议安全从业人员执行以下措施:

- 验证VPN版本是否已修补,并更新到最新版本;

- 监控远程连接,尤其是与OT网络和ICS设备的远程连接;

- 实施精细的用户访问权限和管理控制。

保护运营管理和监督控制。2021年下半年披露的大多数ICS和SCADA漏洞影响了第三级运营管理,如OPC服务器等,其次是第二级监督控制,如HMI、SCADA和工程工作站等。大多数1级基本控制是基于固件的,而大多数2级监督控制和3级运营管理是基于软件的。由于无法随着时间的推移进行修补,尤其是1级设备固件,因此建议投资于分段、远程访问保护、以及对运营管理和监督控制级别的更好保护,因为它们提供对基本控制级别的访问,并最终提供对过程本身的访问。其他建议包括:

- 使用加密、访问控制列表和适用于OT网络的适当远程访问技术等机制保护远程访问连接;

- 维护资产库存和分段;

- 评估风险并确定关键补丁的优先级;

- 确保设备受密码保护,并严格执行密码卫生;

- 实施基于角色和策略的精细管理访问;

- 大多数基于本地攻击向量的2级漏洞都依赖于用户交互,因此请遵循最佳实践来防御社会工程技术。

参考资源:

【1】Claroty, Biannual ICS Risk & Vulnerability Report: 2h 2021, March 2022

【2】https://www.prnewswire.com/news-releases/ics-vulnerability-disclosures-grew-110-over-last-four-years-301493651.html

声明:本文来自安全内参,版权归作者所有。文章内容仅代表作者独立观点,不代表安全内参立场,转载目的在于传递更多信息。如有侵权,请联系 anquanneican@163.com。