编者按

微软公司6月22日发布新报告《保卫乌克兰:网络战争的早期教训》,揭示了有关俄罗斯网络活动的新信息,提供了从所收集和分析数据中得出的一系列经验教训和结论,并呼吁采取协调和全面的战略来加强集体防御。

微软总裁兼副主席布拉德·史密斯为新报告撰写前言。史密斯指出,俄乌战争反映出过去两个世纪其他重大冲突中出现的趋势,即各国使用最新技术发动战争,而战争本身加速了技术变革;俄罗斯的军事行动部分依赖于网络战略,该战略至少包括三项不同但互相协调活动,包括针对乌克兰境内的破坏性网络攻击、针对乌克兰境外的网络渗透和间谍活动以及针对世界各地民众的网络影响行动;网络空间的独特性决定了俄乌战争所带来的网络威胁不会局限于乌克兰,这彰显出新的集体防御方法的必要性。

该报告得出五个方面经验教训:一是国家需具备将数字业务和数据资产跨境转移到其他国家的能力,从而能够在战争中维持民事和军事行动;二是网络威胁情报和端点保护的最新进展帮助乌克兰抵御了高比例的破坏性俄罗斯网络攻击,体现出网络防御的相对优势;三是俄罗斯情报机构加强了针对乌克兰以外盟国的网络渗透和间谍活动,具体涉及政府、智库、人道主义组织、IT公司以及能源和其他关键基础设施供应商等目标;四是俄罗斯机构正在开展全球网络影响行动以支持其战争活动,上述行动具有范围广泛、数量众多、目标精确、敏捷快速的特点,并重点针对俄罗斯、乌克兰、美国和欧洲、不结盟国家等四类受众开展了各具特定目标的定向宣传;五是俄乌战争体现出需要采取协调和全面的多边和多方利益攸关方战略,以加强对全方位网络破坏、间谍和影响行动的防御,应在“数字策略、公私合作、多边主义、言论自由”四项原则基础上提高集体应对能力,更好地检测、防御、破坏和阻止外国网络威胁。

奇安网情局编译有关情况,供读者参考。

微软公司6月22日发布题为《保卫乌克兰:网络战争的早期教训》新的情报报告。该报告体现了微软威胁情报和数据科学团队开展的研究,目的是加深对俄乌战争中威胁形势的理解。该报告还提供了从收集和分析的数据中得出的一系列经验教训和结论。值得注意的是,该报告揭示了有关俄罗斯活动的新信息,包括在乌克兰以外的盟国政府、非营利组织和其他组织中增加网络渗透和间谍活动。这份报告还揭示了俄罗斯利用复杂而广泛的外国影响力行动来破坏西方团结并加强其战争活动的细节。上述外国影响行动与全方位的网络破坏和间谍活动一起以协调的方式实施。最后,该报告呼吁采取协调和全面的战略来加强集体防御,此项任务需要私营部门、公共部门、非营利组织和民间社会的齐心协力。

微软总裁兼副主席布拉德·史密斯为新报告撰写了前言。

虽然没有人可以预测俄乌战争会持续多久,但很明显该战争反映了过去两个世纪其他重大冲突中出现的趋势。各国使用最新技术发动战争,而战争本身加速了技术变革。因此,重要的是不断评估战争对技术开发和使用的影响。

俄罗斯的军事行动部分依赖于网络战略,该战略至少包括三项不同的、有时互相协调的努力:乌克兰境内的破坏性网络攻击;乌克兰境外的网络渗透和间谍活动;针对世界各地民众的网络影响行动。本报告对每个领域以及各领域间的协调进行了更新和分析。报告还提供了有关如何在这场战争及以后更好地应对这些威胁的想法,并为政府和私营部门提供了更好地合作的新机会。

当前战争的网络方面远远超出乌克兰,反映了网络空间的独特性。当国家将代码投入战斗时,他们的武器会以光速移动。互联网的全球路径意味着网络活动消除了边界、墙壁和海洋提供的大部分长期保护。与陆地、海洋和空中不同,互联网本身是人类创造的,它依赖于公共和私营部门的所有权、运营和保护的结合。

这反过来又需要一种新的集体防御形式。这场战争让俄罗斯这个主要的网络大国不仅仅对抗一个国家联盟。乌克兰的网络防御严重依赖于国家、公司和非政府组织的联盟。

世界现在可以开始评估进攻性和防御性网络行动的早期和相对优势和劣势。集体防御在哪些方面成功地挫败了攻击,又在哪些方面存在不足?正在发生哪些类型的技术创新?至关重要的是,需要采取哪些步骤来有效防御未来的网络攻击?除其他外,重要的是这些评估基于准确的数据,而不是被外界认为乌克兰的网络战争没有像某些人担心的那样具有破坏性的看法误导成一种无根据的平静感。

这份报告提供了来自战争前四个月的五个结论:

首先,防御军事入侵现在要求大多数国家有能力将数字业务和数据资产跨境分配和分发到其他国家。毫不奇怪,俄罗斯在早期巡航导弹攻击中瞄准了乌克兰的政府数据中心,其他“本地”服务器同样容易受到常规武器的攻击。俄罗斯还将其破坏性“擦除”攻击指向乌克兰本地计算机网络。但乌克兰政府通过迅速采取行动将其数字基础设施分配到公共云中,成功地维持了其民事和军事行动,上述公共云托管在欧洲各地的数据中心。

这涉及到包括微软在内的整个科技行业的紧急和非同寻常的举措。虽然科技行业的工作至关重要,但考虑这些努力带来的更持久的教训也很重要。

其次,网络威胁情报和端点保护的最新进展帮助乌克兰抵御了高比例的破坏性俄罗斯网络攻击。由于网络活动是肉眼看不见的,因此记者甚至许多军事分析家都更难以追踪。微软发现俄罗斯军方对48个不同的乌克兰机构和企业发起了多波破坏性网络攻击。这些攻击试图渗透网络域,方式是先入侵数百台计算机,然后传播旨在破坏数千台其他计算机的软件和数据的恶意软件。

俄罗斯在战争中的网络策略与2017年针对乌克兰的NotPetya攻击中部署的策略不同。NotPetya攻击使用了“蠕虫化”破坏性恶意软件,该软件可以从一个计算机域跳转到另一个计算机域,从而跨越国界进入其他国家。俄罗斯在2022年一直谨慎地将破坏性的“擦除软件”限制在乌克兰境内的特定网络域中。但最近和正在进行的破坏性攻击本身已经比许多报告所认识到的更为复杂和广泛。俄罗斯军队正在继续使这些破坏性攻击适应不断变化的战争需求,包括将网络攻击与常规武器的使用结合起来。

迄今为止,这些破坏性攻击的一个决定性方面是网络防御的强度和相对成功。虽然并不完美,并且一些破坏性攻击已经成功,但这些网络防御已被证明比进攻性网络能力更强大。这反映了两个重要的最近趋势:首先,威胁情报的进步,包括人工智能的使用,有助于更有效地检测这些攻击。其次,互联网连接的端点保护使得将保护软件代码快速分发到云服务和其他连接的计算设备以识别和禁用这种恶意软件成为可能。乌克兰政府正在进行的战时创新和措施进一步加强了这种保护。但可能需要持续的警惕和创新来维持这种防御优势。

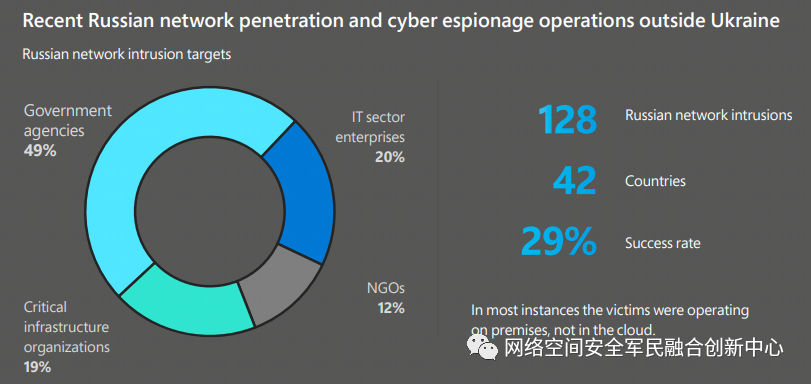

第三,随着国家联盟联合起来保卫乌克兰,俄罗斯情报机构加强了针对乌克兰以外盟国政府的网络渗透和间谍活动。微软检测到俄罗斯对乌克兰以外42个国家的128个组织开展了网络入侵。虽然美国一直是俄罗斯的头号目标,但这项活动也将波兰列为优先目标,大部分军事和人道主义援助的后勤交付正在波兰国内进行协调。俄罗斯的活动还针对波罗的海国家,在过去两个月中,针对丹麦、挪威、芬兰、瑞典和土耳其的计算机网络的类似活动有所增加。微软还发现针对其他北约国家外交部的类似活动有所增加。

俄罗斯的目标已经优先考虑政府,尤其是北约成员国。但目标清单还包括智库、人道主义组织、IT公司以及能源和其他关键基础设施供应商。自战争开始以来,微软确定的俄罗斯攻击成功率为29%。这些成功入侵中有四分之一已导致确认组织的数据泄露,尽管正如报告中所解释的,这可能低估了俄罗斯的成功率。

微软仍然最担心在“内部”而不是在云中运行的政府计算机。这反映了当前和全球进攻性网络间谍活动和防御性网络保护的状态。正如18个月前的SolarWinds事件所证明的那样,俄罗斯情报机构拥有极其复杂的能力来植入代码并作为高级持续威胁(APT)运行,可以持续从网络获取和泄露敏感信息。自那时以来,防御性保护取得了重大进展,但这些进展在欧洲政府中的实施仍然比在美国更不平衡。结果,仍然存在重大的集体防御弱点。

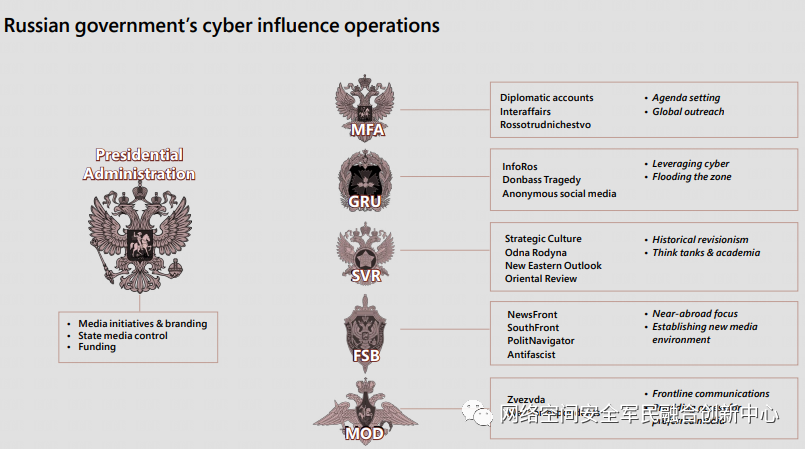

第四,与这些其他网络活动协调,俄罗斯机构正在开展全球网络影响行动,以支持其战争活动。这些行动将克格勃几十年来开发的策略与新的数字技术和互联网相结合,使外国影响力行动具有更广泛的地理范围、更大的数量、更精确的目标以及更快的速度和敏捷性。不幸的是,通过充分的计划和复杂性,这些网络影响行动能够很好地利用民主社会的长期开放性和当今时代特有的公共两极分化。

随着乌克兰战争的进展,俄罗斯机构将其网络影响行动的重点放在四类不同的受众上。他们以俄罗斯民众为目标,目的是维持对战争的支持。他们以乌克兰人口为目标,目的是削弱对该国抵御俄罗斯袭击的意愿和能力的信心。他们以美国和欧洲民众为目标,目的是破坏西方团结并转移对俄罗斯军事战争罪行的批评。他们开始以不结盟国家的人口为目标,这可能部分是为了维持俄罗斯在联合国和其他场所的支持。

俄罗斯的网络影响行动以为其他网络活动制定的策略为基础并与上述策略相关联。与在俄罗斯情报部门工作的APT团队一样,与俄罗斯政府机构相关的高级持续操纵(APM)团队也通过社交媒体和数字平台开展行动。APM团队以类似于预先部署恶意软件和其他软件代码的方式预先部署虚假叙事。然后,他们从受政府管理和影响的网站上对这些叙述进行广泛和同步的“报道”,并通过旨在利用社交媒体服务的技术工具扩大其叙事。最近的例子包括围绕乌克兰生物实验室的叙事,以及掩盖对乌克兰平民目标的军事袭击的多项努力。

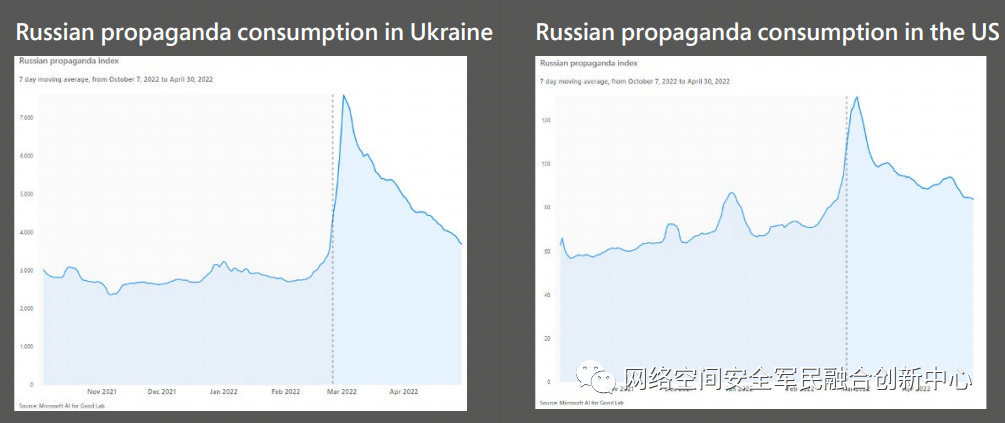

作为微软一项新计划的一部分,微软正在使用人工智能、新的分析工具、更广泛的数据集以及不断增长的专家团队来跟踪和预测这种网络威胁。利用这些新能力,微软估计俄罗斯的网络影响行动成功地将俄罗斯宣传在乌克兰扩大了216%,在美国扩大了82%。

这些正在进行的俄罗斯行动建立在最近在多个西方国家传播虚假新冠疫情叙事的复杂努力的基础上。其中包括国家赞助的2021年网络影响行动,旨在通过英语互联网报道劝阻疫苗采用,同时鼓励通过俄语网站使用疫苗。在过去六个月中,类似的俄罗斯网络影响行动试图帮助煽动新西兰和加拿大公众反对新冠政策。

微软将在未来几周和几个月内继续扩展在这一领域的工作。这包括内部增强以及通过微软上周宣布的收购Miburo Solutions的协议,后者是一家领先的网络威胁分析和研究公司,专门从事检测和应对外国网络影响行动。

微软担心目前俄罗斯的许多网络影响行动持续数月都没有适当的检测、分析或公开报道。这对公共和私营部门的广泛重要机构的影响越来越大。战争在乌克兰持续的时间越长,这些行动对乌克兰本身就越重要。这是因为更长时间的战争将需要持续的公众支持,以应对不可避免的更大疲劳挑战。这应该增加加强西方防御这些类型的外国网络影响攻击的重要性的紧迫性。

最后,乌克兰的经验教训呼吁采取协调和全面的战略,以加强对全方位网络破坏、间谍和影响行动的防御。正如俄乌战争所表明的那样,虽然这些威胁之间存在差异,但俄罗斯政府并未将它们分而治之,我们也不应将它们置于单独的分析孤岛中。此外,防御战略必须考虑这些网络行动与动能军事行动的协调,正如乌克兰所见证的那样。

需要新的进展来阻止这些网络威胁,它们将取决于四个共同原则和(至少在高层次上)一个共同战略。第一个防御原则应该认识到俄罗斯的网络威胁是由俄罗斯政府内外的一组共同行动者推动的,并依赖于类似的数字策略。因此,需要数字技术、人工智能和数据方面的进步来进行应对。反映这一点,第二个原则应该认识到,与过去的传统威胁不同,网络响应必须依赖更大的公共和私人合作。第三个原则应该包含政府之间密切和共同的多边合作的必要性,以保护开放和民主的社会。第四个也是最后一个防御原则应该在民主社会中维护言论自由并避免审查制度,即使需要采取新措施来应对包括网络影响行动在内的所有网络威胁。

有效的应对措施必须以这些具有四个战略支柱的原则为基础。这些原则应提高集体能力,以更好地(1)检测、(2)防御、(3)破坏和(4)阻止外国网络威胁。这种方法已经反映在解决破坏性网络攻击和基于网络的间谍活动的许多集体努力中。它们还适用于解决勒索软件攻击所需的关键和持续工作。我们现在需要一种具有新的能力和防御的类似且全面的方法来对抗俄罗斯的网络影响行动。

声明:本文来自网络空间安全军民融合创新中心,版权归作者所有。文章内容仅代表作者独立观点,不代表安全内参立场,转载目的在于传递更多信息。如有侵权,请联系 anquanneican@163.com。