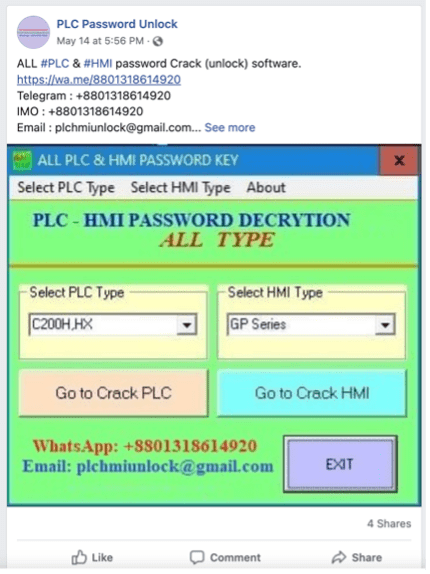

威胁行为者在多个社交媒体平台上创建了多个账户,用于宣传可破解PLC、HMI和项目文件的密码破解软件。购买者可以通过运行针对特定工业系统的可执行文件来找回忘记的密码。

该密码破解软件声称可解锁ABB、Allen Bradley、Automation Direct、富士电机、LG、Vigor、三菱、欧姆龙、松下、Pro-Face、西门子和Weintek的工业系统。

图1 密码破解软件示例广告

然而,任何信息安全专业人员都知道不要下载和运行不受信任的软件,谁会买这种密码破解软件呢?例如,电力公司工程师小王刚刚晋升为高级工程师,他的同事老李在工作了30年后退休了。小王需要更新Hector在Automation Direct的DirectLogic 06 PLC上编写的一些梯形逻辑。在启动PLC编程软件DirectSOFT后,弹出提示需要输入密码。

小王不知道密码,老李又退休了,正巧小王在网上看到了PLC密码破解软件的广告,决定试一试。小王的安全意识同事小赵提醒不要将这种不必要的风险引入OT环境,然而小王认为这项任务时间紧迫,就购买了该软件并在工程工作站上运行。

小王成功恢复了PLC密码,但几分钟后发现工程工作站系统行为异常。小王对密码破解软件进行了逆向工程,并发现该软件根本没有破解密码,而是利用了固件中的一个漏洞,使其能够根据命令检索密码。

此外,该软件是一个恶意软件植入程序,用Sality恶意软件感染机器,并将主机变成Sality僵尸网络的主机。

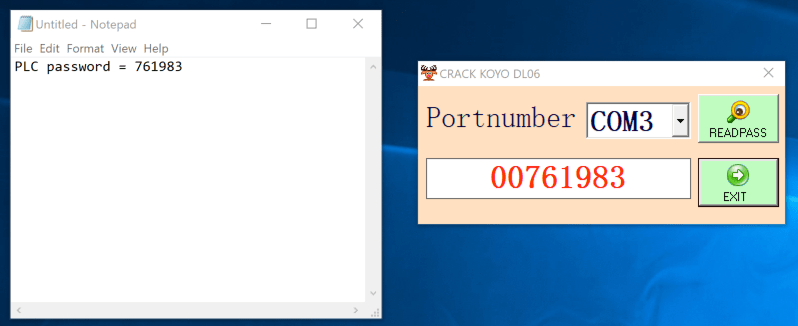

Dragos研究人员证实,嵌入在恶意软件植入程序中的密码检索漏洞通过串行连接成功恢复了Automation Direct的DirectLogic 06 PLC密码。用户只需要从Windows机器连接到PLC,然后指定通信的COM端口,并单击READPASS按钮,一两秒后,密码就会显示给用户。

图2 用户看到的密码破解软件

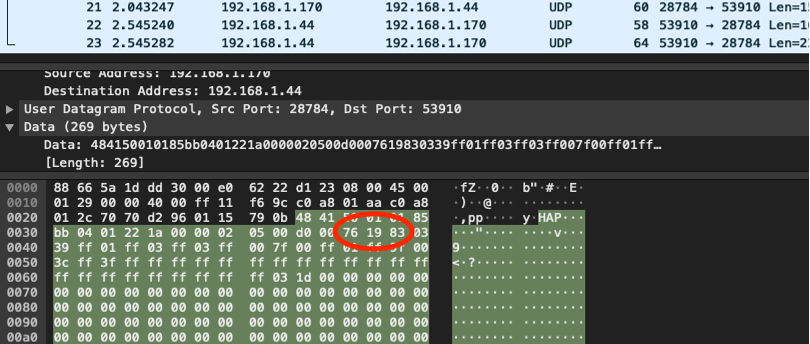

此前针对DirectLogic PLC的研究已经成功实现了破解技术,然而Dragos发现,这个漏洞并没有破解密码的加密版本,相反,恶意软件释放程序会将特定的字节序列发送到COM端口。

通过捕获该漏洞发送的串行流量,Dragos研究人员可以在恶意软件释放程序之外重新创建该漏洞。该恶意软件包含仅串行版本的漏洞利用,要求用户从工程工作站(EWS)直接串行连接到PLC。Dragos研究人员能够成功地通过以太网重新创建漏洞利用,从而大大增加了此漏洞的严重性。

该漏洞编号为CVE-2022-2003,并已负责任地向Automation Direct披露,Automation Direct已发布固件更新来解决该问题。

图3 PLC发出的UDP响应包含密码

Sality是一个P2P僵尸网络,用于分布式计算任务,例如密码破解和加密货币挖掘。Sality感染可能会导致未知攻击者远程访问EWS。Dragos认为,该攻击者同时具有破坏工业流程的能力,出于财务动机,并且可能不会直接影响OT流程。

Sality使用进程注入和文件感染来维持主机上的持久性,滥用Window的自动运行功能,通过USB、网络共享和外部存储驱动器上传播自身的副本。这个特定的Sality样本还释放了剪贴板劫持恶意软件,该恶意软件每半秒检查一次剪贴板中的加密货币地址格式。如果被发现,攻击者会用威胁行为者拥有的地址替换该地址。这种实时劫持是从想要转移资金的用户那里窃取加密货币的有效方式,并且攻击者更有可能是出于经济动机。

为了不被发现,Sality释放了内核驱动程序,并启动了一项服务,以识别任何潜在的安全产品,例如防病毒系统或防火墙,并终止它们。据报道,Sality能够对与防病毒相关的URL进行IP过滤,并将释放任何包含已知连接到防病毒供应商网站的特定关键字的传出数据包。这可能会产生监管影响,由于Sality会阻止任何传出连接,因此防病毒系统将无法接收违反可靠性标准CIP-007-6的更新。虽然Sality多次尝试隐藏,但很明显感染正在发生。CPU峰值飙升至100%,并触发了多个Windows Defender警报。

Automation Direct并非唯一受到影响的供应商,该威胁行为者利用以下PLC、HMI和项目文件来宣传破解软件:

表1 受影响的厂商

Dragos只测试了针对DirectLogic的恶意软件,然而对其他几个样本的初步动态分析表明,它们也包含恶意软件。

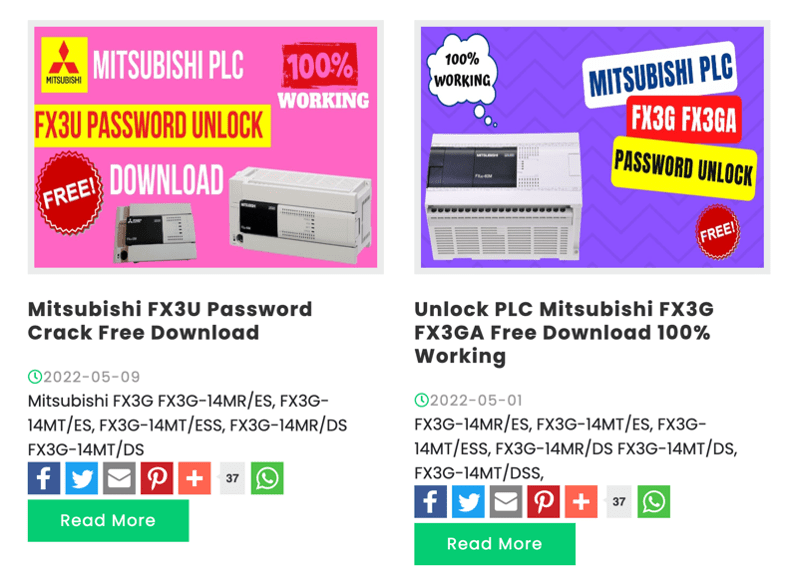

一般来说,这种软件似乎有一个生态系统,存在多个网站和多个社交媒体账户,都在宣传其密码破解软件。

图4 密码破解软件示例广告

特洛伊木马软件是一种常见的恶意软件交付技术,已被证明可有效获得对网络的初始访问权限。虽然小王有正当理由下载密码破解软件,但是从未知行为者那里下载软件会给OT环境带来重大且不必要的风险。

参考资源:

【1】https://www.dragos.com/blog/the-trojan-horse-malware-password-cracking-ecosystem-targeting-industrial-operators/

声明:本文来自安全内参,版权归作者所有。文章内容仅代表作者独立观点,不代表安全内参立场,转载目的在于传递更多信息。如有侵权,请联系 anquanneican@163.com。