最近在费城召开的国际互联网工程任务组(IETF)第114次会议上集中讨论了后量子密码或抗量子密码在传输层安全(TLS)方面的挑战。一个关键结论是:大密钥可能导致大问题。

会议在费城召开

强大的量子计算机仍有一段路要走,但加密专家希望今天开发出强大的协议,因为使用Shor算法等方法的量子计算机将很容易破解今天常见的许多加密。几年前,美国权威机构NIST启动了一场竞赛,进行了三轮评估后,最近选择了一种密钥交换算法和三种签名算法,希望能够抵御未来攻击。签名算法包括Dilithium-II、Falcon-512和Sphincs+,密钥交换算法选择了Kyber。

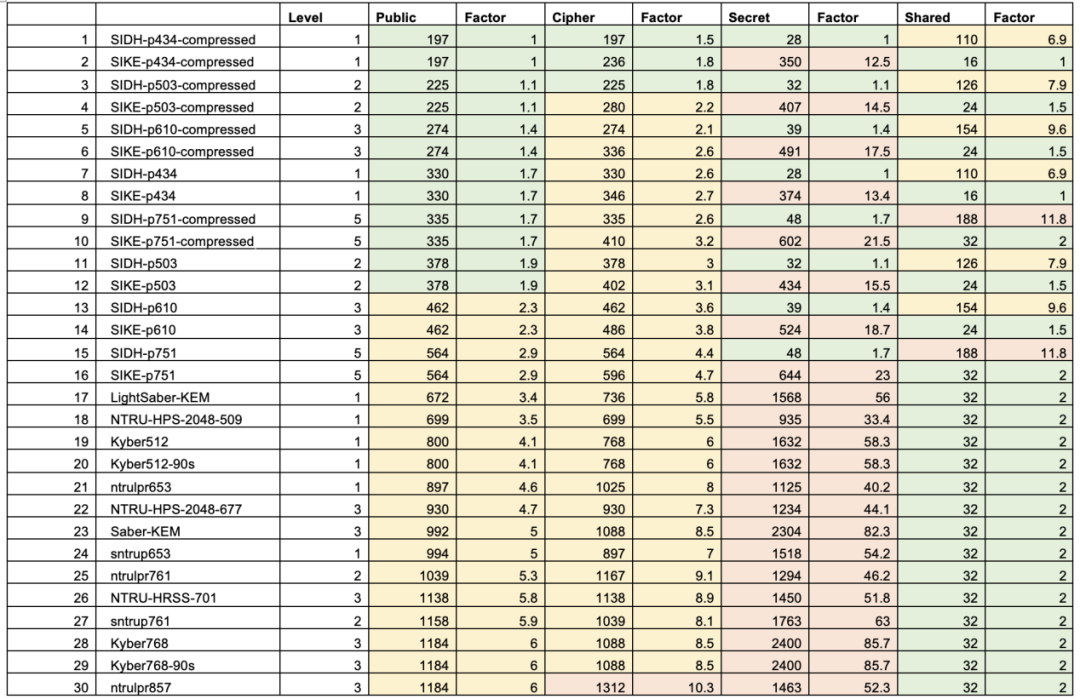

然而,它们是否会像人们所希望的那样被广泛使用还是个问题。与今天的方法相比,这三种签名算法和Kyber都生成明显更大的数据包,超过了许多互联网路由上的最大数据包大小(MTU,最大传输单元)。

乍一看,这似乎没什么大不了的,如果发送者发现过大的数据包超过了MTU,他们可以将其分割。然而在实践中,这至少会导致TLS连接的建立出现相当大的延迟。谷歌的Martin Thomson表示,握手过程中过大的密钥迫使数据包碎片化时会出现问题,因为这需要额外的传输步骤(更多的往返)。Cloudflare公司的Sophia Celi和荷兰拉德堡德大学的Thom Wiggers警告说,使用基于UDP的数据报传输层安全根本无法实现额外的往返。

此外,入选NIST第四轮评估的超奇异同源加密算法SIKE具有密钥小的特点,但不幸的是该算法刚刚被破解。

主要后量子密码算法的密钥大小

据Mozilla首席技术官Eric Rescorla称,唯一的好消息是强大的量子计算机仍然是未来的事情。然而,当前TLS技术的根本问题仍然没有解决:

如果你保存了TLS连接的所有数据包,并在几年后用量子计算机攻击它们,你就可以随后破坏今天的机密传输。IETF希望尽可能地防止这种情况,这就是为什么它在许多工作组中就抗量子问题开展工作的原因。

声明:本文来自光子盒,版权归作者所有。文章内容仅代表作者独立观点,不代表安全内参立场,转载目的在于传递更多信息。如有侵权,请联系 anquanneican@163.com。