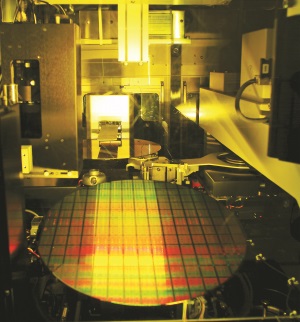

台积电爆发了台湾史上最大的资安事件,一支WannyCry变种病毒瘫痪了全台各地厂区多条生产线,预估营收损失高达52亿元。台积电在事件发生后,一连多次公告来说明事件原因和影响,甚至台积电总裁魏哲家接同多位主管,亲自对外召开说明会。

台积电启动紧急应变作业,不到三天全台所有产线就完全恢复生产,获得不少好评,但从这次中毒事件,也暴露了台积电内部资安防护上的几项风险。

之所以发生这起资安大事件,第一个出问题是供应商。为何来自供应商的新机台,竟然一出厂就内藏了病毒?台积电在记者会上没有回答这个问题,只说明他们还在追查中,也没有说明问题机台来自哪一家厂商,甚至是哪一种用途的机台都不愿透露。

台积电产线大规模中毒关键6因素

担任第一道资安防线的供应商把关不严,导致病毒夹带在新机台中,潜入了连一支USB都不能带进场的台积电晶圆厂,供应商得负起一定的责任,这是供应商管理的议题,这是造成中毒的第一个关键因素。

但对企业来说,也不能全然将自家安全放在别人的手上。因此,无论如何,新机台进厂,企业也需自有一套检查措施,来确保进场的设备没有问题。台积电也是如此,甚至,魏哲家自己都承认,机台内有病毒不是正常现象,「每个行业都应该自己先对机台设备做防毒处理,这是基本机制。」他在记者会上坦言。

台积电的确有一套严密的新机台检查作业程序,担任第二道防护关卡,而且是已经用于台积电各地厂房,安装了数万次新机台。但在一万次中,就出现了一次SOP操作疏忽,安装人员在扫毒之前,就将新机台先连上网路,这是中毒酿灾的第二个关键因素。

机台离线扫毒并不困难,就算新机台中没有安装防毒软体,防毒软体公司也有USB形式的扫毒棒,只要安装到机台上,就可以自动扫毒,不用在机台上安装程式。

对许多病毒而言,先扫毒再开机,或是先开机再扫毒的防护或侦测效果是一样的,端看防毒软体能否侦测出病毒,但是对于WannyCry勒索软体这支病毒,这两者却有天壤之别。

因为WannyCry勒索软体是一支具有主动感染功能的电脑蠕虫,甚至会像系统预载程式一样,只要已感染的电脑一开机,短短几分钟内,就会开始扫描同一网路上的其他电脑,一发现有SMB漏洞的电脑,就以EternalBlue攻击程式主动入侵感染那一台电脑。台积电维修人员这一个违反SOP的小动作「先连网再扫毒」,就让这支蠕虫病毒,有了可趁之机,开始发动攻击,入侵其他电脑。这是第三个中毒关键因素,遇上一支自动感染的WannyCry蠕虫。

第四个酿灾关键因素是,台积电为了效率,将北、中、南各地厂房都串连到一个大型网路中,称为生产内网。虽然有别于企业OA内网,生产内网不只和外部网路隔离,也和OA内网隔离,但是在生产内网内,对于WannyCry蠕虫所利用的445埠通讯,缺乏有效阻挡的机制,因此WannyCry蠕虫如入无人之境,可以一台台感染、扩散到各地。

第五个中毒关键因素是,台积电许多机台设备采用的作业系统是Windows,尤其这次受害的机台主机是Windows 7。尽管这个Windows不一定是标准版本,而往往可能是厂商自行修改客制后的版本或是嵌入式版本等,但对于SMB这类基本的445埠服务,也大多有支援。因此而成为WannyCry蠕虫可以攻击的对象。

最后一个中毒关键是,这些采用Windows 7系统的机台主机,没有更新到SMB漏洞的修补程式,而让WannyCry可以成功入侵来感染。

这六个中毒关键因素,只要有一个失效,就可以成功阻止感染,也就不会发生如此大规模的灾情。

其中,众人最不解的是,WannyCry勒索软体早在去年5月就引起全球大感染,微软也早就释出了Windows作业系统的SMBv1/SMBv2(Server Message Block)漏洞修补程式。换句话说,就算是WannyCry变种,若都是锁定同样的445埠来发动攻击和感染,只要更新作业系统,就能避免感染。尽管台积电产线满载,想要挪出空档时间停机来升级OS,的确是一件挑战。但病毒现身至今,足足超过了1年,外界对台积电迟迟还未更新Windows 7的SMB漏洞而十分不解。

一般企业OS环境中的电脑,只要排定更新时间,不影响日常作业下,就能更新,若是像是执行关键系统的底层OS要更新程式,则得费一番功夫,先做更新模拟,例如银行圈会先在安装同样软体和系统的测试机上升级,执行一段时间来观察,更新程式是否稳定,才会着手升级线上系统,也就是说,这不是无法执行的难题。

台积电总裁魏哲家坦言,一来得挪出可关闭机台的时机,二来还得找到机台原厂才能想办法进行更新,这是台积电Windows 7更新无法完全到位的原因。

机台OS更新3大难题

不过,台湾趋势科技技术顾问简胜财表示,对高科技制造业而言,想要更新机台OS,不是一件容易的事。常见有三大难题,第一是,许多老旧机台设备往往使用多年,供应商早已不再提供支援,IT人员想要升级,会担心发生问题无人可协助而不敢进行。第二是,企业采购机台设备时,往往是软硬体整套购买,包括内部软体、周边硬体和OS。为了避免影响设备的效能或功能,供应商甚至不会开放OS权限或禁止企业IT人员安装任何软体或工具,除非供应商自行释出更新,否则,科技业IT部门很难对这类机台的OS自行升级。第三种则是许多机台采用的不是标准OS,而是客制后的嵌入式Windows版本,但微软释出的更新往往以标准版为主,这类机台也需要供应商才能处理,IT人员也不敢担保升级后会不会造成机台问题。

甚至一位在南科担任过半导体厂长的业界主管坦言,许多机台厂商在OS上还安装了各自独特的硬体驱动程式,微软更新程式的相容性测试,根本无法涵盖到这类产业专用的特殊硬体驱动程式。贸然升级微软的驱动程式,是否会造成系统冲突而当机,IT往往没人敢担下这个责任。

所以,魏哲家在记者会上才会坦言,台积电机台更新进度的确比较慢,一来得挪出可以关闭机台的时机,二来还得找到机台原厂,才能想办法进行更新,这是台积电Windows 7更新无法完全到位的原因。不过,他还是承诺会想办法找出时机来解决此问题。但在这之前,台积电生产网路环境中的Windows 7机台,仍旧处于不设防的高风险状态。这也更加凸显了,企业得搭配其他防护机制或多重资安措施的重要性,例如防火墙隔离、网路攻击流量侦测、或是更严格的应用程式白名单管制、也能搭配虚拟补丁的措施等,在OS更新空窗期间加强防护。

高科技业者机台设备的更新任务,比起一般企业IT主机或者是OA环境的OS更加困难,不是高科技业者自己不愿意更新,而是无法只靠他们自己的IT团队就能解决。

声明:本文来自IThome,版权归作者所有。文章内容仅代表作者独立观点,不代表安全内参立场,转载目的在于传递更多信息。如有侵权,请联系 anquanneican@163.com。