苹果零日漏洞可造成巨大破坏

由于以色列网络情报公司NSO Group备受争议的“飞马”(Pegasus)解决方案曝光事件,漏洞利用经纪人和佣兵间谍软件提供商最近广受关注。

NSO最新的竞争对手之一是Intellexa,这是一家由以色列企业家Tal Dilian创立的公司。该公司在其网站上声称,执法和情报机构可借助其提供的技术“帮助保护社区”。这家公司表示,公司总部位于欧盟,并在欧洲设立了六个办公场所和研发实验室,受到欧盟的监管。

8月24日,提供恶意软件源代码及其他网络安全资源的开源样本平台vx-underground在推特上贴出了几张屏幕截图,截图显示的文档看起来像是Intellexa的商业提案。

这些标记为专有和机密的文档描述了Android和iOS设备远程数据提取服务。具体而言,该服务可提供基于浏览器的一键远程漏洞利用,可供用户向Android或iOS移动设备注入攻击载荷。服务简介表明,受害者必须点击一个链接,漏洞利用程序才能投放成功。

该服务可实施的并发感染数量为10(客户自行决定iOS和Android感染各几个),成功感染总数为100。泄露的文件还显示了此攻击适用的部分Android设备。

根据网络安全代码存储库vx-underground曝光的文件,主漏洞利用程序作为“Nova”套件的一部分出售,可供实施针对性代码注入,将代码通过Web浏览器注入操作系统。而想要达成代码注入效果,用户需先进行网络钓鱼攻击,诱使受害者点击链接,从而触发漏洞。

曝出的营销文档列出了漏洞利用的详细信息,阐述了卖家可从中获得的回报。Vx-underground于上个月首次披露了这批文档,但表示自己“无法确定卖家的有效性”。

目前尚不清楚苹果公司是否已修复文档中推销的漏洞,但卖家承诺12个月的质保期,因此即使漏洞已修复,买家也会获得可以使用的替代方案。

文档中列出的漏洞利用适用于iOS 15.4.1和一年前的版本,也就是说,iOS较新版本中已修复了此漏洞。Android 12和更低版本也受此漏洞影响。除了零日漏洞利用,这一价格还囊括了适用于其他设备的漏洞利用和用于Web浏览器代码注入的云支持服务。

苹果iOS 15.4.1是在今年3月推出的,这意味着该漏洞利用套件可谓新鲜热辣。而在这版移动操作系统推出之后,苹果已发布了三个安全更新。也就是说,苹果可能已经修复了Intellexa iOS漏洞利用程序所用到的一个或多个零日漏洞,但是,这类公司提供的漏洞利用仍有可能长时间未被封堵。

虽然有些人将800万美元视作一个iOS漏洞利用的价格,但客户实际上得到的东西远比这多得多。卖家提供的是一整个平台,包含了分析漏洞利用所获取数据的功能,以及12个月的质保期。

文档本身并未标明日期,但vx-underground称,这些屏幕截图是在7月14日出现在俄语黑客论坛上的。

虽然间谍软件公司所售漏洞利用的技术信息到处都有,但其向客户收取多少费用却仍旧是个迷。《纽约时报》曾在2016年报道称,NSO Group的客户想要安装其软件得支付50万美元,而黑进10台设备需要花费65万美元。2019年,印度《经济时报》报道称,飞马间谍软件每年的许可费用约为7~8百万美元。

此外,在漏洞利用经纪人眼里,不需要任何用户交互的全链Android和iOS漏洞利用值得他们为之付出200万美元之巨。

去年,加拿大网络安全实验室Citizen Lab发布了一份报告,详细描述了Cytrox出品的iPhone间谍软件Predator(一名希腊立法者受到了该间谍软件侵害),这份报告中就提到了Intellexa。Citizen Lab表示,Cytrox是Intellexa Alliance的一部分,顶着“2019年涌现的一批佣兵监控供应商的营销标签”。

零日漏洞利用交易利润丰厚,持续增长

零日漏洞利用交易不断增长,其目标市场不仅仅是网络犯罪分子,还有国民政府和NSO Group这类公司。NSO Group在其飞马间谍软件中通过零日漏洞利用令客户得以访问目标移动设备。

零点击漏洞利用可以在最终用户毫不知情的情况下实施,广受攻击者追捧;但一键漏洞利用(如Intellexa售卖的那种)也很受欢迎,特别是如果可以用于iOS和Android等常见操作系统的话。

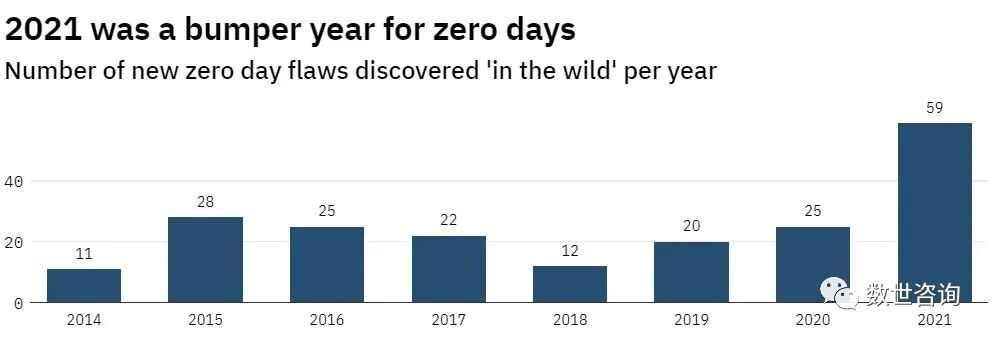

谷歌互联网安全项目Project Zero跟踪主流软件供应商的新零日漏洞。该项目披露,去年发现了58个零日漏洞,而今年到目前为止已修复了23个零日漏洞——并不包括Intellexa售卖的这类野生漏洞。

2021年是零日漏洞大年

每年新发现的“野生”零日漏洞数量

苏黎世联邦理工学院安全研究中心研究员Max Smeets博士表示,零日漏洞市场已经存在多年,但“2000年代初开始,该领域就发生了显著变化”。今年早些时候,Smeets博士接受IT媒体Tech Monitor访谈时称:“当时我们几乎看不到安全研究人员谈论自己会怎么将这些漏洞利用出售给竞价最高者。而且,漏洞利用售卖行为会是个人卖给民族国家或私营公司,尤其是后者。”

“许多欧洲国家不会购买零日漏洞利用,但有一些国家会买。”Smeets博士补充道,“其中就包括预算庞大的美国政府,以及英国政府,而且我们知道,零日漏洞利用通常被美国中央情报局(CIA)或国家安全局(FBI)等情报机构收购,不过,随着越来越多的国家和地区设立军方网络司令部,这类部门可能也会对零日漏洞利用感兴趣。”

飞马这类间谍软件如何利用零日漏洞

NSO的旗舰产品飞马可谓是间谍软件行业翘楚之一,能够远程部署在iPhone和Android设备上,使客户能够访问目标手机上的数据和传感器。以色列政府将之归类为武器,仅限外国政府购买,不能卖给私营实体。

通过零日漏洞利用,该软件可在设备所有者毫无所觉的情况下渗透设备,而一旦进入系统,就可以复制消息、收集照片、记录通话,甚至通过摄像头或麦克风秘密录音录像。

被指其工具遭政府和非政府机构滥用来入侵记者和政界人士的手机后,NSO Group面临多起诉讼的冲击。该公司表示,其技术旨在帮助打击恐怖主义和抓捕恋童癖及罪犯。

2022年苹果零日漏洞利用泛滥

本月早些时候,苹果公司被迫发布针对iOS、iPadOS和macOS的紧急更新,供修复已遭网络罪犯利用的两个零日漏洞。这是今年1月份以来的第六个零日漏洞补丁,而且还不包括苹果设备上运行的软件所具有的零日漏洞。

ESET全球网络安全顾问Jake Moore表示,这表明“攻击者一直在找寻流行应用中的漏洞。而且,由于很多人仍旧错误地相信Mac机即使没安装定制安全和杀毒软件也始终受到保护,找到Mac漏洞可能会更有利可图。”

Moore批评苹果未透露有关漏洞的信息,认为这是个应该立即安装的“重大更新”。他表示:“内核漏洞通常意味着巨大的潜在问题,意味着人们应该立即更新。”

“很遗憾,由于能够接管操作系统,黑客将能够控制他们想控制的任何东西,如此一来,这确实是个非常严重的缺陷,需要立即修复。”

声明:本文来自数世咨询,版权归作者所有。文章内容仅代表作者独立观点,不代表安全内参立场,转载目的在于传递更多信息。如有侵权,请联系 anquanneican@163.com。