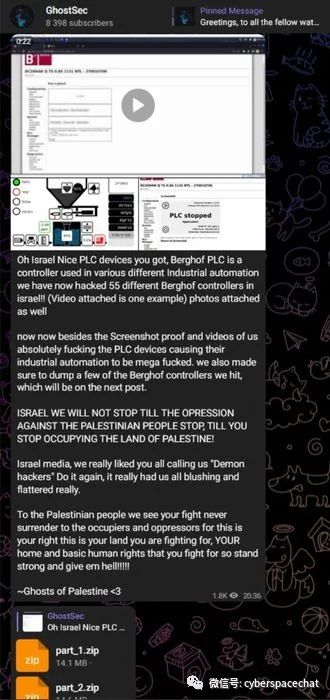

工业网络安全公司OTORIO当地时间9月6日公布了GhostSec黑客组织的详细信息,该组织控制了以色列国内组织和平台上的55个Berghof 可编程逻辑控制器 (PLCs)。OTORIO公司表示,上周曾被观察到针对以色列组织和平台的GhostSec在社交媒体及其 Telegram频道上宣布,该组织已成功攻陷了这些设备。

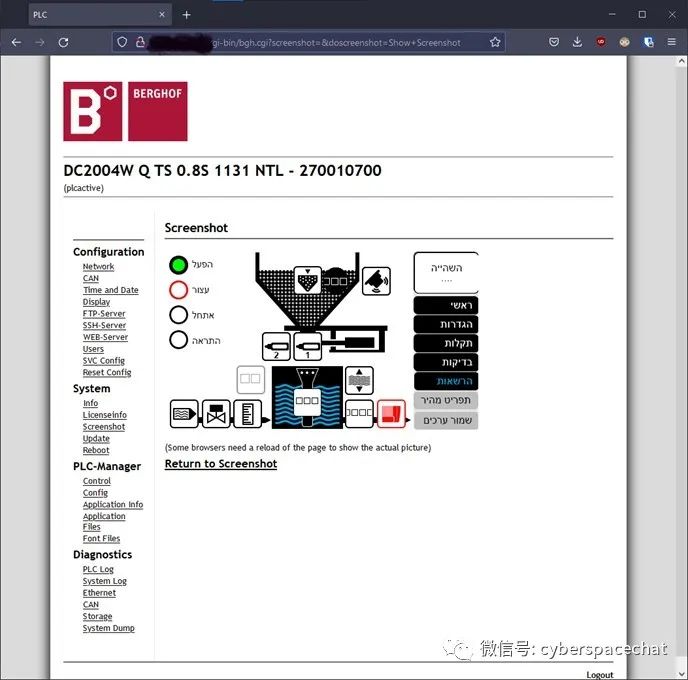

“在其发布的消息中,GhostSec附上了一段视频,展示了成功登录到PLC的管理面板,以及显示其当前状态和PLC进程控制的HMI屏幕图像,以及显示PLC已被阻止了,”OTORIO研究团队负责人David Krivobokov在公司博客文章中写道。

OTORIO评估说,这种安全漏洞在OT(运营技术)环境中可能非常危险,因为它们会影响物理过程,在某些情况下甚至会导致危及生命的情况。“虽然GhostSec声称是一次复杂的网络攻击,但这里回顾的事件只是一个不幸的案例,工业系统中容易被忽视的错误配置,导致了一次极其简单的破坏系统本身的尝试。”

Krivobokov观察到,虽然HMI可能没有被GhostSec访问或操纵,黑客也没有利用Modbus接口,但它显示出对OT域的不熟悉。“据我们所知,GhostSec并未对受影响的系统造成严重损害,只是试图引起人们对黑客活动组织及其活动的关注,”他补充道。

尽管此事件的影响很小,但这是一个很好的例子,可以通过简单、正确的配置轻松避免网络攻击。例如,禁止将资产公开暴露在互联网上,并保持良好的口令策略,尤其是更改默认登录凭据,会阻止攻击者的破坏尝试失败。

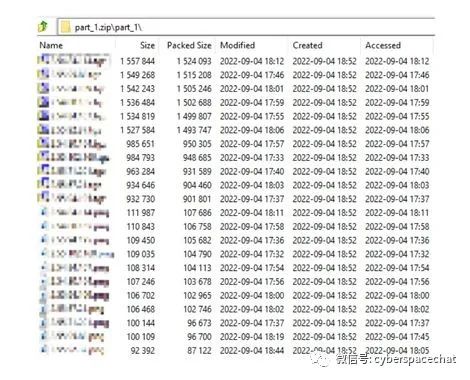

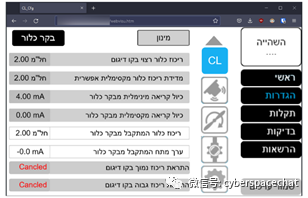

OTORIO团队观察了ZIP 档案(part_1.zip 和 part_2.zip)的已发布系统转储,其中揭示了受影响PLC的公共IP地址。“这表明这些设备已经/公开暴露在互联网上。两个档案都包含相同类型的数据——系统转储和HMI屏幕截图,它们直接从Berghof管理面板导出。该面板在设计上具有此功能,允许登录用户创建备份并通过屏幕截图查看当前的 HMI 状态。”

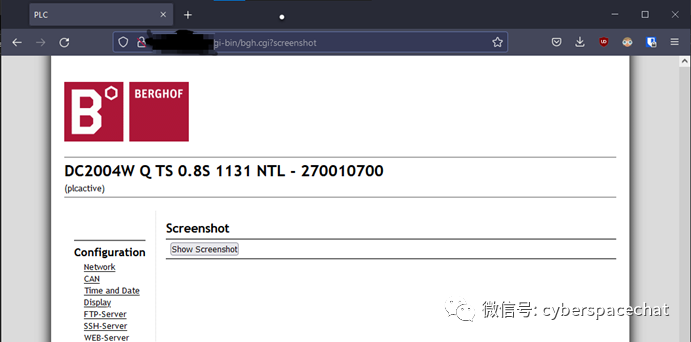

Krivobokov说,在公司进行调查时,这些IP仍然可以通过互联网访问。对管理面板的访问受密码保护。但是,尝试一些默认值和常用凭据即可登录成功。“只需访问“屏幕截图”选项卡,即可截取和查看HMI屏幕截图。只需访问管理面板中的“系统转储”选项卡即可完成系统转储,”他补充道。

HMI的屏幕截图

系统转储(system dump)

“尽管访问管理面板可以完全控制PLC的某些功能,但它不能直接控制工业过程, ”Krivobokov说。“可能会在一定程度上影响流程,但实际流程配置本身并不能仅从管理面板中获得。”

Krivobokov进一步补充说,从研究中,“我们得出结论,Berghof使用CODESYS 技术作为其HMI,并且也可以通过浏览器在某个地址访问。根据我们对GhostSec违规证明的观察,我们不知道GhostSec是否获得了对HMI的访问权限。但我们已经确认HMI 屏幕也是公开的。”

他还补充说,HMI公开了工业过程的配置。

OTORIO今年早些时候发布了2022年OT网络安全调查报告的结果,该报告揭示了网络犯罪本身的增长,以及在网络防御中发挥越来越积极作用的政府推动的立法和法规监管的收紧。在加速向互联生产车间发展的过程中观察到了这些因素,尤其是在远程操作和供应链管理方面。

上个月,另一家工业网络安全供应商Claroty的研究人员开发了一种称为Evil PLC Attack的新技术,其中PLC被武器化并用于破坏工程工作站。在工程工作站上立足的攻击者可以访问工程师连接该机器的OT网络上的任何其他设备,包括其他PLC。攻击的目标是从事工业网络、PLC配置和故障排除的工程师,这些工程师的工作是确保公用事业、电力、水和废水、重工业、制造和汽车等关键行业的流程的安全性和可靠性。

关于Berghof

德国Berghof自动化和控制解决方案已在各行各业的各种应用中证明了自己。机床、特殊机器、食品工业、采矿、石油和天然气、起重机系统或农业-Berghof 控制器和组件的可用性在每种情况下都经过单独测试。

例如,Berghof组件能够承受航运、海上平台和地下采矿中的极端天气和操作条件。这条特殊的重型生产线每天都展示了Berghof坚不可摧的控制技术,即使在异常温度和严重污染的情况下也能以最佳方式运行,并保证完美的功能。

但Berghof的投资组合不仅体现在极端情况下。这些产品还展示了它们在内部物流中的 24/7 可用性。得益于灵活的系统,Berghof能够理想地使所有物流的自动化、网络化和可视化适应物流要求。

工业4.0不仅仅是Berghof的流行语——它是一个活生生的现实。许多客户依赖我们产品的广泛通信能力,并将这些产品与叠加系统或智能手机联网,以始终以最佳方式查看过程。

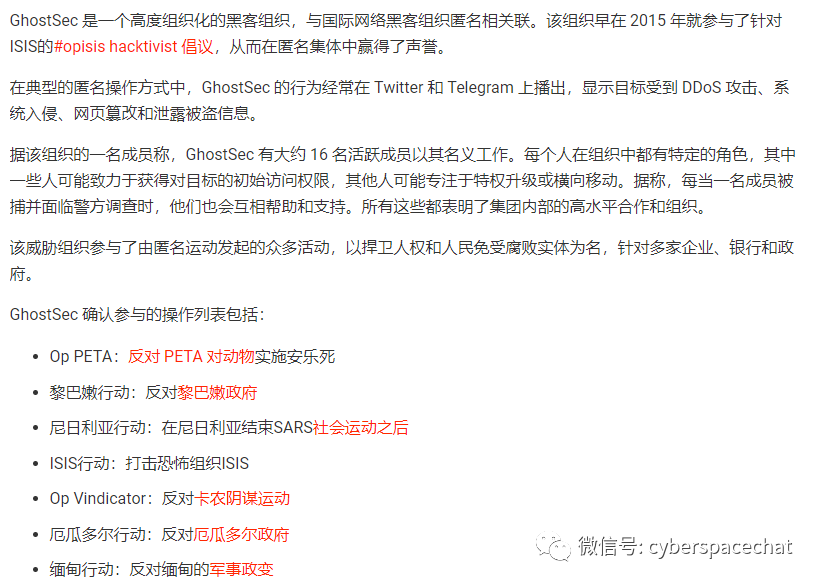

关于GhostSec

根据Outpost24在2022年8月12日汇总的情况,GhostSec是一个与Anonymous组织有联系的威胁组织,他们经历了从黑客活动主义者到出于经济动机的黑客活动的转变。

2022年7月下旬,Outpost24的威胁分析师在威胁组织的Telegram频道上发现了一条消息,其开头是“Hacktivism don"t pay the bills!”。该组织分享了他们新的、基于订阅的Telegram频道和服务的发布,名为GhostSec Mafia Premium,标志着从一个意识形态黑客组织转变为一个有经济动机的网络黑手党组织。另一方面,一些成员在2015年因#opisis获得声望后离开了该组织,创建了“Ghost Security Group”,这是一个与政府情报机构合作的正式反恐组织,切断了与Anonymous网络和其他GhostSec成员的联系。

另外一家案例公司Cyble在7月下旬博文中称,它发现GhostSec还声称已经在俄罗斯攻击了2000多个ICS设备。除了IEC和Modbus设备外,Moxa 备也是目标,如下图 所示。

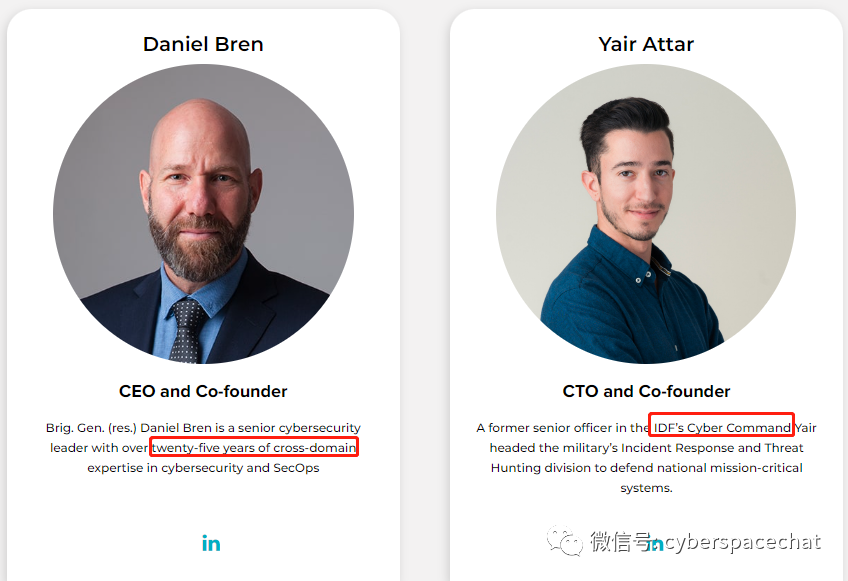

关于OTORIO公司

OTORIO是一家端到端的OT网络安全公司,创立于2017年,总部位于以色列。公司的愿景是确保一个安全、自主的工业世界。解决OT环境的实际安全挑战。其前瞻性的数字风险缓解解决方案部署在全球企业,以保护业务的连续性和持续运营。OTORIO与合作伙伴一起,为关键基础设施和工业制造组织提供全面的风险评估、监测和管理解决方案和服务,使他们能够有效地确保其在融合OT/IT-IIoT网络化环境中的数字化转型。OTORIO的全球团队拥有丰富的关键任务经验,包括顶级国家网络安全专家,以及深厚的运营和工业领域的专业知识。CEO和CTO均出自以色列军方。CEO不仅是世界领先的网络研究、开发、系统工程和威胁分析专家之一,还组建并领导以色列军方的网络防御部队。

OTORIO的产品组合包括RAM2,这是一个工业安全编排自动化和补救平台(SOAR),可根据特定的行业环境进行快速资产库存生命周期管理;对网络风险进行自动化和优先化分析;简单的补救指南和剧本;以及为不同的涉众定制的工作台UX/UI。

此外,OTORIO还提供广泛的网络专家服务组合,包括融合环境网络风险评估、威胁情报、事件响应、渗透测试和培训。

参考资源

1、https://industrialcyber.co/critical-infrastructure/ghostsec-hacktivist-group-compromise-55-berghof-plcs-across-israel-otorio-discloses/

2、https://www.otorio.com/blog/pro-palestinian-hacking-group-compromises-berghof-plcs-in-israel/

3、https://www.berghof-automation.com/en/about-us/berghof-automation

声明:本文来自网空闲话,版权归作者所有。文章内容仅代表作者独立观点,不代表安全内参立场,转载目的在于传递更多信息。如有侵权,请联系 anquanneican@163.com。