前言

近期发生了几例公民信息大规模泄漏的事件,导致大家对自身隐私信息泄漏问题的关注度再次上升。日常生活过程中,最直接涉及到个人信息且和大家息息相关的数据非快递信息莫属了,而这些信息也成了不法分子盯上的目标。

一年前我们发布了《商业远程控制软件误导安装的黑产攻击模式分析》一文解密了一种诱骗客户安装远控偷取信息进而获利的攻击方式。近期,奇安信反病毒研发运营部在进行日常威胁狩猎的过程中,再次发现一个使用这种方式进行攻击的黑产团伙:

果然高端的渗透,往往采用最朴素的方式——直接应聘进去安装远控。不过看到这个每天收入,搞得小编都想辞职去干这个了,然而OA提离职申请之前小编决定还是先多读几遍《刑法》冷静一下……

简单溯源

经过和“猫”的亲切交流,最终拿到了这份可以让我们日进斗金的样本:XXX打印驱动.exe。

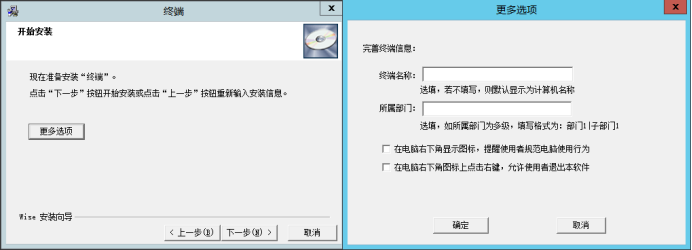

查看样本详细信息发现是一个三无(无厂商信息、无软件名称、无版本信息)的安装包,执行后安装界面如图:

其安装过程全程“不知道”安装的是什么东西,仅在中间某一步有个“更多选项”有一点蛛丝马迹,只有勾选上在右下角显示图标,该远控才有可能被客户发现,否则整个过程中全程后台运行不会有任何提示:

按照大部分人的习惯,一路“下一步”之后, 程序安装完毕并退出。此时桌面无任何新产生图标、开始菜单也无任何新增的程序入口、右下角任务栏无任何提示,但是此时整个远控已经在后台运行(也就是俗称的“肉鸡”上线)。

本来,小编以为这个安装包打着打印驱动的名号,会装模作样的安装一个打印驱动,但是没想到此团伙不讲wood,竟然安装了一个纯净版远控。

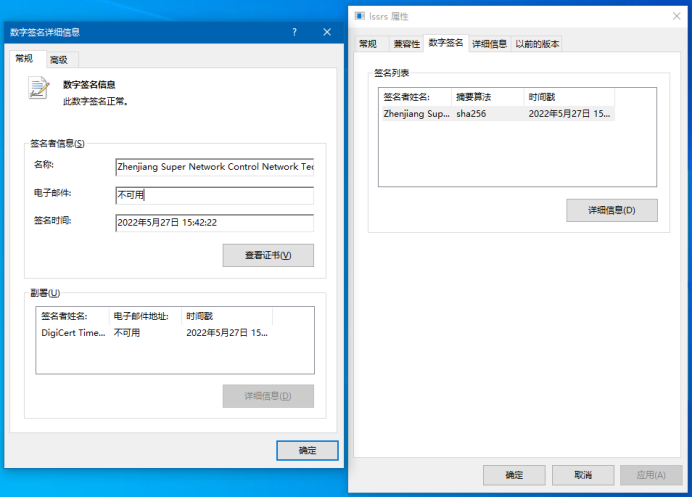

经过反病毒团队的分析,其安装的远控主程序以及其他组件模块均有“Zhenjiang Super Network Control Network Technology Co., Ltd.”的正常签名,此签名关联出“镇江超级网控网络科技有限公司”,该公司其官网显示为专门做远程控制软件:

进一步分析,发现“超级网控”和一款叫做“第三只眼”的远程控制软件高度相似,且超级网控的官网文档也出现了“第三只眼”的字样:

经过天眼查关联两家公司,发现超级网控(镇江超级网控网络科技有限公司)与第三只眼(扬州第三只眼软件科技有限公司)均为一个老板:

这也解释了为什么超级网控使用了第三只眼的组件。

免杀

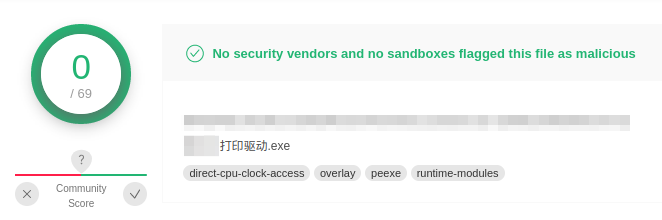

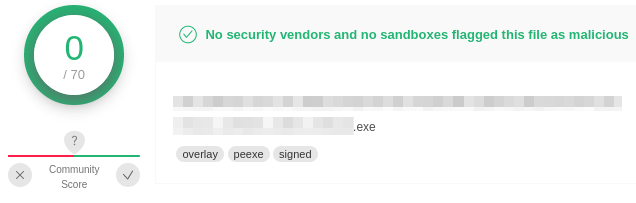

除了其超高日收益,引起小编兴趣的其实还有一点就是,他们声称“百分百过杀软”是如何做到的。我们分别将该团伙散布的安装包与其远控主程序上传到检测网站:

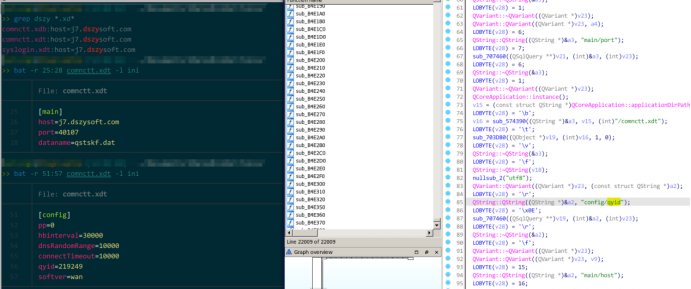

发现并没有虚假宣传 -_-!,其免杀程度可以用完美形容,通过逆向其远控主模块,发现此款远控本身大量使用了QT的库:

其各个功能的核心函数有很多是通过QT库去完成的,再额外加上此软件的确是合法公司的“正常”产品,因此被各家查杀的可能性大大降低。

但是这些特性最终被黑产团伙盯上了。

上线机制分析

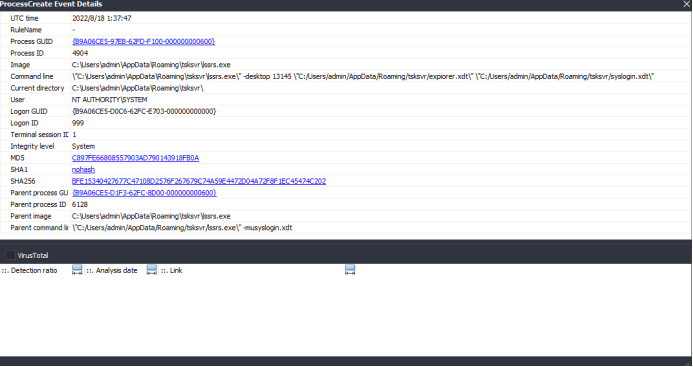

用sysmon监控整个系统安装远控后的行为,会发现其主控端会带参数执行:

然后会和j7.dszysoft.com:6128通信,这些信息都是记录在comnctt.xd[tb]文件中,远控启动的过程中会多次解析这几个文件以获取上线地址:

小编自己在网上找了一款第三只眼的被控端与控制端测试,首先我们来看一下控制端的登录界面:

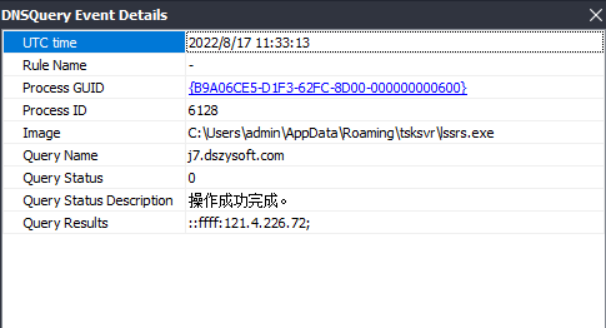

注意这里的用户名,是一串数字。经过进一步分析,发现第三只眼的上线是通过隧道的方式,首先全部发送到第三只眼提供的第三方服务器:

那么,既然是公共服务器,控制端是如何做到不让A用户看到B用户下的被控制端的呢?通过进一步分析发现其依据就是上文中登录控制端时使用的“用户名”,这个用户名本质上是一个id,这个id和被控端目录下的comnctt.xdt文件中存放的qyid一致。

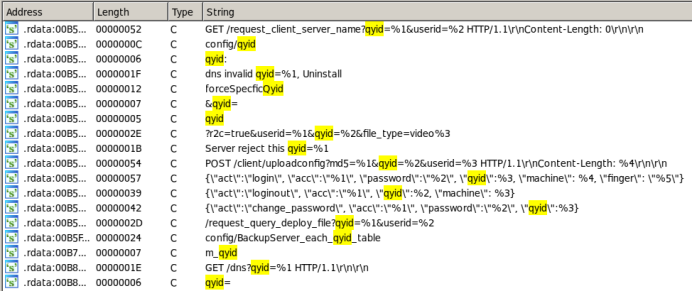

通过对二进制程序的分析,从qyid在整个数据交互过程中的的报文或提示来看的确是承担着标识被控端的作用:

所以,根据此分析结论,我们可以得出,此团伙使用的id为:219249。

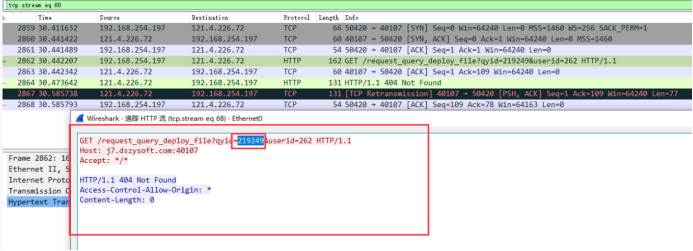

这个id和我们在wireshark中抓到的上线包相吻合:

插曲

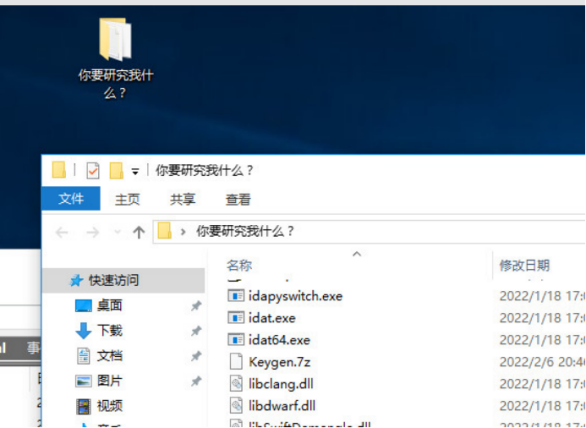

在样本分析期间,该团伙发现其散布的终端上线,竟然删除了我们分析环境桌面的所有文件,然后将存放IDA的目录改名——留下了一句灵魂质问:

完美的免杀、简单的配置、傻瓜式的安装、无论任何网络拓扑都可以上线的能力,小编似乎明白了为何该团伙会选用这款远控作为作案工具……

处置措施

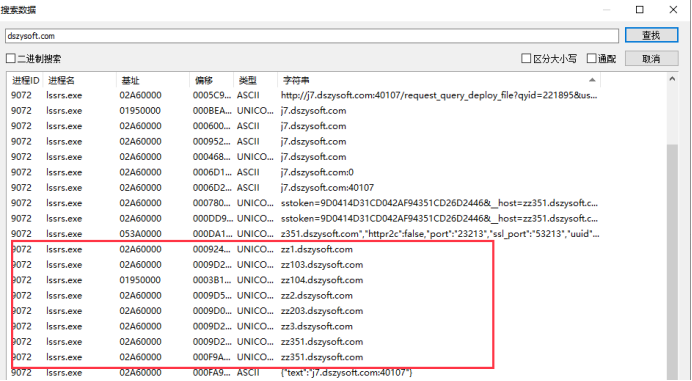

如果各位确认自己没有授权使用第三只眼的相关远控软件,可以在流量设备上搜索:dszysoft.com,如果发现有xxx.dszysoft.com相关的记录(xxx为“随机”字符串的前缀),那么说明您的网络中可能被植入了相关远控。

如果想进一步定位其上线id,可以在流量中搜索http协议包含request_query_deploy_file关键词的条目,其qyid=xxxxx参数即为其上线id。

此远控目前可以被奇安信天擎、天守等产品查杀:

参考

声明:本文来自奇安信病毒响应中心,版权归作者所有。文章内容仅代表作者独立观点,不代表安全内参立场,转载目的在于传递更多信息。如有侵权,请联系 anquanneican@163.com。