本期导读漏洞态势

根据国家信息安全漏洞库(CNNVD)统计,2018年8月份采集安全漏洞共962个。

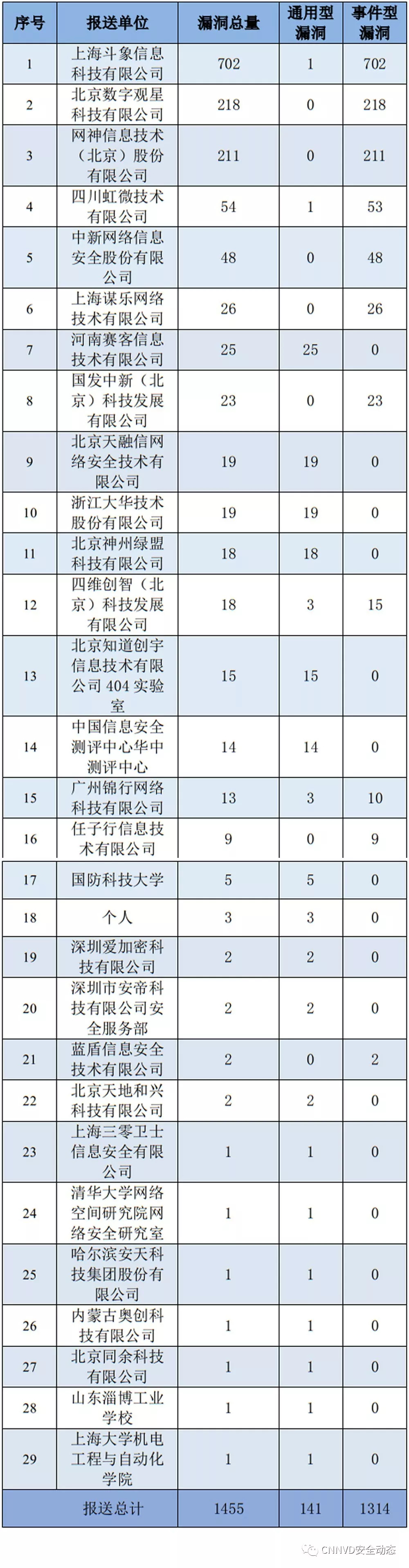

根据国家信息安全漏洞库(CNNVD)统计,2018年8月份接报漏洞共1455个,其中信息技术产品漏洞(通用型漏洞)141个,网络信息系统漏洞(事件型漏洞)1314个。

重大漏洞预警

1、Apache Struts2 S2-057安全漏洞(CNNVD-201808-740、CVE-2018-11776):成功利用漏洞的攻击者可能对目标系统执行恶意代码。目前,Apache官方已经发布了版本更新修复了该漏洞。建议用户及时确认Apache Struts产品版本,如受影响,请及时采取修补措施。

2、微软多个远程执行代码漏洞(CNNVD-201808-403、CVE-2018-8350和CNNVD-201808-399、CVE-2018-8375等):成功利用上述Windows远程执行代码漏洞的攻击者,可以在目标系统上执行任意代码。目前,微软官方已经发布补丁修复了上述漏洞,建议用户及时确认是否受到漏洞影响,尽快采取修补措施。

漏洞态势

一、公开漏洞情况

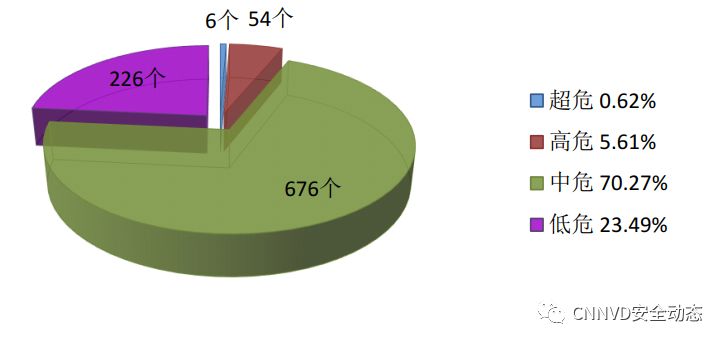

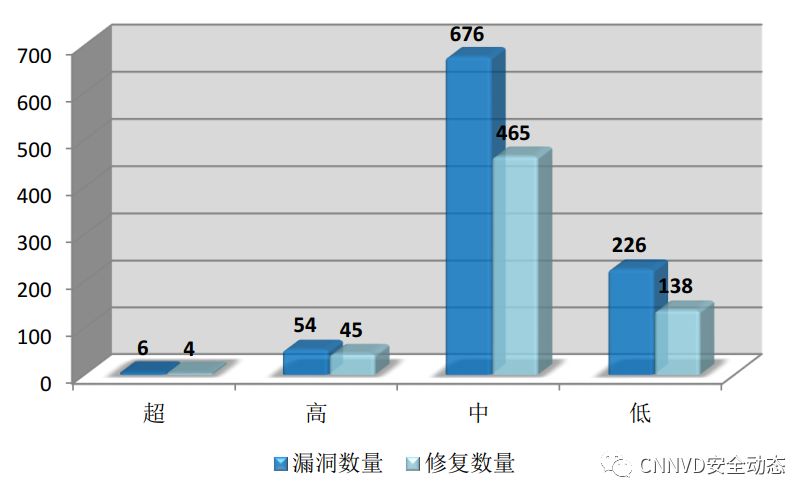

根据国家信息安全漏洞库(CNNVD)统计,2018年8月份新增安全漏洞共962个,从厂商分布来看,Google公司产品的漏洞数量最多,共发布63个;从漏洞类型来看,跨站脚本类的漏洞占比最大,达到12.79%。本月新增漏洞中,超危漏洞6个、高危漏洞54个、中危漏洞676个、低危漏洞226个,相应修复率分别为66.67%、83.33%、68.79%以及61.06%。合计652个漏洞已有修复补丁发布,本月整体修复率67.78%。

截至2018年8月31日,CNNVD采集漏洞总量已达114413个。

1.1 漏洞增长概况

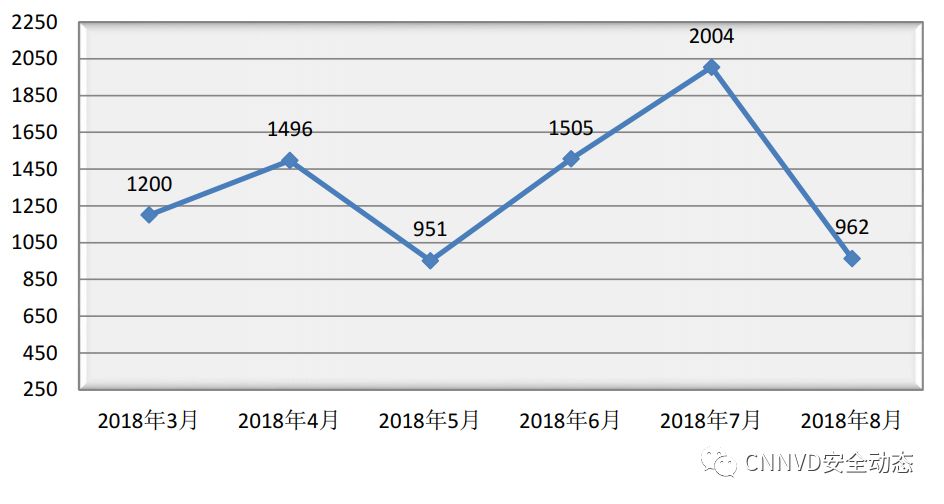

2018年8月新增安全漏洞962个,与上月(2004个)相比减少了52.00%。根据近6个月来漏洞新增数量统计图,平均每月漏洞数量达到1353个。

1.2 漏洞分布情况

1.2.1漏洞厂商分布

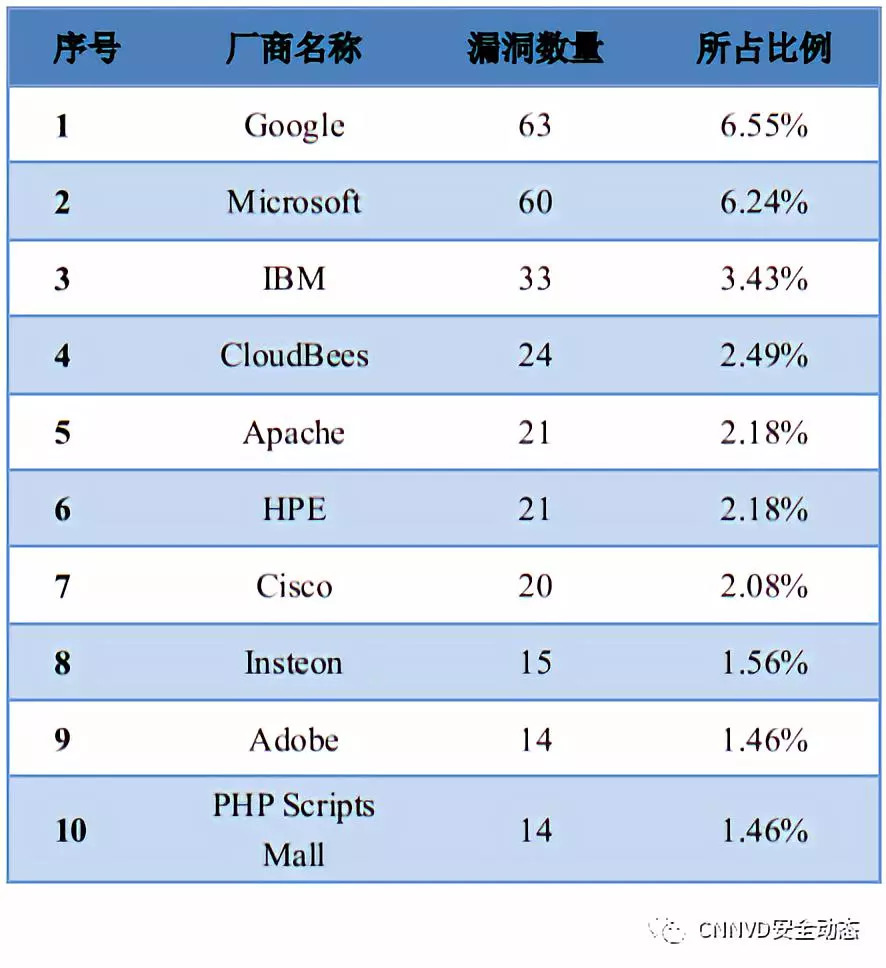

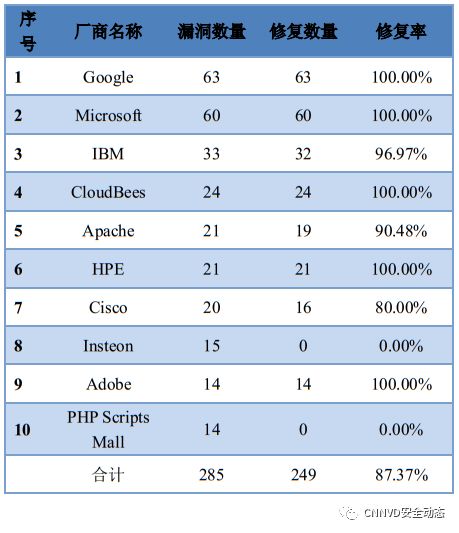

8月厂商漏洞数量分布情况如表1所示,Google公司漏洞数量最多,达到63个,占本月漏洞总量的6.55%。本月Google、CloudBees等公司的漏洞数量均有所上升, Adobe公司的漏洞数量出现下降。

表1 2018年8月排名前十厂商新增安全漏洞统计表

1.2.2漏洞产品分布

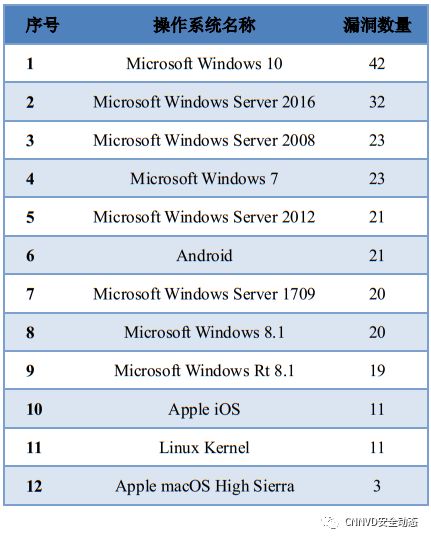

8月主流操作系统的漏洞统计情况如表2所示。本月Windows系列操作系统漏洞数量共47条,其中桌面操作系统45条,服务器操作系统41条。本月Windows 10漏洞数量最多,达到42个,占主流操作系统漏洞总量的17.07%,排名第一。

表2 2018年8月主流操作系统漏洞数量统计

*由于Windows整体市占率高达百分之九十以上,所以上表针对不同的Windows版本分别进行统计

*上表漏洞数量为影响该版本的漏洞数量,由于同一漏洞可能影响多个版本操作系统,计算某一系列操作系统漏洞总量时,不能对该系列所有操作系统漏洞数量进行简单相加。

1.2.3 漏洞类型分布

8月份发布的漏洞类型分布如表3所示,其中跨站脚本类漏洞所占比例最大,约为12.79%。

表3 2018年8月漏洞类型统计表

1.2.4 漏洞危害等级分布

根据漏洞的影响范围、利用方式、攻击后果等情况,从高到低可将其分为四个危害等级,即超危、高危、中危和低危级别。8月漏洞危害等级分布如图2所示,其中超危漏洞6条,占本月漏洞总数的0.62%。

1.3漏洞修复情况

1.3.1 整体修复情况

8月漏洞修复情况按危害等级进行统计见图3。其中高危漏洞修复率最高,达到83.33%,低危漏洞修复率最低,比例为61.06%。与上月相比,本月低危漏洞修复率有所上升,超危、高危、中危漏洞修复率有所下降。总体来看,本月漏洞整体修复率上升,由上月的61.59%上升至本月的67.78%。

1.3.2 厂商修复情况

8月漏洞修复情况按漏洞数量前十厂商进行统计,其中Google、Microsoft、IBM等十个厂商共285条漏洞,占本月漏洞总数的29.62%,漏洞修复率为87.37%,详细情况见表4。多数知名厂商对产品安全高度重视,产品漏洞修复比较及时,其中Google、Microsoft、CloudBees、HPE、Adobe、Apple、华为、Atlassian、Schneider Electric、Siemens等公司本月漏洞修复率均为100%,共345条漏洞已全部修复。

表4 2018年8月厂商修复情况统计表

1.4 重要漏洞实例

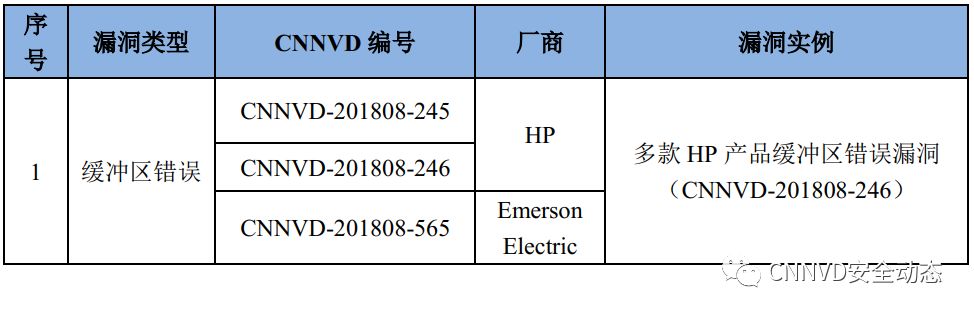

1.4.1 超危漏洞实例

本月超危漏洞共6个,其中重要漏洞实例如表5所示。

表5 2018年8月超危漏洞实例

1.多款HP产品缓冲区错误漏洞(CNNVD-201808-246)

HP Pagewide Pro等都是美国惠普(HP)公司的打印机设备。

多款HP产品中存在基于栈的缓冲区溢出漏洞,该漏洞源于程序没有正确的对用户提交的数据执行边界检测,导致复制数据的大小超过缓冲区的空间。远程攻击者可通过发送恶意制作的文件利用该漏洞执行代码。以下产品受到影响:

-HP Pagewide Pro

-HP DesignJet

-HP OfficeJet

-HP DeskJet

-HP Envy

解决措施:目前厂商已发布升级补丁以修复漏洞,补丁获取链接:

https://support.hp.com/us-en/document/c06097712

1.4.2 高危漏洞实例

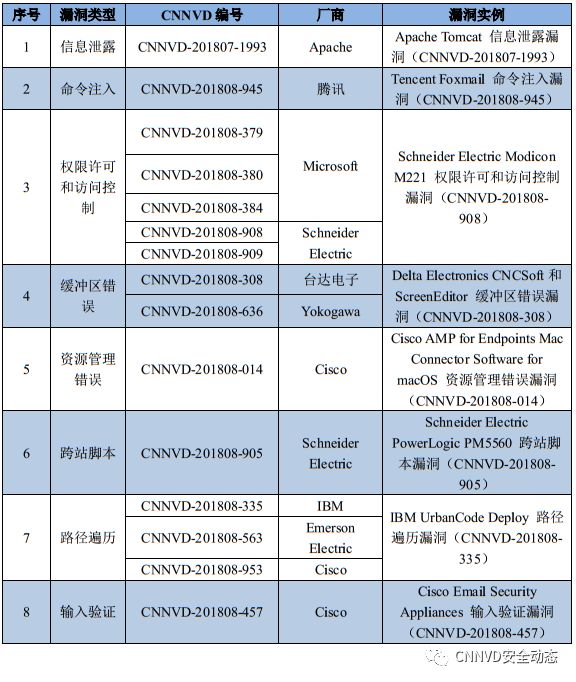

本月高危漏洞共54个,其中重点漏洞实例如表6所示。

表6 2018年8月高危漏洞

1.Apache Tomcat 信息泄露漏洞(CNNVD-201807-1993)

Apache Tomcat是美国阿帕奇(Apache)软件基金会下属的Jakarta项目的一款轻量级Web应用服务器,它主要用于开发和调试JSP程序,适用于中小型系统。

Apache Tomcat 8.5.5版本至8.5.31版本和9.0.0.M9版本至9.0.9版本中存在信息泄露漏洞。远程攻击者可利用该漏洞获取敏感信息。

解决措施:目前厂商已发布升级补丁以修复漏洞,补丁获取链接:

http://mail-archives.us.apache.org/mod_mbox/www-announce/201807.mbox/%3C20180722090623.GA92700%40minotaur.apache.org%3E

2.Tencent Foxmail 命令注入漏洞(CNNVD-201808-945)

Tencent Foxmail是中国腾讯(Tencent)公司的一款电子邮件客户端软件。该软件主要提供基于Internet标准的电子邮件收发功能。

Tencent Foxmail中URI handlers的处理存在命令注入漏洞,该漏洞源于程序在使用用户所提交的字符串执行系统调用之前,没有对其进行正确的验证。远程攻击者可借助恶意的页面或文件利用该漏洞在当前进程的上下文中执行任意代码。

解决措施:目前厂商已发布升级补丁以修复漏洞,详情请关注厂商主页:

http://www.qq.com/

3.Schneider Electric Modicon M221 权限许可和访问控制漏洞(CNNVD-201808-908)

Schneider Electric Modicon M221是法国施耐德电气(Schneider Electric)公司的一款可编程逻辑控制器产品。

Schneider Electric Modicon M221中存在权限许可和访问控制漏洞。远程攻击者可利用该漏洞覆盖原有的密码并可能从PLC中上传原始的程序。

解决措施:目前厂商已发布升级补丁以修复漏洞,补丁获取链接:

https://www.schneider-electric.com/en/download/document/SEVD-2018-235-01/

4.Delta Electronics CNCSoft和ScreenEditor 缓冲区错误漏洞(CNNVD-201808-308)

Delta Electronics CNCSoft和ScreenEditor是台达电子(Delta Electronics)公司的产品。Delta Electronics CNCSoft是一套数控机床仿真系统软件。ScreenEditor是一套人机界面编程软件。

Delta Electronics CNCSoft 1.00.83及之前版本和ScreenEditor 1.00.54版本中存在基于栈的缓冲区溢出漏洞,该漏洞源于程序在将项目文件中的数据复制到栈之前,没有验证用户提交的输入。攻击者可利用该漏洞造成软件崩溃。

解决措施:目前厂商已发布升级补丁以修复漏洞,详情请关注厂商主页:

http://www.deltaww.com/

5.Cisco AMP for Endpoints Mac Connector Software for macOS 资源管理错误漏洞(CNNVD-201808-014)

Cisco AMP for Endpoints Mac Connector Software for macOS是美国思科(Cisco)公司的一套基于macOS平台的集成了静态和动态恶意软件分析以及威胁情报于一体的终端应用程序。该程序可分析恶意软件的行为和意图、威胁的影响程度以及防御方法等。

基于macOS 10.12版本平台的Cisco AMP for Endpoints Mac Connector Software中存在资源管理错误漏洞。远程攻击者可利用该漏洞造成内核错误,导致拒绝服务。

解决措施:目前厂商已发布升级补丁以修复漏洞,补丁获取链接:

https://bst.cloudapps.cisco.com/bugsearch/bug/CSCvk08192

6.Schneider Electric PowerLogic PM5560 跨站脚本漏洞(CNNVD-201808-905)

Schneider Electric PowerLogic PM5560是法国施耐德电气(Schneider Electric)公司的一款多功能功率计量电表设备。

使用2.5.4之前版本固件的Schneider Electric PowerLogic PM5560中存在跨站脚本漏洞。远程攻击者可通过操纵输入利用该漏洞执行JavaScript代码。

解决措施:目前厂商已发布升级补丁以修复漏洞,补丁获取链接:

https://www.schneider-electric.com/en/download/document/SEVD-2018-228-01/

7.IBM UrbanCode Deploy 路径遍历漏洞(CNNVD-201808-335)

IBM UrbanCode Deploy(UCD)是美国IBM公司的一套应用自动化部署工具。该工具基于一个应用部署自动化管理信息模型,并通过远程代理技术,实现对复杂应用在不同环境下的自动化部署等。

IBM UCD 6.1版本至6.9.6.0版本中存在目录遍历漏洞。远程攻击者可利用该漏洞更改UCD部署。

解决措施:目前厂商已发布升级补丁以修复漏洞,补丁获取链接:

https://www-01.ibm.com/support/docview.wss?uid=swg2C1000374

8.Cisco Email Security Appliances 输入验证漏洞(CNNVD-201808-457)

Cisco Email Security Appliance(ESA)是美国思科(Cisco)公司的一套电子邮件安全设备。该设备提供垃圾邮件保护、邮件加密、数据丢失防护等功能。

Cisco ESA中的附件检测机制存在输入验证漏洞,该漏洞源于对可执行文件中的内容检测不当。远程攻击者可利用该漏洞绕过受影响系统的过滤功能,向用户发送包含恶意可执行文件的电子邮件消息。

解决措施:目前厂商暂未发布修复措施解决此安全问题,建议使用此软件的用户随时关注厂商主页或参考网址以获取解决办法:

https://www.cisco.com/

二、接报漏洞情况

本月接报漏洞共计1455个,其中信息技术产品漏洞(通用型漏洞)141个,网络信息系统漏洞(事件型漏洞)1314个。

表7 2018年8月漏洞接报情况

三、重大漏洞预警

3.1 CNNVD 关于Apache Struts2 S2-057安全漏洞情况的通报

近日,国家信息安全漏洞库(CNNVD)收到关于Apache Struts2 S2-057安全漏洞(CNNVD-201808-740、CVE-2018-11776)情况的报送。成功利用漏洞的攻击者可能对目标系统执行恶意代码。Apache Struts 2.3–Apache Struts 2.3.34、Apache Struts 2.5–Apache Struts 2.5.16等版本均受此漏洞影响。目前,Apache官方已经发布了版本更新修复了该漏洞。建议用户及时确认Apache Struts产品版本,如受影响,请及时采取修补措施。

1、漏洞介绍

Apache Struts2是美国阿帕奇(Apache)软件基金会下属的Jakarta项目中的一个子项目,是一个基于MVC设计的Web应用框架。

2018年8月22日,Apache官方发布了Apache Struts2 S2-057安全漏洞(CNNVD-201808-740、CVE-2018-11776)。当在struts2开发框架中启用泛namespace功能,并且使用特定的result时,会触发远程代码执行漏洞。

2、危害影响

成功利用该漏洞的攻击者,可以在目标系统中执行恶意代码。Apache Struts 2.3–Apache Struts 2.3.34、Apache Struts 2.5–Apache Struts 2.5.16等版本等均受此漏洞影响。

3、修复措施

目前,Apache官方已经发布了版本更新修复了该漏洞。建议用户及时确认Apache Struts产品版本,如受影响,请及时采取修补措施。漏洞修补措施如下:

升级到struts2 2.3.35 或者 struts2 2.5.17

https://cwiki.apache.org/confluence/display/WW/S2-057?from=timeline&isappinstalled=0

3.2 CNNVD 关于Windows多个远程执行代码漏洞的通报

近日,微软官方发布安全公告,涉及多个Windows远程执行代码漏洞,包括Windows PDF远程执行代码漏洞(CNNVD-201808-403)、 Microsoft Excel远程执行代码漏洞(CNNVD-201808-399)等11个漏洞。成功利用上述Windows远程执行代码漏洞的攻击者,可以在目标系统上执行任意代码。Windows多个产品和系统受漏洞影响。目前,微软官方已经发布补丁修复了上述漏洞,建议用户及时确认是否受到漏洞影响,尽快采取修补措施。

1、漏洞简介

Microsoft Windows是美国微软公司研发的一套采用了图形化模式的操作系统。Windows PDF、Microsoft SQL Server、Windows字体库、Microsoft COM for Windows、 Microsoft Excel、Microsoft PowerPoint、PowerShell 编辑器等是其重要组成部分,主要于数据存储、日常办公等。8月14日,微软发布了11个远程执行代码漏洞(详见表1),攻击者利用相关漏洞,可以在目标系统上执行任意代码。

表1 Windows远程代码执行漏洞列表

序号 | 漏洞名称 | 漏洞编号 | 漏洞简介 |

1 | Windows PDF远程执行代码漏洞 | CNNVD-201808-403 CVE-2018-8350 | Windows PDF处理内存中对象的方式中存在远程执行代码漏洞。成功利用该漏洞的攻击者可以获得与当前用户相同的用户权限。如果当前用户使用管理用户权限登录,那么攻击者便可控制受影响的系统。攻击者可随后安装程序;查看、更改或删除数据;或者创建拥有完全用户权限的新帐户。 |

2 | Microsoft Excel远程执行代码漏洞 | CNNVD-201808-399 CVE-2018-8375 | Microsoft Excel处理内存中对象的方式中存在远程执行代码漏洞。成功利用此漏洞的攻击者可以在当前用户的上下文中运行任意代码。如果当前用户使用管理用户权限登录,那么攻击者就可以控制受影响的系统。攻击者可随后安装程序;查看、更改或删除数据;或者创建拥有完全用户权限的新帐户。与拥有管理用户权限的用户相比,帐户被配置为拥有较少系统用户权限的用户受到的影响更小。 |

3 | Microsoft PowerPoint远程执行代码漏洞 | CNNVD-201808-397 CVE-2018-8376 | Microsoft PowerPoint处理内存中对象的方式中存在远程执行代码漏洞。成功利用此漏洞的攻击者可以在当前用户的上下文中运行任意代码。如果当前用户使用管理用户权限登录,那么攻击者就可以控制受影响的系统。攻击者可随后安装程序;查看、更改或删除数据;或者创建拥有完全用户权限的新帐户。与拥有管理用户权限的用户相比,帐户被配置为拥有较少系统用户权限的用户受到的影响更小。 |

4 | Microsoft Excel远程执行代码漏洞 | CNNVD-201808-391 CVE-2018-8379 | Microsoft Excel 软件处理内存中的对象的方式存在远程执行代码漏洞。成功利用此漏洞的攻击者可以在当前用户的上下文中运行任意代码。如果当前用户使用管理用户权限登录,那么攻击者就可以控制受影响的系统。攻击者可随后安装程序;查看、更改或删除数据;或者创建拥有完全用户权限的新帐户。与拥有管理用户权限的用户相比,帐户被配置为拥有较少系统用户权限的用户受到的影响更小. |

5 | Microsoft SQL Server远程执行代码漏洞 | CNNVD-201808-414 CVE-2018-8273 | Microsoft SQL Server 中存在缓冲区溢出漏洞,这将允许攻击者在受影响的系统上远程执行代码。成功利用此漏洞的攻击者可以在 SQL Server 数据库引擎服务帐户的上下文中执行代码。 |

6 | Microsoft图形远程执行代码漏洞 | CNNVD-201808-405 CVE-2018-8344 | Windows 字体库处理嵌入字体的方式存在远程执行代码漏洞。成功利用此漏洞的攻击者可以控制受影响的系统。攻击者可随后安装程序;查看、更改或删除数据;或者创建拥有完全用户权限的新帐户。与拥有管理用户权限的用户相比,帐户被配置为拥有较少系统用户权限的用户受到的影响更小。 |

7 | LNK远程执行代码漏洞 | CNNVD-201808-367 CVE-2018-8345 | Microsoft Windows处理.LNK 文件的方式存在远程执行代码漏洞。成功利用此漏洞的攻击者可能会获得与本地用户相同的用户权限。与拥有管理用户权限的用户相比,帐户被配置为拥有较少系统用户权限的用户受到的影响更小。 |

8 | GDI 远程执行代码漏洞 | CNNVD-201808-394 CVE-2018-8397 | Windows 图形设备接口 (GDI) 处理内存中对象的方式中存在远程执行代码漏洞。成功利用此漏洞的攻击者可能会控制受影响的系统。攻击者可随后安装程序;查看、更改或删除数据;或者创建拥有完全用户权限的新帐户。与拥有管理用户权限的用户相比,帐户被配置为拥有较少系统用户权限的用户受到的影响更小。 |

9 | LNK远程执行代码漏洞 | CNNVD-201808-366 CVE-2018-8346 | Microsoft Windows处理.LNK 文件的方式存在远程执行代码漏洞。成功利用此漏洞的攻击者可能会获得与本地用户相同的用户权限。与拥有管理用户权限的用户相比,帐户被配置为拥有较少系统用户权限的用户受到的影响更小。 |

10 | Microsoft COM for Windows远程执行代码漏洞 | CNNVD-201808-404 CVE-2018-8349 | Windows for Microsoft COM 组件处理序列化字符串时存在序列化漏洞。成功利用此漏洞的攻击者可以使用经特殊设计的文件或脚本执行操作。在电子邮件攻击情形中,攻击者可能通过向用户发送经特殊设计的文件并诱导用户打开该文件以攻击漏洞。在基于 Web 的攻击情形中,攻击者可能托管网站(或利用接受或托管用户提供的内容的遭到入侵的网站),其中包含经特殊设计的文件以攻击漏洞。但是,攻击者无法强迫用户访问此类网站。相反,攻击者必须诱导用户单击链接,方法通常是通过电子邮件或即时消息进行诱骗,然后诱导用户打开经特殊设计的文件。 |

11 | Microsoft PowerPoint远程执行代码漏洞 | CNNVD-201808-397 CVE-2018-8376 | Microsoft PowerPoint处理内存中对象的方式中存在远程执行代码漏洞。成功利用此漏洞的攻击者可以在当前用户的上下文中运行任意代码。如果当前用户使用管理用户权限登录,那么攻击者就可以控制受影响的系统。攻击者可随后安装程序;查看、更改或删除数据;或者创建拥有完全用户权限的新帐户。与拥有管理用户权限的用户相比,帐户被配置为拥有较少系统用户权限的用户受到的影响更小。 |

2、修复建议

目前,微软官方已经发布补丁修复了上述漏洞,建议用户及时确认是否受到漏洞影响,尽快采取修补措施。微软官方链接地址如下:

序号 | 漏洞名称 | 官方链接 |

1 | Windows PDF远程执行代码漏洞(CNNVD-201808-403) | https://portal.msrc.microsoft.com/zh-CN/security-guidance/advisory/CVE-2018-8350 |

2 | Microsoft Excel远程执行代码漏洞(CNNVD-201808-399) | https://portal.msrc.microsoft.com/zh-CN/security-guidance/advisory/CVE-2018-8375 |

3 | Microsoft PowerPoint远程执行代码漏洞(CNNVD-201808-397) | https://portal.msrc.microsoft.com/zh-CN/security-guidance/advisory/CVE-2018-8376 |

4 | Microsoft Excel远程执行代码漏洞(CNNVD-201808-391) | https://portal.msrc.microsoft.com/zh-CN/security-guidance/advisory/CVE-2018-8379 |

5 | Microsoft SQL Server远程执行代码漏洞(CNNVD-201808-414) | https://portal.msrc.microsoft.com/zh-CN/security-guidance/advisory/CVE-2018-8273 |

6 | Microsoft图形远程执行代码漏洞(CNNVD-201808-405) | https://portal.msrc.microsoft.com/zh-CN/security-guidance/advisory/CVE-2018-8344 |

7 | LNK远程执行代码漏洞(CNNVD-201808-367) | https://portal.msrc.microsoft.com/zh-CN/security-guidance/advisory/CVE-2018-8345 |

8 | GDI 远程执行代码漏洞(CNNVD-201808-394) | https://portal.msrc.microsoft.com/zh-CN/security-guidance/advisory/CVE-2018-8397 |

9 | LNK远程执行代码漏洞(CNNVD-201808-366) | https://portal.msrc.microsoft.com/zh-CN/security-guidance/advisory/CVE-2018-8346 |

10 | Microsoft COM for Windows远程执行代码漏洞(CNNVD-201808-404) | https://portal.msrc.microsoft.com/zh-CN/security-guidance/advisory/CVE-2018-8349 |

11 | Windows Shell远程执行代码漏洞(CNNVD-201808-375) | https://portal.msrc.microsoft.com/zh-CN/security-guidance/advisory/CVE-2018-8414 |

声明:本文来自CNNVD安全动态,版权归作者所有。文章内容仅代表作者独立观点,不代表安全内参立场,转载目的在于传递更多信息。如有侵权,请联系 anquanneican@163.com。