近日,匿名者旗下的GhostSec黑客组织声称它对RTU(远程终端单元)进行了“有史以来第一次”勒索软件攻击,RTU是一种通常部署在工业控制系统 (ICS) 环境中的小型设备。匿名者黑客组织附属机构表示,它在其最喜欢的行动“#OpRussia”中执行了GhostSec勒索软件,并解释说“只有他们才能支持#Ukraine。” 该黑客组织近乎炫耀地称,“我们刚刚加密了历史上第一个RTU!一种专为ICS环境设计的小型设备,编码为攻击ICS设备的勒索软件时代刚刚成为现实,而我们是第一个。”该组织还表示,被黑设备位于俄罗斯最大的盟友之一白俄罗斯。虽然攻击被描述为勒索软件,因为设备上的文件已加密,但并没有实际的勒索要求。

多家工业网络安全公司的专家对此表示了一定质疑,即GhostSe黑客的说法可能并不完全准确,但勒索软件攻击可能并且已经给工业组织及其使用的工业系统造成严重问题,即使在许多情况下不是直接攻击的ICS。更多研究表明,威胁行为者实际上可以发起直接针对ICS设备的勒索软件攻击。也就是说,即使近年来勒索软件攻击绝大多数是针对工业企业的IT系统进行的,最终导致OT系统的关闭。但到底有多少是定向ICS/OT(如直接攻击PLC、RTU、SCADA等目标)攻击,可能还没有明确的数字!不可否认的是,直接针对 ICS 设备的勒索软件攻击将在不久的将来变得普遍。“‘真正的’工业勒索时代已经来临!

当然本次宣称对RTU实施了勒索攻击,这已不是GhostSec第一次针对ICS系统的网络攻击。

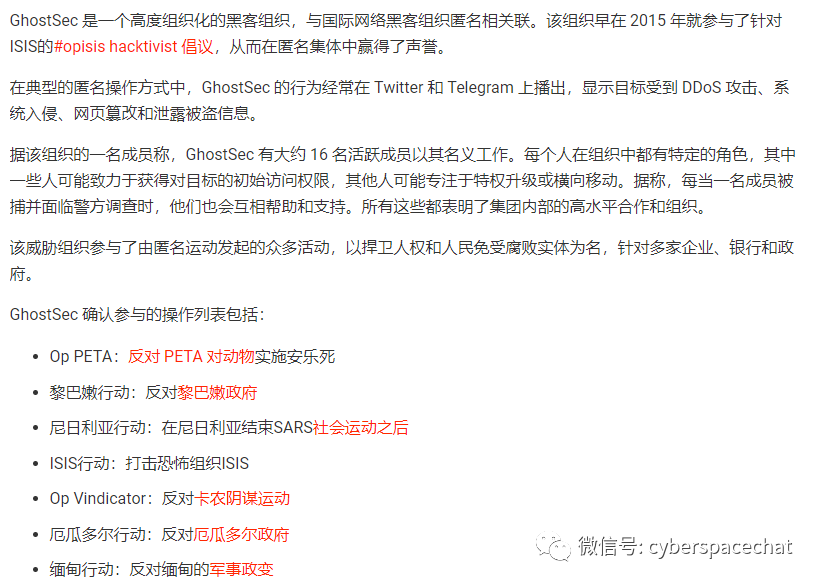

GhostSec 将自己描述为一个黑客组织。该组织成立于2015年左右,最初的重点是关闭ISIS网站并渗透其社交媒体平台。从那里开始,GhostSec将其目标扩展到包括压迫性的政府政权和组织,如Qanon。

因此,可以说它的目标与其黑客行动主义的口头禅相吻合。2022年9月份以来,该组织与涉及以色列、伊朗和俄罗斯的PLC和其他工业控制的出于政治动机的攻击有关。所有这些都集中在工业设备控制中发现的漏洞上。

工业界面临的一个直接的严重问题是GhostSec不断地向其他人展示控制PLC、MODBus连接和工业控制系统这类黑科技,而且表明这类攻击似乎没有想象中的那么复杂,而是相对简单——那些从GhostSec学习的人将会被带向反面,可能成为不良行为者。

据维基百科介绍,GhostSec组织早期称为Ghost Security,是一个自称为“治安维持者”的组织,其成立的目的是攻击宣扬伊斯兰极端主义的ISIS网站。它被认为是Anonymous黑客团体的一个分支。据网络圣战激进主义专家称,该组织在2015年1月巴黎查理周刊枪击事件后获得了发展势头。该组织声称已经关闭了数百个ISIS附属网站或社交媒体账户,并通过与执法部门和情报机构的合作挫败了潜在的恐怖袭击。该组织使用#GhostSec - #GhostSecurity或#OpISIS等社交媒体标签来宣传其活动。2015年11月14日,Anonymous发布了一段视频宣布其针对恐怖组织的“有史以来最大行动”以应对巴黎袭击事件,关闭了 3,824个亲ISIS推特账户和人肉搜索招聘人员。ISIS附属帐户在加密聊天服务Telegram上发布的一条消息通过提供有关如何应对潜在网络攻击的说明来挑衅地回复Anonymous 。11月25 日,一个ISIS WordPress暗网被GhostSec入侵,用百忧解的广告取代了该网站。GhostSec发现了与计划在纽约和突尼斯发生的恐怖袭击有关的信息,并将此信息传递给了执法部门。在与执法部门合作后,GhostSec决定“合法化”以更有效地打击ISIS。该组织将自己更名为“Ghost Security Group”,并于2015年11月终止了与Anonymous的关联。那些反对这种发展的成员以“GhostSec”的旧名称重新组建,并保持匿名关系。这两个团体继续对付 ISIS。Lara Abdallat是Ghost Security Group为数不多的公开身份的成员之一。

另据Outpost24在2022年8月12日汇总的情况,GhostSec是一个与Anonymous组织有联系的威胁组织,他们经历了从黑客活动主义者到出于经济动机的黑客活动的转变。

基于已经披露的事实,GhostSec正在设法利用ICS控件中的已知和新漏洞——完善他们对开源工具、不同OT协议及其功能的知识,并掌握利用Berghof等公司流行的可编程逻辑控制器 (PLC)中的漏洞。受到攻击的ICS系统大多集中在能源、制药和水等敏感垂直领域中使用的系统。

不管当前造成的危害和影响如何,这种攻击策略的变化非常令人不安,即攻击者开始针对特定国家/地区的关键基础设施安装中的ICS系统和各个工业参与者中的特定PLC。这种ICS-OT定向攻击正在兴起,这是一种旨在损害ICS的可用性或完整性的攻击,专门设计用于防止资产所有者监视和控制物理过程的攻击。公开披露的成功的ICS-OT定向网络攻击成功的数量很少,可能是个位数。但更为可怕的是,大多数人都没有看到更多真实发生的ICS-OT定向攻击活动。

参考资源

1、https://www.securityweek.com/cybersecurity-experts-cast-doubt-hackers-ics-ransomware-claims

2、https://www.manufacturing.net/video/video/22538956/security-breach-from-isis-to-ics-why-you-need-to-know-about-ghostsec

声明:本文来自网空闲话,版权归作者所有。文章内容仅代表作者独立观点,不代表安全内参立场,转载目的在于传递更多信息。如有侵权,请联系 anquanneican@163.com。