2022年12月13日,欧盟网络安全局(ENISA)发布Cyber Europe 2022: After Action Report(Cyber Europe 2022网络安全演练报告),报告介绍了Cyber Europe 2022基本情况,包括目标和具体场景,并总结了演练的发现以及收获。

欧盟网络安全局Cyber Europe 2022演习

网安观察员:涛

全文摘要与关键词

1.演习目标:网络危机中的技术和运营合作,响应方案,能力培训

2.演习场景:紧密围绕医疗领域,多部门协调同时处理多个网络安全事件;29个国家918名专家参与其中

3.演习结果:总体完成了多机构的协调+对ENISA网络演练平台(CEP)提出改进建议

4.简评: 近年来针对医疗健康领域网络安全事件频发,成为热点领域。Cyber Europe 2022演练场景涉及医疗健康领域网络攻击的各个方面。虽未披露演练中发现的具体问题,但确认了进行此类网络安全演练的重要性和必要性。演练的重要收获之一是:要定期举行本地级(小范围)的演练,以持续加强安全能力建设。

Cyber Europe是ENISA组织的欧盟级的网络安全事件和危机管理演练。Cyber Europe演练模拟了大规模网络安全事件,旨在测试参与者的准备度以及处理具有挑战的、现实网络安全危机的能力。

1.Cyber Europe 2022目标

Cyber Europe 2022旨在完成以下目标:

G1:测试欧盟在发生网络危机时的技术和运营合作

测试信息共享的质量;

测试欧盟应急响应能力;

评估态势感知能力;

测试技术和运营层面的联系;

测试公共通信的运行协调处理。

G2:提供测试本地的网络安全事件响应和恢复方案的机会

为参与者提供测试组织内网络安全响应过程的机会;

为参与者提供跨组织合作的机会;

为参与者提供测试本地合作活动和应急方案的机会。

G3:欧盟和本地级技术能力培训

为网络安全和危机管理技能培训;

确定未来的培训需求。

2.Cyber Europe 2022场景

Cyber Europe 2022围绕医疗健康生态开展,测试了多个相关利益方的恢复能力,包括国家计算机安全应急响应组(CSIRT)、网络安全执法机构、卫生健康部、医院等医疗健康组织、电子医疗服务提供商、健康保险提供商等。参与者必须要解决网络安全危机,同时处理多个网络安全事件。

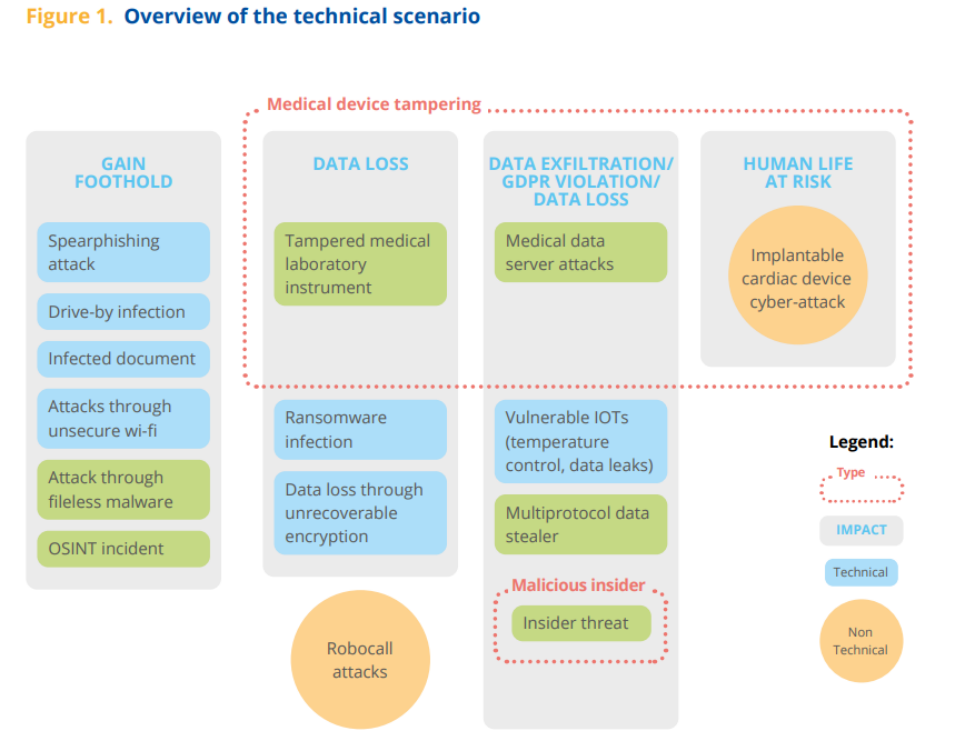

网络安全演练的技术场景包括:入侵网络(系统)、医疗数据丢失、医疗数据窃取、患者生命健康威胁等等。

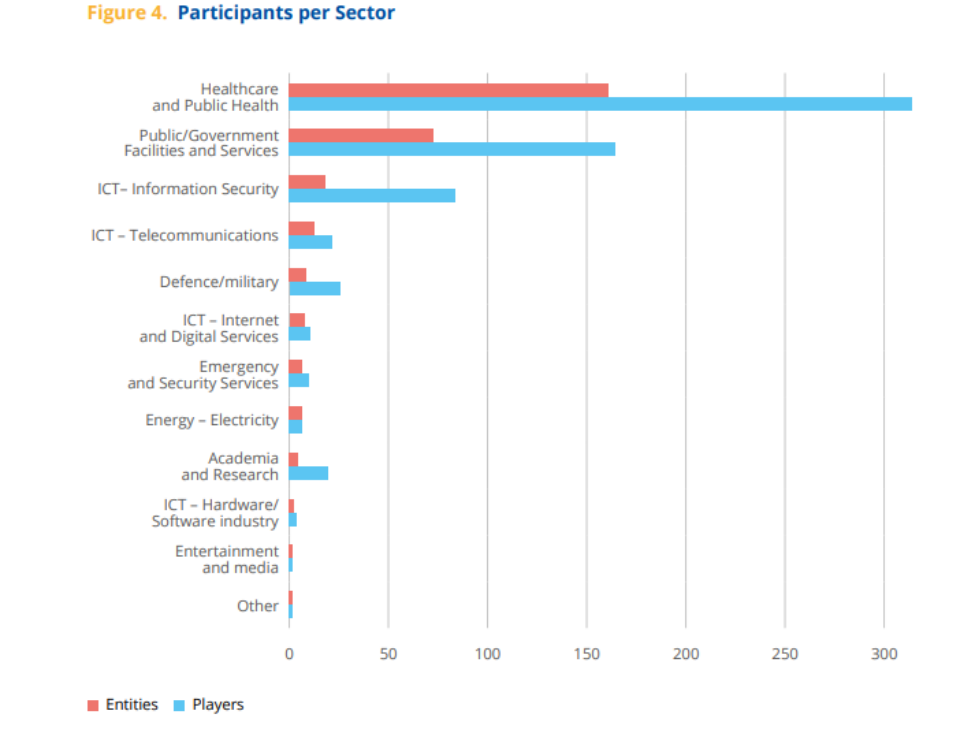

共有29个国家(27个欧盟成员国、挪威和瑞士)的918名网络安全专家参与了该演练。参与者行业分布如下所示:

3.Cyber Europe 2022 顺利完成既定目标

Cyber Europe 2022的主要目标都已完成。主要是为参与者提供了测试和演练的机会。通过此次演练,发现:

3.1 在本地、区域、国家、跨国和欧盟范围内需要改进流程、通信和协调过程。

Cyber Europe这样的网络安全演练非常有必要,成功识别了利益相关方存在的不足以及需要改进的方面。

Cyber Europe 2022让不同公私部门的相关利益方协作来实现一个目标:在发生网络危机时增强欧盟范围内的协调能力。

3.2 本地演练所使用的ENISA网络演练平台(CEP)仍需改进以满足未来预期和增强用户体验。

Cyber Europe 2022确认了准备此类大规模网络安全演练的重要性。通过这样的准备工作可以帮助识别不足和差距,确定影响以及招募不同类型的参与者。

Cyber Europe 2022确认了为医疗健康领域网络安全团队分配充足预算和资源的重要性,因为网络攻击可能会对个人生命健康带来潜在威胁。

Cyber Europe 2022为标准操作流程和应急方案提供了验证测试平台。通过演练确认了需要定期进行本地级的测试和演练以持续改善和加强医疗健康行业应对网络安全威胁的能力。

4.评述

近年来针对医疗健康领域的数据窃取、勒索软件等网络安全事件频发。为应对疫情导致的网络安全威胁,Cyber Europe 2022聚焦医疗健康领域的网络安全问题。

作为欧盟范围内的规模最大的网络安全演练,Cyber Europe本次演练人员涉及29个国家、900余人;演练场景涉及医疗健康领域网络攻击的各个方面。虽未披露演练中发现的具体问题,但确认了进行此类网络安全演练的重要性和必要性。

演练的收获之一就是要定期举行本地级(小范围)的演练,以持续加强安全能力建设。

参考来源:https://www.enisa.europa.eu/publications/cyber-europe-2022-after-action-report

文章内容编译自网络,本文观点不代表本公众号立场。

声明:本文来自网络安全跟踪,版权归作者所有。文章内容仅代表作者独立观点,不代表安全内参立场,转载目的在于传递更多信息。如有侵权,请联系 anquanneican@163.com。