薄弱的凭证策略和松懈的补本更新方法是2022年组织最常见的IT安全故障点之一,而未能正确配置工具可能会使组织容易受到攻击。这是根据主推自动渗透测试的网络安全公司Horizon3.ai最近的一项研究得出的结论,该研究基于对大约100万项资产进行评估的大约7,000次渗透测试的结果。

通常客户关心的问题不外乎:我的环境是什么样的?我的安全工具有效吗?我们是否能够检测到攻击?我们日志系统能记录需要的东西?我的敏感数据,或者我的皇冠上的珠宝和通往王国的钥匙,安全吗?Horizon3.ai认为,获得上这问题真实、准确和有效答案的唯一方法是从攻击者的角度出发,并像邪恶的网络威胁参与者一样定期攻击我们各自的环境。这有助于我们和我们的客户找到可利用的事项,修复重要的内容,并最终验证这些修复操作。

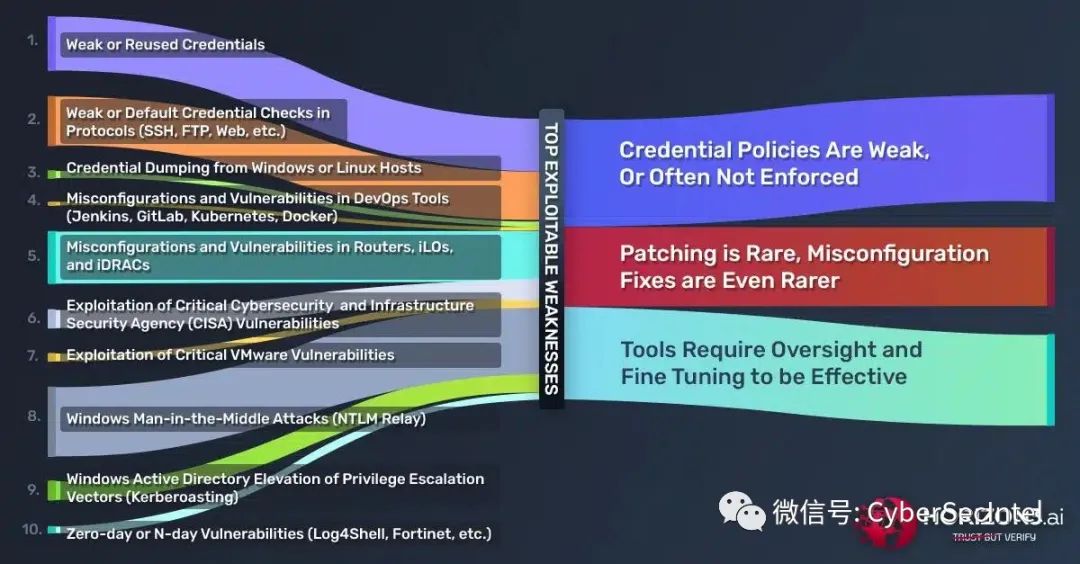

2022年可被利用的十大漏洞和弱点

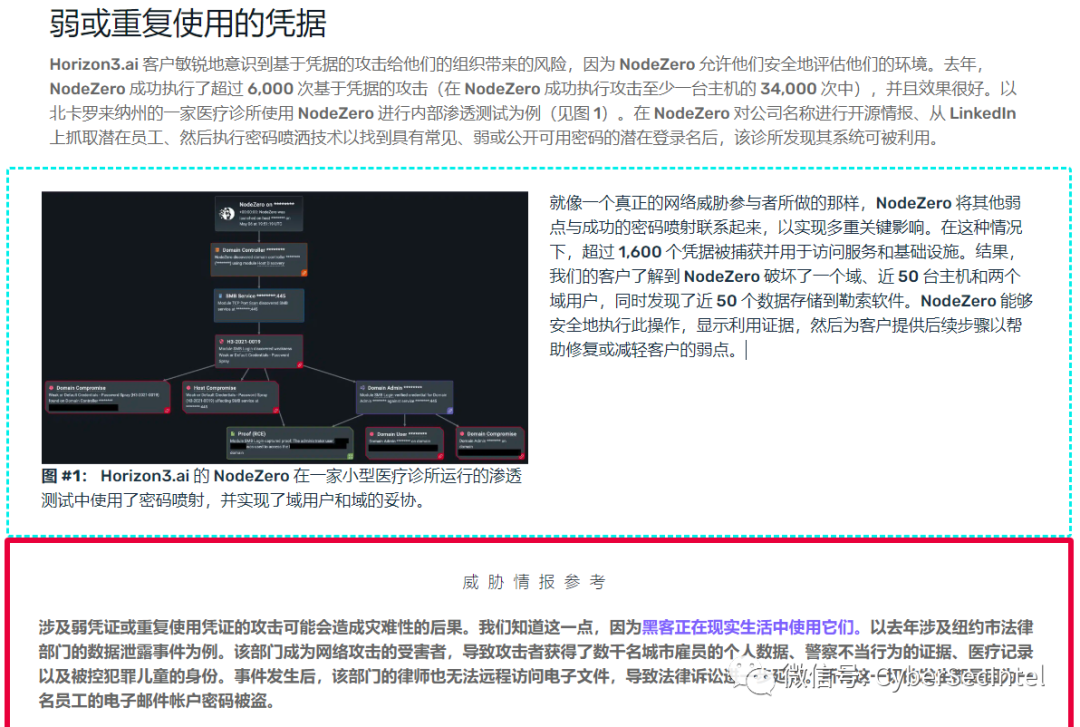

在2022年 Horizon3.ai检测到的十大漏洞中,弱凭证或重复使用凭证位居榜首,其次是协议(SSH和FTP)中的弱凭证检查或默认凭证检查,以及使用来自Windows或Linux主机的凭证转储。

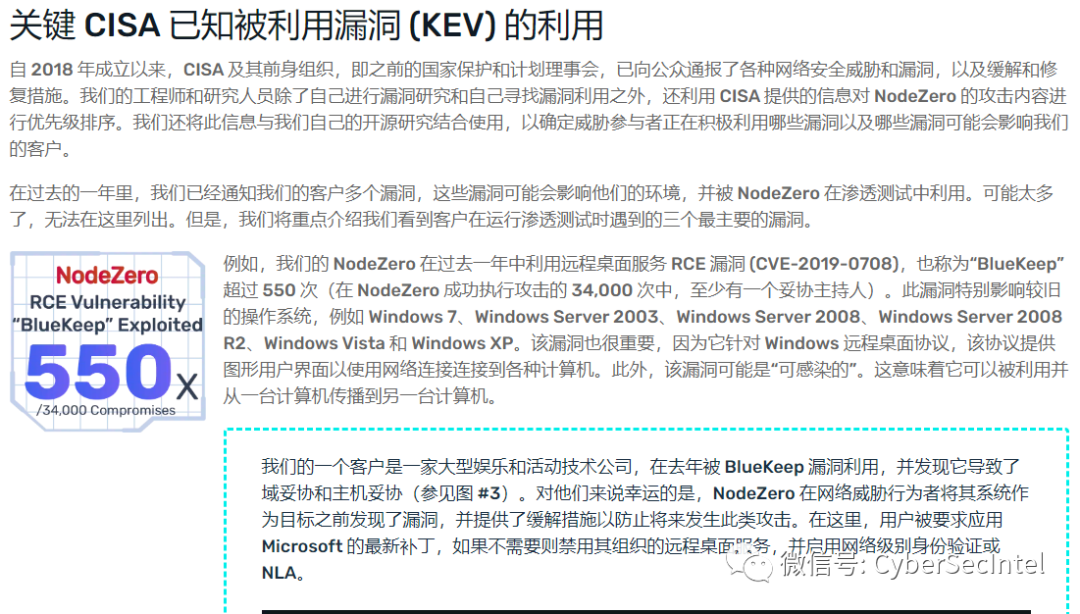

CISA列出的15个经常利用的漏洞列表中的关键漏洞利用以及关键VMware漏洞的利用排在前五名。

Horizon3.ai的网络威胁情报分析师Corey Sinclair解释说,专业人士面临着平衡安全性、功能性和可用性这三个因素的挑战。最终用户的要求、可用性和功能性通常与最佳安全实践不一致或矛盾。

“为了减轻我们自己的负担,我们作为个人往往会回避困难,转向容易和方便的事情,”他说。“这意味着凭证要求更少或更容易。”

因此,当个人知道他们应该为所有事物设置唯一口令时,他们往往会重复使用凭据,而组织则未能强制执行更严格的凭据要求或投资于全公司范围的口令解决方案。

Sinclair补充说,有时,公司根本不知道在新技术上线时回过头来检查默认凭据是否已更改。

安全团队应该注意:埃森哲的网络威胁情报团队(ACTI)最近调查了全球的信息窃取恶意软件情况,该团队表示,利用窃取的凭据和社会工程来突破网络的成功组合正在增加对暗网上信息窃取者的需求。

该报告还警告说,恶意行为者正在结合窃取的凭据和社会工程学来实施引人注目的入侵和攻击活动,并利用多因素身份验证(MFA)疲劳攻击。

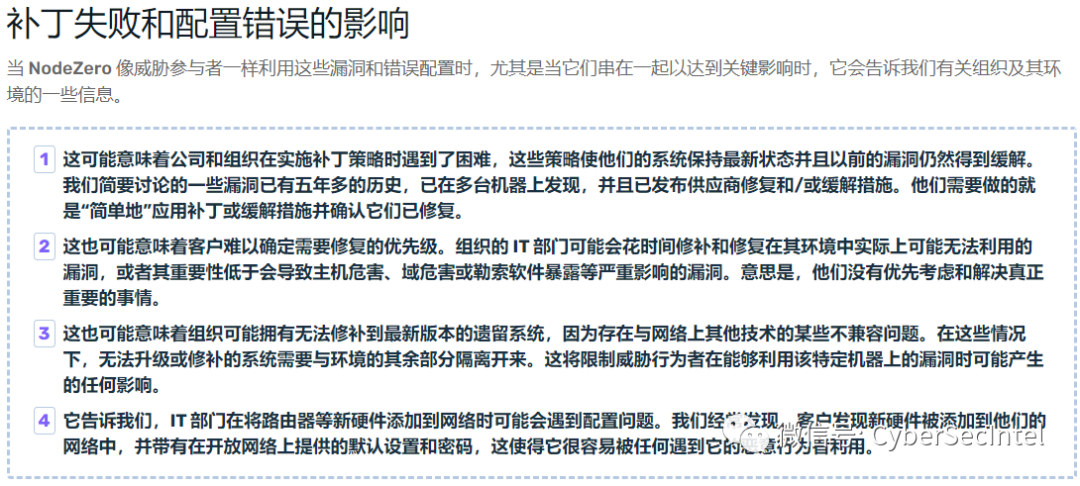

补丁和错误配置是一个痛点

调查还发现,已知的关键漏洞经常被利用,而流行的DevOps工具和资源(包括Docker和Kubernetes)充斥着错误配置和漏洞。

“补丁和错误配置基本上归结为规模和优先级,”辛克莱说。“根据公司IT部门的规模和基础设施,它将决定公司找到需要修补或配置的内容的速度和效率。”

此外,并非所有组织都知道要修复什么,以及如何确定需要首先补丁修复的优先级。

“随着每天发布大量CVE和漏洞,大多数公司发现很难在威胁行为者利用它们之前跟上,更不用说修复重要的东西了,”他补充道。

从他的角度来看,公司必须采取不同的安全方法,通过攻击者的眼睛来查看他们的环境。

“他们需要查看他们的环境,并根据实际可访问、易受攻击和可利用的内容来确定[修复]的优先级,”他说。“这种心态转变使公司能够比对手领先一步,同时确保他们对环境的安全态势有持续的了解。”

没有时间或人才来修补或检查错误配置的组织可能会发现修补即服务(PaaS)是一种提高安全性的方法,但成功的计划将需要准确而强大的资产管理工具,以便供应商了解系统中的内容客户的环境,他补充道。

2023年怎么办?

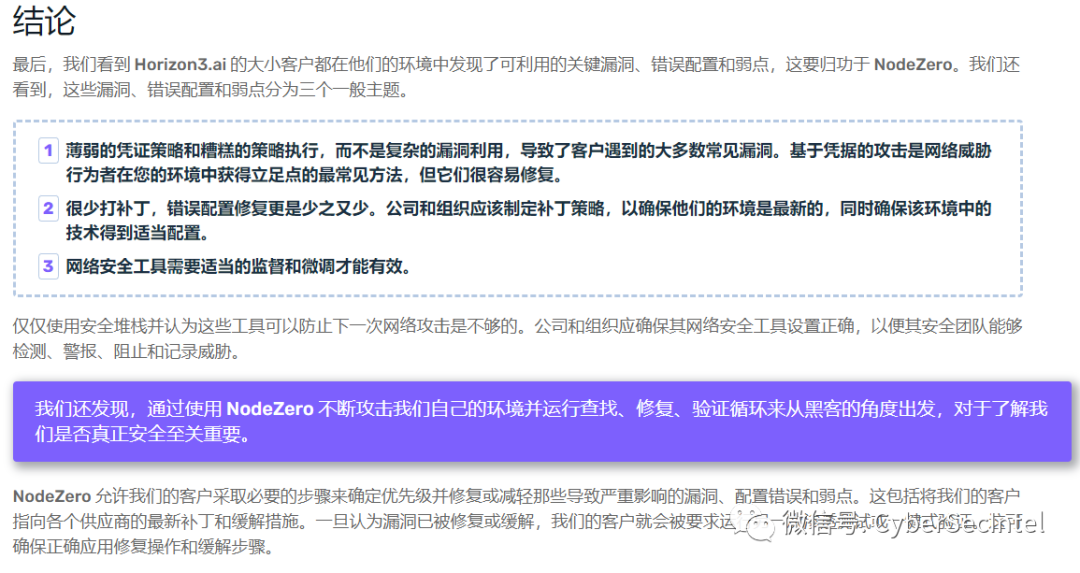

Horizon3.ai的大小客户都在他们的环境中发现了可利用的关键漏洞、错误配置和弱点。仅仅使用安全堆栈并认为这些工具可以防止下一次网络攻击是不够的。公司和组织应确保其网络安全工具设置正确,以便其安全团队能够检测、警报、阻止和记录威胁。

辛克莱指出,虽然现在判断2023年网络安全防御战线会发生什么“还为时过早”,但他相信将会有越来越多的公司采用新的多因素技术来帮助打击凭证重用和弱凭证。

“通过采用这些技术,它将促使网络威胁行为者寻找其他漏洞和弱点来加以利用,”他说。“由于网络安全世界总是在变化和发展,因此比恶意网络威胁行为者领先一步至关重要。”

参考资源

1、https://www.darkreading.com/cloud/patching-passwords-problem-pack-cyber-teams

2、https://www.horizon3.ai/annual-review-print/

声明:本文来自网空闲话,版权归作者所有。文章内容仅代表作者独立观点,不代表安全内参立场,转载目的在于传递更多信息。如有侵权,请联系 anquanneican@163.com。