前情回顾·智能设备网络威胁态势

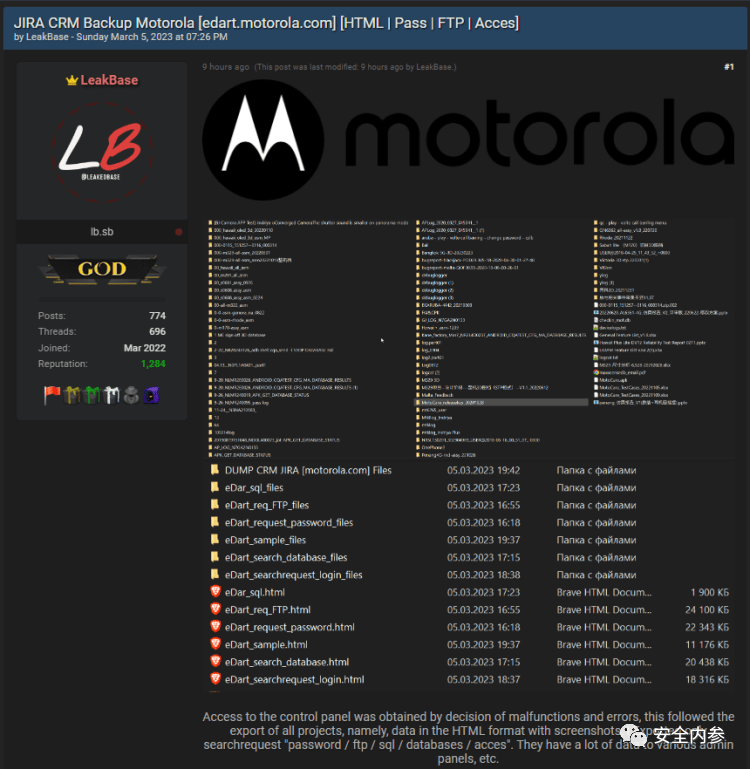

安全内参3月7日消息,一家数据泄露市场的用户LeakBase宣称,已成功通过故障和错误获得了中资背景的美国摩托罗拉公司JIRA系统的备份控制面板访问权限。

据用户LeakBase透露,外泄的数据包括管理面板(即管理后台)数据,以HTML格式导出并带有截屏内容。该用户还提到,数据包含多种文件格式,总大小约为11 GB。

通过对泄露网站上共享的数据进行初步分析,分析师发现信息内容真实有效。外媒Cyber Express已经就此事向摩托罗拉发出置评请求。

自2022年3月以来,用户LeakBase就一直活跃在该泄露论坛上。Cyber Express之前曾经报道过这名网站成员的多篇帖子,比如涉及德国托管IT服务商BITMARCK、美国互联网营销服务商Purecars等。

此次最新网络安全事故的突破口,正是摩托罗拉公司使用的JIRA软件(由澳大利亚软件公司Atlassian开发的应用程序)。

摩托罗拉移动的网络威胁状况

摩托罗拉公司曾是一家总部位于美国的跨国电信巨头。但在2007年至2009年遭受数十亿美元亏损之后,该公司于2011年拆分为两家独立的上市企业,分别为摩托罗拉移动和摩托罗拉解决方案。

作为重组计划的一部分,摩托罗拉移动被拆分出来,在2014年被中国科技企业联想收购,并仍以摩托罗拉品牌生产其产品。

目前,摩托罗拉移动是联想集团的子公司,主要制造消费级电子产品,例如智能手机和其他基于Android系统的移动设备。

根据泄露网站的数据,此次流出的信息来自摩托罗拉移动。样本数据中提到的网站motorola.com是摩托罗拉移动公司的零售门户。

这不是摩托罗拉移动近期唯一的安全事故。2022年6月,安全厂商Checkpoint发现中国芯片制造商紫光展锐生产的Tiger T700芯片存在漏洞,而2021年销售的Moto G20、E30和E40设备采用的正是这款芯片。

当蜂窝调制解调器尝试接入LTE网络,且调制解调器的连接处理程序无法验证有效用户ID(例如国际移动用户识别码IMSI)时,就会触发该漏洞,导致读取零数字字段时发生堆栈溢出。一旦遭到利用,此漏洞可能导致拒绝服务攻击甚至允许远程代码执行。

研究人员表示,尚不清楚其它紫光展锐应用处理器芯片是否也使用搭载相同固件的同款基带调制解调器。

JIRA的历史漏洞和安全问题

JIRA可帮助用户团队跟踪问题、管理项目并实现工作流程自动化。今年1月,Atlassian在发现JIRA软件易受网络攻击后发出了警报。

该公司表示,当时发现的JIRA软件漏洞可能允许黑客在受影响系统上远程执行任意代码。

相关披露说明称,“在JIRA Service Management Server and Data Center中发现的身份验证漏洞,允许攻击者在特定情况下冒充为另一用户,并获得对JIRA Service Management 实例的访问权限。”

2022年10月,网络安全厂商Bishop Fox又报告了JIRA Align中的两个漏洞。这些漏洞可能允许未经授权者访问管理员区域,并威胁到Atlassian公司的云基础设施。

其中一个漏洞为服务器端请求伪造(SSRF)缺陷,可能允许用户检索Atlassian服务账户的AWS凭证;另一缺陷来自用户授权机制,允许获得对JIRA Align租户的管理员控制权。

研究人员发现,这些漏洞组合可能导致针对Atlassian云基础设施的重大攻击。

发现该漏洞的Bishop Fox公司安全顾问Jake Shafer解释道,通过利用授权漏洞,低权限用户可以将其角色升级为超级管理员,进而获取对客户JIRA部署中全部内容的访问权限。

参考资料:https://thecyberexpress.com/motorola-jira-crm-control-panel-data-sale/

声明:本文来自安全内参,版权归作者所有。文章内容仅代表作者独立观点,不代表安全内参立场,转载目的在于传递更多信息。如有侵权,请联系 anquanneican@163.com。