前情回顾·美国零信任架构转型

安全内参4月12日消息,美国网络安全和基础设施安全局(CISA)发布《零信任成熟度模型》第二版,对跨多个关键支柱(包括身份、网络、工作负载及数据等)的联邦机构实施指南进行了更新。

第二版更新了政府范围内采用零信任安全架构的关键定义和指标。这套模型是联邦机构在设计并实施零信任架构时可以采取的几种途径之一。其距离CISA发布首版零信任成熟度模型已经一年有余。

新版本更新了哪些内容?

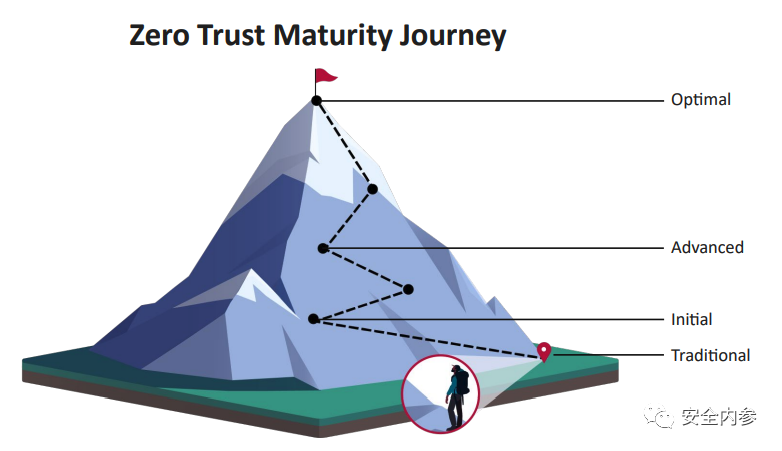

安全内参了解到,新版本的成熟度阶段分为四级,除了首版提出的传统、高级、最佳三个阶段外,还增加了初级阶段。CISA修订了每个阶段的指导标准。

新版本不再只是临时文件,其更新了长期目标——支持联邦机构设计和实施零信任架构转型计划,并与白宫管理与预算办公室(OMB)M-22-09“推动美国政府迈向零信任网络安全原则”备忘录保持一致。

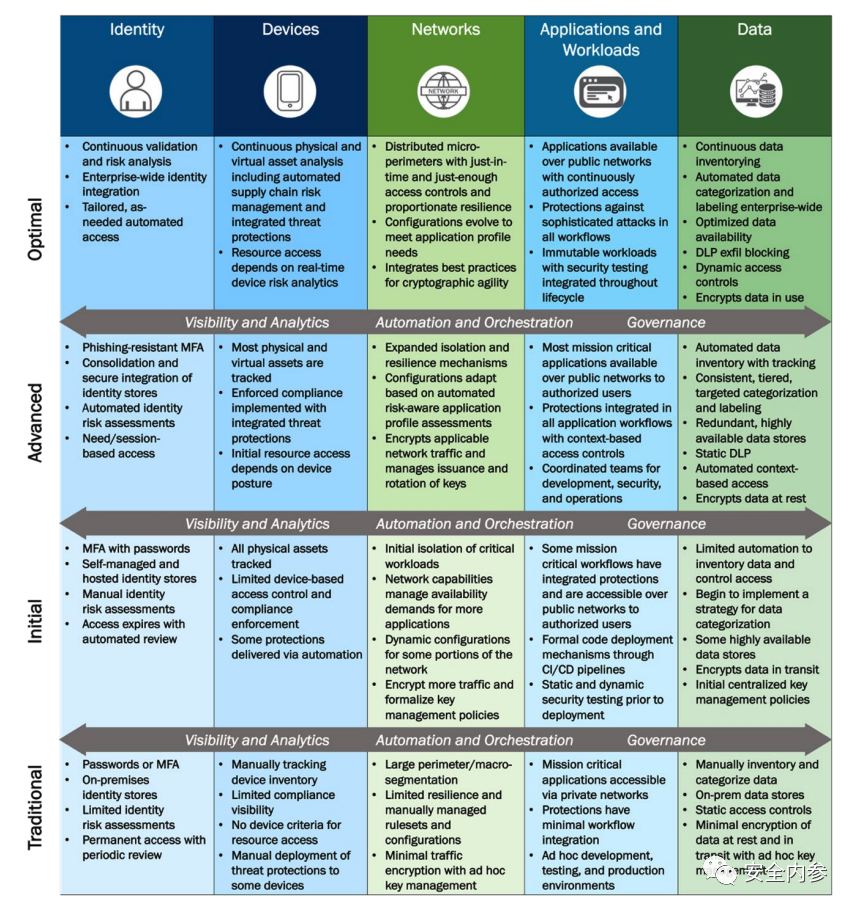

零信任成熟度模型包含五大支柱,分别为身份、设备、网络、应用与工作负载、数据。在大多数联邦机构开始关注身份与数据问题的背景下,这套模型旨在为各部门的零信任战略实施活动提供指导。

CISA针对五大支柱的具体要求进行了修改,并对各大支柱进行了扩充和新增。比如身份支柱,增加了通过FIDO2或PIV实现无密码MFA,增加身份存储的灵活性等;设备支柱,增加了设备威胁保护功能以进行集中安全管理;网络支柱,修改了网络分段功能推荐基于应用配置文件的微隔离等。

新版本有哪些不足?

值得注意的是,更新后的零信任成熟度模型并没有解决网络安全中的事件响应环节。具体来讲,其中缺乏明确的日志记录、监控、警报、取证分析、风险承担、恢复以及其他与组织网络安全态势管理最佳实践相关的各方面细节。

新版本也未说明,应如何在零信任解决方案与欺骗平台、经过身份验证的Web应用程序防火墙、行为分析等新兴技术中,有效将机器学习与人工智能功能结合起来。

新版本只提到,“各机构应保持谨慎,防止引发新的利用机会或削弱安全协议。应开展研究和开发,有效确保整个联邦部门中大规模软件与硬件系统的完整性。”

GitLab联邦业务CTO Joel Krooswyk表示,他希望看到成熟度模型能够更多阐明新技术带来的威胁与风险因素,例如OpenAI等开发商创建的AI模型,以及过去几年来联邦政府大规模上云引发的云技术风险。

“由OpenAI创建的ChatGPT等流行AI工具带来了新的威胁,如果有人将机密信息输入AI工具,该模型就会知晓相关内容并以此为基础自我迭代。”

“现在已经不是AI是否会对我们的网络安全格局和零信任构成威胁,这一切将只是时间问题。”

实施计划正有序推进

各联邦政府机构已经在敦促之下,按照OMB要求提交了零信任架构实施计划。

CISA将这套成熟度模型定义为联邦机构转向零信任架构的“众多路线图之一”,旨在通过跨网络检查点持续验证用户凭证,借此防止对政府数据及服务的未经授权或危险访问。

Krroswyk等联邦政府IT专家表示,虽然成熟度模型属于自愿而非强制性要求,但仍希望这些方案能得到迅速实施。

“我认为这次模型更新之所以没有受到阻挠,部分原因在于它完全自愿,不具有法律约束力。但我希望它能得到认真对待,而不是被束之高阁。”

参考资料:https://fedscoop.com/cisa-publishes-update-to-zero-trust-maturity-model/、https://www.cisa.gov/zero-trust-maturity-model

声明:本文来自安全内参,版权归作者所有。文章内容仅代表作者独立观点,不代表安全内参立场,转载目的在于传递更多信息。如有侵权,请联系 anquanneican@163.com。