事件描述

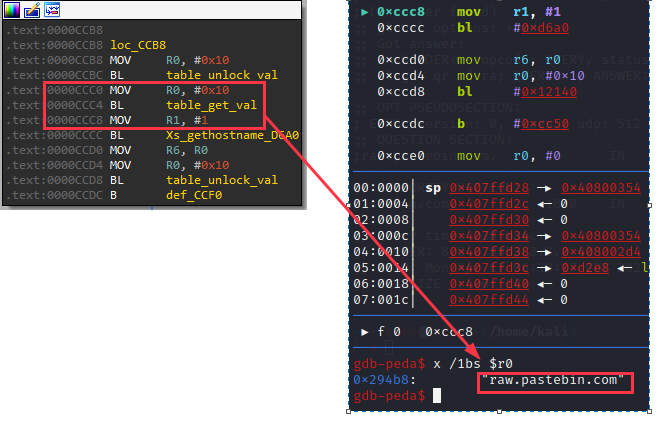

近日,奇安信威胁情报中心在日常威胁运营中发现 Dark.IoT 僵尸网络的新型样本。在最新的样本中,增加了一个新 C2 域名 “raw.pastebin.com”,起初以为是用于混淆的目的,不过我们发现样本能与之进行正常的僵尸网络协议通讯,虽然 pastebin.com 经常被用作恶意代码托管,但是用其充当 C2 服务器却属另类操作。

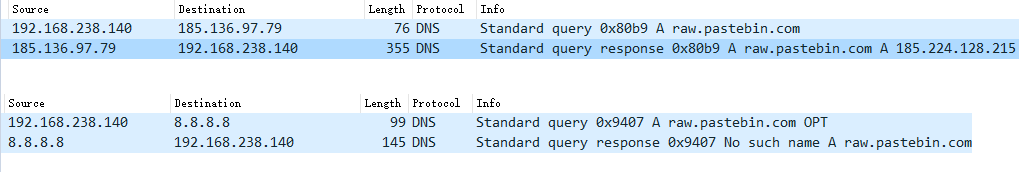

我们注意到,样本在对白域名 “raw.pastebin.com” 进行 DNS 解析时,获取到的A记录与正常机器并不一致,可以推测出问题应该出在 DNS 服务器。分析样本发现其选择的 DNS 服务器都指向一个服务商—— ClouDNS。

ClouDNS 是一家 DNS 托管服务提供商,其提供的 DNS 托管服务允许用户在自定义的域名空间里,任意设置该域名的 DNS 解析记录。虽然 ClouDNS 对自定义域名做出了部分限制,但仍有大部分白域名可以被利用。

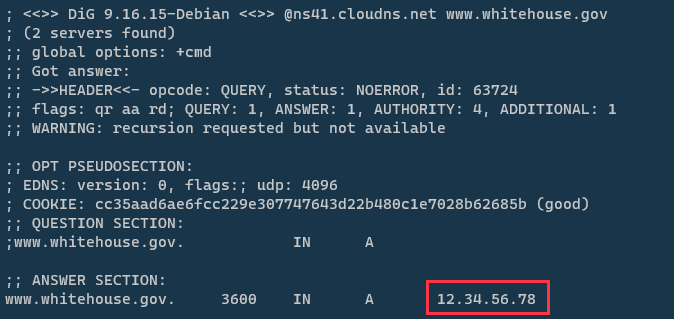

指定 ClouDNS 给定的 IP 作为名字服务器,可以给白域名绑定任意 IP 地址,以此伪造出在与白域名进行通讯的效果。

在使用 ClouDNS 进行解析记录设置时,从面板上看似乎仅允许设置子域名的记录,Dark.IoT 使用的 raw.pastebin.com 也似乎印证了这一点。但经过测试,子域名留空时同样能设置 TPD 的 DNS 记录。

实际上,Dark.IoT 一直都有使用 ClouDNS 的习惯,其 C2 地址 “babaroga[.]lib” 的 TLD 甚至不属于 ICANN 里的顶级域名。我们推测可能是 Dark.IoT 作者最近才发现 ClouDNS 可以用于解析白域名,毕竟白域名的DNS请求远没有非法 TLD 结构域名请求可疑。

家族介绍

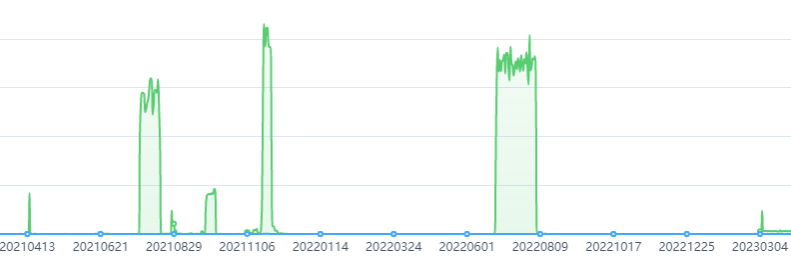

Drak.IoT 僵尸网络最早被披露于 2021 年 9 月,其最初是通过披露仅 5 天的Realtek SDK 漏洞(CVE-2021-35395)传播。而后在 2022 年 8 月,通过 CVE-2022-26134 漏洞取得第二次的活跃高峰期,沉寂了一段时间后,在 2023 年之后对样本更新了第三个版本,近期进行了新版本的传播。

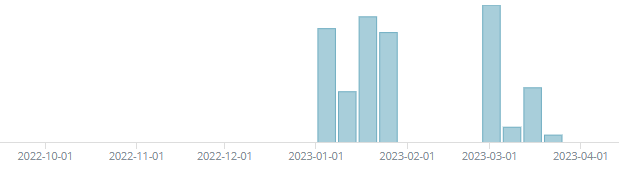

Dark.IoT 样本活跃度如下:

Dark.IoT 扫描器活跃度如下:

可以看到,在对新版本样本进行传播后,样本活跃度虽然有提高,但是效果并不明显。其原因在于扫描器资源投入不高,且目前的传播手段都是一些陈年老洞。

样本细节

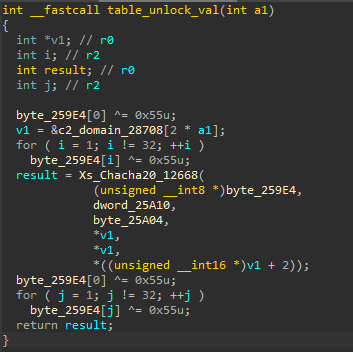

Dark.IoT 以 Mirai 代码为基础,在新版本更改了配置表的加密方式,使用 chacha20 算法配合异或进行加密。

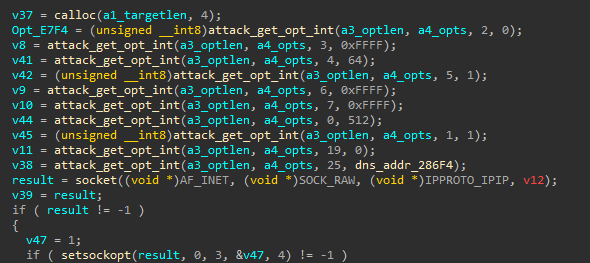

C2 指令相比于原本 Mirai,主要增加了命令执行与退出功能,且支持 IPIP 协议的 ddos 攻击类型。

bot 在进行上线操作时,会检查自身的运行参数,运行参数代表了此 bot 的传播途径。目前发现主要存在以下传播途径(参数):

运行参数 | 传播手段 | 平台 |

gpon | CVE-2018-10561 | Gpon光纤路由器 |

gocloud | CVE-2020-8949 | GoCloud路由器 |

realtek/exploit.realtek | CVE-2021-35394 | Realtek SDK |

未知 | CVE-2015-2051 | Dlink路由器 |

弱密码/默认密码 | GoCloud路由器、TELNET、SSH、Elasticsearch |

总结

Dark.IoT 在沉寂了一段时间后,开始了新一轮的更新与传播,其中更是滥用 DNS 托管服务商来与白域名进行 C2 通讯。目前该团伙对 Dark.IoT 样本的传播有逐步扩大的趋势,后续我们将对该家族进行持续监控。

IOC

C&C:

babaroga.lib @ns41.cloudns.net

dragon.lib @ns41.cloudns.net

blacknurse.lib @ns41.cloudns.net

tempest.lib @ns41.cloudns.net

raw.pastebin.com @ns41.cloudns.net

hoz.1337.cx

MD5:

3D4433C578D19E29DF52FD4D59A7DDFB

AB7D9E6F28DF5AEF65C665B819440BB6

D0AC70EF5D7317AEE275DD7C34EADB47

声明:本文来自奇安信威胁情报中心,版权归作者所有。文章内容仅代表作者独立观点,不代表安全内参立场,转载目的在于传递更多信息。如有侵权,请联系 anquanneican@163.com。