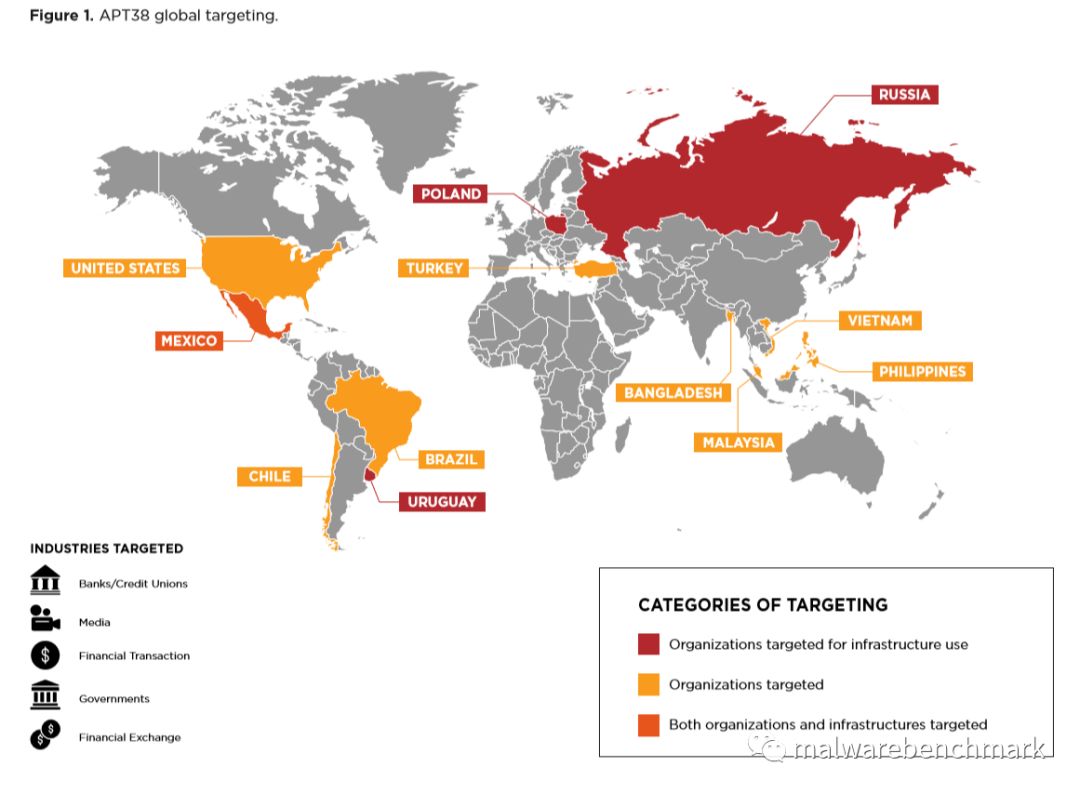

10月3日,Fireeye公布了朝鲜APT组织38的详细信息,他们认为该组织代表朝鲜政权实施金融犯罪,从全球银行窃取美元。

2014年以来,「APT38」已入侵盗取至少11国、超过16个金融机构。受害银行包括2015年11月被抢的越南先锋银行(Tien Phong Bank)、2016年2月遭窃取的孟加拉银行(Bangladesh Bank)、2017年10月遭转账的台湾远东国际商业银行,以及2018年1月遭入侵的墨西哥外贸银行(Bancomext)和5月被骇客进入的智利银行(Banco de Chile)。

APT38经常使用破坏性的恶意软件,使盗窃后的受害者网络无法运行。更重要的是,外交努力,包括美国司法部(DOJ)最近提出归咎于朝鲜的申诉,到目前为止都未能结束他们的活动。

Fireeye使用了对攻击者生命周期的独特观察技术,发布了一份特别的报告,”APT38:不寻常的嫌疑犯(APT38: Un-usual Suspects)”,公开了这个活跃的和严重的威胁所使用的方法。

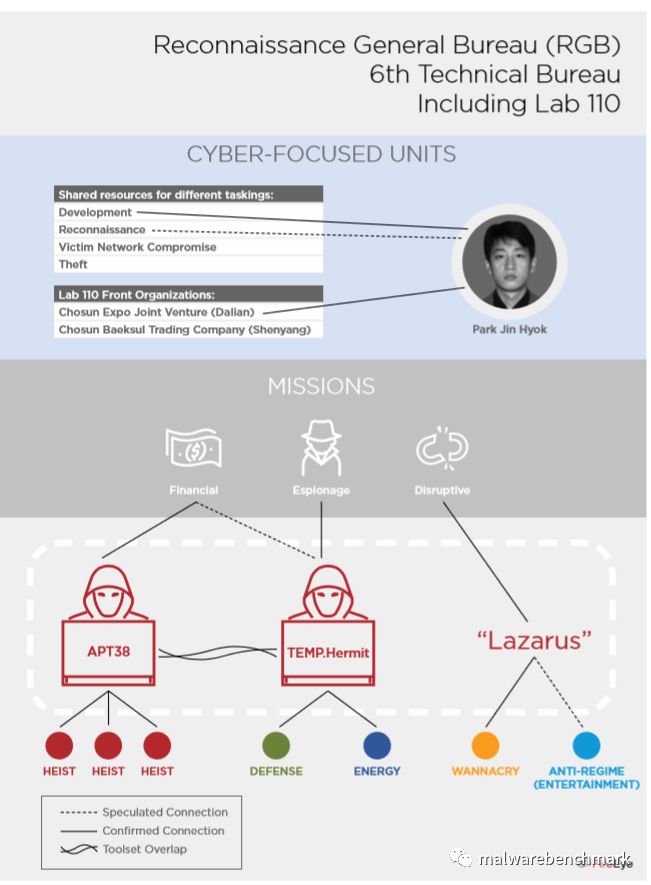

报告认为,APT38的财务动机、独特的工具集以及在其精心执行的行动中观察到的战术、技术和程序(TTPs)非常独特,足以与朝鲜的其他网络活动分开跟踪,包括与拉撒路”(Lazarus)的区分。

以下是APT38与其他朝鲜黑客组织的一些不同和相似之处:

1)APT38活动和其他朝鲜黑客的活动有明显的区别,包括我们所说的“TEMP.Hermit”。它们是针对不同目标的不同行动,并且依赖于不同的TTPs;然而,所使用的恶意软件工具要么是重叠的,要么显示出共享的特征,表明朝鲜多个黑客组织共享开发人员或访问相同的代码库。正如美国司法部的起诉书所示,还有其他共享资源,如可能协助多项工作的人员。

2)2016年Novetta的一份报告详细描述了安全供应商试图揭开其与2014年索尼影视娱乐(Sony Pictures Entertainment)遭受破坏性攻击有关的工具和基础设施面纱的工作。这份报告详细描述了恶意软件和TTPs,这些恶意软件和TTPs与一些被他们称为“拉撒路”(Lazarus)的开发人员和运营商有关。从那以后,公众报告将更多的活动归因于“拉撒路”组织,该组织的信心水平各不相同,主要是基于恶意软件的相似之处被用于识别操作。

随着时间的推移,这些恶意软件的相似之处发生了分化,就像目标、预期结果和TTPs一样,几乎可以肯定的是,这些活动是由多个操作组组成的,主要与共享的恶意软件开发资源和朝鲜政府的赞助联系在一起。

3)至少从2014年开始,APT38在至少11个国家的16个以上组织开展了业务,有时是同时进行的,这表明该集团是一个规模庞大、资源丰富的业务。

以下是关于APT38目标的一些细节:

1)考虑到受影响组织的事件报告率可能很低,APT38攻击目标的总数可能更高。

2)APT38的特点是计划时间长,在任何试图偷钱之前都要长时间访问受攻击的环境,能够在混合操作系统环境中流畅地工作,使用自定义开发的工具,以及不断地努力阻止调查,并在事后彻底摧毁受攻击的机器。

3)这个团队是经过仔细计算的,并且已经证明了他们想要保持对受害者环境的访问,以理解网络布局、所需的权限和系统技术以实现其目标。平均而言,我们观察到APT38在受害者网络中停留了大约155天,而在受损环境中停留的最长时间据信是近两年。

4)仅在公开报道的抢劫案中,APT38就试图从金融机构窃取超过11亿美元的资金。

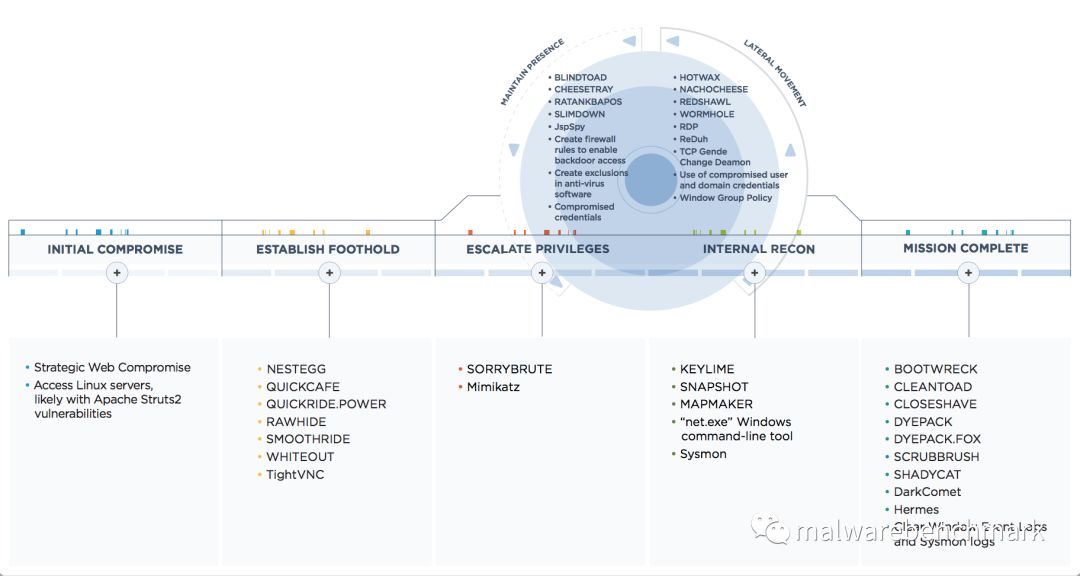

对许多受害组织的入侵的调查为FireEye提供了一个独特的视角观察APT38的整个攻击生命周期。下图包含了APT38在不同操作阶段使用的观察到的恶意软件家族的分类。在高级别上,他们针对金融组织和随后的抢劫都遵循同样的一般模式:

信息收集:对组织人员和可能访问SWIFT交易系统的第三方供应商进行研究,以了解受害者网络上SWIFT交易的机制(请注意:所涉及的系统是受害者用于进行SWIFT交易的系统)。我们从未注意到这些行动者破坏了SWIFT系统本身的完整性。

最初的侵入:依赖于水坑,利用Apache Struts2的一个不安全的过时版本在系统上执行代码。

内部侦察:部署恶意软件收集凭证,绘制受害者的网络拓扑结构,使用受害者环境中已有的工具扫描系统。

渗透服务器:在用于SWIFT的系统上安装侦察恶意软件和内部网络监控工具,以进一步了解如何配置和使用它们。在这些系统上部署主动和被动后门,以访问受害者组织的分段内部系统,并避免被发现。

转移资金:部署并执行恶意软件以插入欺诈的SWIFT交易和更改交易历史。通过多种交易将资金转移到其他银行设立的账户,这些账户通常位于不同的国家,以便进行洗钱活动。

销毁证据:安全删除日志,以及部署和执行磁盘清理恶意软件,以覆盖跟踪和破坏被分析。

APT38的独特之处在于,它不怕在行动中摧毁证据或受害者网络。这种对破坏的态度可能是该组织不仅试图掩盖其踪迹,而且试图为洗钱活动提供掩护的结果。

除了网络操作之外,公开报告还详细公布了负责洗钱和与被盗资金接收银行进行互动的人员。这增加了支持APT38行动的多个过程之间的复杂性和必要的协调。尽管最近采取了限制其活动的措施,但APT38对全球金融机构的威胁仍然是活跃和危险的。

该报告同时认为APT38、Lab 110、朝鲜程序员Park Jin Hyok,与朝鲜的侦察总局(RGB)存在着密切联系。

APT38利用前沿组织掩盖其活动,包括渗透网络和收集情报。关系如图所示。

Lab 110是在中国东北地区的幌子公司运营的,包括大连的朝鲜合资企业: Chosun Expo Joint Venture和沈阳贸易公司: Chosun Baeksul Trading Company。

类似的部门还在世界其他地区开展业务,包括东南亚、东欧和中国的其他地区。

恶意软件开发人员和人员是从朝鲜的大学招募而来,并直接进入军事单位,比如Lab110。据报道,为这些单位提供教育的学校包括Kim Chaek University of Technology和Kim Il Sung Military Science University。

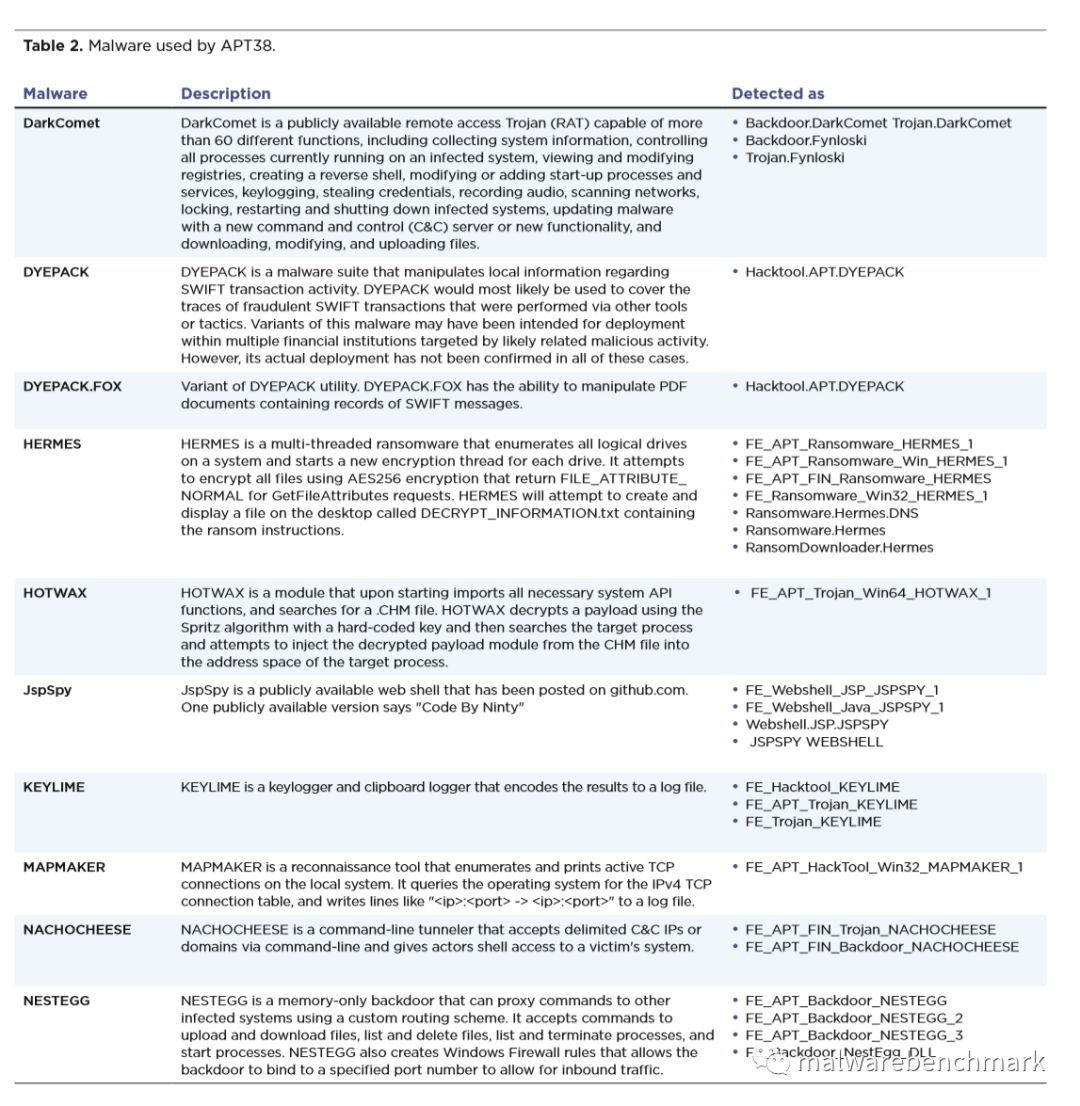

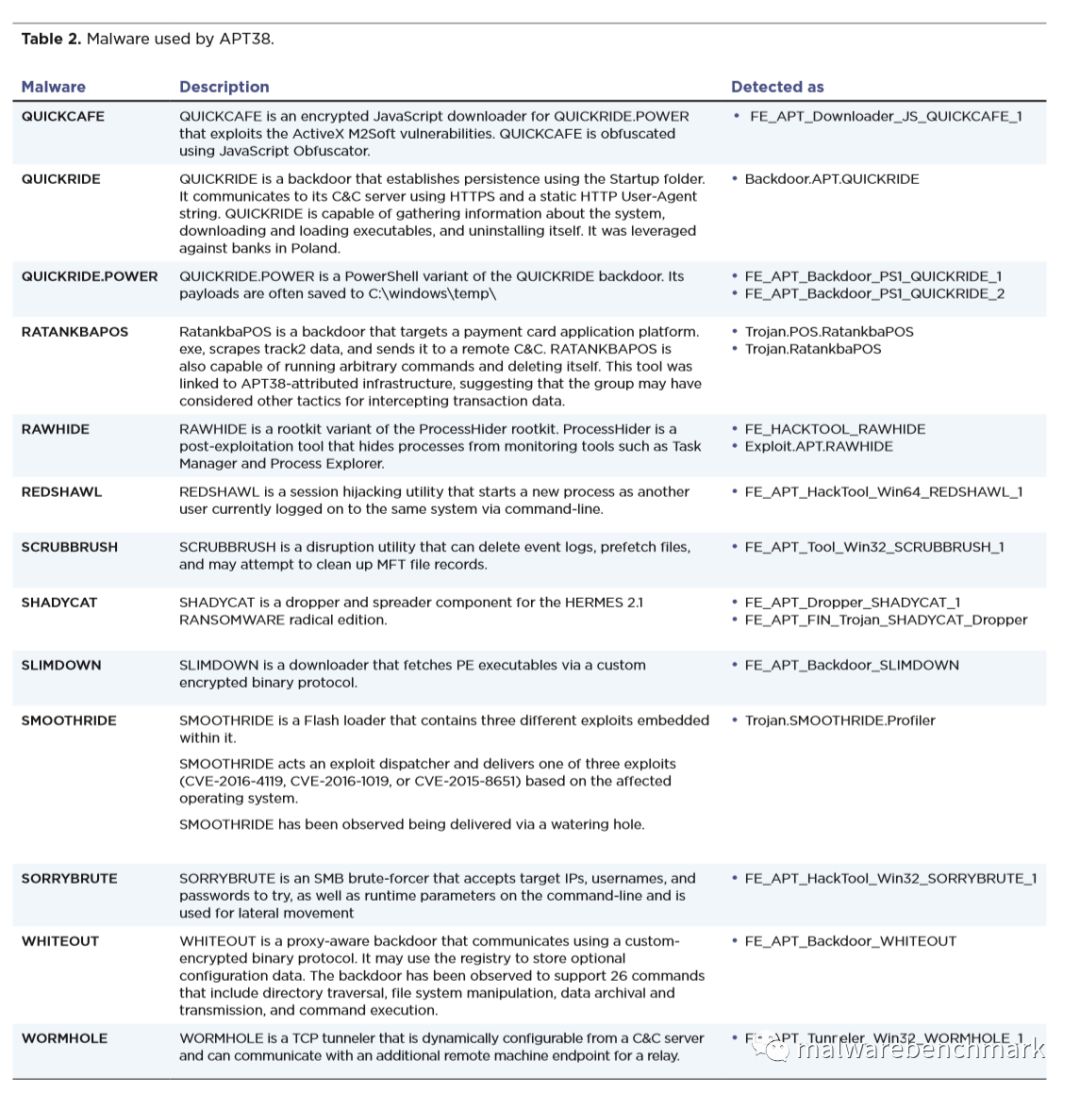

附录:

可疑IP范围:

175.45.176.0 - 175.45.179.255 IP范围注册在平壤一家公司

210.52.109.0 - 210.52.109.255 IP范围注册在中国但租给朝鲜

使用恶意软件:

参考报告:

https://content.fireeye.com/apt/rpt-apt38

声明:本文来自malwarebenchmark,版权归作者所有。文章内容仅代表作者独立观点,不代表安全内参立场,转载目的在于传递更多信息。如有侵权,请联系 anquanneican@163.com。