TARA威胁模型主要是沃尔沃与瑞典查尔姆斯理工大学共同提出的对车辆信息安全风险点的一个评估方法,提出了从威胁和影响两个角度来评比一项风险点,现在车厂对整车进行信息安全建设时都指明对整车进行TARA威胁模型,随后再对这个模型的各个风险点进行实际的安全技术评估。

一般而言建立模型这个过程是各个咨询机构来做,后者是由我们这样的技术公司来进行安全验证。前者评估的费用大概就是50万起,最高我见过有200万的,我们的友商报价是50万零部件,整车100万。费用极为高昂。但是对于车厂最后就得到一份EXCEL表,这个表中提示的风险点如何验证,自己研发的产品中是否合规,车厂其实也懵逼。因为模型就是模型它是个抽象的东西,它可以脱离具体的实现。这种所谓的模型还不是数学模型,需要对研究的事物进行抽象后,需要按照某个概念或物理特性使用代数工具表示出来,达到仿真验证的作用,而它其实就是车厂工程师最开始设计整车电子架构时,最基本的那个数据联通的图。技术含量极低。其实对于这种模型建立一次后仅需要复制黏贴修修改改就好,因为一辆车的电子架构和另外一辆有什么大的区别吗?“汽车不就是四个轮子两部沙发加一个铁壳吗?”。所以按模型来算都是差不多的。而后者技术验证的费用呢?一个零部件10万左右,一个整车好多零件的情况下也20-50万。但是有一点,这个检测是没有复制性的。每个车的供应商不同,供应商开发的项目不同,信息安全是和开发实现密切相关的。所以基本做实际技术的公司在一次完整的评估项目下是干得最累的活,赚得最少的钱。随便吐吐槽,我们还是要回归到如何快速建立这个模型。

TARA威胁模型有三个重点。

整车分解过后有多少电子零部件

这些电子零部件的数据联通性是如何的

电子零部件联通后产生的风险点从威胁等级与影响程度来进行评分

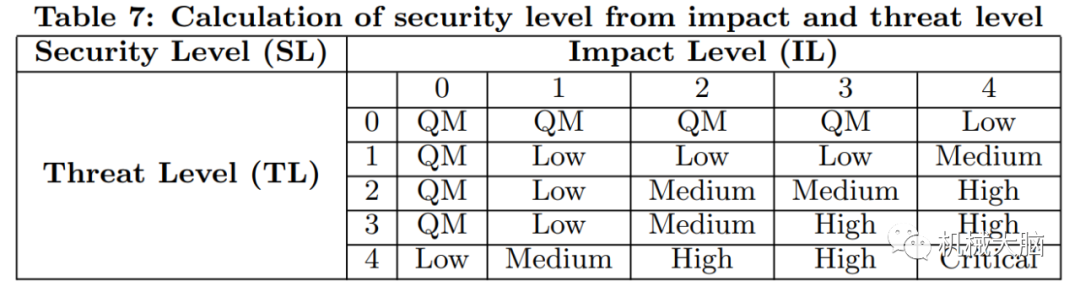

整篇文章它的重点其实就是在论述第三点,如何打分。威胁等级是从攻击的实施难度来考虑的,影响程度就是这个风险点在触发后会对车主产生什么样的影响。这两个方面都是从四个分层面打分,然后计算一个权和,论文分别又给出了两个表来对应最后权和映射到的一个分数都是(0-4),然后两者结合映射到一个具体的分数。下表就是两者映射的表。

上图左侧是风险点的威胁分数,上面是影响等级,QM表示质量管理,就是这个风险点已经控制了,完全没有问题的意思。

这里因为无论威胁等级和影响等级的值域是(0-4),其实这里在一个稍微有技术人员直接可以靠感觉预估的,无用管威胁和评估里提得那些分项,计算这个0-4是一个权和运算,权是可以自己修订的。那么其实只要是基于经验的预估,那么都可以找到一个有效的解释的。

对于建立模型的1、2点其实论文并没有重点描述,实际情况也是因为太浅显易懂,也不需要怎么描述,文中还特意拿出来微软提出的STRIDE概念和一个建模软件来说明。我估计是凑内容来着。

那么这里就有个问题了,这个模型有多复杂,现实中是否每台车都差别很大,实际情况是这个问题空间太有限了。论文中所提的资产评估就是最基本的问题空间,离散并可数并且通用度极高。

我们可以把风险点分为三个集合来讨论。

所有参与电子相关功能零配件集合(如果要缩减集合规模,可以考虑具备可编程芯片和那些具备操作系统的芯片,这些是容易产生信息安全问题的地方。)

所有攻击手段的的集合(其实并不多,按实际操作手段也就那么几种)各种评估机构都不具体深化攻击手段的,就是一个极为宽广的概念。

第一个集合所涉及零件的连接方式。(是蓝牙,NFC,TCP/IP,还是直接硬件接线)如果要是大体分的话,一个是空口的软连接,一个是用线连接的硬连接。

那么假设空间很明显就是第一个集合所有子集合构成的集合(如果集合的规模是n,那么这个大小是n的阶乘,但是实际并没有那么大,节点不可能全部都链接,也抛去重复计数,实际没多少)乘以第二个集合的大小再乘以第三个集合的规模,当然这是假设空间,实际的问题空间并没有那么大。在实际中当确定了两个节点是何种系统与硬件以及连接方式,那么它的攻击方式其实就已经确定下来了。

举例说明吧,我们可以先列个表,把所谓的资产列出来,其实车和车都差不多,就那么多,该有的大家都有,这里就举个例子,不用太关注我列的是否全,啥时候有空了,我正式的写篇论文,把整车完整解构了探讨,但是想法和这里是一致的。

车辆模型

设备 | 说明 |

| 车载智能设备 | 娱乐系统或TBOX相关 |

| ADAS系统 | 辅助驾驶设备 |

| 通讯网关 | 与车内网相连的设备 |

| 中央网关 | 与车内各个ECU相连的设备 |

| 域控制器 | 与功能ECU相连的设备 |

| 蓝牙设备 | |

| WIFI设备 | |

| 4G设备 | |

| 摄像头 | |

| 毫米波雷达 | |

| 激光雷达 | |

| 空调 | |

| 音响 | |

| 方向盘 | |

| 座椅 | |

| 门窗 | |

| 动力与底盘 |

车主APP

| 名称 | 说明 |

| 开锁 | 无钥匙开锁 |

| 开车窗 | 远程开车窗 |

| 开空调 | 远程调整空调温度 |

| 操控座椅 | 远程调整座机位置或加热座椅 |

| 方向盘加热 | 远程调整方向盘温度 |

再可以把互联网服务器考虑进来。重点分为OTA与TSP两种。

TSP服务器

| 名称 | 描述 |

| 与APP鉴权 | 与手机APP身份鉴权 |

| 与车鉴权 | 与车辆身份鉴权 |

| 命令下发 | 下发命令到车机 |

OTA服务器

| 名称 | 描述 |

| 更新指令确认 | 具备新的更新包,这里包含了车机向服务器请求或者服务器向车机下发通知。 |

| 加密并签名更新包 | - |

| 传输数据 | 传输更新包 |

| 解密并验证签更新包 | - |

| 更新固件 | 对固件文件进行更新 |

设备链接模型

| 名称 | 说明 |

| 软链接 | 通过蓝牙,WIFI,4G等与设备进行链接 |

| 硬链接 | 通过真实的线束与设备进行链接,如:SPI,UART,CAN等 |

链接模型

| 设备1 | 设备2 | 链接类型 |

| 手机APP | TSP服务器 | 软链接 |

| TSP服务器 | 4G设备 | 软链接 |

| TSP服务器 | WIFI设备 | 软链接 |

| OTA服务器 | 4G设备 | 软链接 |

| 车载智能设备 | 4G设备 | 硬链接 |

| 车载智能设备 | WIFI设备 | 硬链接 |

| 车载智能设备 | 蓝牙设备 | 硬链接 |

| 车载智能设备 | 通讯网关 | 硬链接 |

| ADAS系统 | 通讯网关 | 硬链接 |

| ADAS系统 | 摄像头 | 硬链接 |

| ADAS系统 | 毫米波雷达 | 硬链接 |

| ADAS系统 | 激光雷达 | 硬链接 |

| 通讯网关 | 中央网关 | 硬链接 |

| 中央网关 | 域控制器 | 硬链接 |

| 域控制器 | 空调 | 硬链接 |

| 域控制器 | 音响 | 硬链接 |

| 域控制器 | 方向盘 | 硬链接 |

| 域控制器 | 座椅 | 硬链接 |

| 域控制器 | 门窗 | 硬链接 |

| 域控制器 | 动力与底盘 | 硬链接 |

目前模型就是这个情况了,可以做“资产/威胁”模型了,我这里就不一一列举了。这个资产/威胁模型,就是和攻击手段挂钩了。我这里仅列出一项,我们可以做的详细点,把解决方案也考虑进去,那么大概有四项吧。

造成的威胁

可使用的攻击手段

解决方案

TARA分数(威胁分数、影响分数)

拿“手机APP-TSP服务器”举例

造成的威胁

因为用于与TSP通讯的密钥保存在APP内,逆向可以得到。如果鉴权出现漏洞,可能通过逆向绕过身份验证直接登录车机,再完成鉴权或者鉴权机制后的威胁就是对手机APP进行逆向并构造异常包向TSP请求,TSP服务器会向车机做请求,或是对于TSP服务器本身,逆向可以得到一些数据与接口为渗透提供信息;或是对突破程序界面的数值限制对汽车进行控制或者给渗透车机提供辅助功能。

可使用的技术手段

1. 逆向得到通讯协议

2. 逆向得到通讯密钥

3. 伪造命令并与服务器请求

解决方案

1. 保证APP与TSP的身份认证机制健壮没有逻辑上的漏洞。

2. APP加固,保证软件的安全性。

3. TSP做风控,判断APP发来的数据包的是否异常。

4. 车机做风控,判断TSP发来的数据包的是否异常。

以上1点是基础安全点,2是直接技术手段。3与4是增强性技术手段。

TARA分数

3分(这里我随便估计的,因为就威胁来讲,如果车辆设计不合理,例如在行驶中可以远程调节座位,APP被非授权访问,可能造成的影响可能是人身安全。这也就是我说的为什么这个评估很廉价原因。反正就是靠想象,也不用考虑这个攻击如何真正实施起来的细节与难度。知识成本极低,让一个有经验的工程师培训几次攻击手段的概念就能展开想象了。)

我们可以一一列出链接表中所有的配对,并且做出一个大大的表格,每辆车都差不多的,所以复制性极强。同一车厂出厂的车型更差不多。完全可以按照具体情况照猫画虎。单独零部件也一样,就是模型细节描述的粒度更细而已。

声明:本文来自机械大脑,版权归作者所有。文章内容仅代表作者独立观点,不代表安全内参立场,转载目的在于传递更多信息。如有侵权,请联系 anquanneican@163.com。