Google信息安全研究员Tavis Ormandy披露了他独立发现的存在于AMD Zen2架构产品中的一个严重安全漏洞“Zenbleed”(Zen在流血)。

该漏洞能让攻击者从处理器中窃取受保护敏感信息,比如加密密钥、登陆账号密码等,而且数据率可以达到每核心每秒30Kb,相当充裕了。

要想利用此漏洞,不需要物理访问处理器,通过网页执行JS脚本即可远程操作。

甚至,虚拟机、沙盒、容器等也难以逃脱,因此对于云服务存在很大的威胁。

它影响任何一款Zen2架构的产品,包括桌面和移动版锐龙3000/4000/5000系列、数据中心霄龙7002系列。

Xbox Series X/S、PS5、Steam Deck主机也用了Zen2架构处理器,尚不清楚它们是否也受影响——理论上也跑不了。

AMD已经针对霄龙7002系列发放了更新固件RomePI 1.0.0.H,微代码编号0x0830107A。

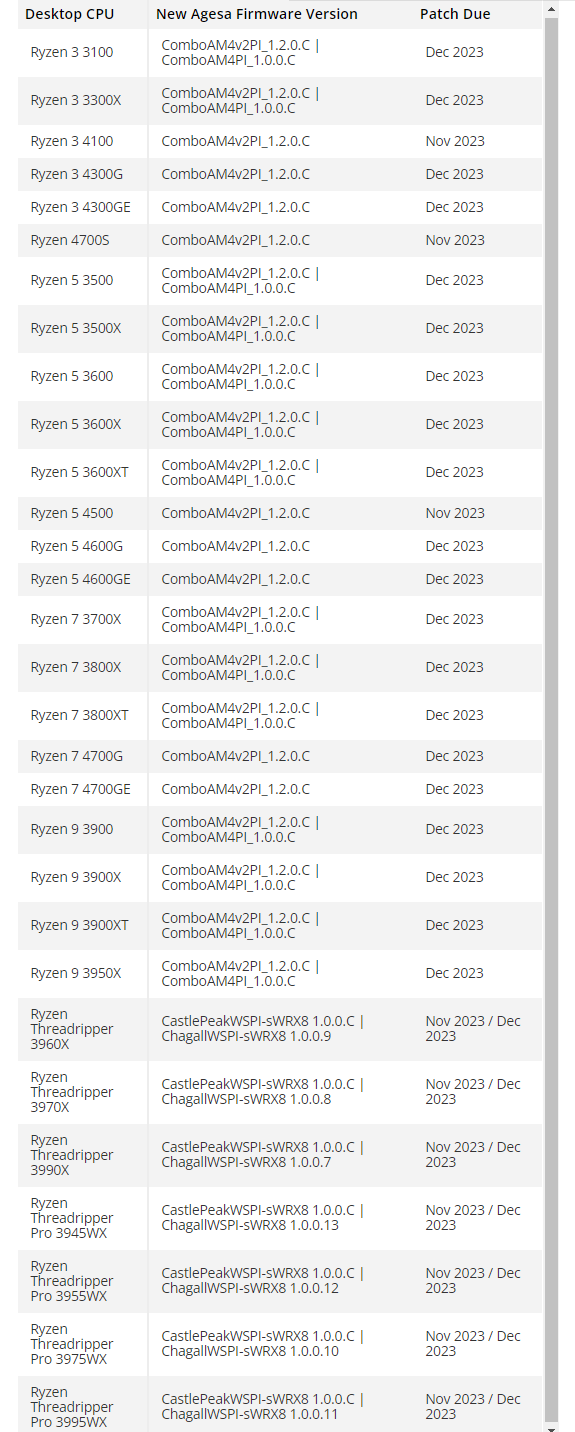

针对锐龙处理器的新固件,则都要等到11-12月份才会发放,各个系列对应的固件版本分别为:

桌面锐龙3000 Matisse:ComboAM4v2PI_1.2.0.C/ComboAM4PI_1.0.0.C、11/12月

桌面锐龙4000 Renoir:ComboAM4v2PI_1.2.0.C、12月

桌面线程撕裂者3000 Caslle Peak:CastlePeakPI-SP3r3 1.0.0.A、12月

桌面线程撕裂者PRO 3000WX Caslle Peak:CastlePeakWSPI-sWRX8 1.0.0.C/ChagallWSPI-sWRX8 1.0.0.7、11/12月

移动版锐龙4000 Renoir:RenoirPI-FP6_1.0.0.D、11月

移动版锐龙5000 Lucienne:CezannePI-FP6_1.0.1.0、12月

移动版锐龙7000 Mendocino:MendocinoPI-FT6_1.0.0.6、12月

更具体的型号、固件版本、更新时间如下:

声明:本文来自硬件世界,版权归作者所有。文章内容仅代表作者独立观点,不代表安全内参立场,转载目的在于传递更多信息。如有侵权,请联系 anquanneican@163.com。