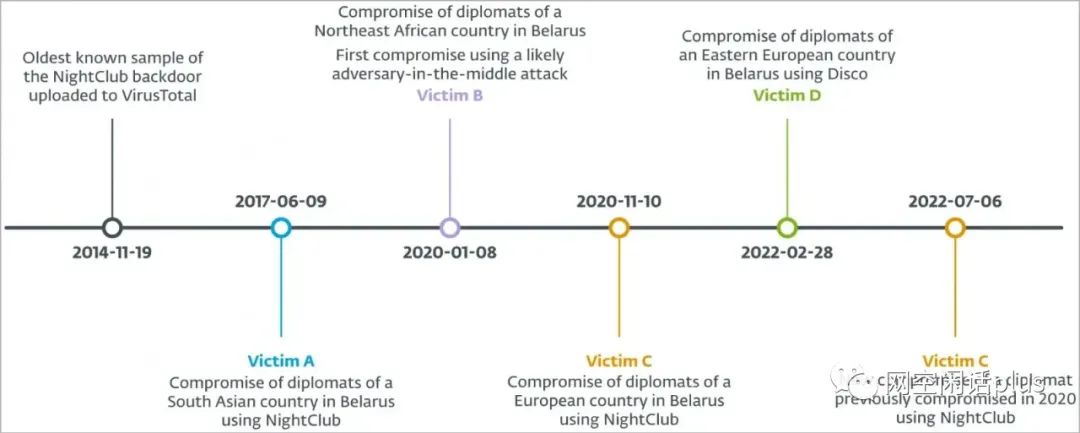

在Black Hat USA期间,网络安全提供商ESET公布了发现一个新型威胁行为者,该威胁行为者正在针对白俄罗斯多个大使馆开展网络间谍活动。该网络安全公司于2018年开始跟踪该组织的活动,该组织被称为MoustachedBouncer,当时发现网络间谍活动针对的是ESET的客户之一,即白俄罗斯的欧洲大使馆。根据8月10日发布的ESET报告,这个名为“MoustachedBouncer”的网络间谍组织对ISP使用中间对手(AitM)攻击来入侵白俄罗斯的外国大使馆。研究人员观察到了五次不同的活动,据信威胁行为者至少自2014年以来就一直活跃,自2020年以来在白俄罗斯ISP中使用AitM(adversary-in-the-middle,中间对手)攻击。ESET认为,MoustachedBouncer是一名熟练的攻击组织,目标是白俄罗斯的外国外交官。它使用相当先进的C&C通信技术,包括在ISP级别拦截并植入Disco、NightClub恶意程序,颇具俄罗斯TURLA组织的风格。

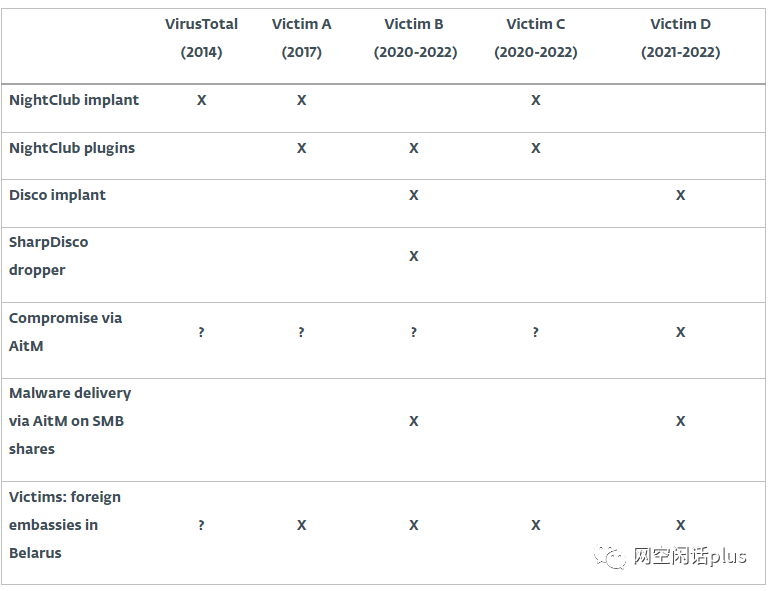

ESET的报告披露,该攻击组织至少自2014年起就一直活跃,仅针对驻白俄罗斯的外国大使馆。自2020年以来,MoustachedBouncer最有可能能够在白俄罗斯境内的ISP级别执行中间对手(AitM) 攻击,以监视和控制其目标。攻击组织使用两个独立的工具集,ESET将其命名为NightClub和Disco,用于支持数据盗窃、捕获屏幕截图、录制音频等。

根据ESET遥测数据,该组织以驻白俄罗斯的外国大使馆为目标,已经确定了四个不同国家的大使馆工作人员成为目标:两个来自欧洲,一个来自南亚,一个来自非洲。

观察到的MoustchedBouncer活动

MoustchedBouncer攻击活动之间的联系

独特的AiTM攻击

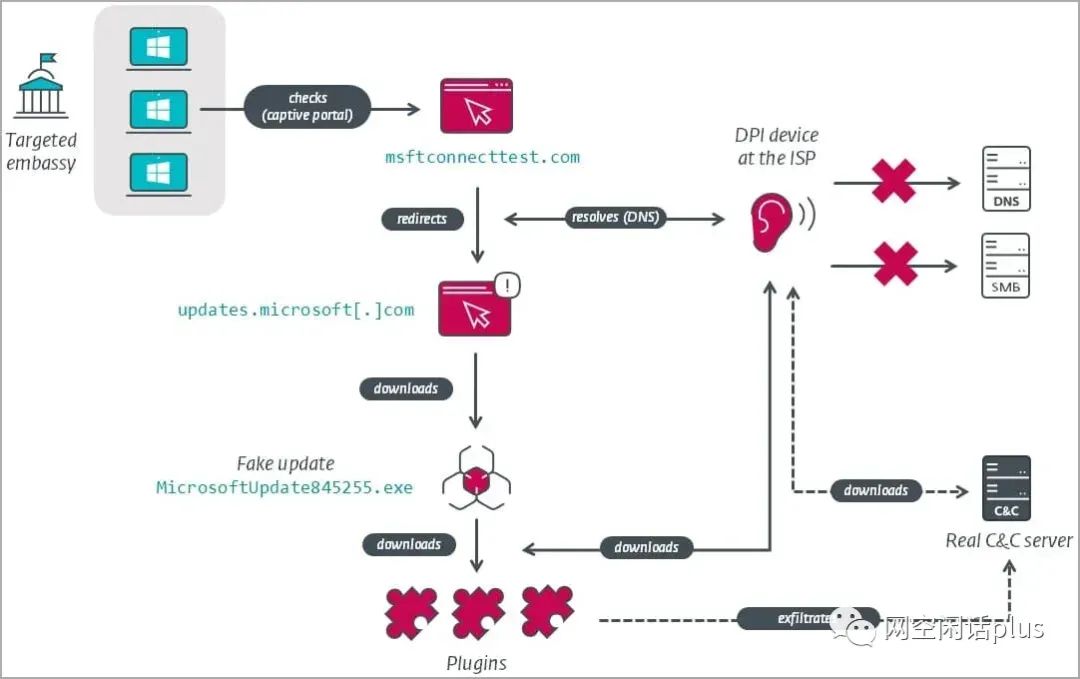

最近用于突破网络的方法是在ISP级别使用中间对手(AitM)攻击来欺骗目标Windows 10安装。

MoustachedBouncer确认使用的ISP是Beltelecom(国有独资)和Unitary Enterprise AI(最大的私营)。

ESET认为,威胁行为者通过破坏ISP基础设施或与有权访问白俄罗斯网络服务提供商的实体合作来操纵流量来实现这一目标。

ESET的报告解释说:“对于MoustachedBouncer所针对的IP范围,网络流量在ISP级别被篡改,后者URL重定向到看似合法但虚假的Windows更新URL“updates.microsoft[.]com”。

“因此,假冒的Windows更新页面将在网络连接时向潜在受害者显示。”

当目标Windows 10设备连接到网络时,它会将强制门户检查(用于检查设备是否连接到互联网)重定向到虚假的Windows 更新HTML页面。

假冒Windows更新的复杂攻击

此页面使用JavaScript显示“获取更新”按钮,单击该按钮后会下载虚假的操作系统更新ZIP文件。

这个ZIP文件包含一个基于Go的恶意软件,它创建一个每分钟执行一次的计划任务,从看似谷歌云IP地址但很可能只是为了掩护的地方获取另一个可执行文件,即恶意软件加载程序。

MoustachedBouncer自2014年以来使用的恶意软件负载是“NightClub”和“Disco”恶意软件工具包的各个版本,每个新版本都展示了显着的演变。

ESET观测到的感染链

NightClub恶意软件

NightClub是该间谍组织使用的第一个恶意软件框架,ESET分析师在2014年、2017年、2020年和2022年检索到了不同的样本。

早期版本以文件监控和SMTP(电子邮件)渗透以及命令和控制服务器通信为特色,而其作者后来添加了持久性机制和键盘记录器,

利用SMTP的C&C通信

黑客在2020年至2022年期间使用的NightClub最新版本具有用于截取屏幕截图、录制音频、键盘记录以及为C2通信设置 DNS隧道后门的新模块。

DNS后门执行附加命令,为恶意软件提供文件、目录创建、读取和搜索功能以及进程操作功能。

此外,最新的NightClub使用硬编码的私有RSA-2048密钥来加密其字符串,而其配置存储在外部文件中,使其更具隐蔽性和多功能性。

ESET无法确定MoustachedBouncer用于NightClub的感染渠道,因此该方面仍然未知。

Disco恶意软件

Disco是一种较新的恶意软件框架,通过之前描述的基于AitM的攻击链到达受害者,MoustachedBouncer于2020年开始使用该攻击链。

Disco使用多个基于Go的插件来扩展其功能,从而允许恶意软件:

每15秒截屏一次(三个模块);

执行PowerShell脚本(两个模块);

使用公开可用的PoC来利用CVE-2021-1732来提升权限;

使用受开源工具“ revsocks ”启发的代码设置反向代理(两个模块);

Disco还使用SMB(服务器消息块)共享进行数据泄露,该协议主要用于共享访问文件、打印机和串行端口,因此不会直接传输到C2服务器。

MoustchedBouncer的C2基础设施无法直接从公共互联网访问,这有效地将其隐藏起来,不让安全研究人员发现,并保护其免遭攻击。

ESET建议驻白俄罗斯的外交官和大使馆员工在访问互联网时使用端到端加密VPN隧道来阻止AiTM攻击。

关于AiTM攻击的联想

AitM场景让研究者想起Turla和StrongPity威胁参与者,他们在ISP级别动态安装木马软件安装程序。

通常,这种初始访问方法由在自己国家/地区运营的威胁行为者使用,因为它需要在互联网服务提供商或其上游提供商内部进行大量访问。在许多国家,安全服务被允许使用安装在ISP场所的特殊设备来执行所谓的“合法拦截”。

在俄罗斯,2014年的一项法律要求ISP安装名为SORM-3的设备,使联邦安全局(FSB)能够进行有针对性的监视。这些设备具有深度数据包检测(DPI)功能,很可能被Turla在其Mosquito活动中使用。

2018年,公民实验室透露,加拿大公司Sandvine开发的DPI设备被用来修改土耳其和埃及的HTTP流量。在土耳其,这些设备据称被用来在互联网用户尝试下载某些Windows应用程序时将其重定向到恶意服务器,这与StrongPity的活动相符。在埃及,这些设备据称被用来注入广告和加密货币挖掘脚本以赚钱。

2020年,彭博社的一篇文章透露,白俄罗斯国家交通交换中心购买了相同的Sandvine DPI设备,但根据Cyberscoop的一篇文章,该合同于2020年9月被取消。

根据国际特赦组织2021年发布的一份报告,“根据白俄罗斯法律,该国所有电信提供商必须使其硬件与SORM系统兼容”。他们还表示,“SORM系统允许当局直接远程控制访问所有用户通信和相关数据,而无需通知提供商”。ESET对 MoustachedBouncer使用此SORM系统进行操作的信心较低。

虽然不能完全排除为了在使馆网络上实施AitM而对路由器进行的攻击,但白俄罗斯合法拦截能力的存在表明流量篡改发生在ISP级别,而不是目标的路由器上。

参考资源

1、https://www.bleepingcomputer.com/news/security/moustachedbouncer-hackers-use-aitm-attacks-to-spy-on-diplomats/

2、https://www.welivesecurity.com/en/eset-research/moustachedbouncer-espionage-against-foreign-diplomats-in-belarus/

声明:本文来自网空闲话plus,版权归作者所有。文章内容仅代表作者独立观点,不代表安全内参立场,转载目的在于传递更多信息。如有侵权,请联系 anquanneican@163.com。