据Bleepingcomputer报道,近日美国一家著名能源公司遭遇了大规模二维码网络钓鱼攻击,攻击者向目标发送了大量包含恶意二维码的电子邮件并成功绕过安全措施。

此次攻击总共发送了超过1000封电子邮件,其中大约有三分之一(29%)针对一家大型美国能源公司,而其余的目标分布于制造业(15%)、保险业(9%)、技术(7%)、和金融服务(6%)。

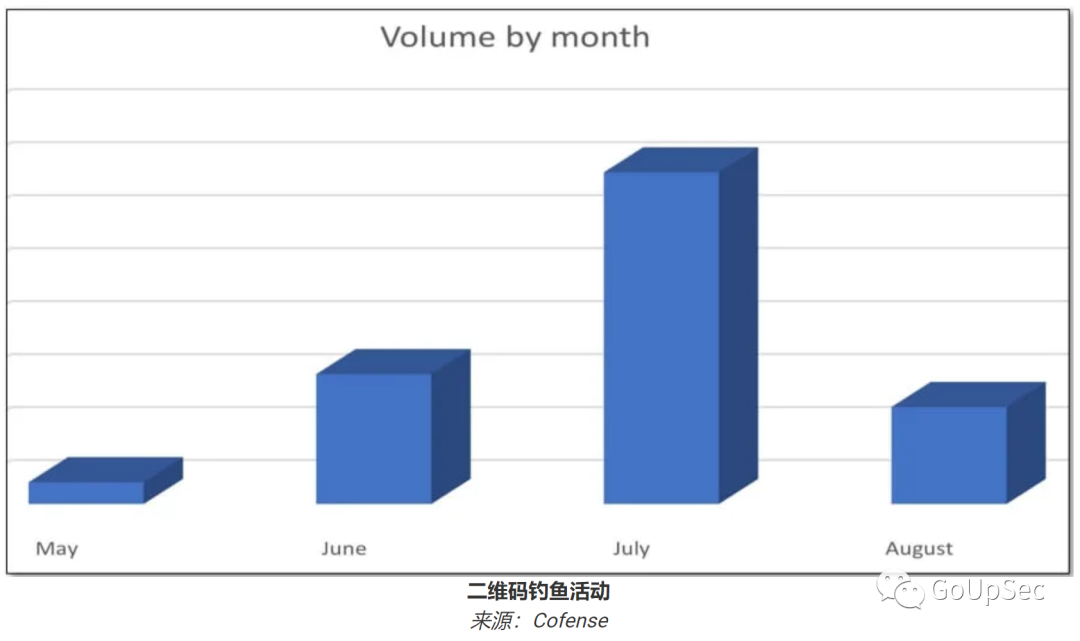

据发现该活动的Cofense称,这是业界首次监测到如此大规模的二维码网络钓鱼攻击,这表明更多的网络钓鱼攻击者可能正在测试其作为攻击媒介的有效性。

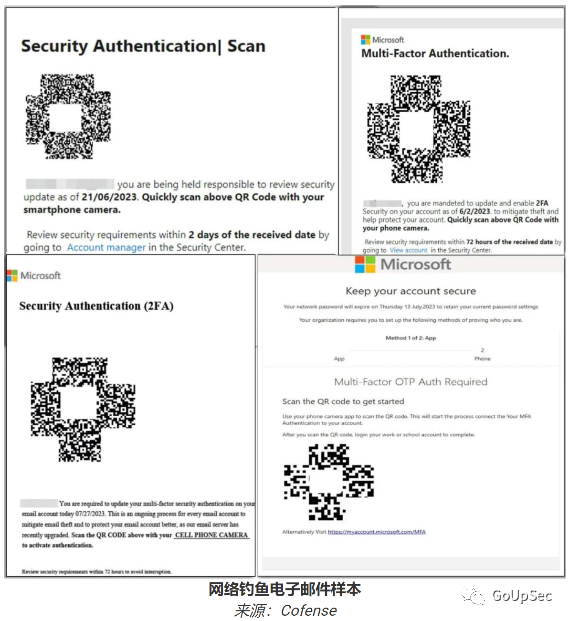

Cofense透露,攻击始于一封网络钓鱼电子邮件,声称收件人必须采取行动更新其Microsoft365帐户设置。

这些电子邮件带有包含二维码的PNG或PDF附件,系统会提示收件人扫描以验证其帐户。电子邮件还要求收件人必须在2-3天内完成此步骤,以增加紧迫感。

攻击者使用图像中嵌入的二维码来绕过扫描邮件中恶意链接的电子邮件安全工具,从而使网络钓鱼邮件能够顺利到达目标的收件箱。

为了逃避安全检测,该攻击活动中的二维码还使用Bing、Salesforce和Cloudflare的Web3服务中的重定向功能,将目标重定向到Microsoft365网络钓鱼页面。

攻击者通过在二维码中隐藏重定向URL、滥用合法服务以及对网络钓鱼链接使用Base64编码,大大增加了逃避检测和通过电子邮件安全网关的成功率。

二维码网络钓鱼是去年才逐渐开始流行的攻击手段,2022年1月,FBI曾警告称,网络犯罪分子越来越多地使用二维码窃取凭证和财务信息。

最后,尽管二维码钓鱼邮件往往能够绕过邮件安全检测,但依然需要受害者采取行动才能得逞,因此有针对性的网络安全意识培训能够有效缓解此类威胁。

声明:本文来自GoUpSec,版权归作者所有。文章内容仅代表作者独立观点,不代表安全内参立场,转载目的在于传递更多信息。如有侵权,请联系 anquanneican@163.com。