近日,全球数字业务和IT服务提供商NTT DATA发布了一份白皮书,总结了后量子加密技术(PQC)的最新发展趋势,以及将各种信息基础设施中使用的现有加密技术迁移到PQC时需要注意的要点。

近年来,密码技术作为基础被广泛应用于IT系统中。例如,加密用于保护信息,即使在通信路径上流动的数据或存储的数据被攻击者窃听或窃取,也能使其看起来像无意义的数据。此外,数字签名用于确保数据是自己创建的,没有被篡改;加密和数字签名都是支持当今社会的典型加密技术。

另一方面,近年来,量子计算机实现技术取得了显著进展。量子计算机有可能在短时间内完成传统上无法在现实时间内完成的计算,有望应用于人工智能和药物研发等研究领域。然而,一般来说,当一项新技术出现时,利用该技术的攻击威胁也会随之出现。换句话说,人们担心加密技术将来会被量子计算机破解。

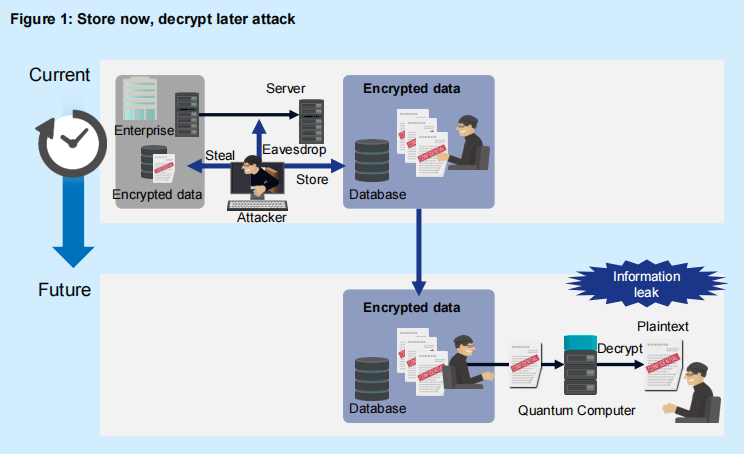

攻击者会从长远角度出发,努力成功破解密码。即使由于目前量子计算机的性能不足而无法破解加密,“先存储,后解密攻击”也开始被视为一种威胁,这种攻击也被称为“现在捕获,稍后解密攻击”或“现在收获,稍后解密攻击”。

在解释量子计算机带来的威胁之前,让我们先解释一下现有的威胁。需要指出的是,这种传统威胁并没有被量子计算机的威胁所取代,它依然存在。就密码技术而言,超级计算机一直是传统威胁;鉴于超级计算机的性能速度,用于加密和数字签名的密钥长度的建议值已被估算出来。

例如,RSA密码系统就是签名功能之一。RSA密码系统是根据数字素因数分解的难度设计的。换句话说,如果某个数字的质因数分解很容易解决,RSA密码系统就会被破解。

——作为传统对策,延长密钥长度就足够了。

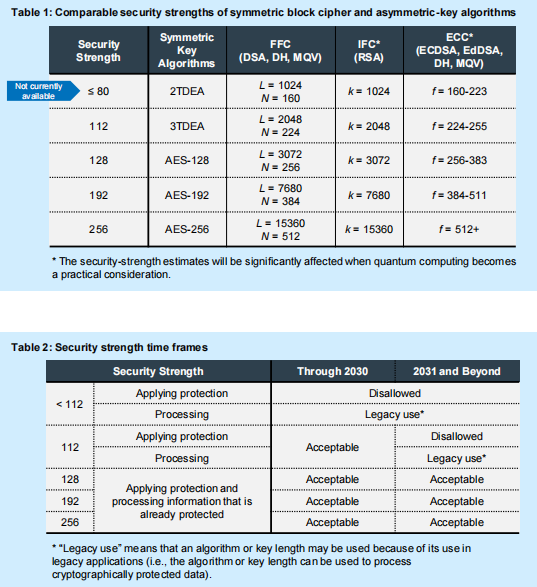

应对超级计算机威胁的传统对策是增加加密和数字签名使用的密钥长度(比特数)。事实上,RSA加密的对称密钥长度已经扩展到512比特、1024比特、2048比特等。你可能会认为从一开始就使用长密钥会更好,但这会使拥有合法密钥的用户的加密过程和解密过程耗费大量时间。这样一来,安全性得到了过分的满足,而便捷性却大打折扣。因此,可以通过考虑当时的计算机性能和大约30年后的计算机性能预测来得出合适的密钥长度。

美国国家标准与技术研究院(NIST)公布了对称密钥加密法和公用密钥加密法中每种密钥长度的安全强度,采用的是一种通用的“比特安全”标准。目前,80比特安全强度(相当于公用密钥密码系统之一RSA的1024位密钥安全强度)不允许使用。

后量子加密技术(PQC)是即使使用量子计算机也难以解密或篡改的加密技术的总称。一般来说,它指的是美国国家标准与技术研究院(NIST)正在标准化的多个公钥加密算法组。

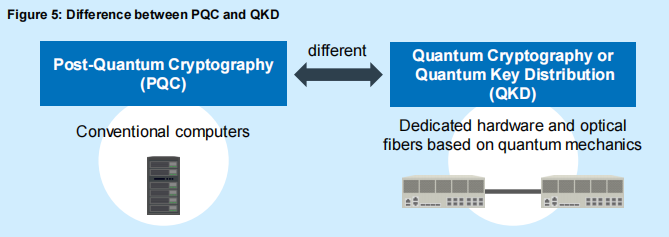

与PQC不同的技术是量子密钥分发(QKD)。QKD是一种基于量子力学、使用专用硬件和光纤的密钥分发技术。利用这种技术进行的加密通信被称为量子密码学。QKD有时被简单地称为“量子密码学”,反之亦然,其含义往往含糊不清。而且,从历史上看,QKD和量子密码学的概念早于PQC,早在1984年就已公布。

与量子计算机相比,传统计算机被称为“经典计算机”,而PQC是作为一种在经典计算机上运行的算法来实现的;QKD由基于量子力学的专用硬件(发射器和接收器)和光纤组成,看起来就像网络交换机或路由器,是一种可放置在服务器机架上的硬件设备。

并非所有密码学都能被量子计算机破解。在此,我们意识到量子算法的存在,并试图理解它们。

量子计算机中利用量子独有的特性来执行比经典计算机更高效的计算的部分被称为“量子算法”。事实上,“肖尔算法”

已经作为一种量子算法被提出,用于高效解决质因数分解和离散对数问题:这种算法的存在直接威胁到公钥密码学,如RSA密码系统和椭圆曲线密码学构成了直接威胁。

近年来,随着量子计算机实现技术的不断进步,可以看到威胁正在一点点增大。

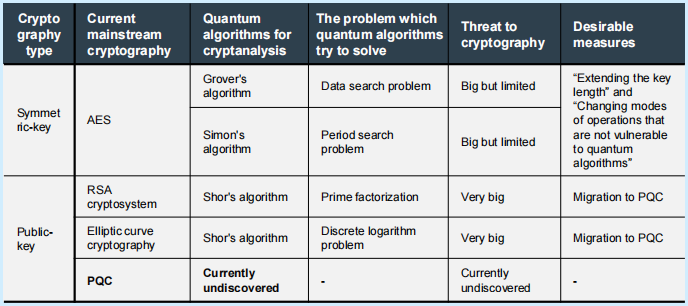

上表总结了威胁目前对称密钥密码学主流的AES以及公钥密码学的RSA密码系统和椭圆曲线密码学的量子算法类型、影响程度和可取对策。

作为公钥密码系统的RSA和椭圆曲线密码系统会受到肖尔算法的破坏性影响,因此转向PQC是一个必要的对策——而不是采用密钥长度扩展的方法。

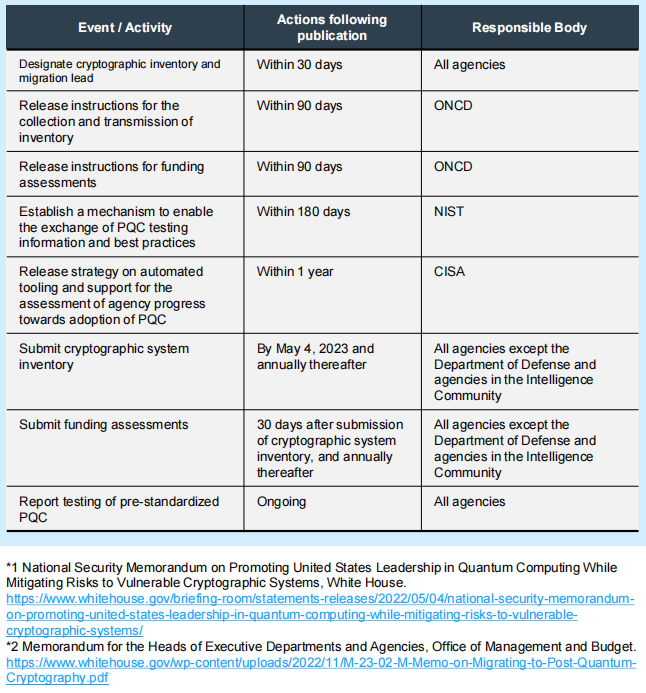

为应对量子计算机的威胁,各国已开始努力转换密码技术。其中,美国率先行动,从2005年开始、自2016年以来一直在推动PQC标准化活动。

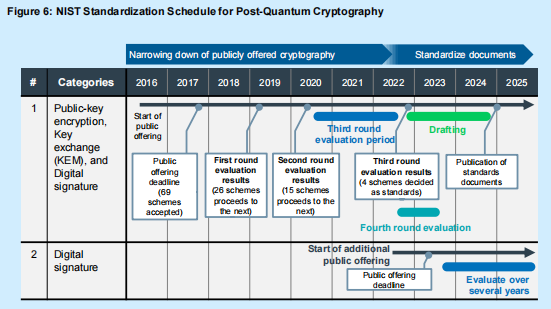

NIST于2016年启动PQC标准化工作,目前仍在努力。PQC标准化工作从公开提供三个类别的产品开始:“公钥加密”、“密钥封装机制(KEM)”和“数字签名”。之后,经过三到四个阶段的筛选评估,提案方案的范围逐渐缩小,最终的政策是不选择一个方案,而是选择多个方案。

2017年12月,69种方案被受理;2019年1月,26种方法根据第一轮评估结果晋级第二轮评估,2020年7月,15种方法根据第二轮评估结果接受第三轮评估。2022年7月5日,第三轮评估结果公布。随后,CRYSTALS-KYBER作为公钥加密和密钥交换(KEM)类别的标准方案,CRYSTALS-Dilithium、FALCON和SPHINCS+作为数字签名类别的三种标准方案入选。

同时,KEM类别中的BIKE、Classic McEliece和HQC在第三轮评估中被暂缓标准化。事实表明,第四轮评估将额外进行,其中至少有一项将被添加到标准中。

基于格的密码技术在提交的密码方案中占多数,事实上,在PQC标准确定的四种方案中,CRYSTALS-KYBER、CRYSTALS-Dilithium和FALCON属于格加密技术:其安全性基于格问题。

即使在晋级到第二轮和第三轮评估的方法中,许多格密码的趋势也没有改变。

从这一现象中,我们可以看出世界上有很多基于格的密码学研究者:某一特定领域的研究人员众多,意味着该领域会产生各种密码技术。与此同时,可以预期也会有许多研究人员对其安全性进行评估,这将使我们对其安全性有一定的信心。事实上,RSA密码学、椭圆曲线密码学等的安全性之所以值得信赖,是因为质因数分解/离散对数问题已经被许多研究人员研究了多年。

因此,未来在向PQC迁移时,在决定加密算法时,可以考虑从安全性角度出发,将属于格加密算法的加密算法列为选项之一。

接下来,我们将总结在将IT系统信息基础设施中嵌入的公钥加密算法迁移到PQC时应注意的七点:

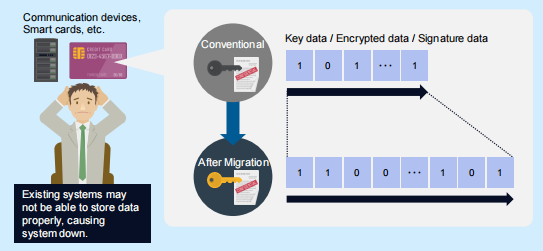

1)数据大小可能会增加

在每种PQC算法中,密钥数据、加密数据和签名数据的大小都比传统密码系统大。如果程序设计时没有考虑到这些数据的大小,数据可能无法正确存储在内存、IC卡等中,系统可能会异常终止。

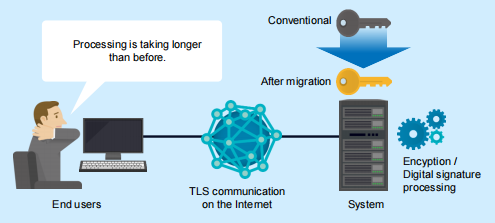

2)处理速度可能较慢

对于每种PQC算法,密钥生成速度和加密处理速度可能比以前快,也可能比以前慢。如果速度减慢,系统用户的等待时间就会增加,便利性也会降低。尤其是在多次重复构建TLS会话的情况下,以及在物联网设备等节省资源的环境中,更需要谨慎。

3)提高加密灵活性

虽然每种PQC算法的安全性都已通过NIST的全面验证,但其历史比传统RSA等算法的历史要短,因此未来总有可能发现攻击。

4)如果系统中存储有加密数据,应考虑重新加密

如果系统中存储了加密的机密信息(包括对称密钥加密法通过公钥加密法加密的情况),则有必要考虑通过PQC或扩展密钥的对称密钥加密法重新加密。这可以作为防范 “先存储,后解密攻击”的一种对策。

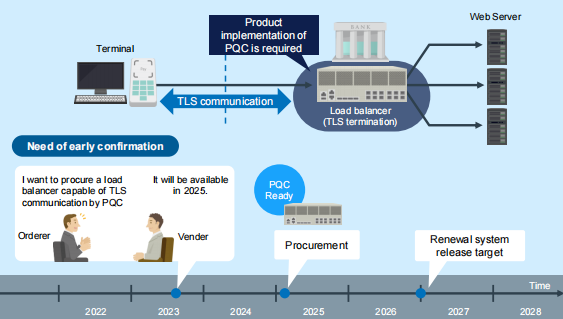

5)如果使用TLS硬件,确保有足够的时间进行采购

如果在负载平衡器上终止TLS通信,则必须更新负载平衡器以支持PQC,因为其加密库位于负载平衡器硬件上。我们必须把握采购时间,确定能否在系统更新时及时采购。

6)持续收集NIST、SOG-IS等机构发布的信息

即使考虑了向PQC迁移的计划,也有必要关注NIST和SOG-IS根据PQC安全性评估的更新情况发布的信息。目前,NIST计划在2024年至2025年左右发布后量子计算机加密(PQC)的标准化文件,需要继续更新信息。

7)了解云服务提供商提供的PQC功能

如果计划在下一次系统更新时将全部或部分系统迁移到云中,则可以选择使用云服务提供商(CSP)提供的PQC功能。因此,我们应掌握CSP的PQC开发计划和现状,并决定是否利用CSP提供的PQC相关服务。

那么,何时以及如何迁移呢?

NIST引入了莫斯卡定理(Mosca"s theorem),以便直观地理解向PQC迁移的紧迫性。莫斯卡定理由加拿大滑铁卢大学Michele Mosca教授提出。莫斯卡定理将x、y、z定义为以下年数:

- x: 使用当前加密技术希望数据保持隐藏的年数

- y: 建立一个安全的加密基础设施以抵御量子计算机攻击所需的年数

- z: 量子计算机破解现有加密技术所需的年数

如果x+y>z,则存在问题,应考虑迁移到PQC。这是因为,y年后加密的数据“安全存储期:x年”,可能在z年后被量子计算机解密,而不满足x年的安全存储期。

关于NTT DATA

NTT DATA隶属于NTT集团,总部位于东京,是值得信赖的全球IT和商业服务创新者。NTT DATA通过咨询、行业解决方案、业务流程服务、IT现代化和托管服务帮助客户实现转型,并为50多个国家的客户提供服务。

声明:本文来自光子盒,版权归作者所有。文章内容仅代表作者独立观点,不代表安全内参立场,转载目的在于传递更多信息。如有侵权,请联系 anquanneican@163.com。