威胁情报,近几年来兴起的安全热点,已经从理念到技术再到平台逐步开始落地。不管是老牌的安全公司还是新兴的厂商都正在这方面探索,包括可行的技术方案、交换标准及商业模式。本文着重为读者介绍一下我所理解的威胁情报的层次,结合近年的自身实践,提出了一个金字塔模型,希望有助于提升业界对威胁情报的认识。

威胁情报的概念

目前,Gartner对于威胁情报的定义比较广地被引用:

“Threat intelligence is evidence-based knowledge, including context,mechanisms, indicators, implications and actionable advice, about an existingor emerging menace or hazard to assets that can be used to inform decisionsregarding the subject's response to that menace or hazard.”

这是一个比较理想化的定义,对情报应该包含的信息量提出了明确的要求,面向高端用户提供决策依据的完整情报样式,可以认为是狭义的威胁情报。

事实上,对于大多数的组织机构得不到上述这类准确和全面的情报服务,即便得到也无法采取应对措施。想象一下,即使有安全厂商能够告诉某个大公司一个安全威胁的背后的组织、国家背景甚至人员信息(这些都是高端威胁情报的必要组成部分),那又能如何?通常的组织机构不是执法机构,无法对这些情报采取什么缓解威胁的措施。

对一般的公司组织相对低端的失陷标示(Indicator Of Compromise,IOC)可能更为实际些,它由可被边界安全设备和主机安全防护软件所使用的数据所构成,典型的入侵指示器有文件HASH、IP、域名、程序运行路径、注册表项等,这类威胁情报在下文有详细的分析。

威胁情报的作用

通过对威胁情报的交换和共享,联合安全业界各方的力量,整合信息资源实现更大范围内的快速响应,以对抗也在不停进化的安全威胁。以下Webroot小纪念品上的图非常形象地表现了威胁情报所能起到的作用。

目前威胁情报作为一个安全关键词显得非常火热,但是显然被有些寄予了过高的期望,在安全领域不存在什么单点的银弹技术。准确及时的失陷标示数据可以帮助用户快速处理已经或正在发生的威胁,比如黑样本的HASH、对外连接的C&C及Downloader服务器的IP或域名,网络边界设备或运行于主机上的Agent可以通过简单的匹配就能发现并采用自动化的应对措施。当用户试图分析一个可疑事件时,威胁情报可以为用户判定可疑事件的恶意性提供有用的参考资料,比如事件所涉及到的IP是否在某些已知的黑名单之中,相关的域名是否被已知的APT活动使用等。

威胁情报的层次

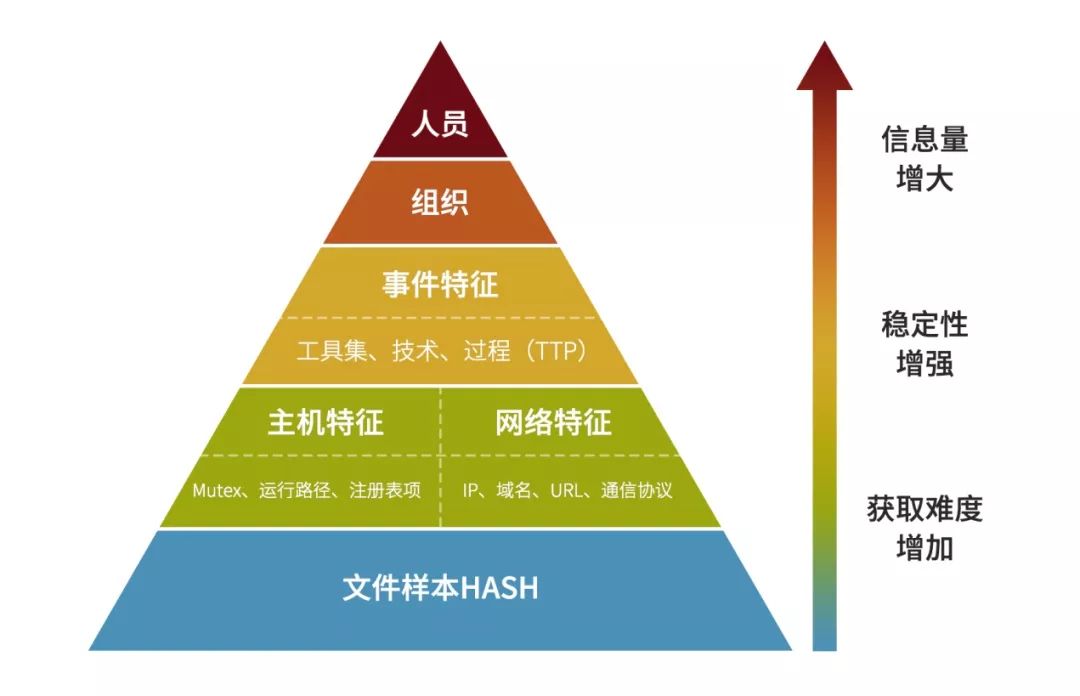

上图是我们构建的一个展示威胁情报层次的金字塔图,我们从下到上逐层解释一下每个层次的信息构成,所能发挥的作用及分析获取的方法。

上图是我们构建的一个展示威胁情报层次的金字塔图,我们从下到上逐层解释一下每个层次的信息构成,所能发挥的作用及分析获取的方法。

文件HASH

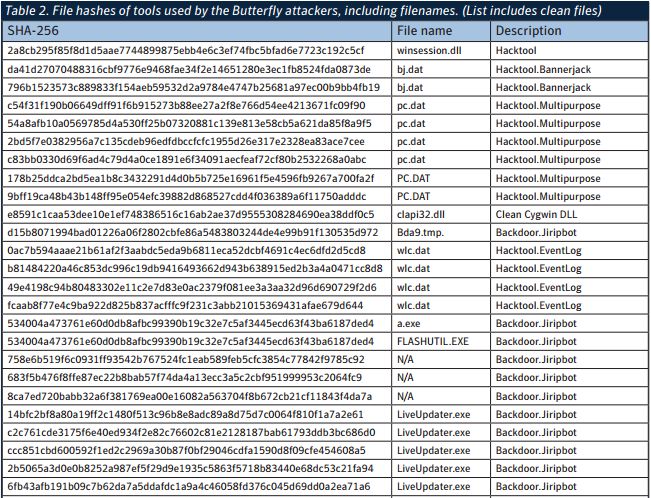

最底层威胁情报由文件构成,主要涉及恶意网络活动相关的各种恶意代码:Trojan、Backdoor、Downloader、Dropper等。一般来说,文件样本是整个事件分析的起点和基础性数据,其重要性相当于刑事案件调查中最主要的物证,比如凶器和尸体。用于标记文件的各种HASH是最基本威胁情报信息,可以方便地用于在目标系统上进行搜索,如果一个木马文件在系统上被发现则对象被感染的可能性就非常大。下图是Symantec发布的Butterfly攻击活动相关的部分文件HASH列表。

绝大多数文件HASH的主要问题在于特异性太强,无论是MD5、SHA1、SHA256,只要文件出现一个比特位的变化就会导致完全不同的HASH值,这个特性在避免误报的同时也使攻击者可以通过最简单的内容修改来躲过检测,所以一旦被公开揭露,几乎立即过期。因此,文件HASH作为入侵指示器基本只能用来发现已发生的事件,对防御方来说需要用自动化的搜索匹配机制尽可能用其来缩短从事件发生到发现时间窗口,以尽可能减少损失。

绝大多数文件HASH的主要问题在于特异性太强,无论是MD5、SHA1、SHA256,只要文件出现一个比特位的变化就会导致完全不同的HASH值,这个特性在避免误报的同时也使攻击者可以通过最简单的内容修改来躲过检测,所以一旦被公开揭露,几乎立即过期。因此,文件HASH作为入侵指示器基本只能用来发现已发生的事件,对防御方来说需要用自动化的搜索匹配机制尽可能用其来缩短从事件发生到发现时间窗口,以尽可能减少损失。

主机和网络特征

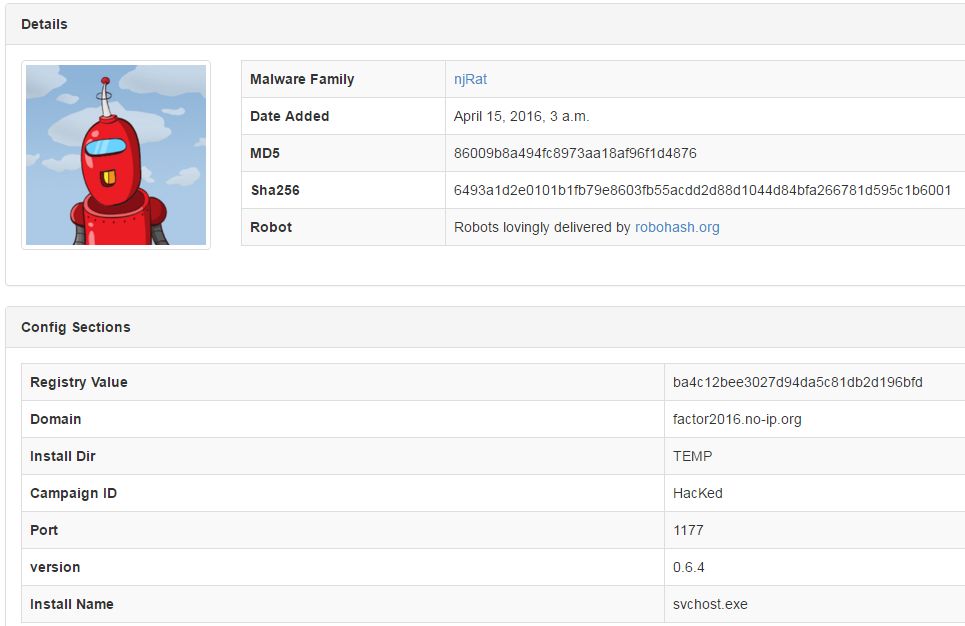

在文件HASH之上的是通过分析文件样本得到的直接关联的各类基于主机和网络特征,这些数据可以被用来作为入侵指示器。简单来说,主机特征可能包含恶意代码在机器上运行时产生的有区分能力的数据,比如程序运行时的Mutex、写入的注册表项、文件路径等,网络特征可能包含对外连接的C&C或组件下载的IP/域名、访问的URL、通信协议等信息。下图是一个木马内置的主机与网络特征数据的例子。

这些数据大多可以通过使样本运行于受控环境(沙箱和虚拟机)来获取,对于对抗强度较高的或无法运行的样本手工的逆向调试分析则有可能是必须的,这时就需要很大的时间与精力投入。相较于文件HASH,这些从文件中通过静态或动态分析得到的特征相对稳定,但改变的代价依然很小,特别是在被公开揭露出来以后,作为入侵指示器的价值也会很快消失。

这些数据大多可以通过使样本运行于受控环境(沙箱和虚拟机)来获取,对于对抗强度较高的或无法运行的样本手工的逆向调试分析则有可能是必须的,这时就需要很大的时间与精力投入。相较于文件HASH,这些从文件中通过静态或动态分析得到的特征相对稳定,但改变的代价依然很小,特别是在被公开揭露出来以后,作为入侵指示器的价值也会很快消失。

事件层次情报

在单个样本相关的信息以上为事件层次的威胁情报。当我们得到了大量文件样本相关的细节以后,通过分析其各个维度上的相似度就可以实现样本家族的分类。下图是三个疑似欧洲来源的秘密监控软件基于样本特征的同源性分析,可以看到一些关键特征保持一致,暗示它们有共同的源头。

通过分析样本之间的上下游关系,可以推断攻击发生时恶意代码的进入渠道,从而了解对手的攻击手法,通过鱼叉邮件、水坑攻击、U盘植入还是其他主动性的攻击,是否利用了安全漏洞,使用了什么样的社工技巧。了解攻击的方法对于防御方调整防护方案,填补漏洞和盲点,使防护更有针对性同时降低成本有重要的意义。下图是2015年360公司揭露的海莲花APT事件中攻击者所使用的恶意代码感染方式。

通过分析样本之间的上下游关系,可以推断攻击发生时恶意代码的进入渠道,从而了解对手的攻击手法,通过鱼叉邮件、水坑攻击、U盘植入还是其他主动性的攻击,是否利用了安全漏洞,使用了什么样的社工技巧。了解攻击的方法对于防御方调整防护方案,填补漏洞和盲点,使防护更有针对性同时降低成本有重要的意义。下图是2015年360公司揭露的海莲花APT事件中攻击者所使用的恶意代码感染方式。

如果收集到的数据包含受害者内部网络和主机的行为,我们还能了解攻击者在受害者内部系统中尝试进一步获取控制的方式和方法。因此,要得到的准确的事件层次的威胁情报,需要更多的数据输入,更多的分析资源投入,所以其得到的结果也包含了更大信息量。

以下我们整理了基于Lockheed Martin Kill Chain模型各环节中可用于做关联性分析的维度。

| 侦察跟踪 | 武器构建 | 载荷投递 | 突防利用 | 安装植入 | 通信控制 | 达成目标 |

目标国家 | 特定互斥量 | 恶意代码进入方式 | 漏洞利用 | 初始启动路径 | 域名注册信息 | 目标数据 |

目标个体 | 执行流程 | 鱼叉邮件 | 社会工程学 | 持续启动方式 | 域名使用偏好 | 打包方法 |

涉及行业 | 加解密方式 | 水坑攻击 | 伪装正常模式 | 域名命名偏好 | 传输方法 | |

特定功能模块 | U盘 | IP所在ASN | 破坏功能 | |||

对抗分析措施 | 主动渗透 | 后门工具 | ||||

源码工程路径 | 工具类型 | |||||

特定数据字串 | 工具配置 | |||||

语言编译环境 | 通信协议 | |||||

特定数字签名 | 认证凭据 | |||||

组件组织架构 | SSL证书 | |||||

特别的错误 |

来自Lockheed Martin的一个实际的多个攻击事件基于要素关联的例子:

组织情报

基于事件层次的事实收集与分析,我们可能可以分辨出多个攻击事件背后的同一个组织,并判定组织的来源、分工、资源状况、人员构成、行动目标等要素。

通过分析对手所使用工具开发维护状况、突破技术及通信基础设施,可以推断对手的资源状况。一般来说,使用自己开发的成系列的漏洞利用及控制工具,通信网络使用了较多的IP、域名及服务器资源,载荷投递时显示出专业的针对性技巧,则可以判断对手拥有较强的能力,有足够的资源支持,组织内部可能存在明确的分工。

组织的来源可以通过分析事件涉及的样本文件中包含的语言相关的特征来推断,比如字符串的语言、开发或打包工具的语言版本,对于非可执行的样本,也可以分析其默认的配置情况。在占有大量样本的情况下,可以通过分析样本的生成时间推断对手的日常工作时间,甚至休假情况,与特定国家的节假日做匹配,也可能成为分析对手来源的有效线索。如果有资源了解受影响目标的国家、行业及个体的分布,以及对手所发动的攻击类型(窃密型还是求财型)所使用的基础设施的地理位置,我们也可以非常有把握地推测出对手的来源。

以下是Cylance一个名为Operation Cleaver的APT活动的来源要点分析:

人员情报

在组织之上的是人员相关的威胁情报,这是威胁分析的最后一环,实现虚拟身份到现实身份的映射。

人处在威胁情报金字塔的顶端,因为它是整个威胁体系中最稳定的部分,一旦定位到人也就定位到了威胁产生的根源,解决人的问题是真正釜底抽薪的解决方案。弗诺·文奇写过一篇非常精彩的小说,名字就叫《真名实姓》,未来虚拟空间里最大的问题就是如何把其中的角色对应到现实中的人,一旦完成映射就意味着战斗的结束。这是因为如果我们处理的对象是人,就意味着解决问题的手段不会再受限于技术可能性。所有处于人之下的威胁情报类型我们一般只能采取技术手段来处理,比如我们知道一些攻击相关的IOC(样本、IP或域名),对其有效的处置手段主要局限于人工或自动化的识别、隔离及阻断等。而当我们对抗对象是人时,那么可采用的手段就可以丰富得多,我们不仅可以对目标本身还可以对其所在环境施加压力,利用人性的弱点就能实现类似降维攻击的效果。

要得到这类情报,信息的输入也就不再限于技术分析,可能需要其他方面的数据输入及非常规的取证手段,比如真实注册信息、社交账号的关联数据、交易数据、蜜罐及反制。下图是360公司使用交互式数据关联系统对XcodeGhost事件的始作俑者的追溯演示,从攻击者所使用的一个C&C域名(做了隐私保护)出发通过层层前推最终定位到一个关联域名,而攻击者用其真实名字注册的它。

小结

本文从威胁数据信息情报的稳定性角度对其做了一个分层的划分,对每一层进行了组成描述并给出了一些对应的例子,在以后的文章中还会对Gartner所定义的威胁情报概念包含的要素做更深入的分析。

参考链接

Malwareconfig

https://malwareconfig.com/

Butterfly: Corporate spies out for fiancialgain

https://www.symantec.com/content/en/us/enterprise/media/security_response/whitepapers/butterfly-corporate-spies-out-for-financial-gain.pdf

BIG GAME HUNTING: THE PECULIARITIES OF NATION-STATEMALWARE RESEARCH

https://www.blackhat.com/docs/us-15/materials/us-15-MarquisBoire-Big-Game-Hunting-The-Peculiarities-Of-Nation-State-Malware-Research.pdf

OceanLotus (APT-C-00)数字海洋的游猎者

https://ti.360.net/uploads/2018/01/26/807a12464561e0ee33f8d906585796d8.pdf

Intelligence-Driven Computer NetworkDefense Informed by Analysis of Adversary Campaigns and Intrusion Kill Chains

http://www.lockheedmartin.com/content/dam/lockheed/data/corporate/documents/LM-White-Paper-Intel-Driven-Defense.pdf

Operation Cleaver

https://cdn2.hubspot.net/hubfs/270968/assets/Cleaver/Cylance_Operation_Cleaver_Report.pdf

声明:本文来自奇安信威胁情报中心,版权归作者所有。文章内容仅代表作者独立观点,不代表安全内参立场,转载目的在于传递更多信息。如有侵权,请联系 anquanneican@163.com。