编者按

美国网络安全公司曼迪昂特11月9日发布报告曝光,俄罗斯军方支持的APT组织“沙虫”2022年10月曾利用针对运营技术的新型攻击破坏了乌克兰的电力。

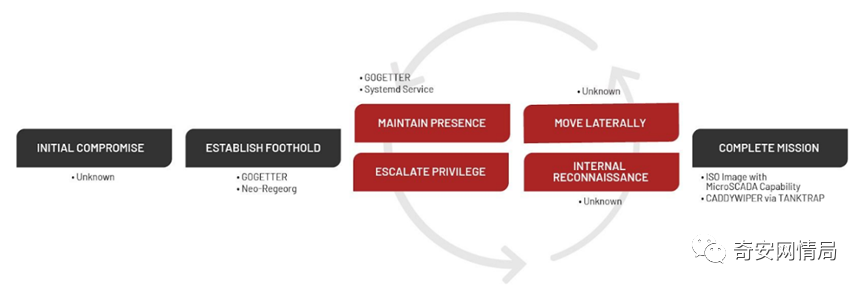

曼迪昂特表示,该事件是一次多事件网络攻击,利用了一种影响工业控制系统(ICS)/操作技术(OT)的新技术;攻击者首先在2022年10月10日通过使用OT级“离地攻击”(LotL)技术使变电站断路器跳闸从而导致意外断电,随后于2022年10月12日在受害者的IT环境中部署了恶意数据擦除软件CADDYWIPER的新变种,从而实施了第二次破坏性攻击。分析表明,“沙虫”于2022年6月在受害者环境中部署了Neo-reGeorg工具,2022年7月部署了网络隧道工具GOGETTER,并利用Systemd服务单元来维护在系统中的持久立足;“沙虫”通过虚拟机管理程序获得了对OT环境的访问权限,该虚拟机管理程序为受害者的变电站环境托管了监督控制和数据采集(SCADA)管理实例;“沙虫”利用一种新颖的技术来影响OT环境,即在产品寿命结束(EOL)MicroSCADA控制系统中执行代码并发出影响受害者连接的变电站的命令;“沙虫”使用TANKTRAP程序从域控制器通过两个组策略对象(GPO)来传播和启动了恶意数据擦除软件CADDYWIPER;“沙虫”可能早在事件发生前3周就开发出了破坏性能力,但选择在针对乌克兰多个城市的关键基础设施导弹攻击时执行网络攻击。

曼迪昂特表示,此次攻击是破坏目标设施物理运行的网络事件的罕见事例,是自俄乌战争开始以来第一起已知的因网络攻击导致断电的公开案例,还是首次与导弹袭击同时发生的此类网络攻击事件;此次攻击代表了俄罗斯网络物理攻击能力的最新演变,所用技术表明俄罗斯进攻性OT武器库日益成熟,包括识别新的OT威胁向量、开发新功能以及利用不同类型的OT基础设施执行攻击的能力;LotL技术的使用显示出俄罗斯网络攻击的重大技术转变,攻击者通过使用更轻量级和通用的工具减少了开展网络物理攻击所需的时间和资源,提高了操作的速度和规模,同时最大限度地减少被检测到的可能性;攻击者在短短2个月内开发出来针对OT的攻击手段,表明威胁行为者可能能够快速开发针对来自全球不同原始设备制造商的其他OT系统的类似功能;此次网络攻击揭示出俄罗斯持续致力发展面向OT的进攻性网络能力和攻击OT系统的总体方法;此次事件和2022年的INDUSTROYER.V2攻击事件均显示出通过简化的部署功能来简化OT攻击能力的努力;攻击还表明OT攻击的破坏性活动范围有所缩小,这种转变可能反映了战时加快的网络行动节奏,但也揭示出GRU在OT攻击中的优先目标。

奇安网情局编译有关情况,供读者参考。

美国网络安全公司曼迪昂特11月9日发布报告称,隶属于俄罗斯联邦武装力量总参谋部情报总局(GRU)的APT组织“沙虫”(Sandworm)2022年对乌克兰一处能源设施发动了复杂的攻击,导致暂时停电,随后乌克兰各地的关键基础设施遭到广泛的导弹袭击。曼迪昂特表示,此次攻击是破坏目标设施物理运行的网络事件的罕见事例,入侵活动还包括一种前所未见的破坏工业控制系统(ICS)和操作技术(OT)的技术。

曼迪昂特公司新兴威胁和分析负责人内森·布鲁贝克表示,此次事件不仅是自俄乌战争开始以来第一起已知的因网络攻击导致断电的公开案例,而且还是首次与导弹袭击同时发生的此类事件。乌克兰政府网络官员曾就俄罗斯此前与导弹袭击协调进行的网络攻击发出警告,但从未详细说明这些行动是如何进行的或影响了哪些设施。曼迪昂特未透露目标能源设施所在位置、停电时间以及受影响的人数。

伴随大规模导弹袭击的针对乌克兰变电站的网络攻击

曼迪昂特公司表示,该公司2022 年底响应了一起破坏性网络物理事件,其中与俄罗斯有关的威胁组织“沙虫”针对乌克兰关键基础设施机构开展了攻击;该事件是一次多事件网络攻击,利用一种影响工业控制系统(ICS)/操作技术(OT)的新技术;攻击者首先使用 OT 级“离地攻击”(LotL)技术可能使受害者的变电站断路器跳闸,导致意外停电,同时乌克兰各地的关键基础设施遭到大规模导弹袭击;“沙虫”组织随后在受害者的IT环境中部署了恶意数据擦除软件CADDYWIPER的新变种,从而实施了第二次破坏性事件。

曼迪昂特表示,此次攻击代表了俄罗斯网络物理攻击能力的最新演变,自俄罗斯入侵乌克兰以来,这种攻击能力变得越来越明显;事件期间使用的技术表明俄罗斯进攻性OT武器库日益成熟,包括识别新的OT威胁向量、开发新功能以及利用不同类型的OT基础设施执行攻击的能力;通过使用LotL技术,攻击者可能减少了开展网络物理攻击所需的时间和资源;虽然无法确定最初的入侵点,但分析表明此次攻击的OT部分可能是在短短2个月内开发出来的,表明威胁行为者可能能够快速开发针对来自全球不同原始设备制造商的其他OT系统的类似功能。

“沙虫”的网络物理攻击

根据曼迪昂特的分析,此次事件的入侵始于2022年6月或更早,并在2022年10月10日和12日导致两次破坏性事件。虽然无法识别进入IT环境的初始访问向量,但 “沙虫”通过虚拟机管理程序获得了对OT环境的访问权限,该虚拟机管理程序为受害者的变电站环境托管了监督控制和数据采集(SCADA)管理实例。根据横向移动的证据,攻击者可能可以访问SCADA系统长达3个月。

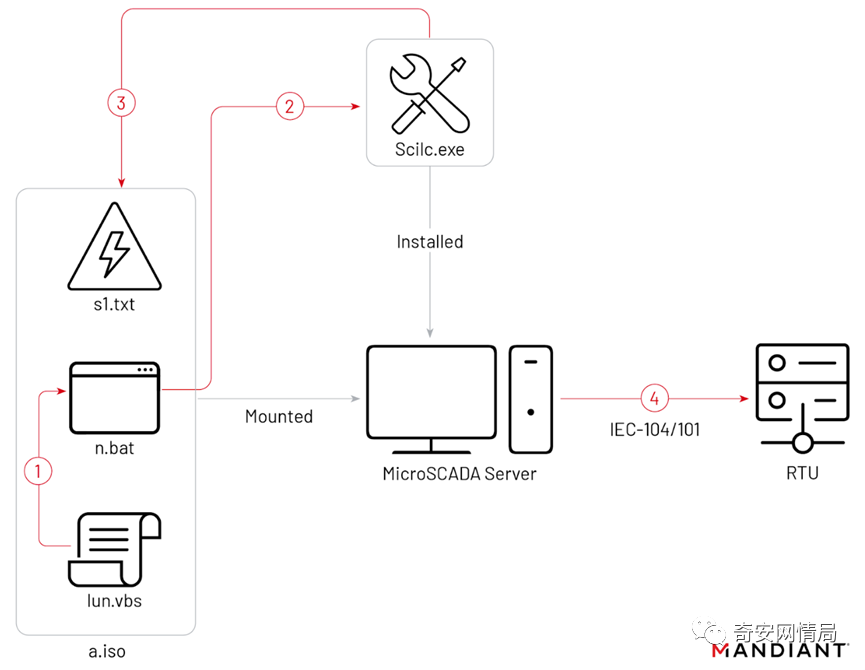

10月10日,攻击者利用名为“a.iso”的光盘(ISO)映像执行本机MicroSCADA二进制文件,可能试图执行恶意控制命令来关闭变电站。ISO文件至少包含以下内容:

“lun.vbs”,运行 n.bat

“n.bat”,可能运行本机 scilc.exe 实用程序

“s1.txt”,可能包含未经授权的 MicroSCADA 命令

根据“lun.vbs”的9月23日时间戳,从攻击者首次访问SCADA系统到开发OT功能,可能有2个月的时间段。尽管曼迪昂特无法完全恢复二进制文件实现的ICS命令执行,但可以确定攻击导致了意外断电。

破坏性OT事件执行链

事件发生2天后,“沙虫”组织在受害者的IT环境中部署了恶意数据擦除软件CADDYWIPER的新变种,以造成进一步的破坏,并有可能删除取证工件。但是,曼迪昂特注意到该恶意软件部署仅限于受害者的IT环境,不会影响虚拟机管理程序或SCADA虚拟机。曼迪昂特表示,这是不寻常的,因为威胁行为者从SCADA系统中删除了其他取证工件,可能试图掩盖其踪迹,而恶意数据擦除软件活动会增强这种踪迹,这可能表明参与攻击的不同个人或操作团队间缺乏协调。

对俄罗斯进攻性网络能力的洞察

曼迪昂特表示,“沙虫”的变电站网络攻击揭示了俄罗斯持续致力发展面向OT的进攻性网络能力和攻击OT系统的总体方法;此次事件和2022年的INDUSTROYER.V2事件均显示出通过简化的部署功能来简化OT攻击能力的努力,在分析一系列详细说明增强俄罗斯进攻性网络能力的项目要求的文件时也发现了同样的努力。

曼迪昂特称,同样,疑似由俄罗斯联邦武装力量总参谋部情报总局(GRU)发起的OT攻击的演变表明每次攻击的破坏性活动范围有所缩小;2015年和2016年乌克兰断电事件均针对OT环境发生了多个离散的破坏性事件,例如,禁用 UPS 系统、破坏串行以太网转换器、对SIPROTEC继电器开展DoS攻击、擦除OT系统等;相比之下,INDUSTROYER.V2事件缺少许多相同的破坏性组件,并且该恶意软件不具有原始INDUSTROYER中的恶意擦除模块;同样,“沙虫”在OT网络中的活动似乎已简化为仅执行未经授权的ICS命令消息,而恶意数据擦除器活动仅限于IT环境。虽然这种转变可能反映了战时网络行动节奏的加快,但也揭示了GRU在OT攻击中的优先目标。

“沙虫”使用本地“离地攻击”二进制文件 (LotLBin)来破坏OT环境,这显示了技术上的重大转变。使用比此前OT事件中观察到的工具更轻量级和通用的工具,攻击者可能减少了开展网络物理攻击所需的时间和资源。LotLBin技术还使防御者难以检测威胁活动,因为他们不仅需要对引入其环境的新文件保持警惕,而且还需要对已安装的OT应用程序和服务中已存在的文件的修改保持警惕。还观察到“沙虫”在其更广泛的操作中采用LotL策略,以同样提高其操作的速度和规模,同时最大限度地减少检测的可能性。

虽然缺乏足够的证据来评估可能的联系,但曼迪昂特注意到此次网络攻击的时间与俄罗斯的动能行动重叠。“沙虫”可能早在事件发生前3周就开发出了破坏性能力,这表明攻击者可能一直在等待特定时刻来部署该能力。最终网络攻击的执行恰逢对乌克兰多个城市的关键基础设施进行了为期多天的协调导弹袭击,包括受害者所在城市。

影响OT的历史俄罗斯关系活动

“沙虫”攻击乌克兰变电站技术分析

事件攻击活动周期

01

初始渗透和维持存在

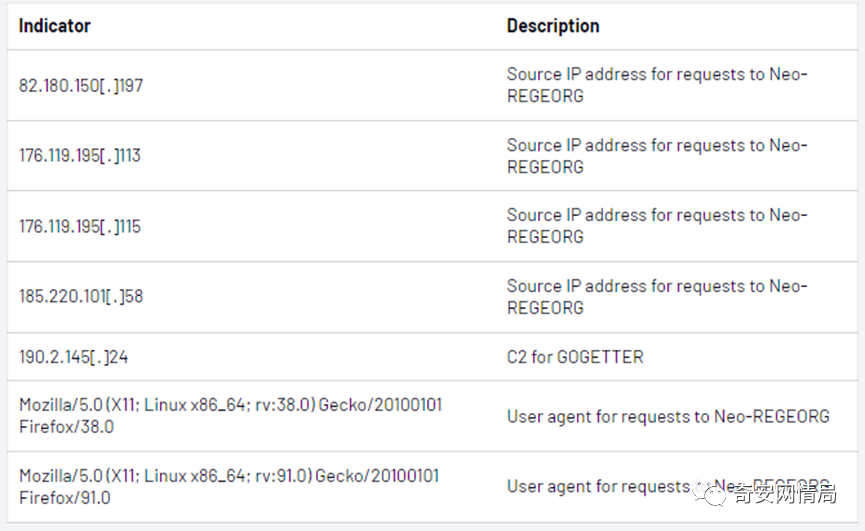

目前,尚不清楚“沙虫”最初是如何接触到受害者的。2022年6月,“沙虫”首次在受害者环境中被观察到,当时攻击者在面向互联网的服务器上部署Neo-REGEORG Webshell。这与该组织此前的活动扫描和利用面向互联网的服务器进行初始访问是一致的。大约1个月后,“沙虫”部署了GOGETTER,这是一个用Golang编写的隧道器,使用基于TLS的开源库Yamux代理其命令和控制(C2)服务器的通信。

在利用GOGETTER时,“沙虫”使用Systemd服务单元来维护系统的持久性。Systemd服务单元允许程序在某些条件下运行,在本事例中,它用于在重新启动时执行GOGETTER二进制文件。“沙虫”利用的Systemd配置文件使该组织能够在系统上保持持久立足。在部署GOGETTER 时,“沙虫”利用Systemd服务单元来伪装成合法或看似合法的服务。

02

横向移动到SCADA 虚拟机管理程序和

OT 攻击执行

“沙虫”利用一种新颖的技术来影响OT环境,方法是在产品寿命结束(EOL)MicroSCADA 控制系统中执行代码并发出影响受害者连接的变电站的命令。鉴于攻击者使用了反取证技术,无法恢复入侵中的所有工件。

为影响OT系统,“沙虫”访问了为受害者变电站环境托管SCADA管理实例的虚拟机管理程序,并利用名为“a.iso”的 ISO 映像作为虚拟CD-ROM。系统配置为允许插入的CD-ROM自动运行。ISO 文件至少包含以下文件:“lun.vbs”和“n.bat”,因为这两个文件都在 D 卷中引用,因此包含在“a.iso”中。插入的 ISO 至少导致以下命令行执行:

wscript.exe“d:\\pack\\lun.vbs”

cmd /c "D:\\pack\\n.bat"

03

部署新的CADDYWIPER变体以进一步

破坏受害者的IT环境

OT攻击活动2天后,“沙虫”在整个IT环境中部署了CADDYWIPER的新变体。此CADDYWIPER变体于2022年10月编译,包含一些较小的功能改进,使威胁行为者能够在运行时解析功能。

在俄乌战争期间,CADDYWIPER被部署在乌克兰的多个垂直领域,包括政府和金融部门。CADDYWIPER是一款用C语言编写的颠覆性恶意数据擦除软件,专注于使数据无法恢复并在环境中造成最大程度的损害。根据公开情况,CADDYWIPER是战争期间针对乌克兰实体最常使用的破坏性工具,并且自2022年3月以来一直在实际操作中使用。

“沙虫”在此次操作中使用TANKTRAP从域控制器通过两个组策略对象(GPO)部署了CADDYWIPER。TANKTRAP是一个用PowerShell编写的实用程序,它利用Windows组策略来传播和启动恶意数据擦除软件。

附:失陷指标(IOC)

网络失陷指标

终端失陷指标

声明:本文来自奇安网情局,版权归作者所有。文章内容仅代表作者独立观点,不代表安全内参立场,转载目的在于传递更多信息。如有侵权,请联系 anquanneican@163.com。