近日,勒索软件组织ALPHV(又称BlackCat,前身是攻击殖民地管道的DarkSide组织)向美国证券交易委员会(SEC)提交投诉,举报其受害者——上市软件公司MeridianLink未按规定披露数据泄漏事件。

这是勒索软件组织首次向监管部门“实名举报”其受害者的违规行为,可谓开了行业先河。

ALPHV声称在11月7日侵入了MeridianLink的网络并窃取了公司数据,但并未加密系统。并威胁后者在24小时不支付赎金就泄露所窃取的数据。

ALPHV表示,尽管MeridianLink似乎有意与其接触进行赎金谈判,但尚未收到公司的正式回应。MeridianLink的拖延战术激怒了ALPHV,后者愤然向SEC提交投诉,称MeridianLink未按政策要求披露影响“客户数据和运营信息”的网络安全事件。

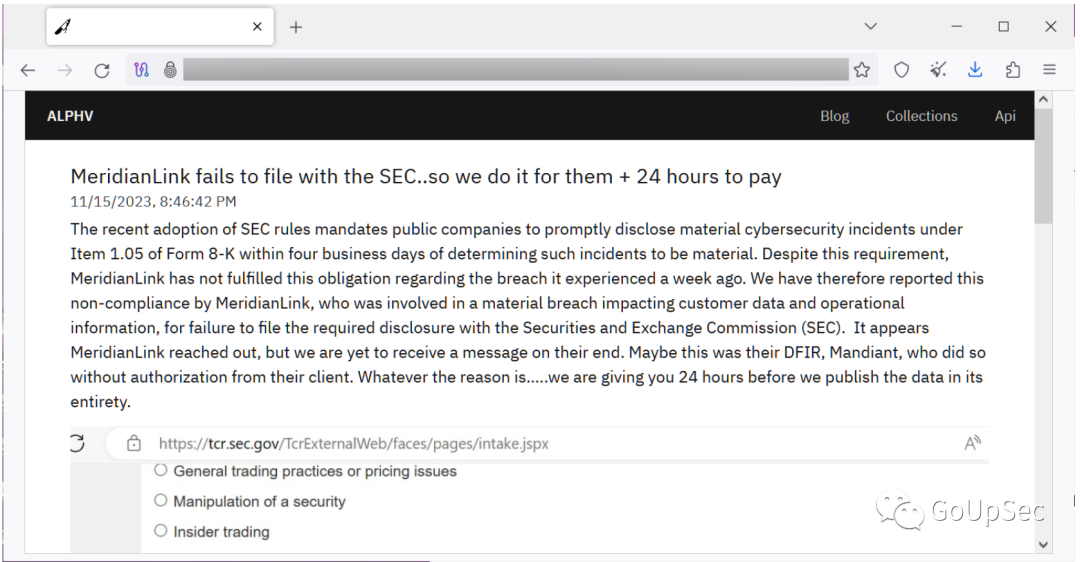

为了证明投诉行为的真实性,ALPHV在其网站上发布了他们在SEC投诉页面上填写表格的屏幕截图:

SEC的“四日”新规

由于美国机构频繁遭受网络安全事件,今年7月份SEC颁布了安全事件报告规则,要求上市公司在确定网络攻击属于重大事件后的四个工作日内披露信息。

新规要求上市公司必须在报告文件中(特别是8-K表格)披露有关网络攻击的详细信息(包括事件的性质、范围和时间),规模较小的公司可延期180天披露。

SEC要求公司披露的网络安全事件详细信息具体如下(在提交表格8-K时可用):

发现日期和事件状态(正在进行或已解决)。

对事件性质和范围的简要描述。

未经授权可能被泄露、更改、访问或使用的任何数据。

该事件对公司经营的影响。

有关公司正在进行或已完成的补救措施的信息。

然而,ALPHV可能没有注意到,该新规的生效日期是2023年12月15日。

SEC新规让CISO成为高危职业

MeridianLink对此事件回应称:在确认事件后,公司立即采取行动以控制威胁,并聘请了第三方专家进行调查。公司还在努力确定是否有消费者个人信息受到此次网络攻击的影响,并将在确认后通知受影响方。根据目前的调查,未发现未经授权访问其生产平台的证据,且此事件对业务造成的中断影响很小。

那么问题来了,如果ALPHV声称的攻击是事实,那么MeridianLink向SEC提交的报告就有瞒报事件的可能,而MeridianLink的CISO可能面临触犯法律的风险。

根据SEC的新规,如果企业瞒报网络攻击,而该企业的CISO看到SEC报告最终版本并意识到该文件误导了SEC,那么该CISO就有责任向SEC检举揭发,否则将面临欺诈从犯的指控。

今年10月份,SEC对SolarWinds席信息安全官Timothy G.Brown提出指控,指控其在2020年Sunburst网络攻击期间和之前未披露“已知风险”且未准确表述该公司的网络安全措施,从而误导投资者。这是CISO首次因瞒报事件而被SEC直接指控,被业界看作是导致CISO成为高风险职业的一个标志性事件。

但令CISO进退维谷的是,虽然SEC有举报人保护机制,但只有当CISO的检举内容属实且公司确实存在欺诈(瞒报)行为时,举报人保护机制才会启动。如果CISO判断有误,就不会有任何保护措施,被举报公司可用各种可用方法对CISO进行报复。

勒索软件的“催收”和“增收”新策略

举报MeridianLink的ALPHV勒索软件组织以其持续不断调整和完善攻击技术和业务策略而著称,是最“敏捷”的勒索软件组织之一。

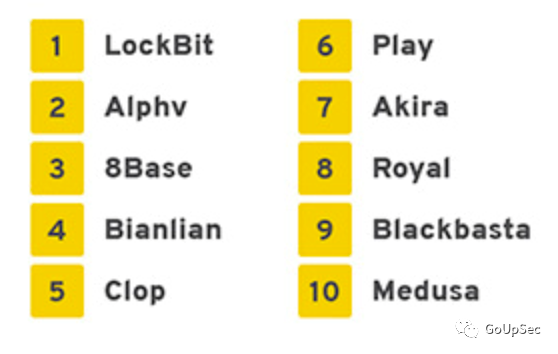

根据GRIT发布2023年勒索软件报告,ALPHV是二季度第二活跃的勒索软件组织,受害者数量比第一季度增加了50%,在2023年最活跃最多产的十大勒索软件组织中排名第二,仅次于LockBit:

虽然包括ALPHV等头部勒索软件组织在2023年开足马力“收割”知名企业,但赎金收入却呈下滑趋势。根据勒索软件事件响应公司Coveware的一份报告,今年第二季度遭受勒索软件攻击的付费受害者数量“降至34%,创历史新低。

“转化率”和收入的暴跌迫使ALPHV这样的勒索软件组织不断创新其“催收”和“增收”策略。例如,据恶意软件研究小组VX-Underground透露,ALPHV今年七月份推出了其数据泄漏网站的API和Python爬虫工具,帮助相关人员(例如新闻媒体和安全研究人员)快速获取最新的受害者名单和信息(下图):

除了通过增加曝光量(甚至包括明网泄漏)外,一些勒索软件组织开始采用“薄利多销”的创收策略,即通过供应链来入侵大量企业来提高赎金总收入。

例如,Clop勒索软件通过其大规模的MOVEit漏洞利用窃取数据,至少获利7500万美元。

向行业主管部门投诉也是勒索软件组织向受害者施压的“催收”策略之一。在ALPHV之前,曾有许多勒索软件组织威胁受害者要向SEC报告数据泄露和数据盗窃事件,但ALPHV是迄今首次公开证实的案例。

过去,勒索软件组织经常通过联系受害者的客户来告知数据泄漏情况,有时还会直接电话恐吓受害者。不久前这种恐吓进一步升级,有勒索软件组织甚至威胁要对受害者采取物理攻击和伤害,这是RaaS流行导致勒索软件攻击技术门槛进一步降低后,勒索软件“民主化”与黑社会活动产生交集的一种新的全球性趋势。

参考链接:

https://www.coveware.com/blog/2023/7/21/ransom-monetization-rates-fall-to-record-low-despite-jump-in-average-ransom-payments

https://www.databreaches.net/alphv-files-an-sec-complaint-against-meridianlink-for-not-disclosing-a-breach-to-the-sec/

声明:本文来自GoUpSec,版权归作者所有。文章内容仅代表作者独立观点,不代表安全内参立场,转载目的在于传递更多信息。如有侵权,请联系 anquanneican@163.com。