在信息数字化转型和业务上云的大趋势下,越来越多的政府企业面临多云互通难、边缘接入能力弱、多分支安全管理难、数据防泄露难等问题,网络和安全融合产品SASE以简洁统一的服务形式能够为政府企业解决这些问题,满足办公环境随时随地安全访问互联网和应用的要求。据Gartner统计显示,2022年SASE全球市场规模已达到66亿美元,未来五年市场规模将以36%的复合年增长率高速增长,预计到2025年,全球SASE市场规模将达到150亿美元,亚太区市场规模将达到23亿美元,将有80%的企业将会制定明确的战略采用SASE架构。

当前业内大多数SASE服务供应商采用的方案是将企业的业务访问流量牵引到供应商提供的安全公有云上,在供应商提供的安全云里进行网络优化和各种安全检测、防御。这种将内部业务访问的流量牵引到公有云上的方式,有助于企业客户方便快捷的接入SASE安全访问服务,但是对于一些重点单位,如政府、央国企及业务数据敏感的企业而言,还是会考虑到企业的业务隐私、数据安全等因素,对采用SASE架构持观望态度。换个角度,如果不考虑把安全能力集中在公有云上执行,而是将企业业务流量以及安全数据相关的功能都保留在客户的自治可控环境中,即在企业级私有数据中心建设专有SASE,就可以避免以上公有SASE存在的问题。近几年,美国国防部正在推动的专有SASE/零信任演进思路可以提供借鉴。

为通过集中管理的方式来强化网络安全,美国军方从2014年开始推进联合区域安全堆栈(JRSS)项目,JRSS 是一种拥有防火墙和入侵检测等关键性网络安全功能的设备套件,理论上可为一定区域内的诸多网络节点提供统一且标准的网络安全服务。但JRSS 存在配置过于复杂、数据流量超出处理能力以及因通信延时而导致效率低下等问题,2021年逐步被“雷霆穹顶”(Thunderdome)代替。了解联合全域指挥与控制(JADC2)面临挑战请参阅《美军JADC2最新发展及其面临的网络安全挑战》。

美国国防信息系统局(DISA)于2020年提出向零信任架构迁移的设想,接着在2021年5月发布《国防部零信任参考架构》,之后又于当年7月推出“雷霆穹顶”项目,当年9月发布了项目申请白皮书(RWP)。Thunderdome就是美国国防部的零信任/SASE实施原型,它的提出实锤了三件事:一是国防部网络架构向零信任和SASE演进;二是国防部零信任工作正式进入落地试点阶段;三是以SASE架构替代JRSS中间层安全。

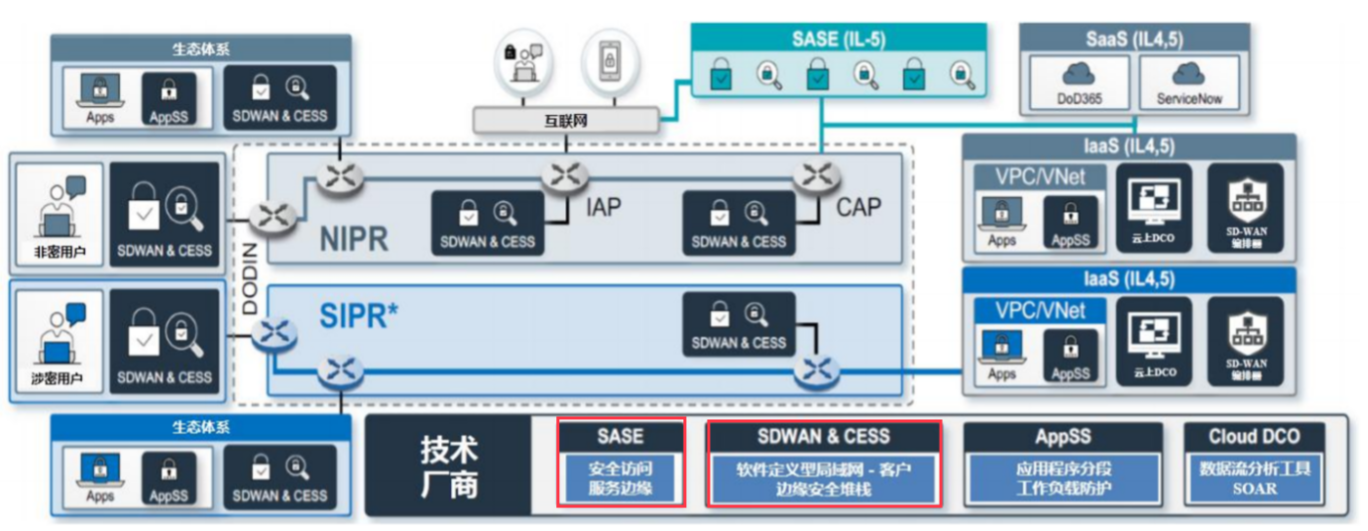

DISA发布Thunderdome白皮书请求的主要目的,就是着眼于零信任实施相关的原型、开发、测试活动。SASE是一种涵盖了零信任理念的安全架构,DISA计划采购工具/系统/能力,以在国防部的SIPRNet(机密互联网协议路由器网络)和NIPRNet(非机密IP路由器网络)上,部署具有SASE能力、集成SD-WAN技术、客户边缘安全栈(CESS安全资源池)、应用程序安全栈(AppSS安全资源池)的零信任安全模型。

2023年2月15日,DISA宣布 Booz Allen Hamilton 公司完成了零信任项目“雷霆穹顶”的原型设计,美国国防部、DISA 各总部和DISA战地司令部等单位的约1600名用户已开始试用该项目的原型架构。可见该项目对美军新形势下的网络安全有着无以伦比的重大意义。在美国国防部2022年发布的《零信任战略》的第2和第3项战略目标中明确提出“保护所有业务层面的通信”和“简化架构”等要求,而这些要求正是 SASE 的优势所在。SASE集成了丰富的安全能力和统一安全管理运营能力,实现多租户、可视化网络感知、安全数据感知,身份认证、自动编排网络和安全服务能力,集成SD-WAN自动流量调度等能力,提供以身份、凭证及访问管理为基础的,协同终端安全、网络边界安全、云原生安全的全局访问安全防护,完美契合了Thunderdom白皮书中的要求。

图 1 “雷霆穹顶”项目搭建的零信任架构

与美国军方类似,基于国内组织模式与安全监管风险的考量,国内政府、央国企等大型重要单位以及业务数据敏感的企业将更偏向于本地数据中心建设和使用SASE架构,即我们提出的“专有SASE”模式。专有SASE的落地,不仅传承了SASE的技术优势,也规避了客户业务数据以及安全数据的传送、流转和运营等安全风险,助力政府企业网络安全架构的演进。

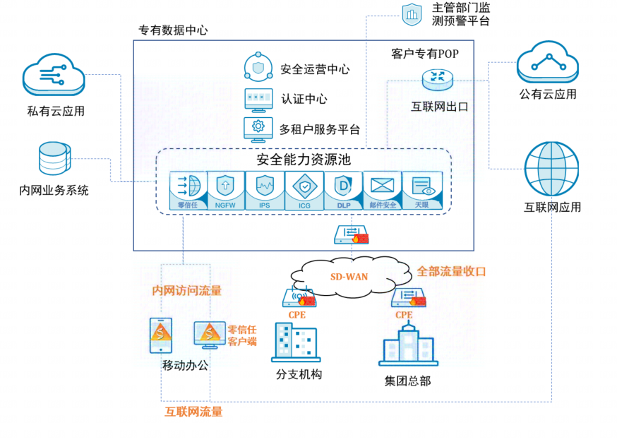

奇安信Q-SASE,以SASE架构为基础,打造弹性高效、云上云下一体化服务架构,通过在客户自有安全资源池构建安全能力提供对互联网、公有云、内部业务系统的统一安全防护和统一安全管理运营。客户可以采用SD-WAN组网或客户端引流方式接入,重点满足客户专有部署模式或者行业专有部署模式。

案例1:某大型央企,在企业云数据中心建设自己专属分布式POP安全资源池,将分支机构访问互联网应用、内网应用、私有云应用等应用的流量按需引导到POP安全资源池;同时,在分支机构接入新型广域网的边界部署SD-WAN安全网关,与POP点安全资源池的安全组件形成企业网络纵深防御架构。

图 2 某大型央企专有SASE互联网统一出口方案

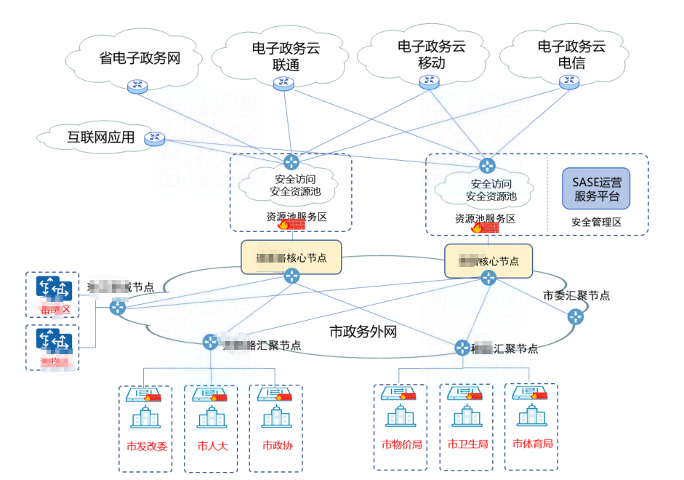

案例2:某政数局在政务外网2个核心节点部署了的专有POP资源池,包括NGFW安全组件、入侵防御安全组件、上网日志审计安全组件、云WAF安全组件、态势感知云探针安全组件等,将各政务单位访问政务云应用、政务外网业务系统、互联网访问的流量按需引导到2个核心节点的安全资源池,对业务系统安全、办公互联网访问安全进行有效保障。

图3 某政务外网SASE系统部署架构

专有SASE不是一系列独立的技术或功能,而是集成式安全和网络融合服务平台,SASE服务平台支持对专有POP安全资源池的安全能力的编排、安全策略统一管理,状态监测和运行管理;支持对专有POP安全资源池的流量进行统一监测和安全日志收集,在满足监管部门日志留存合规要求的同时,还能有效对出入流量的安全告警数据进行挖掘并分析,从而实现深度运营,及时分析和处置安全风险,并针对安全事件进行通告。专有SASE成为主流应用技术,可以帮助信息化管理团队减轻安全和网络运行压力,已成为客户基础设施的一部分。

“雷霆穹顶”项目的提出,佐证美国国防部向SASE架构的演进趋势;从项目提出并付诸实施的新型架构可以推断,SASE架构的引入将会更多考虑在专有网络中提供整体安全解决方案的新思路,未来应用在党政军、大型央国企、金融机构等对网络安全和数据安全要求高的重点单位,让我们拭目以待!

声明:本文来自SASE观察,版权归作者所有。文章内容仅代表作者独立观点,不代表安全内参立场,转载目的在于传递更多信息。如有侵权,请联系 anquanneican@163.com。