12 月 18 日路透社发文表示[1],与以色列有联系的黑客组织Predatory Sparrow(又称Gonjeshke Darande、Indra)称周一针对伊朗加油站发动袭击,导致伊朗约 70% 的加油站服务中断。

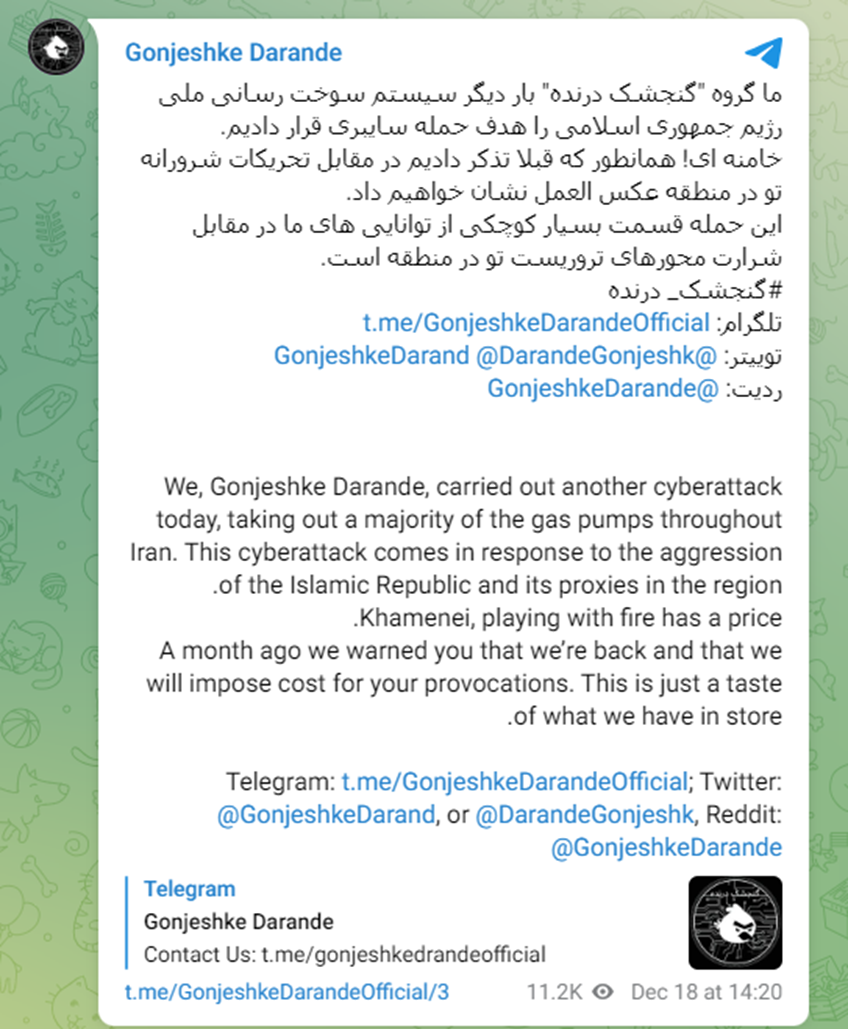

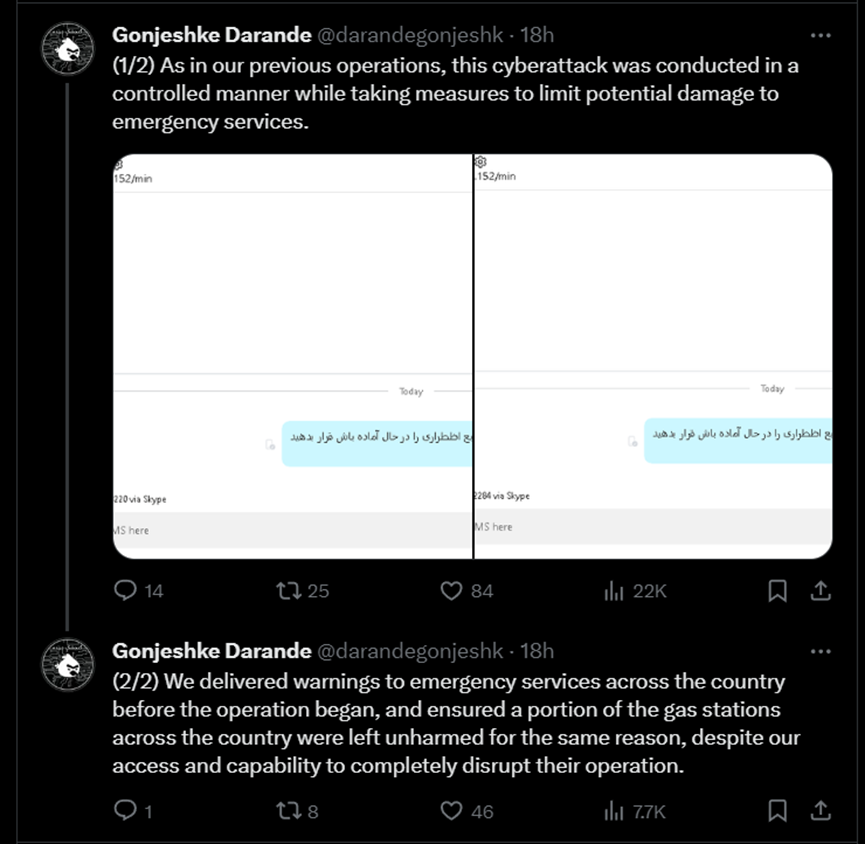

该组织在 Telegram 上的一份声明中表示[2]“这次网络攻击是以受控方式进行的,以避免对紧急服务造成潜在损害”,并宣称这次网络打击是 "对伊斯兰共和国及其在该地区代理人侵略行为的回应"。

攻击者运营的twitter账号是2023年12月创建的[3]。

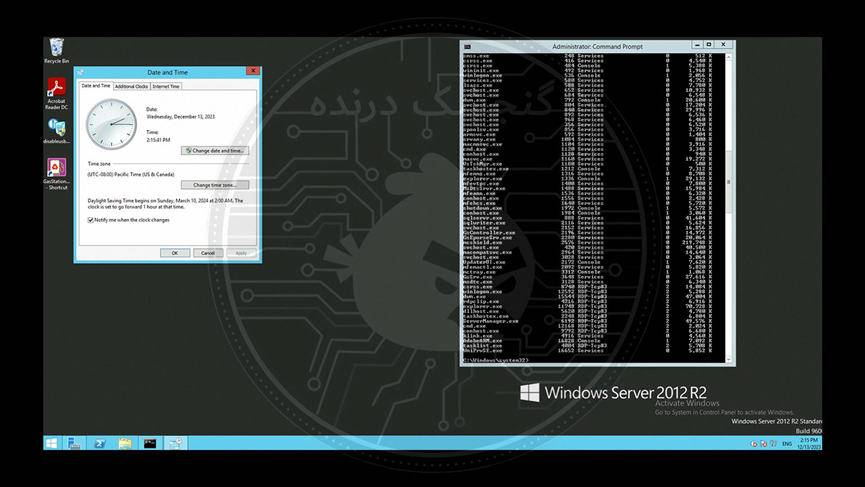

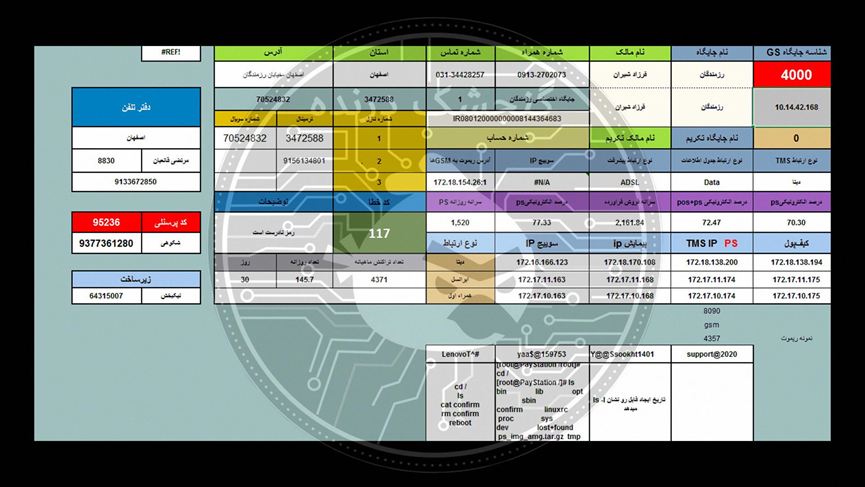

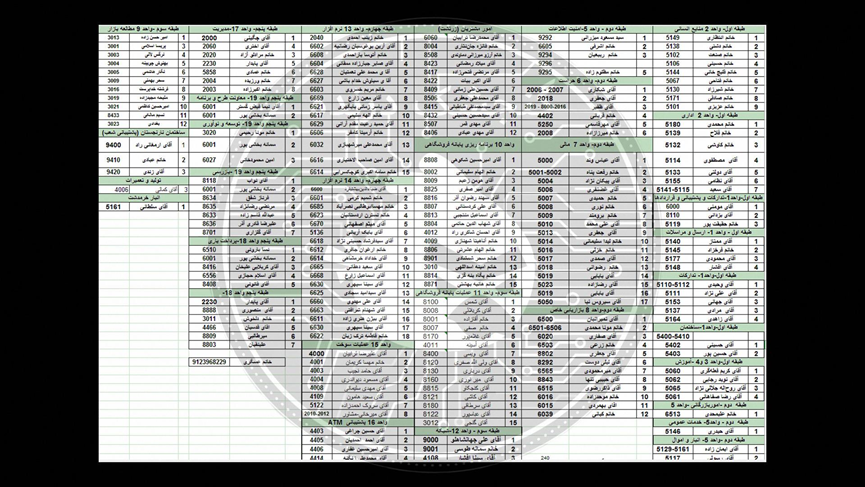

从他们的账号上可以找到以下内容:

各加油站信息

支付系统详情

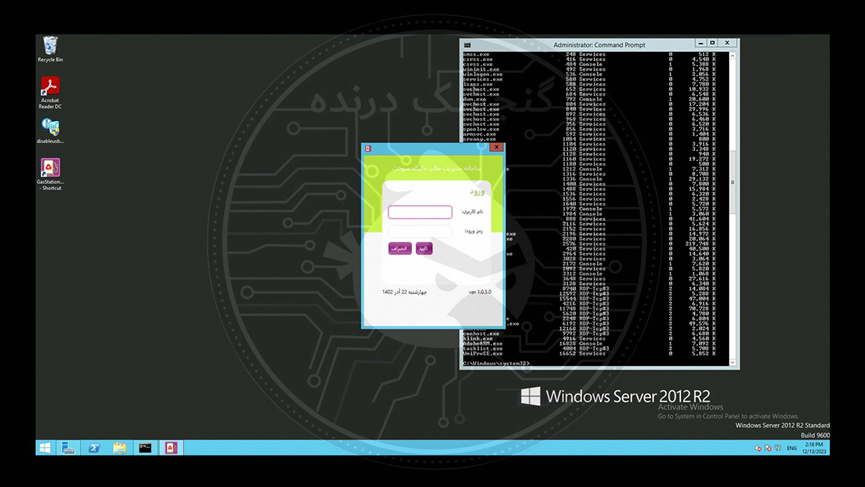

在其网络中拍摄的更多图像

从每个加油站的中央服务器访问的加油站管理系统

与该组织相关的历史攻击事件

针对伊朗铁路公司

早在2021年8月4日,CheckPoint发文[4]表示2021 年 7 月 9 日至10 日,伊朗铁路公司、道路与城市发展部的系统遭到了该组织(当时CheckPoint将其称为Indra)有针对性的网络攻击。这次攻击在战略和技术上与之前从 2019 年开始针对叙利亚多家私营公司的攻击相似。

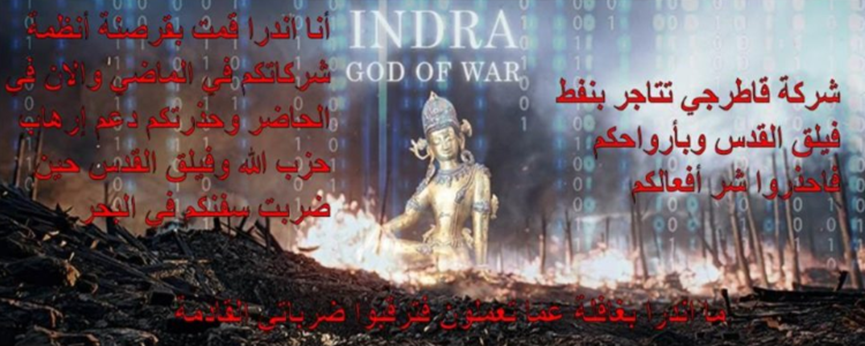

该组织重点打击恐怖活动并针对据称与伊朗四方部队有联系的公司,声称旨在制止 QF 及其代理人在该地区的恐怖行为。攻击者具有政治意识形态,专注于特定目标,并通过消息以及网络平台公开披露对其攻击负责。

该组织以Indra为昵称在不同平台上运营多个社交网络账户,包括 Twitter、Facebook、Telegram 和 Youtube。发布的几乎都是英语和阿拉伯语(非母语)的帖子,其中有些帖子表明反对公司与伊朗政权合作,特别是与圣城旅和真主党合作。

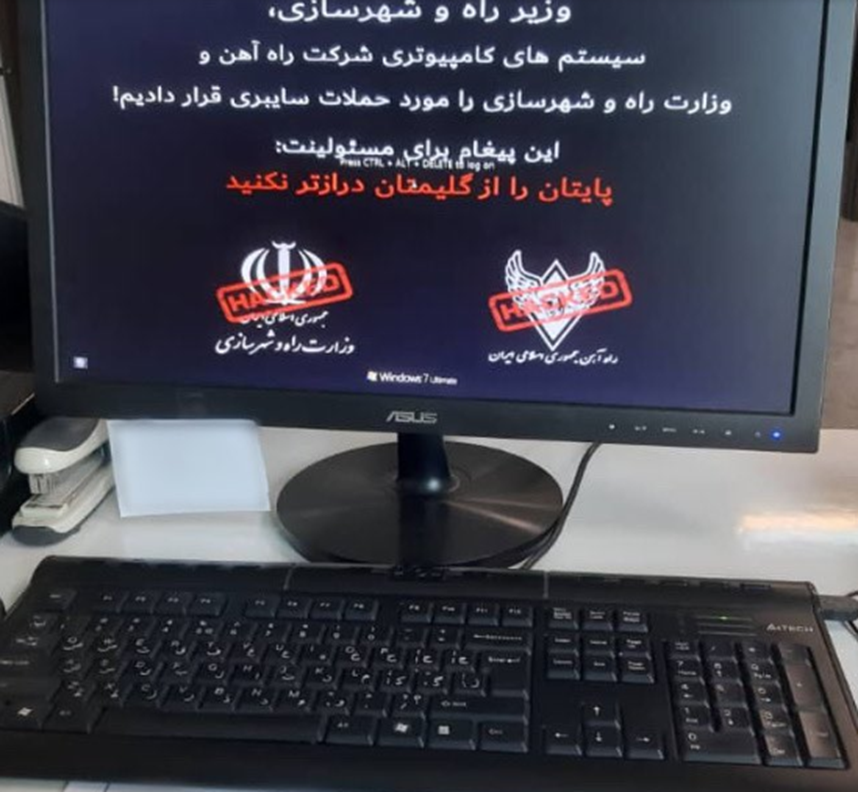

用于攻击 Alfadelex、Katerji 和 Arfada 的背景图像也出现在 Indra 的 Twitter 和 Facebook 账户的封面照片中。下图为在受害者机器上设置的壁纸,文字承认对袭击负责。

2021年7 月 10 日,伊朗道路和城市化部的网站报道[5]在另一次“网络中断”后停止服务。伊朗社交媒体传播[6]了其中一台被黑计算机的显示器照片,攻击者对连续两次攻击负责。

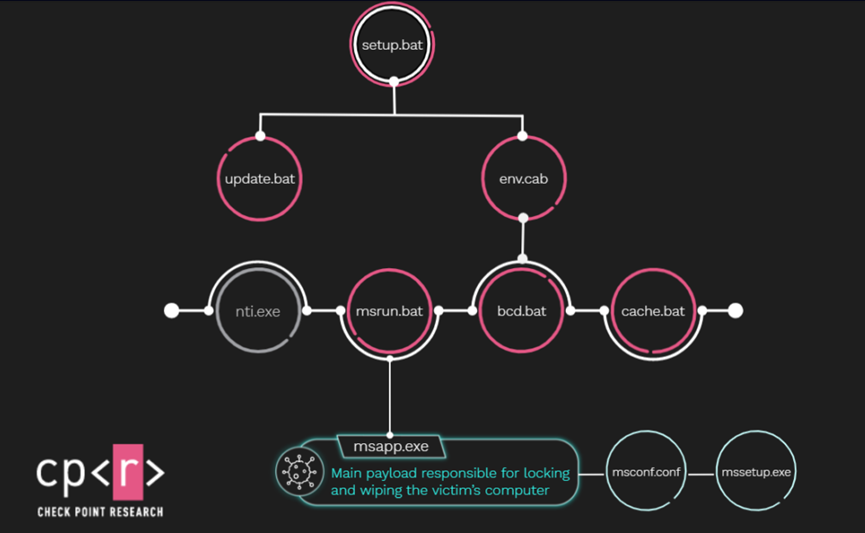

几天后,伊朗网络安全公司 Amnpardaz Software [7]发布了对据称与这些攻击相关恶意软件的简短技术分析,该恶意软件被称为Trojan.Win32.BreakWin。在此期间,SentinelOne 根据 Amnpardaz 的分析也发布了相关报告[8]。CheckPoint的研究人员根据所得到的资料进行分析,以下是流程图:

攻击从利用组策略通过 Active Directory 推送到所有计算机的计划任务开始。任务名称模仿合法的 Windows 电源效率诊断报告工具以避免怀疑,之后便是目标(伊朗乘客信息系统 (PIS) 相关的特定值)过滤、恶意文件下载、工具提取、网络断开、反病毒检查、启动损坏、痕迹去除(主要指日志)、主要有效负载执行。其中攻击者开发并在受害者网络中部署了至少 3 个不同版本的擦除器,分别称为 Meteor、Stardust 和 Comet。

针对Katerji、Arfada、Alfadelex等叙利亚公司

上述CheckPoint报告同时还总结了该组织在2021年之前的攻击活动:

2019 年 9 月:针对位于叙利亚的货币兑换和汇款服务公司 Alfadelex Trading 进行攻击。

2020 年 1 月:针对叙利亚私人航空公司 Cham Wings Airlines 进行攻击。

2020 年 2 月和 2020 年 4 月:夺取位于叙利亚的两家公司:Afrada 和 Katerji Group 的网络基础设施。

2020 年 11 月:Indra 威胁要袭击叙利亚巴尼亚斯炼油厂,但CheckPoint尚不清楚这是否落实。

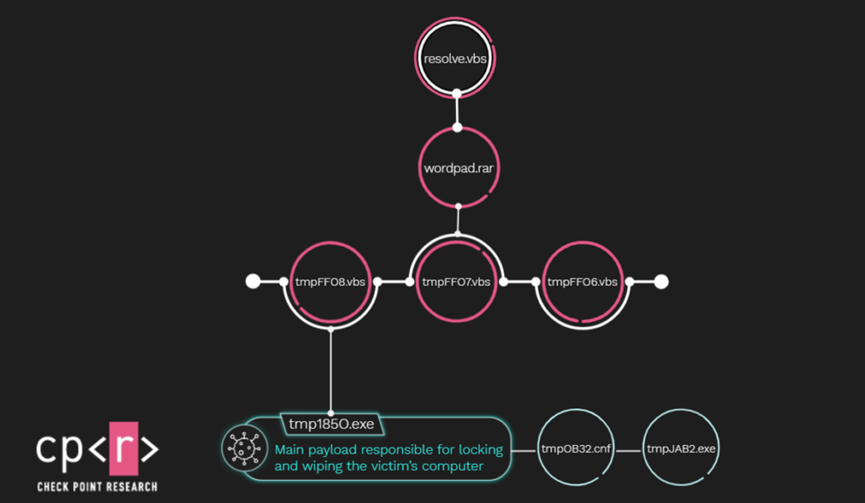

以下是针对叙利亚的攻击流程图:

该攻击的初始有效负载是VBS脚本“resolve.vbs”, 提取的存档包含另一个 RAR 文件和其他三个 VBS 文件。resolve.vbs按顺序运行提取的脚本,其间与服务器通信并进行跟踪。

第一个脚本检查已安装的程序并尝试使用硬编码的域凭据卸载卡巴斯基反病毒软件。

第二个脚本检查卡巴斯基的 avp.exe 进程是否正在运行并尝试删除卡巴斯基许可证。

最后一个脚本提取第二阶段 RAR 存档并运行可执行文件。

针对伊朗钢铁制造商

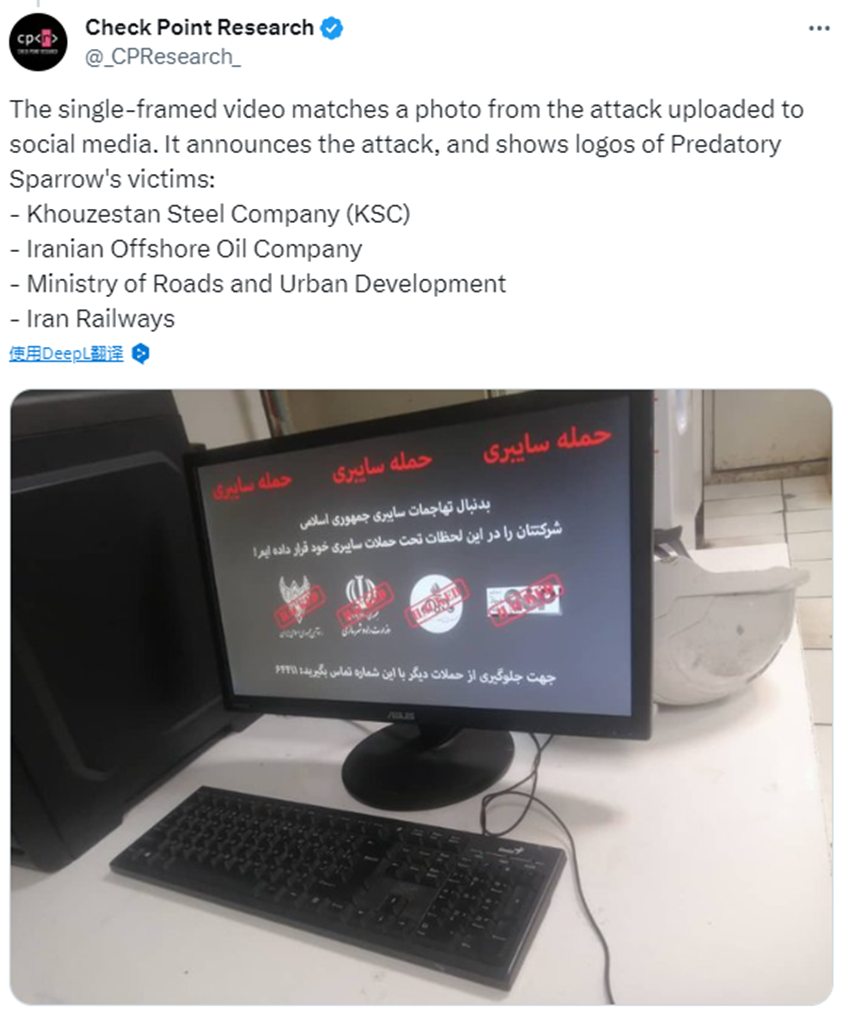

在2022年,CheckPoint的研究人员又发现该组织的相关攻击活动,针对伊朗钢铁制造商实施网络攻击。6月28日[9]发现了与伊朗钢铁行业相关的文件,初步分析表明,该恶意软件与去年针对伊朗铁路的攻击有关。攻击者宣布了这次袭击,并显示了 "Predatory Sparrow"受害者的标志。受影响的公司主要是:胡齐斯坦钢铁公司 (KSC)、伊朗海洋石油公司、道路和城市发展部、伊朗铁路公司。

与该组织以前的攻击一样,使用了以前的笑话,引导受害者拨打伊朗最高领袖办公室的号码:"64411"。

研究人员还发现此次攻击使用的一个名为 "Chaplin.exe "的可执行文件,是去年攻击伊朗铁路和政府部门的" Meteor "变种,他们共享一个代码库,但Chaplin 与 Meteor 及其之前的变种:Stardust、Comet不同,它缺乏抹除功能。

2022 年 7 月 11 日,BBC也报道了此事件[10],补充说明此次袭击引发了一场严重火灾,攻击者还发布了一段视频,该视频似乎是闭路电视录像,显示工厂工人在机器开始喷出钢水和火焰之前离开工厂的一部分。视频最后,人们用软管浇水灭火。在网上发布的另一段视频中,可以听到工作人员大声喊叫消防员,并描述了设备的损坏情况。该组织表示,这是该组织 6 月 27 日针对伊朗钢铁制造商发动的三起袭击之一,以回应伊朗未具体说明的“侵略”行为。该组织还开始共享其声称从这些公司窃取的数十亿字节的数据,其中包括机密电子邮件。

参考链接

[1].https://www.reuters.com/world/middle-east/software-problem-disrupts-iranian-gas-stations-fars-2023-12-18/

[2].https://t.me/GonjeshkeDarandeOfficial/3

[3].https://twitter.com/darandegonjeshk

[4].https://research.checkpoint.com/2021/indra-hackers-behind-recent-attacks-on-iran/

[5].https://ir.voanews.com/a/top-stories_azari-jahromi-iran-cyberwarfare/6126599.html

[6].https://twitter.com/hoseinrazzagh/status/1413815059835392001

[7].https://threats.amnpardaz.com/malware/trojan-win32-breakwin/

[8].https://www.sentinelone.com/labs/meteorexpress-mysterious-wiper-paralyzes-iranian-trains-with-epic-troll/

[9].https://twitter.com/_cpresearch_/status/1541753913732366338

[10].https://www.bbc.com/news/technology-62072480

点击阅读原文至ALPHA 6.0

即刻助力威胁研判

声明:本文来自奇安信威胁情报中心,版权归作者所有。文章内容仅代表作者独立观点,不代表安全内参立场,转载目的在于传递更多信息。如有侵权,请联系 anquanneican@163.com。