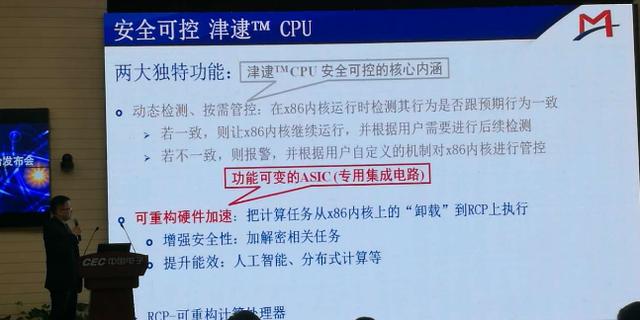

日前,澜起科技在开放数据中心峰会上发布了津逮CPU、混合安全内存模组、可重构计算处理器卡等津逮服务器平台产品及其关键技术,并宣布津逮产品已进入量产阶段,用户即将体验到津逮商用终端产品的卓越性能和独有的安全特性。

澜起科技高管表示,津逮服务器平台是在英特尔至强通用处理器技术的基础上,融合了清华大学可重构计算处理器(RCP)模块以及澜起科技混合安全内存模组(HSDIMM®),构成了动态安全监控技术(DSC),以满足国内数据中心对高安全、高性能计算的迫切应用需求。

那么,津逮服务器平台真的能实现安全可控?

津逮服务器平台是Intel CPU马甲

近年来,IBM、ARM、高通、AMD等公司先后到中国合资或合作,不知是因不甘寂寞,还是为了反制老对手AMD到中国合资,Intel也选择到中国大陆找一个代理人。

不过,由于Intel的市场地位更加稳固,因而在技术合作上姿态更加孤傲,在技术转让方面远远不及AMD良心,据业内人士披露,Intel其实只是硬核授权,技术上完全就是黑箱。

2016年,清华大学、澜起科技与Intel合作联手研发融合可重构计算和英特尔x86架构技术的新型通用CPU。

2017年,总投资20亿的澜起新型可控数据中心平台项目落户昆山。

津逮CPU其实就是在Intel CPU上加一个所谓的安全模块,是CPU+ASIC,CPU直接用英特尔的,ASIC国内单位自己做。

至于澜起以及支持该项目的专家鼓吹的所谓高安全,并非CPU代码全部自己写,而是通过搞一个安全模块来实现。澜起就是把安全向下做到硬件这一级,理论上会检查所有的指令,检查X86内核运行时行为是否与预期一致,若一致则执行,如果不符合预期定义的动作都不让执行。而运算功能则由Intel做的X86内核负责。

至于针对的市场,主要是数据中心,这一点从澜起官方宣称和采用Intel至强处理器都可以看出来。

津逮CPU能否实现安全可控

根据澜起的宣称,高安全、高性能是澜起的主要卖点。

由于直接采用Intel至强处理器,高性能是毫无疑问的。但也是因为原封不动采用至强处理器,能不能高安全,就非常值得商榷了。

毕竟,Intel可以是有一大串的黑历史。

比如对于ME存在的漏洞10年不改。国外科技曝料网站Semiaccurate表示:5年前就开始向英特尔公司提这个漏洞,英特尔公司10年来对该漏洞不屑一顾。而且英特尔一直回避ME技术架构的话题,没人真正知晓该技术的真正目的,以及是否可以做到完全禁用。直到2017年3月底安全研究者Maksim提交了该漏洞,证实了其存在的安全风险。Intel才表示,十年来的产品都因高危漏洞存在安全隐患。

又比如此前"幽灵"、"熔断"的问题。

国内单位的安全检测报告也证明,Intel的CPU存在漏洞。相关单位通过对某些国外X86 CPU的严格测试,可以确认存在功能不明确的"多余"模块,它不是一般意义的调试接口,而是由特定的CPU芯片引脚控制,可读写CPU内部状态寄存器、读写指定存储区域、激活特定的微代码段执行某个处理流程、并且可以对CPU进行复位。同时,还发现其存在未公开指令,包括加解密、浮点操作在内共计二十余条,其中,有三条指令在用户模式就可以使机器死机或重启,作用机制直接穿透各种软件保护措施,防护软件不能感知;普通应用程序中嵌入一条即可使系统宕机。

在这种情况下,加一个可重构计算处理器是否能真的实现100%安全,恐怕还需要时间去检验。

津逮CPU能进入安全市场么?

近年来,各路技术引进CPU纷纷大举进军政府采购。由于马甲CPU在政府采购市场肆虐的现状,以及在相关报道中"业内专家纷纷表示,澜起科技落户昆山意义深远:该项目掌握安全、自主、可控的核心技术,由澜起科技与英特尔等国际领军企业展开高层次战略合作,极大提升昆山科技创新的全球影响力"的评价,铁流对安全可控评估不抱过多期待,如果对澜起津逮CPU将来打击党政军市场,铁流丝毫不会感到意外。

声明:本文来自铁流,版权归作者所有。文章内容仅代表作者独立观点,不代表安全内参立场,转载目的在于传递更多信息。如有侵权,请联系 anquanneican@163.com。