关于最近的热点卡巴揭露的”三角行动”,除了Blog以外CCC上的演讲信息量也很大,可以都看一下,下面是我觉得几个比较有意思的点。

https://media.ccc.de/v/37c3-11859-operation_triangulation_what_you_get_when_attack_iphones_of_researchers#t=2082

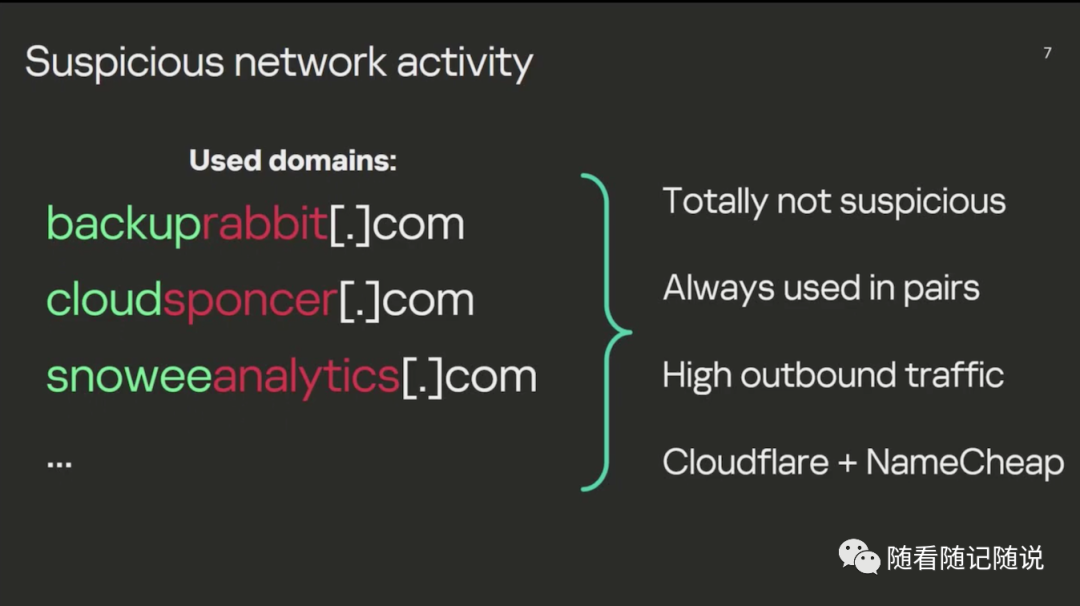

C2域名的风格跟SolarwWinds攻击用到的相似,单词组合的形式(为了省钱用了typo的),但都是近几年注册的,从隐蔽性上远不如SolarWinds高价买的老域名。

漏洞在新老版本的系统中都存在,在2023年1月当时的新版本系统中默默地给给补了,但老版本的系统在事情暴露以后才给补了,从这儿可以看出苹果的漏洞修补策略,补漏洞是有很高成本的,苹果的态度也是能省则省。

需要清除掉的iMessage用于发消息的账号是全量内置的工具中的,很可能发件账号是从这个池子里随机挑选的,也就意味着攻击者所使用的攻击工具是预先打包好的,以相对独立的形式交付。

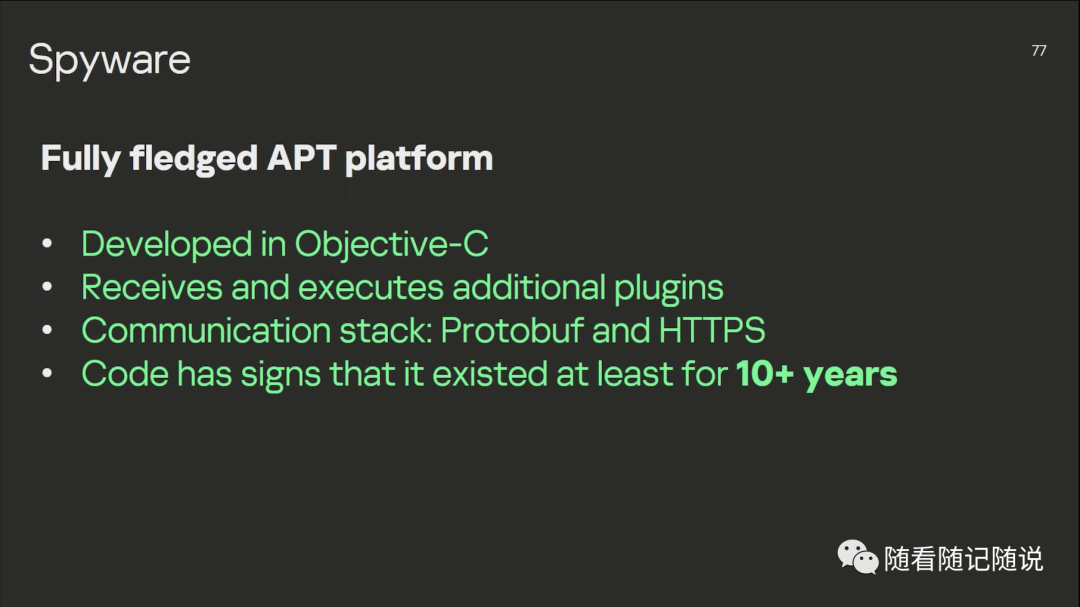

最后图穷匕见的木马平台已经至少存在了10年,意味着每个渗透阶段的工具基本是独立的,可以组合起来使用。

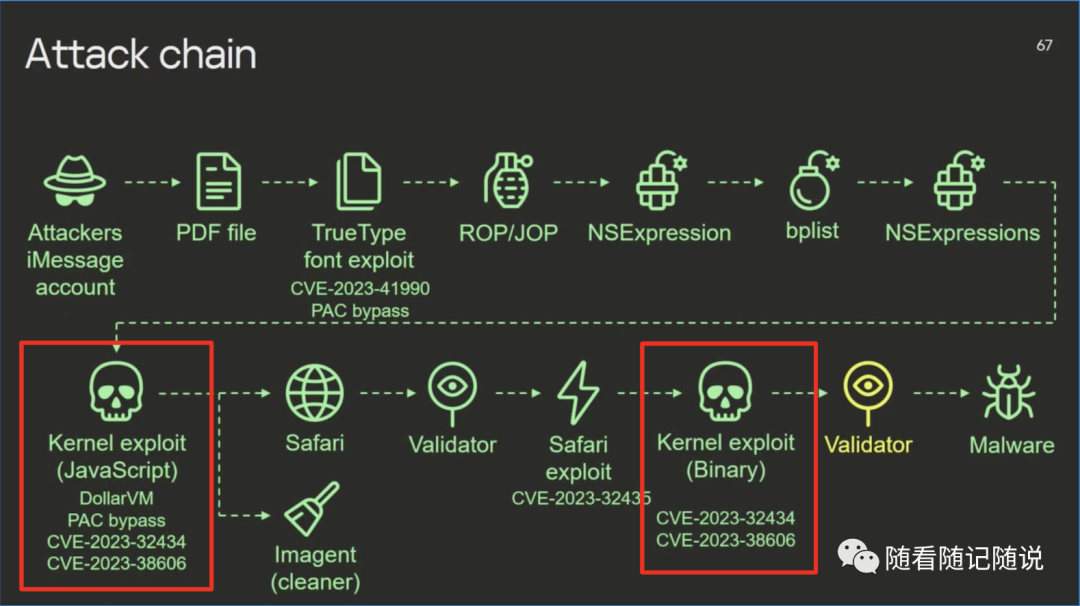

从两次以不同的方式利用相同的漏洞独立获取控制来看,攻击活动是明显分阶段的,所使用的工具也一定是独立封装的,初始控制与后续的“业务”操作完全可能是独立的团队执行。

从两次以不同的方式利用相同的漏洞独立获取控制来看,攻击活动是明显分阶段的,所使用的工具也一定是独立封装的,初始控制与后续的“业务”操作完全可能是独立的团队执行。

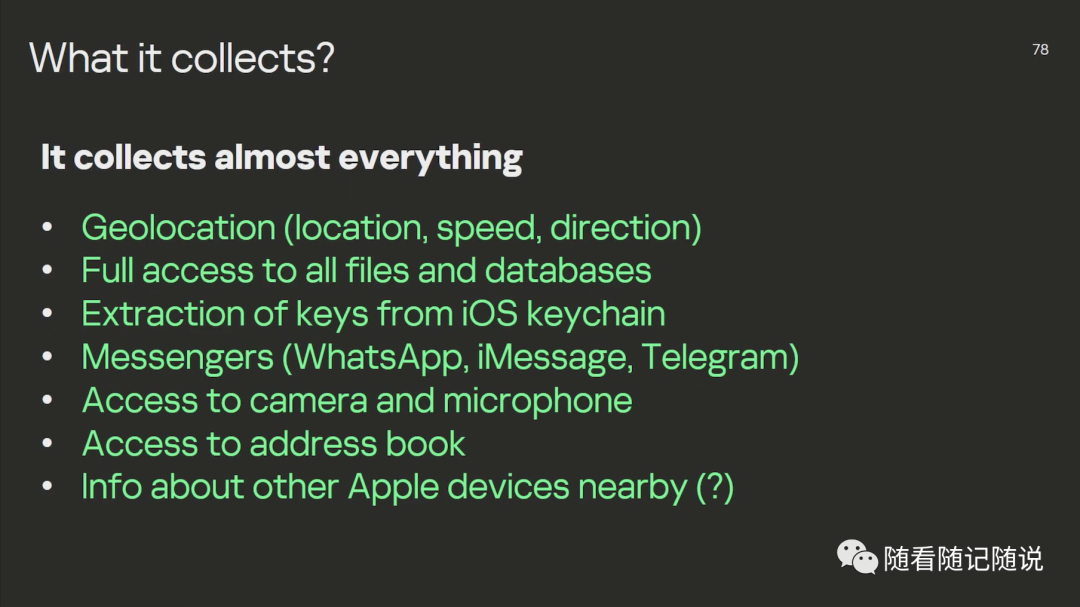

这里提到的即时通信软件里没有微信,尽管我们知道三角行动有中国的目标,可能还有待开发或针对国内目标有其他专门的插件。

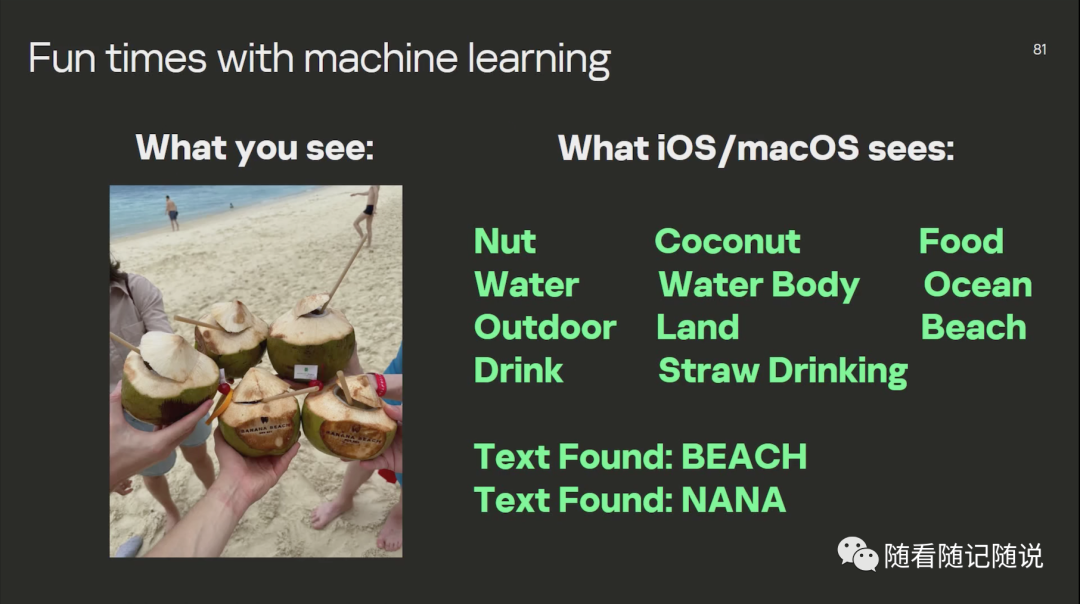

获取图片中的信息用到了苹果的AI引擎,照片太多,处理起来不如文本那么方便,这其实没什么奇怪的,是个人都想得出来,没有办法的办法而已。

最后说一下那个硬件后门,从实现的功能看技术层面这就是个货真价实的后门,正常的用途可能是开发显卡用,至于有意还是无意的只有天知道。有很多人认为这是无意留下的,可你从NSA(卡巴不敢明说,但这个地球上还有哪个组织有这样攻击能力,不点破不等于不知道)的角度看,留一个什么后门就算以后被发现也能圆得过去?好用漏洞型的、看起来调试目的功能、遗留的能力废弃代码的无疑是几种比较好的选择,人家是有脑子的,大喇喇的接收个Shellcode执行的东西(还记得那个WMF漏洞吗)?

声明:本文来自随看随记随说,版权归作者所有。文章内容仅代表作者独立观点,不代表安全内参立场,转载目的在于传递更多信息。如有侵权,请联系 anquanneican@163.com。