前情回顾·无所不能的漏洞

安全内参1月10日消息,研究人员发现了23个漏洞,黑客可以利用这些漏洞破坏或禁用一套非常流行的联网扳手系列产品。全球各地的工厂都在使用这些产品组装敏感仪器和设备。

安全公司Nozomi的研究人员在周二报告了这些漏洞,它们存在于博世力士乐(Bosch Rexroth)生产的NXA015S-36V-B型手持螺帽扳手。

这款无绳设备能够无线连接到使用者的本地网络,帮助工程师将螺栓等机械紧固件拧紧到安全、可靠的扭矩水平。如果紧固件过松,会有过热和火灾风险。如果过紧,螺纹可能会断裂,导致扭矩过松。

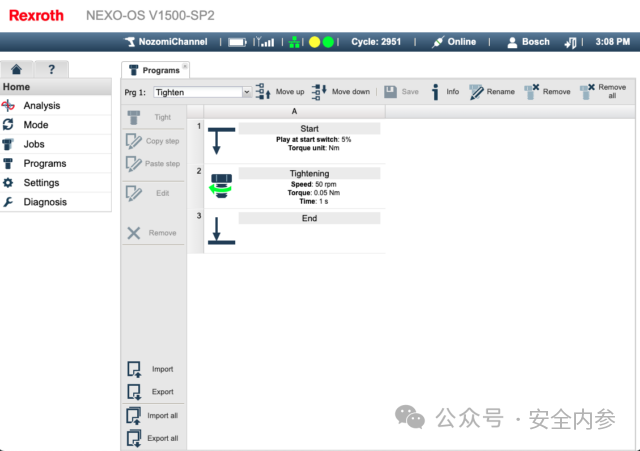

该型号螺帽扳手配有扭矩级别指示器显示屏,显示屏由德国工程师协会认证,并于 1999 年被汽车业界采用。运行在设备上的固件是NEXO-OS,可以通过基于浏览器的管理界面加以控制。

图:NEXO-OS的Web管理应用程序

Nozomi的研究人员表示,这款设备存在23个漏洞。某些情况下,攻击者可以利用这些漏洞安装恶意软件。一旦安装成功,恶意软件能够禁用整个设备系列,或在紧固件过松或过紧时让设备不显示关键设置出现错误。

博世官方通过电子邮件发表了声明。他们首先按惯例强调安全是首要任务,随后表示,Nozomi几周前联系博世,指出了这些漏洞。声明中说:“博世力士乐立即采纳了这些建议,并正在研究解决问题的补丁。该补丁将于2024年1月底发布。”

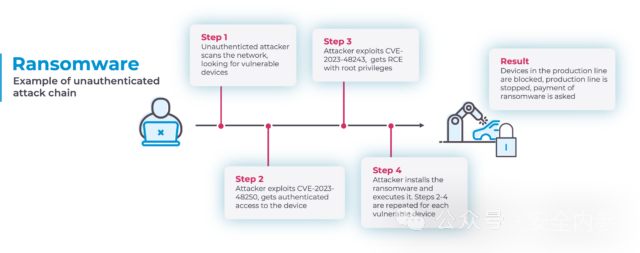

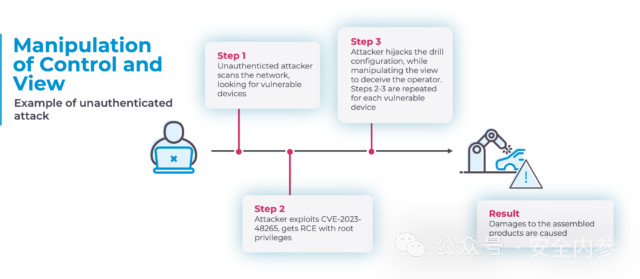

Nozomi的研究人员发帖称,在博世力士乐NXA015S-36V-B上发现的漏洞,允许未经身份验证的攻击者向目标设备发送网络数据包,以root权限远程执行任意代码,完成对设备的彻底入侵。攻击者一旦能够未经授权地访问设备,就有可能实施多种攻击方案。Nozomi在实验室环境中成功重建了以下两种情景。

勒索软件:我们能够阻止本地操作员通过设备上的显示屏控制钻孔并禁用触发按钮,导致设备完全无法使用。此外,我们可以更改图形用户界面,在屏幕上显示任意消息,要求支付赎金。鉴于勒索软件攻击可以轻松地自动应用于众多设备,攻击者可能会迅速使生产线上的所有工具无法访问,导致最终资产所有者遭受重大损失。

图:测试扳手上运行的概念验证(PoC)勒索软件

控制和视图操纵:我们秘密地更改了紧固程序的配置,比如增加或减少目标扭矩值。同时,通过在内存中修补设备显示屏的显示界面,我们可以向操作员显示正常数值,悄然篡改系统设置。

图:操纵视图攻击,紧固时施加的扭矩为0.15 Nm

Nozomi一共披露了23个漏洞,其严重程度评级从5.3分到8.8分不等(满分为10分)。

对于大多数漏洞来说,攻击者首先必须获得设备的Web管理界面访问权限。Nozomi 表示,即使只是具有最低权限,攻击者也可以创建攻击链,利用称为遍历漏洞的缺陷向敏感目录上传恶意代码,然后执行该代码。未经身份验证的攻击者仍然可能将遍历漏洞与其他漏洞(如硬编码帐号)结合起来黑掉设备。

攻击链的示意图如下:

图:未经身份验证的攻击链导致生产线停工的流程图

如果设备的通信协议(如OpenProtocol)已集成到网络流中,攻击者可以利用多个缓冲区溢出漏洞之一来远程执行恶意代码。

图:通过未经身份验证的攻击完成控制和视图操纵

这些漏洞很可能不会被大规模利用。成功入侵网络之后,勒索软件攻击者或许有更有效的方法提升权限、造成中断或破坏。但是,在没有其他漏洞的情况下,攻击者只要大规模禁用扳手就足以达成目的。不仅如此,国家支持的黑客以及受到激进思想或特殊目的鼓动的黑客活动分子可能会利用这些漏洞干扰或破坏对手的设备运行。

不管是哪种情况,停工风险都切实存在,关键设置有可能被篡改,建议所有用户在补丁发布后选择尽快安装。

参考资料:https://arstechnica.com/security/2024/01/network-connected-wrenches-used-in-factories-can-be-hacked-for-sabotage-or-ransomware/

声明:本文来自安全内参,版权归作者所有。文章内容仅代表作者独立观点,不代表安全内参立场,转载目的在于传递更多信息。如有侵权,请联系 anquanneican@163.com。