2023 年全年Recorded Future 一共发现了超过3.6 万个恶意服务器,相比去年增加了109%。当然,并不是攻击基础设施的数量大幅跃升,而是跟踪检测的恶意软件和攻击工具显著增加了。

去年已经介绍过 Recorded Future 按照C&C 武器化的全生命周期,对攻击基础设施进行跟踪分析。① 获取攻击基础设施(购买服务器、注册域名等)② 安装工具进行配置 ③ 提供TLS 证书 ④ 为攻击者提供远程访问(SSH、RDP 等)⑤ 完全运行,等待失陷主机回连。研究人员尽力缩短攻击基础设施建立与标黑间的时间延迟,这样可以显著降低潜在威胁。

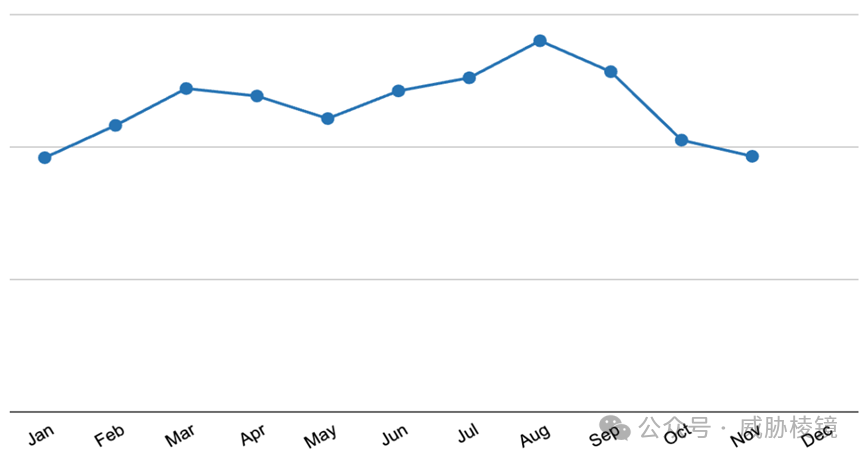

攻击基础设施趋势

2022 年检测到17233 台恶意服务器,2023 年增长一倍达到36022 台。可以按照以下四类进行划分:

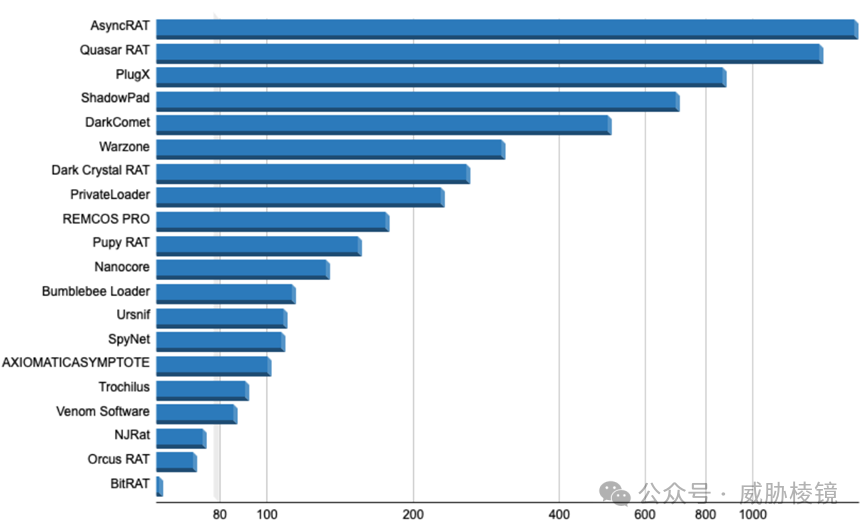

远控木马与后门

TOP 20 的远控木马与后门如下所示,最多的是 AsyncRAT、Quasar RAT、PlugX、ShadowPad 和 DarkComet。

AsyncRAT与Quasar RAT 是开源的木马,PlugX、ShadowPad 和 DarkComet 则是成熟的商业木马。从这一点可以看出,攻击者更关心的其实是“不可归因”,而非无法检测。

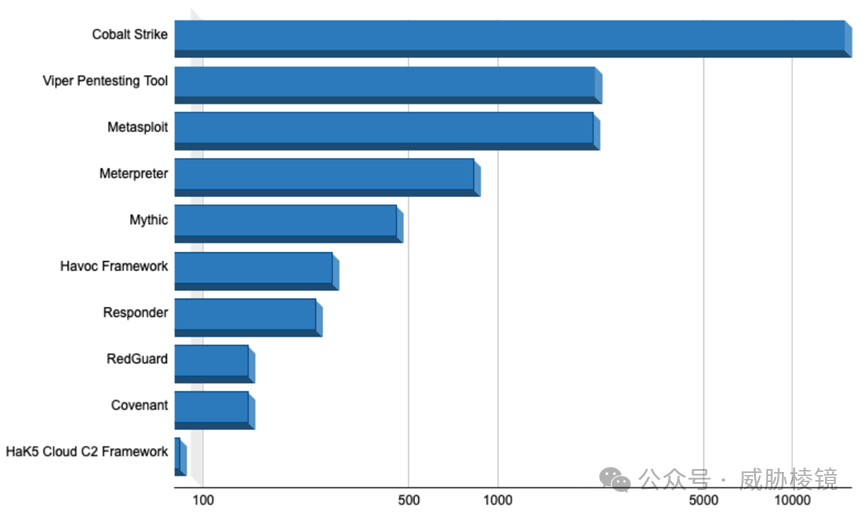

红队工具

在红队工具这一类别中,Cobalt Strike 当仁不让排名第一。而Viper 经过发展已经能够和老牌的 Metasploit 平起平坐。

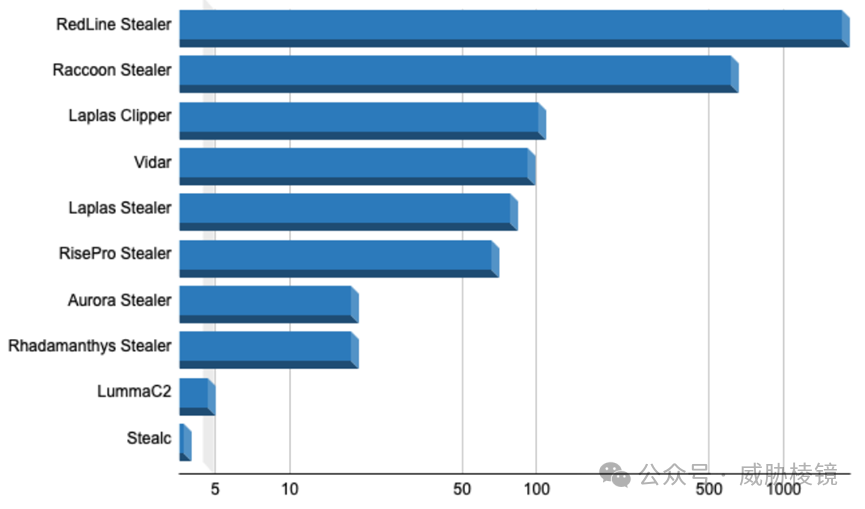

信息窃密木马

信息窃密木马带来的威胁也愈发严重,从2019 年以来就一直保持活跃的RedLine Stealer 霸榜位列第一。

同样是恶意软件即服务(MaaS)的Raccoon Stealer,开发者Mark Sokolovsky 在荷兰被逮捕后沉寂了一段时间又高调宣布回归,经历了如此巨大的起伏还能保持在第二位。美国政府认为 Raccoon Stealer 在全球窃取了超过5000 万个人凭据信息。

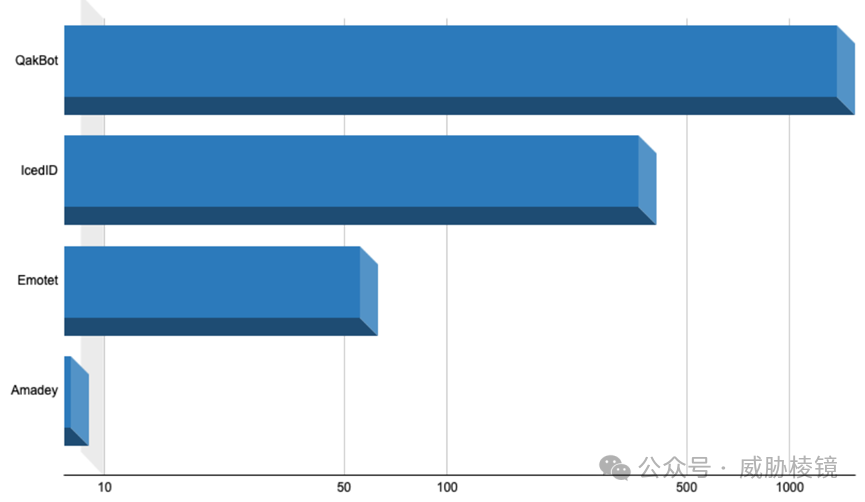

僵尸网络

继执法行动摧毁了 Emotet 后,2023 年8 月执法部门也拆除了QakBot 限制了该僵尸网络的扩张。尽管如此,QakBot 与IcedID 的C&C 服务器数量都有所增加。

百足之虫死而不僵

执法机构对攻击基础设施的拆除能够阻止网络犯罪吗?这是一个系统性问题:

攻击者是否已被控制,无法再采取应对措施?

攻击基础设施架构上是不是冗余的,全部拆除很困难?

拆除的攻击基础设施是不是全部,还是只是其中一部分?

运营方是不是准备了 B 计划,可以使用其他基础设施快速切换?

以三个典型案例为例,对针对性的攻击基础设施拆除工作进行介绍。

Emotet

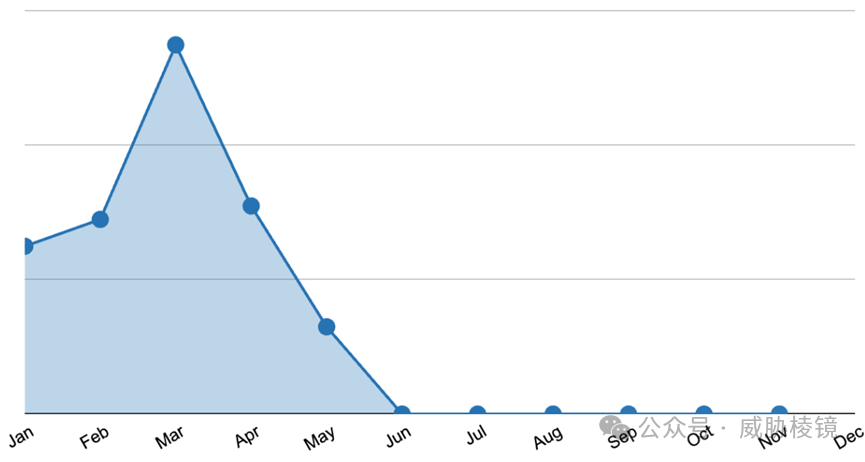

2021 年年初,Emotet 就被摧毁一次,后续再度复活。又摧毁,又复活。反复几次后,Emotet 终于在2023 年5 月完全终止。攻击者通过设计稳健的基础设施网络,攻击基础设施仍可以在高压打击下苟活两年多。

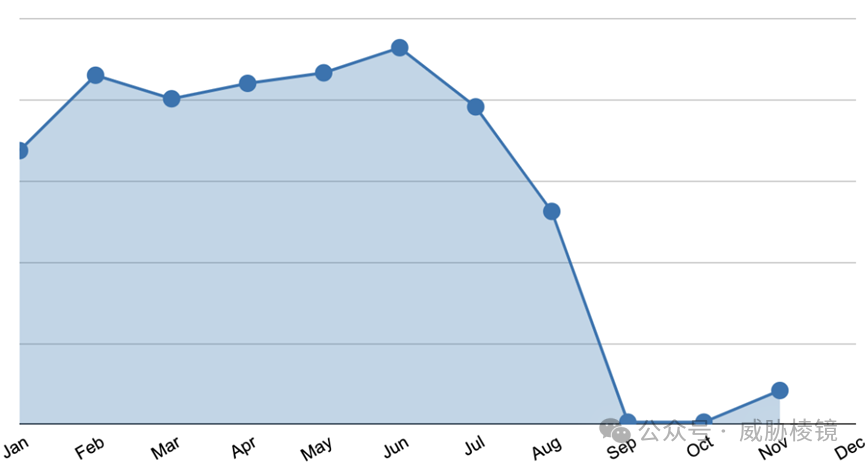

QakBot

2023 年8 月,美国司法部打击QakBot 后,该僵尸网络迅速瓦解。后续TA577 尝试重新运营QakBot,业界也发现了一些痕迹,但规模相比之前要小得多。

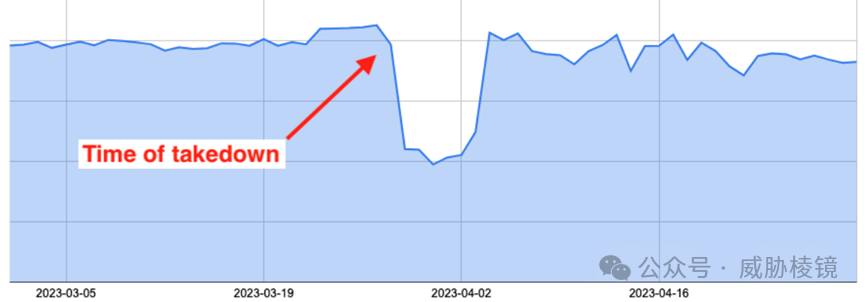

Cobalt Strike

研发 Cobalt Strike 的公司Fortra 与微软等公司,联合在 2023 年3 月集中关闭未经许可的Cobalt Strike 破解版。执法行动立竿见影起效,但后来短短几天就恢复如初。从数据上看,全网至少一半以上的 Cobalt Strike 都是破解版,怪不得 Fortra 认为侵犯版权,少赚了一倍的利润。PS:查封的都是使用破解版的特定 IP 地址,这些 IP 地址的名单经过了美国法院的审批。这不是一个持续性工作,换一个 IP 仍然可以使用。

百花齐放的后渗透框架

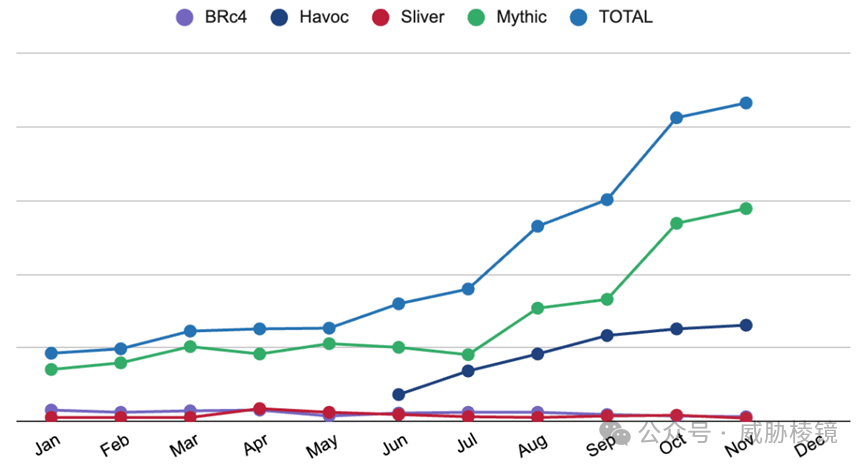

Cobalt Strike、Viper 与Meterpreter 都是最流行的,但也有一些C&C 框架正在快速抢占市场份额。尽管远远没有前几个那么流行,但Havoc 与 Mythic 的使用人数也逐渐在增加。第二梯队中还有Sliver 与 BRc4,具体如下所示:

很多框架都被称为 Cobalt Strike 的替代品,但从数据看远远达不到后者的地位。Cobalt Strike 一直被各路攻击者所喜爱,利用也是稳定的。2023 年5 月,Sophos 称Cobalt Strike 能够占到2023 年第一季度检出攻击工具的20%。从目前的情况来看,估计暂时不会有任何竞争者足以挑战 Cobalt Strike 的江湖地位。

俄罗斯方向 APT 组织趋势

2023 年,俄罗斯方向的APT 组织增加了对合法服务的滥用。从免费API 服务(mockbin[.]org 和 webhook[.]site)、网站托管服务(Infinityfree)到文件托管服务(mocky[.]io 和 GitHub),攻击者想要尽可能保持隐蔽。

该方向的黑客一如既往地钟爱乌克兰。

https://go.recordedfuture.com/hubfs/reports/cta-2024-1209.pdf

声明:本文来自威胁棱镜,版权归作者所有。文章内容仅代表作者独立观点,不代表安全内参立场,转载目的在于传递更多信息。如有侵权,请联系 anquanneican@163.com。