欧盟应急响应中心在 2011 年建立,隶属于欧盟数字服务总局。该组织与欧盟网络安全局(ENISA)和北约应急响应中心(NCIRC)构建了合作伙伴关系,共同进行网络安全防御。

攻击组织

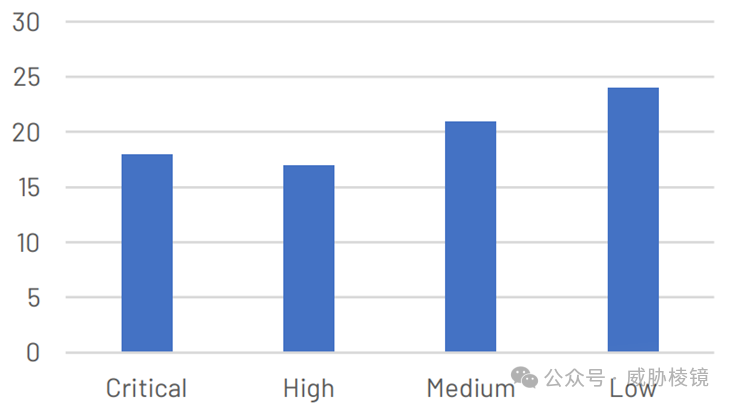

2023 年,至少有80 个攻击组织积极针对欧盟实体及其附近地区进行攻击。按照暴露程度进行划分:

严重暴露:18 个攻击组织被发现成功入侵了欧盟实体,某些攻击可以直接归因到特定攻击组织,也存在一些未知的攻击组织。

高程度暴露:17 个攻击组织针对欧盟实体发起了攻击,但未能成功入侵任何系统就被检测和拦截。

中程度暴露:21 个攻击组织被发现存在可疑连接,但未发现任何攻击或利用的痕迹。

低程度暴露:24 个攻击组织经常以欧盟实体及其附近地区为攻击目标,但并未发现对应的攻击事件。

很多攻击组织的动机和意图都并不清楚,只能将其归类为未知。已知动机的,接近四分之三都是为了间谍窃密,往往与国家支持的黑客有关。16% 为黑客主义的炫技,往往最终目标是获得媒体的宣传报道。

欧盟认为自己被俄罗斯疯狂攻击,有 15 个攻击组织与俄罗斯有关,其次是伊朗、朝鲜、土耳其等。

欧盟给出 APT 29 的钻石模型如下所示:

软件产品

104 个软件产品成为241 次攻击行动中的攻击目标。针对性程度可以分为以下几类:

低针对性:发现了一次攻击

中针对性:至少发现了两次攻击

高针对性:发现了很多次攻击,或者是 APT 组织利用其进行攻击

不同类型的软件产品在针对性程度下的数量统计:

网络设备有很多类型(如路由器、防火墙、VPN 等),这些设备往往都会暴露在互联网上,成为了攻击者的绝佳选择。

开发工具与集成开发环境(IDE)也是供应链攻击的理想目标。俄罗斯黑客就曾经在全球范围利用TeamCity,该软件为软件开发中常用的自动化编译、构建、测试与发布的软件。

安全软件也没有被放过,包括密码管理软件、反病毒软件、SIEM 与EDR 等安全软件,攻击者可以利用安全软件的缺陷绕过安全控制措施。

内容管理与协作工具也是攻击者重点关注的对象,过去的一年里WordPress、Atlassian Confluence、3CX 等软件接连被重点关注。

已经有 45.2% 的欧盟企业购买了云服务,最常见的云服务是电子邮件(82.7%)、文件存储(68%)和办公软件(66.3%),这都是攻击者期望的入侵路径。

典型厂商的产品被利用的漏洞如下所示:

完整的热力图如下所示:

鱼叉邮件

鱼叉邮件会利用与欧盟相关的话题进行欺诈和诱导,例如“瑞典担任欧盟理事会主席“、”欧盟-拉丁美洲及加勒比国家共同体(CELAC)峰会“、”外交关系参赞工作组(RELEX)“等。当然,鱼叉邮件的套路依旧很多:

通过复用旧会话发送钓鱼邮件,降低警惕性并提高可信度,受害者的电子邮件账户早已失窃。

工会收到冒充首席执行官的钓鱼邮件,该公司是欧盟实体的承包商。

员工收到冒充工会负责人的钓鱼邮件和 WhatsApp 消息。

电子邮件中包含另一个欧盟实体网站的页面链接,诱导进入钓鱼网站。

行业分布

攻击者对欧盟的 25 个行业很感兴趣,很难界定哪些是国家驱动的黑客组织感兴趣的行业,哪些是经济利益驱动的攻击组织感兴趣的行业。33% 的攻击行动都涉及公共管理行业,由于欧盟实体都是公共行政部门,不单独将其列出。

外交部门当仁不让排在第一,大使馆、领事馆和外交部都是攻击者关注的重点部门。对间谍行动来说,。

国防部门排名第二,这往往与地缘政治有关。国防部和国防承包商都是攻击的重点,并非只关注军事机构本身。

运输部门紧随其后,航空、海运、铁路与公路多样化的运输方式也是重要的基础设施,攻击者当然不肯放过。

金融部门受攻击的数量也相当多,但金融部门受到的攻击往往不单一集中在网络间谍,也会受到网络经济犯罪的影响。

卫生部门所受攻击次数相比前面就相对少了很多,绝大多数以经济利益为主,勒索软件是主要威胁。

后续是能源、科技、司法、通信、科研、教育等行业。值得注意的是科研部门尽管所受攻击的次数不多,但涉及到的欧盟实体数量最多。科研部门的网络安全状况和相关从业人员的网络安全意识,可能仍然需要加强和提高。

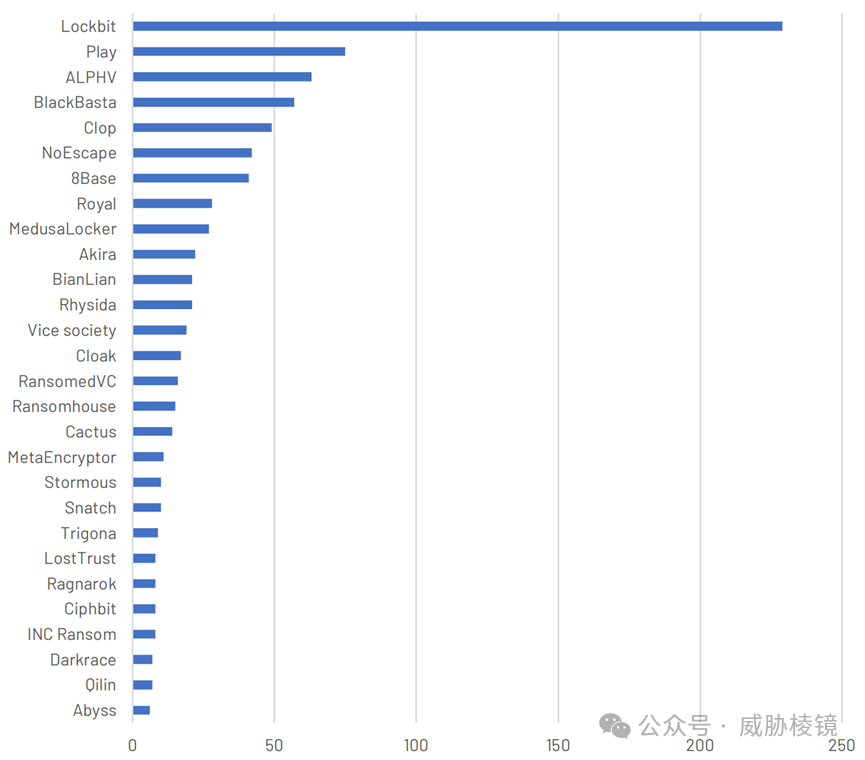

勒索软件

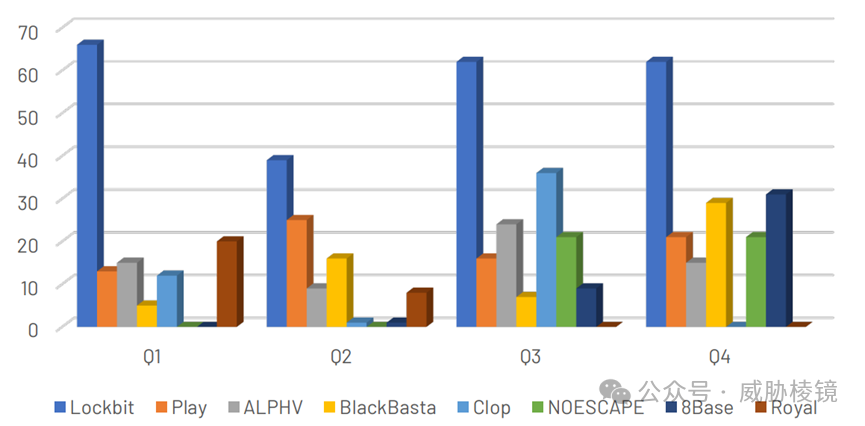

欧盟范围内在 2023 年尚未发现重大的勒索软件攻击泄露事件,攻击尝试总体上说并不成功。55 个勒索软件团伙在欧盟攻击了906 个受害者,有20 个团伙声称成功入侵了十个以上的欧盟实体,这二十个团伙总计占比达 78%。四个季度分布如下所示:

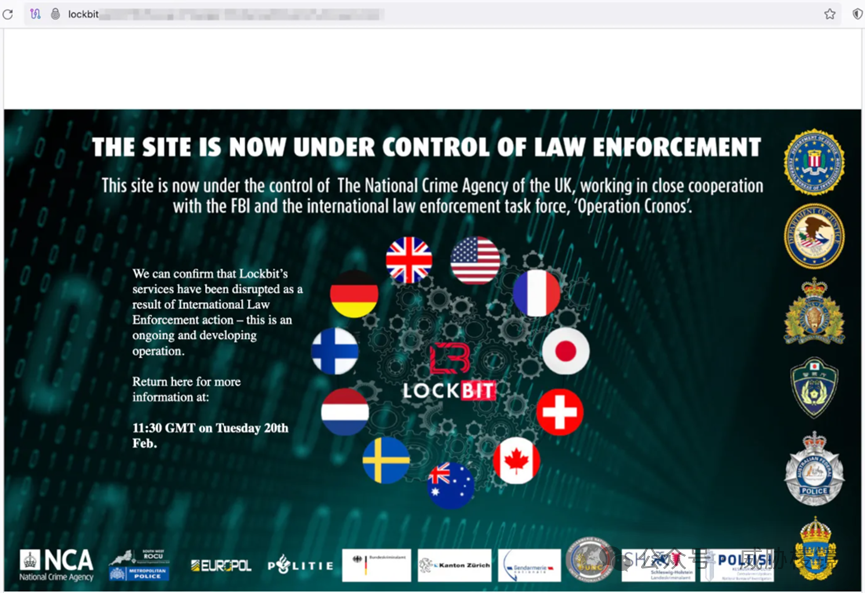

Lockbit 是个中翘楚,自己就占到总数的四分之一,堪称遥遥领先。

PS:不知道是不是Lockbit 太过成功,所以引起了监管部门的警觉,执法机构把 Lockbit 的攻击基础设施给铲了。目前的影响还有待观察,也许 Lockbit 会像ALPHV 一样也是在打击后几个月又重新站稳脚跟。

Lockbit 每季度都能成功入侵65 个实体,其他组织尽管也持续活跃但与Lockbit 相比都相形见绌。

从国家分布来看,英国是受攻击最严重的国家。紧随其后的是德国、法国、意大利和西班牙。国家排名和国家的经济规模基本吻合,公司越多攻击面越大,攻击者越容易成功。

从行业分布来看,制造业独占鳌头近四分之一。针对法律、建筑、零售行业的攻击也在增加,反而针对科技、教育和医疗行业的攻击在逐渐减少。

声明:本文来自威胁棱镜,版权归作者所有。文章内容仅代表作者独立观点,不代表安全内参立场,转载目的在于传递更多信息。如有侵权,请联系 anquanneican@163.com。