10月17日,卡巴斯基实验室将漏洞问题告知微软。卡巴斯基实验室的一款产品发现了针对 Windows 系统的利用尝试,进一步分析后发现它是和 Windows 中 Win32k 组件相关的一个 0day 漏洞。

该漏洞的编号是 CVE-2018-8589,可导致攻击者提升在受攻陷 Windows 7 或Windows Server 2008 系统上的权限。卡巴斯基观测发现,威胁者在恶意软件安装程序的第一阶段就已经开始执行该利用,但目前尚不清楚恶意软件是如何传播的。

卡巴斯基实验室表示,该漏洞仅被用于“次数非常有限的攻击中”,所有受害者均位于中东国家。

虽然卡巴斯基实验室无法判断幕后的攻击者身份,但表示,该利用“至少遭一个 APT 组织”利用。

技术细节

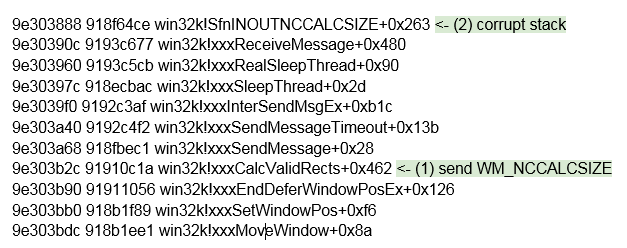

CVE-2018-8589 是一个存在于win32k!xxxMoveWindow 中的竞争条件,产生原因是线程之间同时发送的信息被不当锁定。

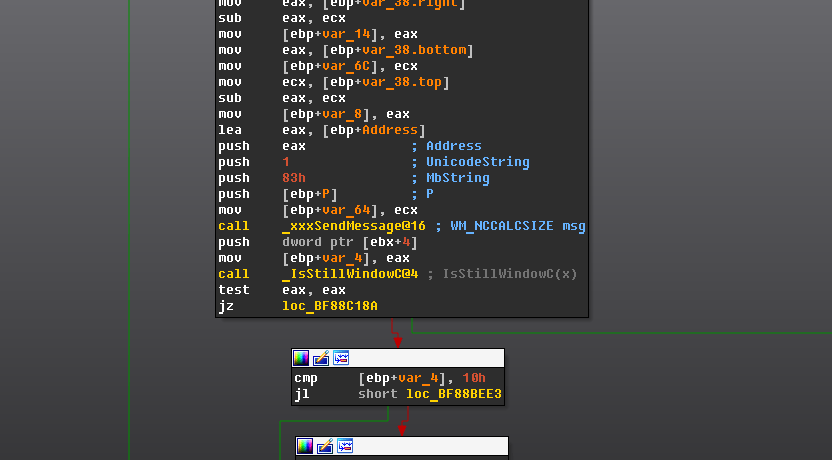

该漏洞通过创建具有类和关联窗口的两个线程实施利用,并在两个线程共有的窗口程序中将相反线程的窗口移动到WM_NCCALCSIZE 信息的回调内。

在 WM_NCCALCSIZE 回调内的最大递归级别上终止相反线程将导致受攻击者控制的IParam 结构进行异步 copyin。

在 WM_NCCALCSIZE 回调内的最大递归级别上终止相反线程将导致受攻击者控制的IParam 结构进行异步 copyin。

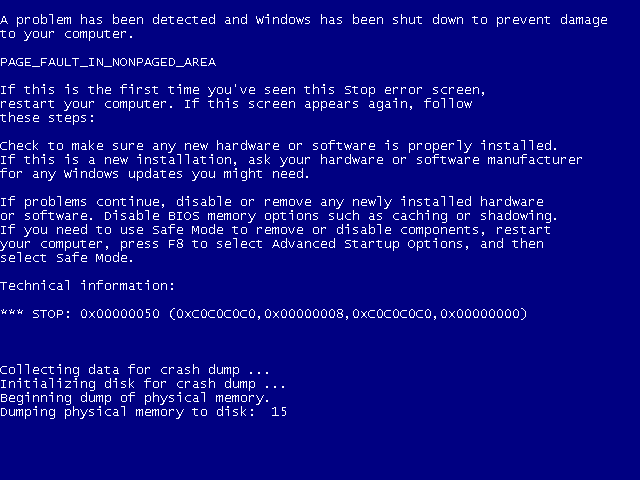

该漏洞利用指向 shellcode 的指针填充 IParam,并在成功复制到 win32k 内部的 win32k!SfnINOUTNCCALCSIZE 中,内核跳转到用户级别。在野利用仅针对32位版本的 Windows7 系统。

该漏洞利用指向 shellcode 的指针填充 IParam,并在成功复制到 win32k 内部的 win32k!SfnINOUTNCCALCSIZE 中,内核跳转到用户级别。在野利用仅针对32位版本的 Windows7 系统。

卡巴斯基实验室表示,已将 PoC 提交给微软。

卡巴斯基实验室表示,已将 PoC 提交给微软。

中东国家已遭攻击

这并非卡巴斯基近几周来首次报告的 0day 漏洞。卡巴斯基实验室研究员发现了 CVE-2018-8453,已被微软在10月份修复。该漏洞已遭 FruityArmer 用于一次高针对性的攻击活动中。

卡巴斯基实验室报告的这两个漏洞都和 Windows 的 Win32k 组件相关,而且都被用于攻击中东国家,但目前尚不清楚二者之间是否存在关联。

卡巴斯基实验室的安全专家 Anton Ivanov 表示,“2018年秋季已成为 0day 漏洞的高发季。仅在一个月的时间里,我们就发现了针对同一个区域的两次攻击活动。网络威胁攻击者的这种间断性特点提醒我们,企业必须拥有足够智能的必要工具和解决方案来保护自身免受此类复杂威胁的攻击。否则,可能会突然面临复杂的针对性攻击。”

本文由代码卫士翻译自SecurityWeek、Securelist

声明:本文来自代码卫士,版权归作者所有。文章内容仅代表作者独立观点,不代表安全内参立场,转载目的在于传递更多信息。如有侵权,请联系 anquanneican@163.com。