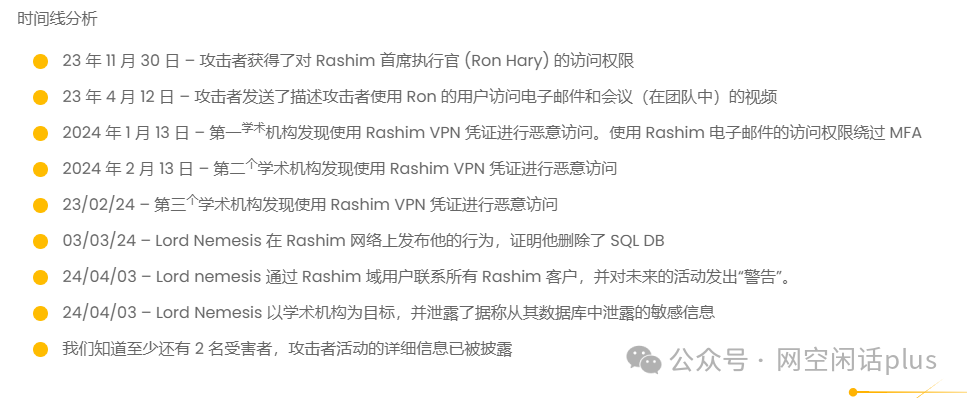

以色列安全咨询公司Op Innovate近日在一篇详细的博客文章披露,名为“Lord Nemesis”和“Nemesis Kitten”的伊朗黑客组织瞄准了以色列的学术软件公司Rashim Software,在2023年11月份首次获取该公司的基础设施访问权限后,向公司的客户-众多以色列大学和学术机构发起了进一步的数据泄露攻击。目前仍不知道有多少机构受到危害,多少数据被泄露,相关调查仍在秘密进行中。

自称为“复仇女神”的组织在网上吹嘘说,它使用从Rashim Software盗取的凭据闯入了该供应商在以色列的客户、大学和学院的系统。据协助一所受害大学的事件响应调查的公司Op Innovate称,黑客攻击和泄密行动于2023年11月左右开始。Op Innovate公司表示,学生数据“极有可能”因网络攻击而暴露。

Rashim是一家学术管理软件提供商,其中包括以学生为中心的CRM软件包,但没有回应Dark Reading关于涉嫌违规行为的询问。

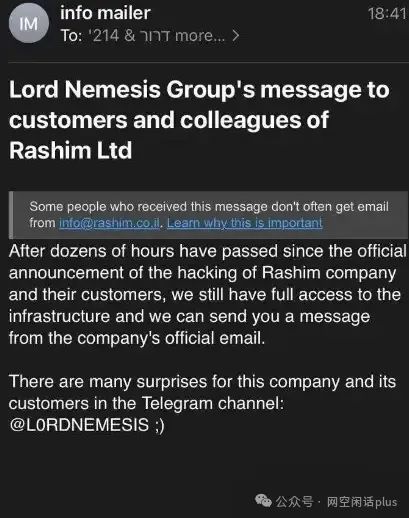

Lord Nemesis称,他们成功获得了对Rashim基础设施的完全访问权限,并利用此访问权限向Rashim的200多名客户和同事发送了电子邮件。该组织声称在此次泄露期间获得了敏感信息,他们可能会利用这些信息进行进一步的攻击或向受影响的组织施加压力。

黑客轻松破解弱访问控制

以色列安全咨询公司Op Innovate在一篇详细的博客文章中表示,针对Rashim的黑客行动依赖于薄弱的访问控制和不稳定的身份验证检查的组合。

Op Innovate发现,Rashim至少在部分客户的系统上保留了管理员用户帐户。“通过劫持此管理员帐户,攻击者能够使用依赖于Michlol CRM[客户关系管理]的VPN[虚拟专用网络]访问众多组织,这可能会损害这些机构的安全并使其数据面临风险 ”。

更强大的身份验证控制通常可以抵御此类攻击,但Rashid依赖于基于电子邮件的身份验证。因此,在攻击者破坏Rashim的Microsoft Office365基础设施(作为针对其数据库和其他系统的更广泛攻击的一部分)之后,电子邮件身份验证作为防御措施就崩溃了。

专门攻击以色列大学

3月4日,即初次泄露事件发生四个月后,Lord Nemesis利用其对Rashim内部Office365基础设施的访问权限,通过该公司的电子邮件帐户向该软件公司的客户、同事和合作伙伴发送一条消息,宣布其“拥有对Rashim基础设施的完全访问权限”。此举意志在向受害者展示他的访问范围并灌输恐惧。

伊朗的黑客活动分子分别上传了视频,据称记录了他们如何从Rashim数据库中删除分支。他们还泄露了Rashim首席执行官的个人视频和图片,显然是为了骚扰和恐吓该公司。

Lord Nemesis,也称为Nemesis Kitten,最初出现于2023年底,Rashim被攻击事件代表了这个新成立的组织的第一次重大网络攻击。

Op Innovate的首席营销官Roy Golombick告诉Dark Reading,由于对该事件的调查仍在进行中,攻击者最初如何进入Rashim Software的系统仍处于保密状态。

不过,Golombick分享了黑客活动分子间谍活动的一些细节。该组织使用了从本地代理服务器到以色列的已知恶意IP,从而跳过了地理封锁。该IP为我们的研究团队提供了宝贵的IOC(妥协指标)来识别访问尝试。

Op Innovate能够确认Lord Nemesis特工成功劫持了Rashim Software的管理员帐户,该帐户拥有访问该学院学生CRM系统的特权。

Op Innovate的报告称:“攻击者利用这些提升的凭据,在正常工作时间之外连接到该研究所的VPN,并发起数据泄露。”

日志分析显示,攻击者的目标是服务器和数据库,包括包含敏感学生数据的SQL服务器。然而,Op Innovate无法找到确实的证据证明学生个人数据因攻击而被盗,但仍得出结论认为此类敏感信息可能已被暴露。

网络攻击似乎仅限于以色列的实体。“据我们所知,根据攻击者组织的Telegram频道,这次攻击似乎专门针对以色列组织。

软件供应链风险不容小觑

该事件凸显了第三方供应商和合作伙伴带来的重大风险(供应链攻击)。通过成功入侵Rashim的管理帐户,Lord Nemesis组织有效地规避了众多组织实施的安全措施,授予自己更高的权限并不受限制地访问敏感系统和数据。

对此次攻击的调查显示,犯罪者可能事先了解并熟悉Rashim的基础设施及其客户的IT环境。这使得攻击者能够通过最少的探测或枚举来快速识别和破坏关键系统,这表明攻击者的复杂程度和计划程度超出了典型的机会主义攻击。

这次攻击还说明了组织因依赖第三方供应商和合作伙伴而面临的风险。攻击者越来越发现,通过供应链攻击来破坏软件或技术供应商,而不是直接攻击目标组织,这为他们提供了通往多个潜在受害者网络的踏脚石。

Golombick将针对Rashim及其客户的攻击与2020年12月针对以色列航运和物流行业发起的“Pay2Key”活动进行了比较。这两起事件都说明了采取积极措施最大程度降低供应链风险的重要性。

OP Innovate为许多客户提供了一系列建议,以加强他们的网络防御并减少第三方攻击面。关键措施包括跨端点部署EDR、实施MFA、限制供应商访问权限、升级遗留系统、映射所有外部资产以及定期进行内部基础设施和外部渗透测试。

Golombick建议,“这包括对所有用户实施MFA(多重身份验证),尤其是第三方供应商使用的用户,并监控帐户是否存在可疑行为,例如非工作时间活动”和其他危险信号。

毫不奇怪,Golombick还建议聘请一家信誉良好的投资者关系公司,以确保快速响应,让早期的关键时间发挥作用。

关于Lord Nemesis

伊朗黑客组织Lord Nemesis(也称为“Nemesis Kitten”)于2023年底出现在网络领域,此前曾宣布打算针对以色列组织。这个伊朗资助的黑客组织的目标之一是向受害者灌输恐惧。从描绘一个看似恶意的黑暗领主的戏剧性网站,到他们的行动方式,包括默默地进行黑客攻击、下载数据并慢慢地将调查结果发布到全球网络,同时向受害者发送有关未来行动的警告信息。

从他们的戏剧性网站(以一个外表险恶的黑暗领主为特色)到他们的作案手法(包括悄悄渗透网络、窃取数据并逐渐将他们的发现发布到全球网络),该组织的行动经过精心计算,旨在最大限度地对其受众产生心理影响。通过发送有关未来行动的不祥警告信息,复仇女神旨在在目标中营造一种不确定和焦虑的氛围。

参考资源

1、https://www.darkreading.com/cyberattacks-data-breaches/israeli-universities-hit-by-supply-chain-cyberattack-campaign

2、https://op-c.net/blog/lord-nemesis-strikes-supply-chain-attack-on-the-israeli-academic-sector/

声明:本文来自网空闲话plus,版权归作者所有。文章内容仅代表作者独立观点,不代表安全内参立场,转载目的在于传递更多信息。如有侵权,请联系 anquanneican@163.com。