前情回顾·漏洞奖励计划动态

安全内参3月15日消息,在2023年内,谷歌向来自68个国家的632名研究人员支付了1000万美元(约合人民币7196万元),以表彰他们在发现并负责地报告旗下产品和服务的安全漏洞。

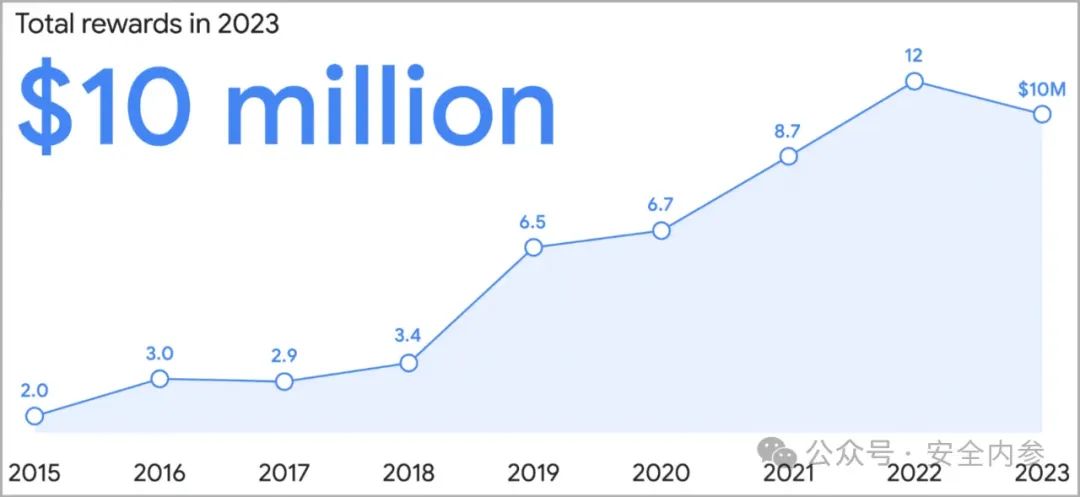

尽管较2022年支付给研究人员的1200万美元有所下降,但这一数额仍然相当可观,展示了社区在谷歌安全工作中的高度参与度。

谷歌每年向研究人员支付的总金额

2023年,漏洞报告中最高的奖励为113337美元。自2010年推出漏洞奖励计划以来,谷歌支付的总奖金已达到5900万美元(约合人民币4.24亿元)。

该计划为安卓这个全球最受欢迎和广泛使用的移动操作系统,支付了超过340万美元奖金。谷歌还将安卓的关键级别漏洞最高奖励金额提高至1.5万美元,此举推动了社区报告数量的增长。

在ESCAL8和hardwea.io等安全会议上,谷歌为可穿戴领域的Wear OS和汽车领域的Android Automotive OS中的20个关键漏洞奖励了7万美元,并为Nest、Fitbit和可穿戴设备的50个问题报告奖励了11.6万美元。

谷歌旗下另一个大型软件项目Chrome浏览器,共收到了359个安全漏洞报告,总奖金达210万美元。

2023年6月1日,谷歌宣布将会将针对Chrome的沙盒逃逸链利用漏洞的赏金支付额度提高三倍,有效期至2023年12月1日。

在该活动中,谷歌还提高了对Chrome V8 JavaScript引擎旧版本(M105之前)的漏洞奖金,这引发了一些重大的发现和奖励。比如,一个自M91起就长期存在的V8 JIT优化漏洞被发现,提交者获得了3万美元奖金。

谷歌还强调了Chrome M116引入的“MiraclePtr”技术,该技术可以防止非渲染器使用后释放(UAF)漏洞。

由于MiraclePtr的引入,这些缺陷进入“高度缓解”状态。为此,谷歌新增了一个单独的奖励类别,征集绕过保护机制的方法。

最后,谷歌还提到了Bard等生成AI产品方面的安全工作。研究员们在bugSWAT黑客活动现场提交了35份报告,共获得了8.7万美元奖金。

除了发放奖金,谷歌2023年漏洞赏金计划还有以下关键激励措施:

推出赏金奖励计划,为特定目标提供额外奖金。

将Chrome和Cloud纳入漏洞奖金计划,特别推出v8CTF,专注于Chrome的V8 JavaScript引擎安全。

推出针对第一方安卓应用程序的Mobile VRP。

推出Bughunters博客,分享有关互联网的见解和安全措施。

在东京举办ESCAL8安全会议,包括现场黑客活动、研讨会和演讲。

参考资料:https://www.bleepingcomputer.com/news/google/google-paid-10-million-in-bug-bounty-rewards-last-year/

声明:本文来自安全内参,版权归作者所有。文章内容仅代表作者独立观点,不代表安全内参立场,转载目的在于传递更多信息。如有侵权,请联系 anquanneican@163.com。