编者按:美军较早的构建了红队机制,从模仿对手的思维出发,将不同的视角和见解引入复杂的战争认知过程,也较早的将此机制运用在网络空间攻防领域,在其装备测试、演习演练等任务中发挥了较好的作用。随着美军网络化高度发展,传统的“合规式”网络安全评估检查方法和技术已经无法适应严峻的网络威胁。近两年来,美军通过启动“基于运作知识与运作环境的特征管理”(SMOKE)项目,发布《国防部网络红队》指令等动作,以多途径多手段相结合的方式,加快其网络红队的能力建设。编者重点对上述两项工作进行了梳理和分析,概况起来感觉如下:通过SMOKE项目有限的公告信息、技术要求和经费投入,结合《国防部网络红队》指令明确的职责任务,我们猜测这个网络基础设施可能是软硬结合,套件与云服务相结合的智能攻击平台,可以按需设计攻击计划、按模块组合攻击工具、按环境实施检查检测。当然,网络红队的这些技术可以平滑的转化为网络任务部队的工具和武器。还有很多技术点读的不透,可能还有偏差,仅供参考。

一、美军网络红队成立运行以来“成绩显著但挑战严峻”

“红队”的称呼可以追溯到200年前。19世纪早期,普鲁士军队开始使用称之为“Kriegsspiel”的方法来训练军官,类似我们现在所说的“兵棋”,而Kriegsspiel中使不同的颜色指代各方势力。随着兵棋推演不断发展成熟,用“红方—蓝方”指代“对手—我方”成为美西方国家的惯例。特别是20世纪60年代开始,兰德公司开始广泛使用“红队”来代表苏联。当今“红队”的概念得到拓展,引申为站在对立面或第三方立场,对国家安全领域的重要成果、设施、活动等实施独立评估的专业团队。

美国防部较早在陆海空等领域建设并运用“红队”,2009年网络司令部成立后,美军将红队机制引入网络空间安全领域,在2015年版《国防部网络战略》中明确规定“美军组织的所有大型网络演习必须包括一支网络红队(Cyber Red Teams),用于测试美军网络防御能力,创造逼真的演训场景”。网络红队在美国防部网络安全发展过程中发挥了重要作用,《2018年度军事行动能力评估报告》表明“美国防部网络在安全性方面有较大改善,网络红队在对美军各作战司令部和军种机构网络进行了约50次模拟网络渗透测试。2019年1月,美国防部作战测试主任罗伯特·贝勒在其年度报告中肯定了红队的作用,表示网络安全威胁的扩散速度超过了国防部在作战评估中发现和处理这些威胁的速度,军方需要更多更先进的网络红队。希望能不断扩充网络红队数量,协助美军发现网络漏洞,消除可能的潜在危险。《2022年作战试验鉴定年度报告》显示该财年美国防部试验鉴定局通过网络评估项目共开展了49次网络安全评估,为其评估武器装备的网络安全提供了重要支撑。

当前,美军正向高度网络化的联合全域指挥与控制(JADC2)愿景迈进,计算机、无人机、卫星之间的网络连接越来越庞大和紧密,传统的“合规式”网络安全评估检查方法和技术显然无法适应。为此,美军加快了网络红队能力建设。五角大楼的首席武器测试员表示,军方红队在发现网络漏洞和“真切”模仿敌人的行动方面需要更多的资源,包括额外的人员、培训和高级能力。《2020财年国防授权法》第1660条要求国防部向美国国会提交关于网络红队能力、数量、需求和联合评估的报告。《2024财年美国国防授权法案》网络作战第1507条款要求“提交有关国防部网络红队的审查和计划”等。

二、美网络红队加强“软硬件”建设,以期能够“像敌人一样的思考”

(一)2024年国防部发布指令进一步明确网络红队职责和程序

2024年1月11日,美国国防部发布指令DODI8585.01《国防部网络红队》,以规范网络红队的管理,界定其职责和权限,明确红队成员技能和资格考核流程,确保能力素养。该指令的发布,是从顶层对网络红队的职能进行了明确和赋权,可谓明晰了其“责权利”,这对网络红队的建设发展、能力提升具有重要的意义。指令明确,网络红队是国防部防御性网络空间部队的一部分,是国防部网络评估团队(DoD Cyber Assessment Team,简称DCAT)的一种特殊类型,为美国防部执行大量网络任务;国防部网络红队由多学科人员组成,包括军事人员、文职人员及合同制人员等,主要负责履行以下三项职能:

一是采购测试。DCAT与操作测试机构、开发测试组织或项目管理办公室(PMO)协调,利用已识别的漏洞和其他弱点,对系统、服务或飞地进行对抗性网络测试。该项职能通过国防部试验鉴定局网络评估项目的实施已逐步成熟。据此可看出,以“攻击渗透”为目的的安全测试已经成为美武器装备采购的“必选项”,在对抗环境中的安全性已经成为重中之重。

二是漏洞评估。国防部网络红队对实时运行网络进行评估,以支持任务评估或支持测试组织的特定采购测试等。国防部网络红队通过模仿对手来评估运行网络、系统和网络安全服务提供机构的保护能力。此项任务是美军使用较为广泛的方法,通过查找基础设施、安全系统等存在的漏洞,识别可能的薄弱环节并提出改进意见,来消除安全隐患。美国防部和各军种都开展了不同形式的“网络入侵”有奖大赛,组织“白帽子”黑客(即“红客”)实施网络攻击,查找漏洞,从而及时修复,提高网络系统的安全性。

三是网络对抗。国防部网络红队作为网络假想敌“侵略者”,在与演习控制单位密切合作的网络上,以及演习既定的交战规则范围内开展对抗。此项任务是网络红队的重要职责之一,在年度“网络旗帜”“锁定盾牌”等多项网络演练演习中均有网络红队的身影。网络红队在演习中不仅要模拟对手的意图、技术、行为,更重要的是对作战概念、作战战法进行模拟,进而提升己方的作战体系能力。

(二)2022年DARPA启动“基于运作知识与运作环境的特征管理”(SMOKE)项目

1.项目需求及总体目标

为尽可能逼真地模仿网络攻击者的行为,网络红队通常需要运用最先进的网络威胁战术、技术和程序(TTP),通过躲避网络防御者来实现安全评估的目标。由于缺乏自动化、智能化的工具,无论是网络红队梳理历史安全事件的TTP,还是模拟复杂威胁、躲避检测和减少签名的操作,都需要大量的时间。与此同时,手工进行这些操作也增大了可被对手归因的机率。因此亟需开发自动化的服务于网络攻击方的特征管理技术体系,提升网络红队安全评估分析的有效性。

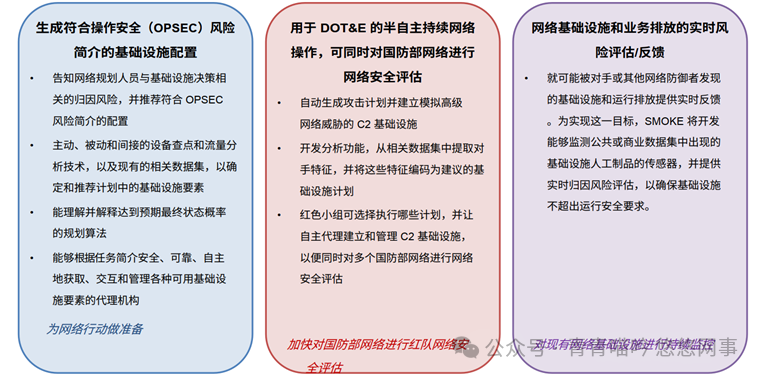

SMOKE项目旨在通过自动化工具,提高红队网络安全评估的规模、效率、持续时间和有效性,同时减少网络行为的可归因特征,以维持红队的隐蔽性。一是提高网络安全评估的效率,通过自动化工具,提高红队网络安全评估的规模和效率,使其能够同时对多个网络进行评估。二是增强网络行动的隐蔽性,生成能够规避检测的网络基础设施,减少红队行动被归因的概率,从而提高其长期有效性。三是实时风险管理,提供实时归因风险评估,帮助红队在网络评估过程中及时调整先去策略,以保持隐蔽性。四是支持战略目标,通过SMOKE计划支持美国防部的战略目标,包括生成符合运行安全风险要求的基础设施配置,为运行测试与评估提供持续网络运行支持,以及对网络基础设施进行实时归因风险评估等。五是促进技术过渡,鼓励与过渡合作伙伴的早期和持续投入,确保SMOKE计划的相关性,并支持安全评估的快速发展。同时通过项目促进协作与兼容性:通过签订协作承包商协议,促进项目参与者之间的信息交流和工作协调,确保软件组件、系统架构、设备、数据和其他计划要素之间的兼容性,避免重复工作。

2.技术要求及研发重点

SMOKE项目主要设计两个技术要求,一是自动构建攻击用网络基础设施(TA1),旨在通过自动化工具和方法,提高网络安全评估效率和有效性;二是发现和生成网络基础设施签名(TA2),旨在减少网络基础设施的可归因特征,以维持红队的隐蔽性。

此两项任务均属网络安全自动化和归因管理的前沿研究,两者互相支持、互相关联。如果将SOMKE项目的目标描述为“像敌人一样思考和行动”,那么TA1的目标是“了解和复现敌人是如何做的”,TA2的目标则是“模拟并超越敌人”。开展TA1研究的首要条件是分析并形成一定规模的攻击者TTP(战术、技术和程序),涵盖攻击者实施攻击时所采用的关键要素,包括攻击者的目标、策略、技术手段以及实施步骤等,这需要基于丰富的安全数据积累和强大的溯源能力。开展TA2研究需要实现大量的自动化流程,这里面必然会采用人工智能技术,特别是当前大模型技术的广泛应用,也许会促使该项目有超出预期的“涌现”能力。

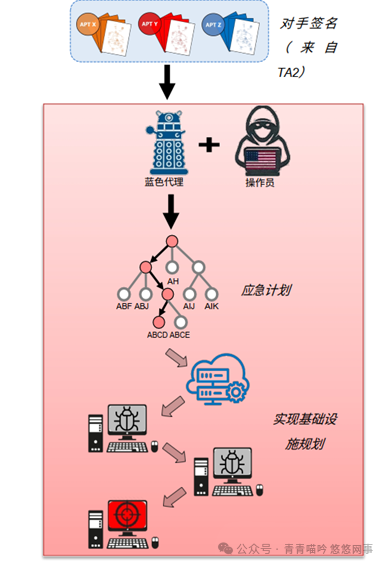

(1)自动构建攻击用的网络基础设施(TA1)重点是建模一种创新的、数据驱动的网络基础设施威胁模拟计划,旨在按照网络安全评估的要求,利用数据驱动下的创新工具来自动规划、构建和部署与真实黑客组织相近的进攻性网络基础设施。具体包括以下内容:一是自动生成攻击用基础设施的工具,这些工具要通过TA2提供的签名来逃避检测或模拟对手的活动特征;二是自动获取、管理和处置网络基础设施资源池/选项池的工具;三是根据网络基础设施的实时溯源风险评估结果,推荐和执行应急方案的工具。四是将工具与现有任务平台整合。

图1 TA1任务示意图

(2)发现和生成基础设施签名(TA2)重点是开发网络特征生成技术,以生成对手网络特征,为网络安全评估过程中进攻性网络基础设施的自动化工作提供信息。具体包括以下任务:一是特征提取,开发算法从大规模网络数据集中提取网络基础设施关联信息。二是生成并提供机器可读的网络威胁群签名。三是为TA1生成的计划进行归因风险评估。四是开发必要的工具/传感器,以检测TA1自动构建的基础设施留下的痕迹数据,并就这些基础设施的使用情况作出反馈。五是实现与现有任务平台整合。

图2 TA2任务示意图

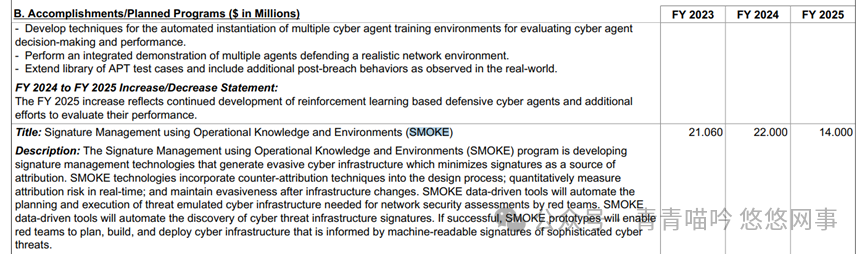

3.项目周期及财年预算

SMOKE公告显示,项目计划为期三年,分为两个18个月的阶段,第一阶段侧重于开发和评估,第二阶段侧重于整合和比较评估。第一阶段的重点是开发、演示和评价各组件,第二阶段的重点是对比评价各组件整合而成的方案。

2022年10月,DARPA将SMOKE项目金额约为5500万美元的合同授予了黑马解决方案公司、Cynnovative公司、佐治亚理工学院和Punch网络分析公司。根据《2024财年DARPA预算》和《2025财年DARPA预算》显示,2022财年无投入,2023年财年投入约2106万美元,2024财年预算为2200万美元,2025财年预算为1400万美元,共计约5706万美元。

图3 《2024财年DARPA预算》SMOKE预算

图4 《2025财年DARPA预算》SMOKE预算

2023财年的重点是,制定签名管理技术的概念。开发工具,以自动获取、管理和模仿先进网络威胁行为者的红队网络基础设施,从大规模网络数据集中提取基础设施关联信息,并生成先进网络威胁的机器可读签名;启动分布式开发环境的设计和实施,使军种和司令部能够同时进行开发和作战评估,以此作为加速创建新网络能力的手段等。

2024财年的重点是,扩展网络规划和生成工具,在突发事件下,基于实时归因风险评估推荐和执行红队网络作战计划;开发收集红队网络基础设施要素和生成归因风险评估的技术;与潜在的过渡合作伙伴合作,评估红队网络作战规划和生成能力,对其能力进行综合演示和初步评估。

2025财年的重点是,将网络规划、生成和风险管理等工具与国防部的网络作战架构和记录程序相集成。在国防部网络演习期间进行现场演示等。

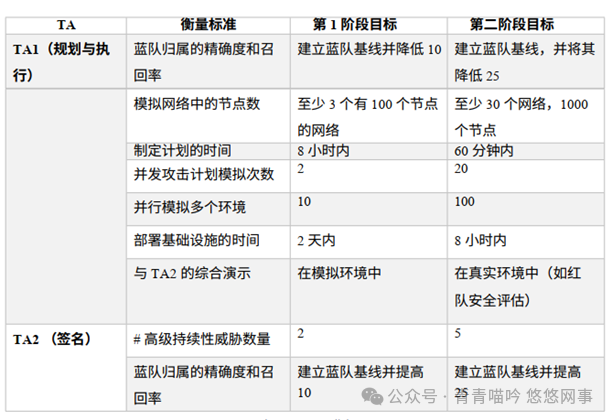

4.考核指标及测试要求

SMOKE项目考核评价指标是检查技术能力和有效性的重要内容,项目TA1和TA2两者均把统计学上的准确率(precision)和召回率(recall)作为重点评价指标,以判断蓝队能在多大程度上对红队进行准确溯源。

图5 SMOKE项目考核及阶段目标

项目公告中提出SMOKE要能够与“星座”项目(Constellation)衔接,“星座”项目也将加快支撑SMOKE组件的创建、采用和交付到美国网络司令部、DOT&E和其他过渡伙伴软件生态系统中。从上述信息中,可以看出SMOKE项目也是采取了边研发、边测试、边迭代的敏捷开发模式,这将大大提供技术的有效性和快速性。以下是项目公告中给出的测试用例。

图6 SMOKE项目测试用例

声明:本文来自青青喵吟 悠悠网事,版权归作者所有。文章内容仅代表作者独立观点,不代表安全内参立场,转载目的在于传递更多信息。如有侵权,请联系 anquanneican@163.com。