这是SANS 第九年对威胁狩猎进行调查,对于了解威胁狩猎的发展趋势和接受程度是很有帮助的。

调查目标群体

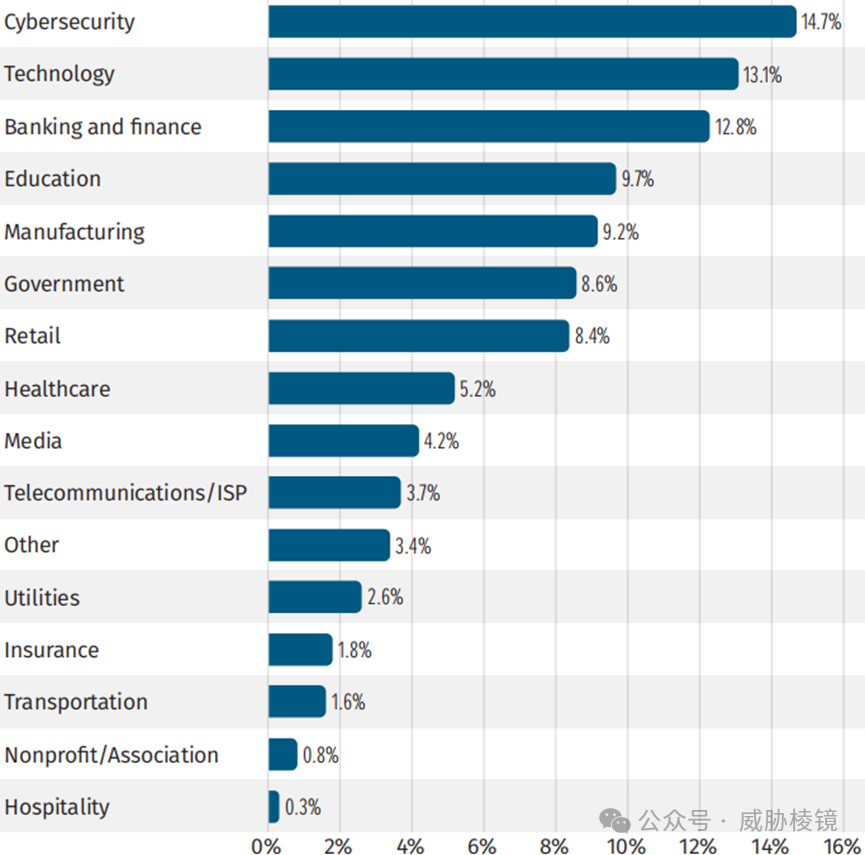

本年度调查的主要目标群体是网络安全行业,基本上每年都是网络安全、银行金融与科技行业位列前三。

本调研报告的赞助商也是众星云集:

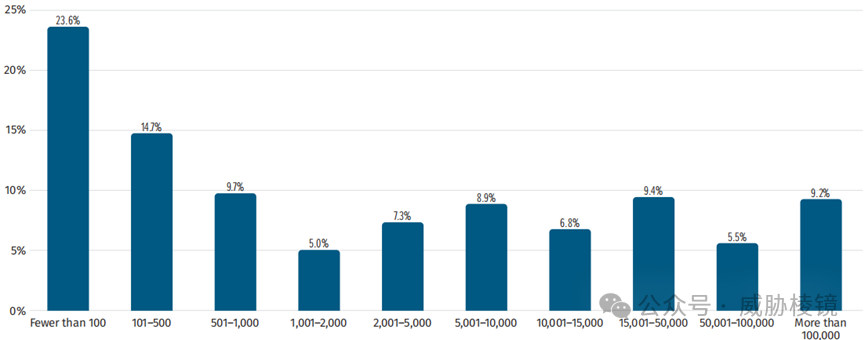

SANS 的威胁狩猎报告一贯是会调研许多中小企业,这也让调查的结论更具有代表性,不都是巨头公司有着庞大的安全预算下的实践。

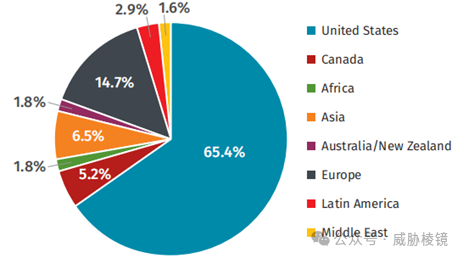

可能让数据失真的,调查的组织 65% 都是总部在美国的企业。

威胁类型与攻击手段

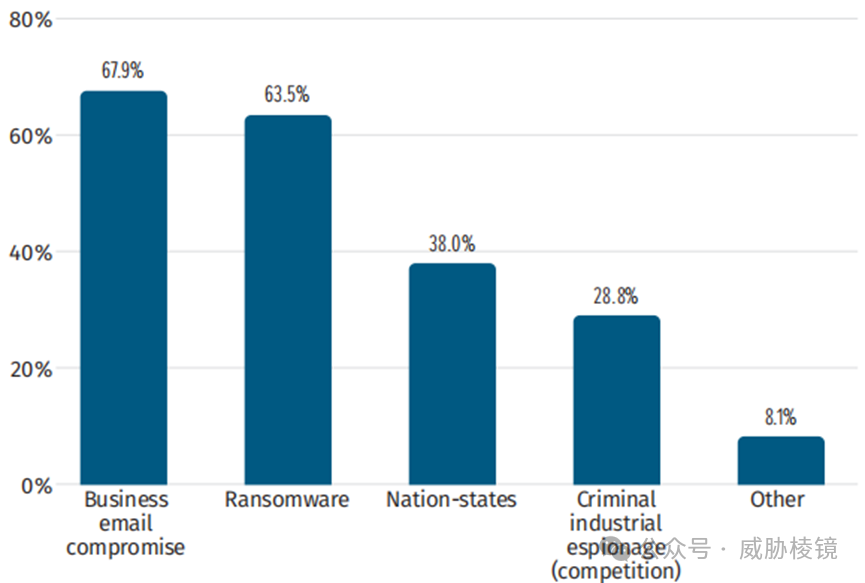

名声大噪的勒索软件没有排到首位,而是商业电子邮件攻击(BEC)拔得头筹。国家支持的黑客攻击竟然能比黑产还多,不知道是不是由于调查对象带来的偏差。

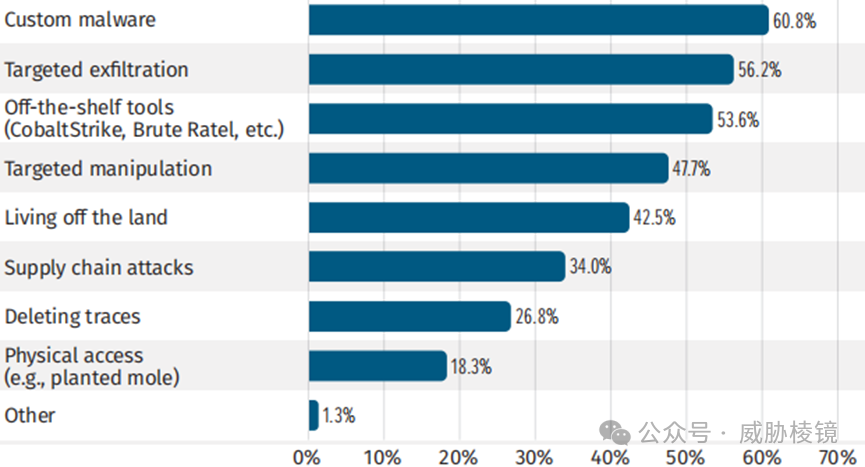

在勒索软件攻击中,最常见的攻击技术就是定制化恶意软件,其次是数据泄露工具与现成的攻击工具(Cobalt Strike、Brute Ratel、AnyDesk 等)。勒索软件攻击者一般不重视痕迹清理,也有部分攻击者很慎重。

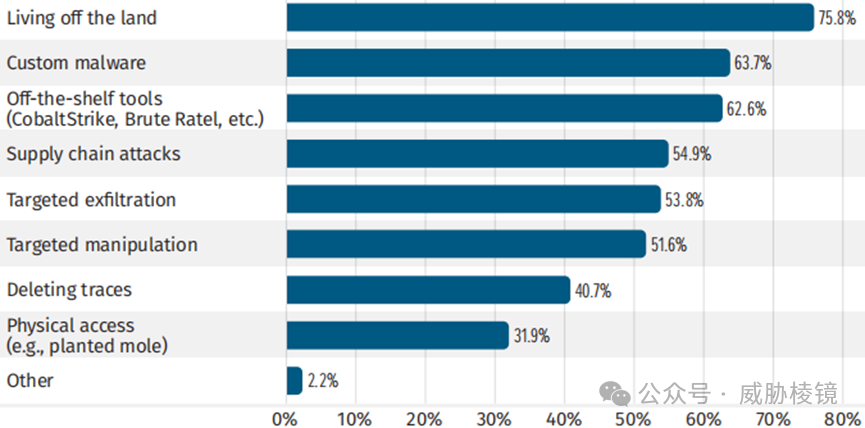

国家支持的黑客攻击中,Living off the land 攀升至第一位,供应链攻击也受到高级 APT 组织的喜爱。

威胁信息来源

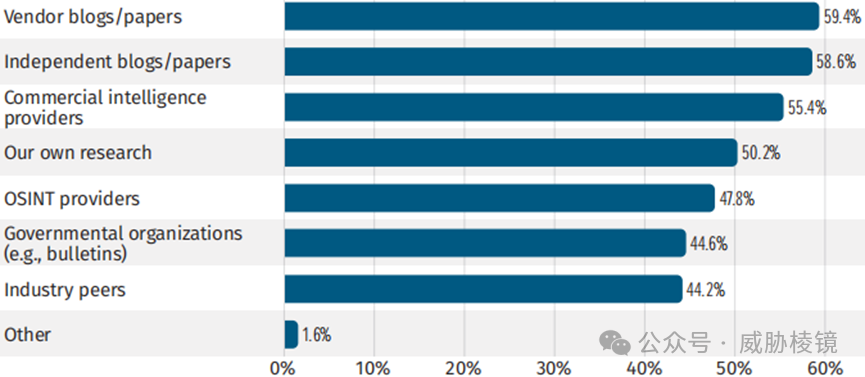

大家对于最新攻击技术的了解,主要依赖于安全厂商的博客和研究人员自己的博客。引人注意的是,内部研究竟然占到了如此高的比例,这可是要投入很多资源的,不过内部研究往往也是最适合自己的。

47% 的受访者将 EDR/XDR 厂商的威胁情报与其他威胁情报结合使用,14% 的受访者完全依赖 EDR/XDR 厂商的情报,另外 30% 的受访者将 EDR/XDR 的威胁情报作为其他情报的反馈。厂商的情报可能是更广泛情况下的威胁,但并不一定是针对特定组织的攻击者,这也是自身其他威胁情报的优势。

威胁狩猎方法论

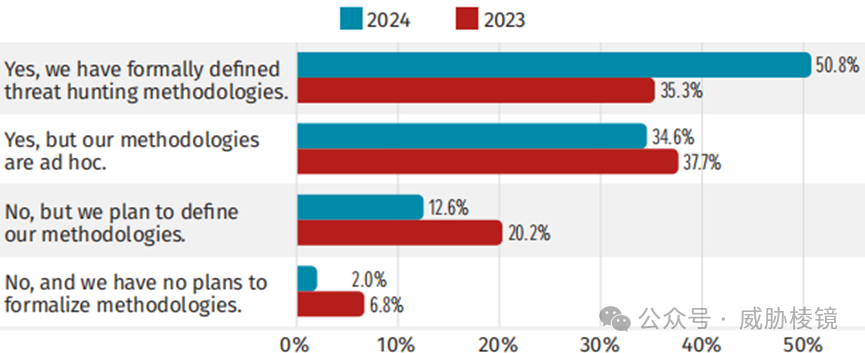

2024年已经有超过一半的组织正式定义了威胁狩猎方法,相比去年的 35% 有显著增长。这说明威胁狩猎技术已经更加成熟,并且更加注重标准化。正在计划定义威胁狩猎方法的从20% 下降到了13%,毫无计划的也从 7% 下降到了 2%。

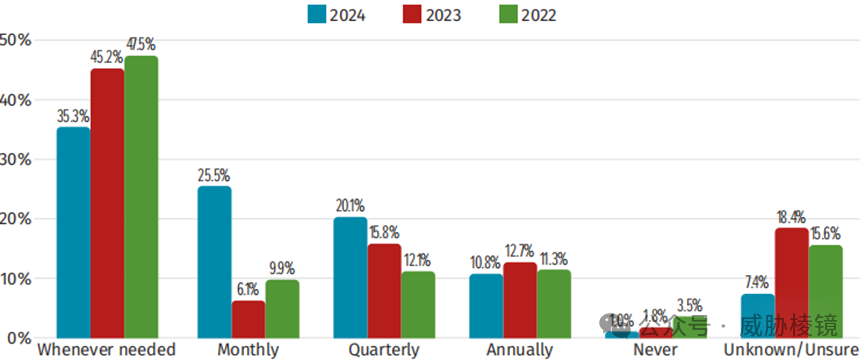

随着时间的推移调整其威胁狩猎方法的组织越来越多,每月、每季度定期更新的越来越多。不确定的受访者下降了一半以上,从不更新的比例也在大幅度下降。这对于跟上威胁的快速变化至关重要,新的攻击策略和攻击技术不断涌现。

在衡量哪些人对组织的威胁狩猎方法做出了贡献时,CISO 一马当先被 40% 的受访者评为头号功臣。这可能说明,威胁狩猎并不只是一项技术,而是组织高层认可的整体安全态势不可或缺的一部分。外部实体、应急响应(IR)团队和专门的威胁狩猎团队分别被35%、33% 和 21% 的受访者认为起到了关键作用,但还不如 CISO 那么居功至伟。

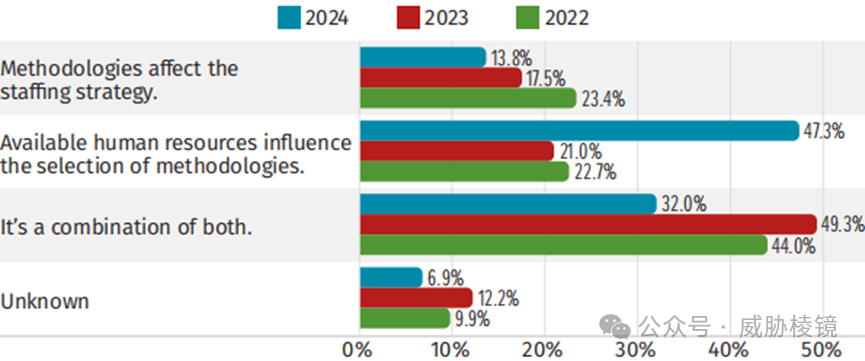

相比前几年,47% 的受访者都认为组织提供的人力资源更多了。组织也渐渐从理想化的、方法论驱动的招聘计划转向更灵活的招聘方法,也是网络安全领域招聘和培训的实际情况。

衡量威胁狩猎任务有效性的组织在明显增加,这说明越来越多的组织认识到量化威胁狩猎行动有效性是非常重要的。

在“减少攻击面暴露”与“提高检测准确度”两方面都有显著改善。

威胁狩猎成熟度

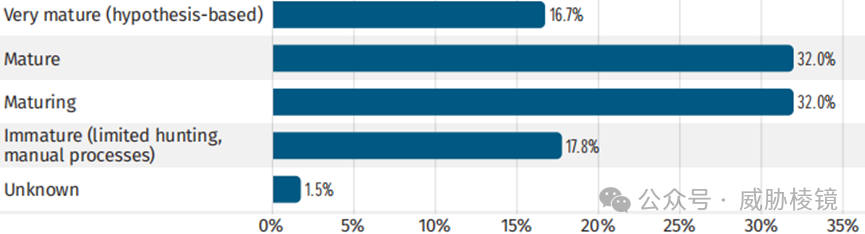

很多组织认为自己的威胁狩猎能力已经成熟:

既然如此,把威胁狩猎外包出去可以吗?2023 年有 63% 的人没有将威胁狩猎外包出去,到了 2024 年只有 45% 的人没有将威胁狩猎外包。去年还有52% 的人会与外包团队一起进行威胁狩猎,23% 的人会则将工作完全转给外包团队。到了 2024 年,与外包团队一同进行威胁狩猎的比例下降到了 45%,转给外包团队的比例提升到 35%。SANS 认为可能是由于公司无法在短时间内雇佣到合适的人员,才外包给经验丰富的团队。

有什么问题还在困扰着威胁狩猎的推进与开展呢?缺乏熟练员工已经从 73% 显著下降到 50%,人才问题要么正在缓慢解决要么是组织找到了外包等其他替代方式。缺乏相关预算从 54% 下降到 40%,但数据质量问题从 34% 上升到 44%,说明网络安全领域内泛滥的数据并没有找到合适的方法来处理与利用,也限制了发现复杂威胁的能力。对缺乏数据标准的担忧从 26% 增长到 33%,业界也越来越意识到数据的重要性。

声明:本文来自威胁棱镜,版权归作者所有。文章内容仅代表作者独立观点,不代表安全内参立场,转载目的在于传递更多信息。如有侵权,请联系 anquanneican@163.com。