演讲嘉宾 | 慕冬亮

回顾整理 | 廖 涛

排版校对 | 宋夕明

嘉宾介绍

OpenHarmony技术俱乐部分论坛

慕冬亮,华中科技大学网络空间安全学院副教授,武汉英才,华中科技大学OpenHarmony技术俱乐部、开放原子开源社团指导教师。研究方向为软件与系统安全,在国际安全会议上发表十余篇论文,并获得ACM CCS 2018杰出论文奖。创立“华中大内核贡献团队”,并向Linux内核提交安全修复,获得了Google Open Source Peer Bounus 奖项。

正文内容

现阶段的软件开发过程往往涉及诸多开源软件的层层复用,这些开源软件彼此组合、依赖,由众多开发者共同维护,形成了一条复杂的开源软件供应链。那么,OpenHarmony开源软件供应链有哪些安全风险,又该如何应对?华中科技大学网络空间安全学院创新中心副主任、OpenHarmony技术俱乐部指导教师慕冬亮在第二届OpenHarmony技术大会上进行了精彩分享。

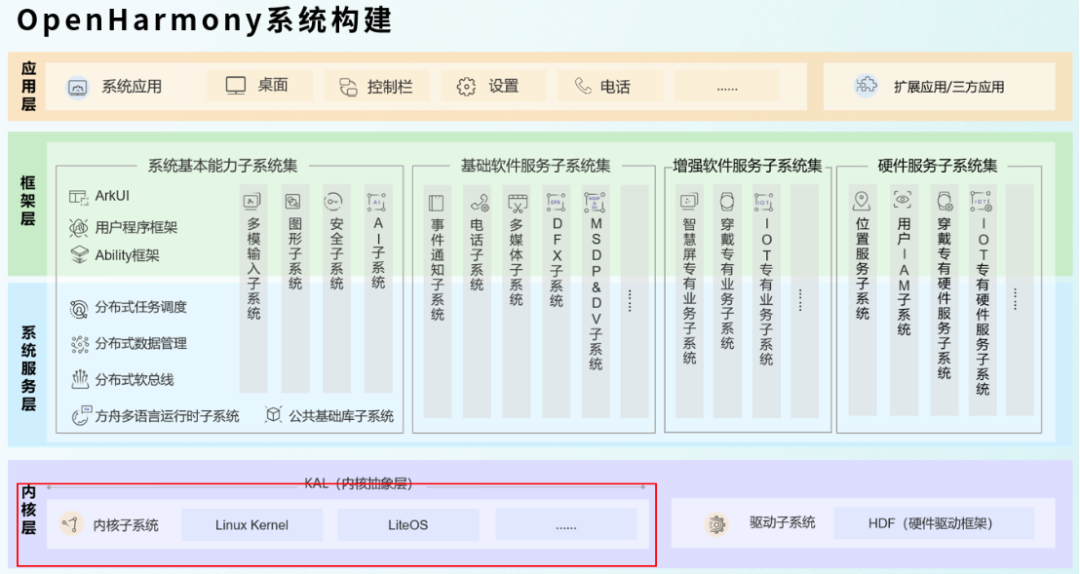

OpenHarmony整体遵从分层设计,从下向上依次为:内核层、系统服务层、框架层和应用层。系统功能按照“系统 > 子系统 > 组件”逐级展开,在多设备部署场景下,支持根据实际需求裁剪某些非必要的组件。在OpenHarmony系统构建的过程中,集成了大量的开源软件和开源三方库,不可避免地引入各类安全问题。例如,OpenHarmony的内核层采用了多内核设计(Linux内核或者LiteOS),支持针对不同资源受限设备选用适合的OS内核,而这些开源操作系统内核自身就存在各类潜在安全风险。

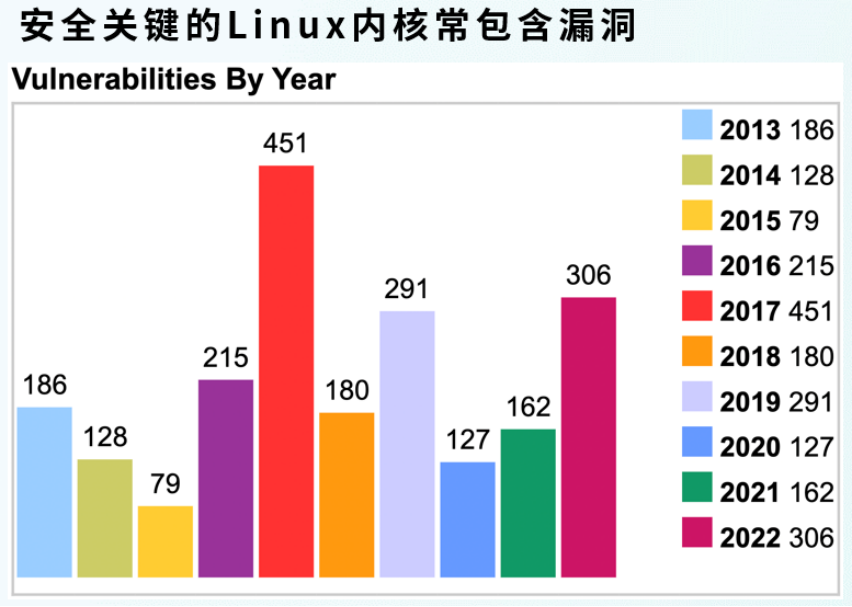

以Linux内核为例,其常年包含很多安全漏洞,例如比较知名的Dirty Cow(CVE-2016-5195)、BadVibes(CVE-2020-24490)以及Dirty Pipe(CVE-2022-0847)等,并且有大量漏洞并未获得CVE编号。

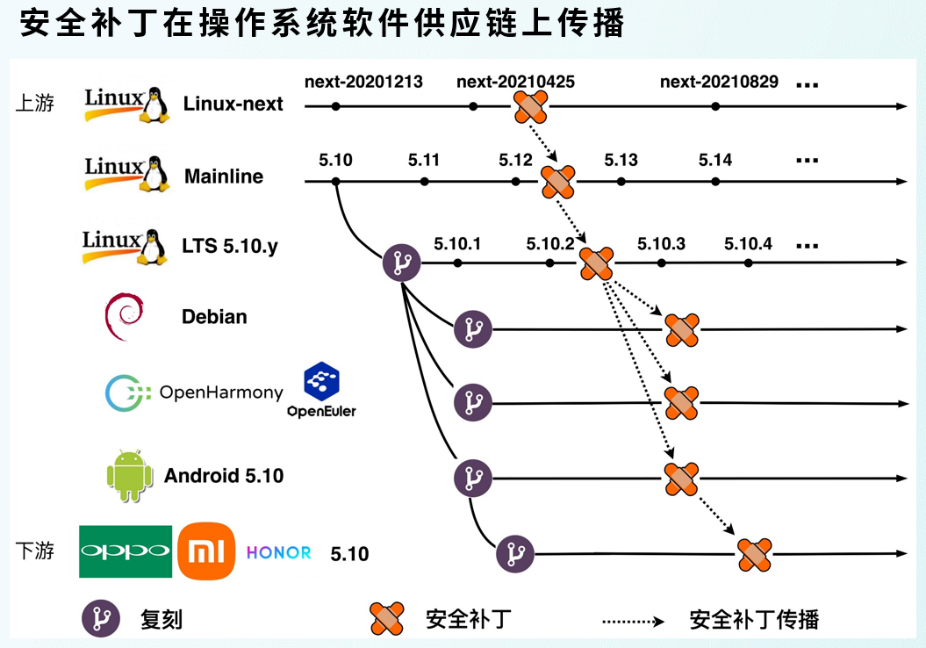

当上游的一个漏洞被发现并提交安全补丁修复时,这个安全补丁会随着开源软件供应链不断向下游传播,例如从Linux-next到内核主线、LTS 5.10.y,再到下游各个发行版。在安全补丁的传播过程中,可能存在以下安全风险:

供应链错误补丁引入与传播风险:一个从源头就是错误的补丁,可能会随着开源软件供应链的传播造成更大的不良影响。

供应链安全补丁移植错误风险:即使安全补丁在引入时正确,其在操作系统供应链传播过程中存在可能,由于代码上下文等信息变更,成为错误补丁。

供应链安全补丁投毒风险:攻击者可以通过提交内核错误修复的方式进行供应链源头投毒,并沿着供应链传播到下游国产操作系统。

供应链安全补丁传播延迟风险:几乎一半的CVEs需要200天以上才能从补丁进入上游主线传播到最终的OEM厂商,而10-30%需要1年以上时间进行修复。

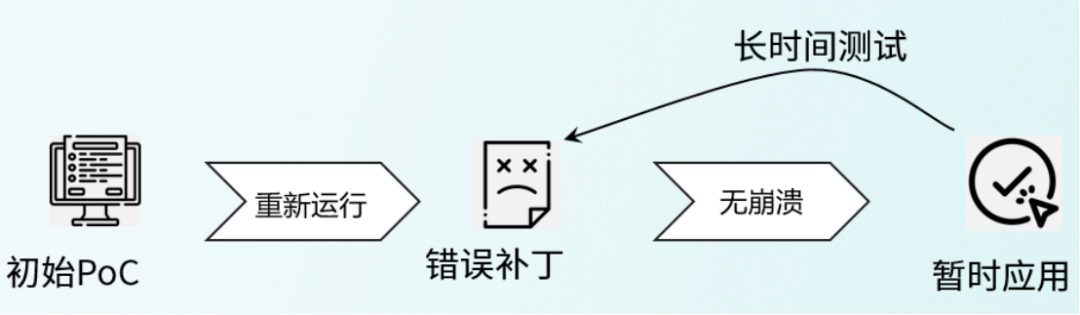

Linux内核历史中buggy patch产生的原因主要有:(1)缺乏对漏洞相关代码的理解以及漏洞根源的错误诊断导致产生错误补丁;(2)未考虑所有到达补丁修改代码的路径以及添加不足的合理性检查导致普遍的补丁错误。

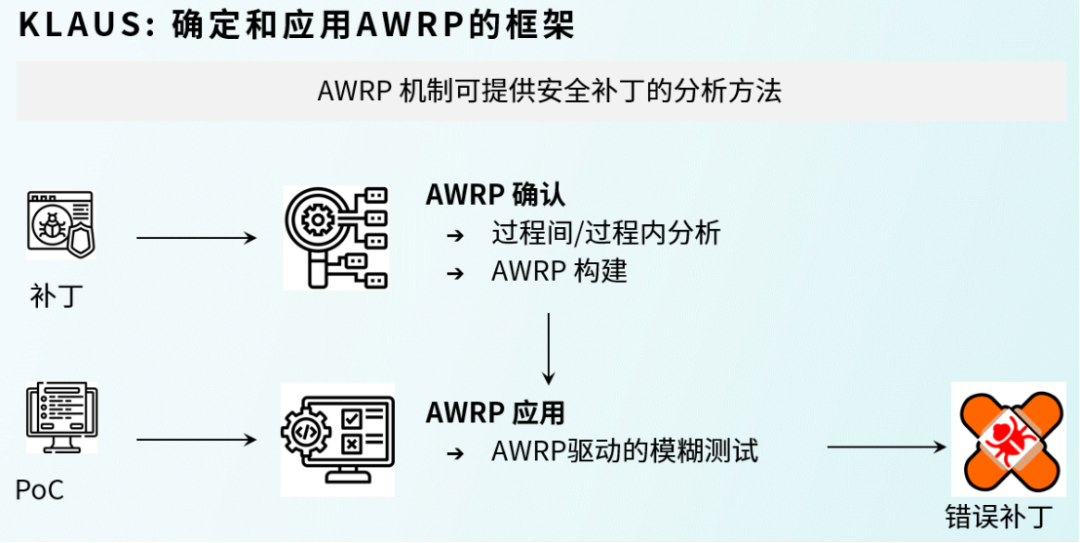

通过对182个内核错误修复进行手动分析可知:(1)旧漏洞和新漏洞之间共享相似的上下文;(2)新漏洞由Altered Write-Read Pairs (AWRP)所导致。基于此,作者本人及其所在团队提出了一种新的补丁正确性评估方法——KLAUS。AWRP 机制可提供安全补丁的分析方法,而KLAUS可以用来确定和应用AWRP的框架。截至目前,KLAUS通过模糊测试已经发现并向Linux社区报告了30个不正确的补丁,其中一些补丁可能会在Android和Ubuntu系统上启用特权升级。

此外,华中科技大学OpenHarmony技术俱乐部开发了一个Linux内核“补丁监控机器人”,该机器人能够实时监控Linux内核相关的所有维护者的代码仓库,在仓库接收到某个补丁时,会验证和分析下游相关厂商是否将受到该补丁的影响,并跟踪该补丁的全生命周期。

随着软件产业的快速发展,利用开源软件构建信息系统已成为主流趋势。应对开源软件供应链日益突出的安全风险已然成为安全工作的重中之重。

声明:本文来自OpenHarmony TSC,版权归作者所有。文章内容仅代表作者独立观点,不代表安全内参立场,转载目的在于传递更多信息。如有侵权,请联系 anquanneican@163.com。