据外媒报道,世界知名计算机安全软件公司ESET的研究人员在最近发现了一系列针对东南亚多家网站的水坑攻击活动。有迹象表明,这些攻击活动自今年9月份以来就一直处于活跃状态。

ESET的研究人员表示,这些攻击活动之所以引起他们的注意,是因为其规模十分庞大。目前已经被确认遭到成功入侵的网站共有21家,其中一些网站对于该国来说极为重要。例如,在遭到入侵的网站中就包括了柬埔寨国防部、柬埔寨外交与国际合作部以及多家越南报刊或者博客网站。

研究人员还表示,经过深入分析之后,他们有很大的把握确认这一系列攻击活动均是由“海莲花”(OceanLotus,也称为APT32以及APT-C-00)组织实施的。OceanLotus是一个被指与越南政府有关的间谍组织,至少在2012年就已经成立,其主要目标为外国政府和持不同政见者。

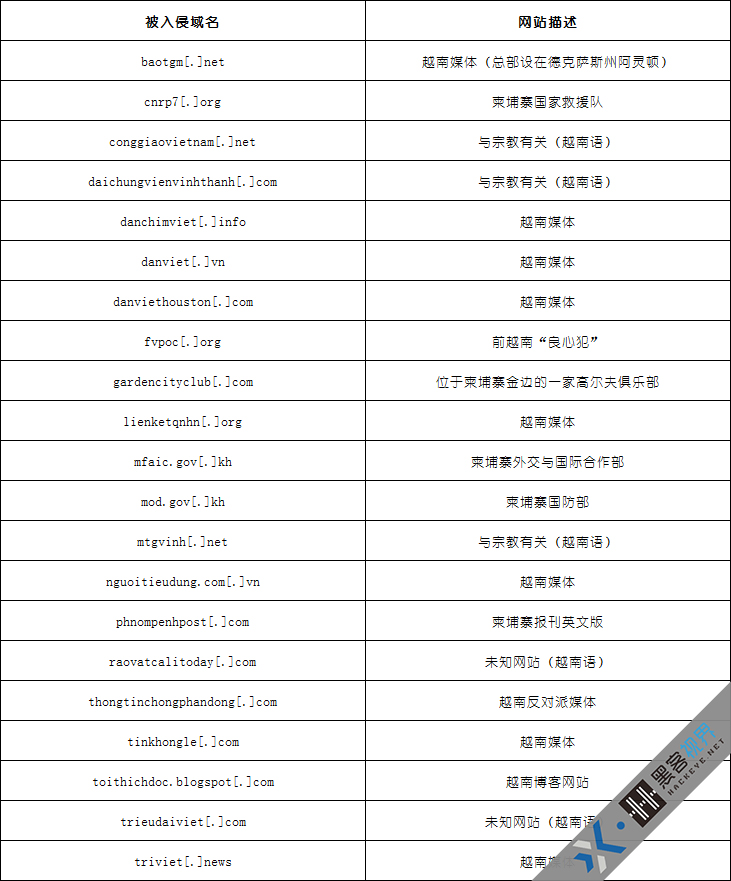

以下是由ESET的研究人员确认的21家已被成功入侵网站的详细列表以及一系列攻击的地理位置分布图,每一个网站都会将受害者重定向到由攻击者控制的域名。

通常来讲,在水坑攻击中,攻击者会入侵那些潜在目标经常访问的网站。然而,在新的攻击中,“海莲花”还入侵了一些访问量较大的网站(Alexa排名见下图),并不仅仅局限于他们的直接攻击目标。例如,“海莲花”入侵了Dan Viet报刊网站(danviet[.]vn),这是越南访问量排名116位的一家网站。

根据研究人员的说法,攻击第一阶段所使用的服务器会根据访问者的IP地址来交付诱饵脚本(随机的合法JavaScript库)或者第一阶段攻击脚本(比如, 2194271C7991D60AE82436129D7F25C0A689050A。虽然并非所有服务器都会检查访问者的位置信息,但启用这一功能之后,只有来自越南和柬埔寨的访问者才会收到恶意脚本。

攻击第二阶段所使用的脚本实质上是一个侦察脚本,“海莲花”的开发人员复用了在GitHub上免费提供的fingerprintjs2库,只是稍微进行了修改,添加了网络通信及自定义报告功能。

研究人员表示,“海莲花”会定期改进他们所使用的工具集,包括水坑攻击框架以及Windows系统和macOS恶意软件。在新的攻击活动中,“海莲花”再次引入了新的混淆技术,这些技术在之前的分析报告中从未出现过。这无疑再一次给我们敲响了警钟,提醒我们应该更加密切关注这个APT组织。

声明:本文来自黑客视界,版权归作者所有。文章内容仅代表作者独立观点,不代表安全内参立场,转载目的在于传递更多信息。如有侵权,请联系 anquanneican@163.com。